零基础学网络安全

《从零开始学KALI》

第一篇KALI的基础操作

第一章网络安全渗透测试的基本概念

1.1 何为网络安全渗透测试

网络安全的前景

作者:国信安教育

链接:https://www.zhihu.com/question/382279884/answer/2526862338

来源:知乎

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

下图是16年-22年中国网络信息安全市场规模的分析及预测,可以看出网络安全产业经济每年都在高速增长,市场潜力巨大。整个行业还处于一片蓝海! 图片源于网络 再说网络安全的现状。 我国网民规模已经突破10亿人口;截至2021年6月,我国国民规模为10.11亿,现在连家里的老人 都开始用起了智能手机。然而互联网的开放性和安全漏洞带来的风险也无处不在,最普遍的像账号被盗、钓鱼网站、木马病毒等等,直接危及个人安全。而随着大数据、物联网、人工智能等新技术的发展,现阶段网络空间安全建设已达到了刻不容缓的地步!除此之外,前几年,网络安全基本只服务于国家的一些重要机构,而近两年随着互联网行业的迅速发展,从全球范围来看,网络安全带来的风险正变得日益突出,并不断向政治、经济、文化、社会、国防等多个领域传导渗透。 2017 年 6 月 1 日,《网络安全法》正式颁布实施,其中第二十条规定“国家支持企业和高等学校、职业学校等教育培训机构开展网络安全相关教育与培训,采取多种方式培养网络安全人才,促进网络安全的人才发展。”。 据新华社报道,截至目前,全国已有近200所高校开设了信息安全或网络空间安全专业,高校每年大概培养两万余人,但这仍然不能满足社会对相关人才的需求。 然而,在这一背景下,网络安全人才短缺问题日益突出,网络安全人才严重匮乏,可谓一将难求。 18年缺口高达95%,超过70万,20年突破232%,缺口达140万,21年缺口飙升285%… 目前北京、深圳、上海、成都、广州、武汉是网络安全人才需求量最大的城市,这五个城市对网络安全人才需求的总量预计占全国需求总量的近一半。

图片源于网络 再说网络安全的现状。 我国网民规模已经突破10亿人口;截至2021年6月,我国国民规模为10.11亿,现在连家里的老人 都开始用起了智能手机。然而互联网的开放性和安全漏洞带来的风险也无处不在,最普遍的像账号被盗、钓鱼网站、木马病毒等等,直接危及个人安全。而随着大数据、物联网、人工智能等新技术的发展,现阶段网络空间安全建设已达到了刻不容缓的地步!除此之外,前几年,网络安全基本只服务于国家的一些重要机构,而近两年随着互联网行业的迅速发展,从全球范围来看,网络安全带来的风险正变得日益突出,并不断向政治、经济、文化、社会、国防等多个领域传导渗透。 2017 年 6 月 1 日,《网络安全法》正式颁布实施,其中第二十条规定“国家支持企业和高等学校、职业学校等教育培训机构开展网络安全相关教育与培训,采取多种方式培养网络安全人才,促进网络安全的人才发展。”。 据新华社报道,截至目前,全国已有近200所高校开设了信息安全或网络空间安全专业,高校每年大概培养两万余人,但这仍然不能满足社会对相关人才的需求。 然而,在这一背景下,网络安全人才短缺问题日益突出,网络安全人才严重匮乏,可谓一将难求。 18年缺口高达95%,超过70万,20年突破232%,缺口达140万,21年缺口飙升285%… 目前北京、深圳、上海、成都、广州、武汉是网络安全人才需求量最大的城市,这五个城市对网络安全人才需求的总量预计占全国需求总量的近一半。 图片源于网络 关于网络安全工程师的薪资待遇,安妹随手在智联招聘网上输入网络安全工程师,展示的招聘信息如下。(区域以成都为例)

图片源于网络 关于网络安全工程师的薪资待遇,安妹随手在智联招聘网上输入网络安全工程师,展示的招聘信息如下。(区域以成都为例) 图片截图于智联招聘网站网络安全的前景虽然一片光明,但是,并不是每个人都适合学网络安全,打算学网络安全的学员至少要满足以下的条件:1.专科及以上学历,准备转行的安全小白;有没有基础不是转行网络安全的硬性要求,但学历是硬性指标,从各大招聘网站上可以看出,企业对网络安全人才的最低学历要求是专科。所以,学网络安全,学历必须满足全日制专科及以上学历(这个是没有商量的);2.2021年即将毕业的大学毕业生,虽然大学里面学的不是相关专业,但是自己的职业规划是想就业于网络领域;3.对网络安全感兴趣的技术发烧友,通过自学,但是很难学成体系化的安全知识;4.想跳槽职业瓶颈的运维从业者,运维人员,在一家公司薪资待遇相比开发类的,要低几个level,但是要做的工作,要加的班不一定比开发人员少。除了薪资待遇差以外,运维人员每天除了和服务器打交道,做些桌面运维的工作外,晋升空间小,所以,目前越来越多的运维人员选择网络安全作为新的发展职业;5.偏安全方向的网络工程师,网络工程师≠网络安全工程师;符合以上条件,又有转岗网络安全想法的朋友们,要抓住目前的契机;打算学网络安全,一定要找一家靠谱的培训机构进行系统的培训,在这里,安妹自荐我们国信安教育后弦,国信安教育是有国!家!队!背景啦~作为中国网安的全资子公司,拥有中国电科、中国网安双重国企办学背景的IT教育培训机构——国信安,自创立以来就将网络安全教育根治在血液里。

图片截图于智联招聘网站网络安全的前景虽然一片光明,但是,并不是每个人都适合学网络安全,打算学网络安全的学员至少要满足以下的条件:1.专科及以上学历,准备转行的安全小白;有没有基础不是转行网络安全的硬性要求,但学历是硬性指标,从各大招聘网站上可以看出,企业对网络安全人才的最低学历要求是专科。所以,学网络安全,学历必须满足全日制专科及以上学历(这个是没有商量的);2.2021年即将毕业的大学毕业生,虽然大学里面学的不是相关专业,但是自己的职业规划是想就业于网络领域;3.对网络安全感兴趣的技术发烧友,通过自学,但是很难学成体系化的安全知识;4.想跳槽职业瓶颈的运维从业者,运维人员,在一家公司薪资待遇相比开发类的,要低几个level,但是要做的工作,要加的班不一定比开发人员少。除了薪资待遇差以外,运维人员每天除了和服务器打交道,做些桌面运维的工作外,晋升空间小,所以,目前越来越多的运维人员选择网络安全作为新的发展职业;5.偏安全方向的网络工程师,网络工程师≠网络安全工程师;符合以上条件,又有转岗网络安全想法的朋友们,要抓住目前的契机;打算学网络安全,一定要找一家靠谱的培训机构进行系统的培训,在这里,安妹自荐我们国信安教育后弦,国信安教育是有国!家!队!背景啦~作为中国网安的全资子公司,拥有中国电科、中国网安双重国企办学背景的IT教育培训机构——国信安,自创立以来就将网络安全教育根治在血液里。 中国网安是是中央直接管理的十大军工集团之一,是中国电子科技集团公司 (简称中国电科)根据国家安全战略发展需要,以深耕信息安全和物理安全领域的中国电科第三十研究所、第三十三研究所为核心,汇聚中国电科内部资源重点打造的网络信息安全子集团。多年来,凭借在密码保密、信息安全和物理安全领域深厚的技术积淀,奠定了在网络安全领域的国家队行业地位。中国信息安全第一股”卫士通信息产业股份有限公司,1998年成立,国内知名密码产品、网络安全产品、安全运维服务和行业安全解决方案综合提供商,国内最早专业从事网络信息安全的上市企业。作为同属兄弟单位,和国信安学校都坐落在“国家西部信息安全产业基地”。

中国网安是是中央直接管理的十大军工集团之一,是中国电子科技集团公司 (简称中国电科)根据国家安全战略发展需要,以深耕信息安全和物理安全领域的中国电科第三十研究所、第三十三研究所为核心,汇聚中国电科内部资源重点打造的网络信息安全子集团。多年来,凭借在密码保密、信息安全和物理安全领域深厚的技术积淀,奠定了在网络安全领域的国家队行业地位。中国信息安全第一股”卫士通信息产业股份有限公司,1998年成立,国内知名密码产品、网络安全产品、安全运维服务和行业安全解决方案综合提供商,国内最早专业从事网络信息安全的上市企业。作为同属兄弟单位,和国信安学校都坐落在“国家西部信息安全产业基地”。 多年以来,基于中国电科、中国网安、卫士通的有力支撑和资源支持,国信安深耕网络安全教育培训领域,经过多年发展,国信安网络安全培训已实现集安全认证、安全竞赛、安全实践和校企合作为一体的国信安多维培训服务体系。经过长期深耕发展,形成了从理论考试、实训实验、资质认证到企业实习的人才能力认定体系标准,创新网络安全人才培养办学模式、人才招募方式、人才培养模式,创新网络安全人才能力考评体系标准的国信安项目+培训+认证新模式,提供丰富的网络安全项目人才就业渠道,每年输出大量优秀的网络安全人才。

多年以来,基于中国电科、中国网安、卫士通的有力支撑和资源支持,国信安深耕网络安全教育培训领域,经过多年发展,国信安网络安全培训已实现集安全认证、安全竞赛、安全实践和校企合作为一体的国信安多维培训服务体系。经过长期深耕发展,形成了从理论考试、实训实验、资质认证到企业实习的人才能力认定体系标准,创新网络安全人才培养办学模式、人才招募方式、人才培养模式,创新网络安全人才能力考评体系标准的国信安项目+培训+认证新模式,提供丰富的网络安全项目人才就业渠道,每年输出大量优秀的网络安全人才。 国信安网络安全培训:依靠中电科网安集团、卫士通,背景强大、实力雄厚1.国信安的办学背景与教学师资作为一家拥有的中电科、网安集团双重国企背景的教育培训机构,国信安依靠网安集团、兄弟企业卫士通,项目更多元化,第一时间掌握前沿技术,在课程开发、实施及人才输送等方面都有着着得天独厚的优势。国信安整合集团院士、高校教授、企业大牛等高端资源,打造了一支技术精湛的课程研发实施团队,核心教员拥有网安、世界知名企业工作经验,拥有丰富的安防项目管理运维经验,带领学员从理论到实战系统化地学习。想更加了解国信安的培训细节,点击下方小卡片了解详情哦:点击添加微信号:18080477405,免费领取网络安全学习资源,定制学习计划

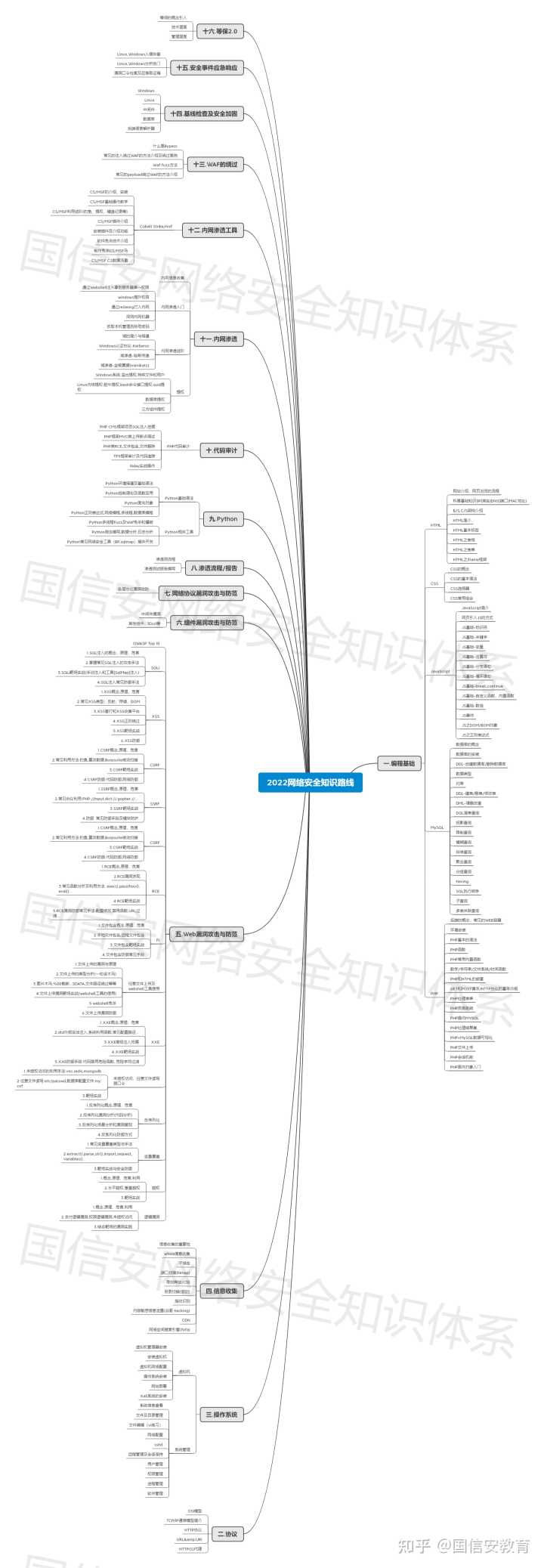

国信安网络安全培训:依靠中电科网安集团、卫士通,背景强大、实力雄厚1.国信安的办学背景与教学师资作为一家拥有的中电科、网安集团双重国企背景的教育培训机构,国信安依靠网安集团、兄弟企业卫士通,项目更多元化,第一时间掌握前沿技术,在课程开发、实施及人才输送等方面都有着着得天独厚的优势。国信安整合集团院士、高校教授、企业大牛等高端资源,打造了一支技术精湛的课程研发实施团队,核心教员拥有网安、世界知名企业工作经验,拥有丰富的安防项目管理运维经验,带领学员从理论到实战系统化地学习。想更加了解国信安的培训细节,点击下方小卡片了解详情哦:点击添加微信号:18080477405,免费领取网络安全学习资源,定制学习计划 2.专业的网络安全教学硬件设施设备当前国内90%以上的网络安全培训机构的教学模式,基本还停留在“重理论,轻实践”的阶段,更有甚者采用的是“填鸭式”的纯理论教学模式。一方面是培训机构实力弱,缺乏具备能够带领实战的师资团队,另外一个很重要的方面,就是培训机构难以承担高昂的网络基础设备及安全设备,难以搭建起实战教学环境。为了让学员更有竞争优势,国信安深度挖掘课程的新模式、新思路,重点打造更适应企业需求的“场景式”教学模式,以满足实践教学需求,还原工作真实场景,培养学员分析问题和解决问题的能力。国信安的网络安全培训班配置了Openstack+kvm私有云平台、云WAF、堡垒机、交换机、远程安全评估系统等设备,用于搭建配套的实战教学环境。实打实的真金白银投入,所有设备都会投入到实际的教学过程中。课程均面向大众免费试听和实地考察,现场零距离接触和了解设备。3.国信安网络安全课程内容体系国信安网络安全课程体系每年都会及时根据市场发展更新迭代。今年,我们与中国网安、卫士通等网络安全行业领军企业联合研发的最新版网络安全教学课程体系,根据企业岗位和用人单位的评估标准定制课程大纲,紧贴实际工作需求,培养更具竞争力的网络空间守护使者,为企业培养更多高端网络安全人才。

2.专业的网络安全教学硬件设施设备当前国内90%以上的网络安全培训机构的教学模式,基本还停留在“重理论,轻实践”的阶段,更有甚者采用的是“填鸭式”的纯理论教学模式。一方面是培训机构实力弱,缺乏具备能够带领实战的师资团队,另外一个很重要的方面,就是培训机构难以承担高昂的网络基础设备及安全设备,难以搭建起实战教学环境。为了让学员更有竞争优势,国信安深度挖掘课程的新模式、新思路,重点打造更适应企业需求的“场景式”教学模式,以满足实践教学需求,还原工作真实场景,培养学员分析问题和解决问题的能力。国信安的网络安全培训班配置了Openstack+kvm私有云平台、云WAF、堡垒机、交换机、远程安全评估系统等设备,用于搭建配套的实战教学环境。实打实的真金白银投入,所有设备都会投入到实际的教学过程中。课程均面向大众免费试听和实地考察,现场零距离接触和了解设备。3.国信安网络安全课程内容体系国信安网络安全课程体系每年都会及时根据市场发展更新迭代。今年,我们与中国网安、卫士通等网络安全行业领军企业联合研发的最新版网络安全教学课程体系,根据企业岗位和用人单位的评估标准定制课程大纲,紧贴实际工作需求,培养更具竞争力的网络空间守护使者,为企业培养更多高端网络安全人才。 团队核心教员拥有网安、世界知名企业工作经验,曾参与多次国家级大型安保任务,拥有丰富的安防项目管理运维经验,带领学员从理论到实战,由浅入深、循序渐进学习。此外,我们在课程中还创新引入与其他IT技术学科团队协作的模式,与Java、前端、软件测试方向学员组成项目小组,100%还原企业真实的工作环境,锻炼提高学员的团队协作能力。网络安全攻防实验平台具备几百个相关网络、安全教学内容,在实验平台上能够进行攻防对战实验。

团队核心教员拥有网安、世界知名企业工作经验,曾参与多次国家级大型安保任务,拥有丰富的安防项目管理运维经验,带领学员从理论到实战,由浅入深、循序渐进学习。此外,我们在课程中还创新引入与其他IT技术学科团队协作的模式,与Java、前端、软件测试方向学员组成项目小组,100%还原企业真实的工作环境,锻炼提高学员的团队协作能力。网络安全攻防实验平台具备几百个相关网络、安全教学内容,在实验平台上能够进行攻防对战实验。

1.2 网络安全渗透测试的基本框架ATT&CK框架

1.2.1 侦察阶段(信息收集)

1.2.2 武器化(制作渗透测试工具)

1.2.3 传输

1.2.4 挖掘

1.2.5 植入

1.2.6 命令和控制

1.3 网络基础

第二章 KALI的安装与基础配置

2.1什么是KALI为什么要使用KALI

kali官方的简介

最先进的

渗透测试发行版

Kali Linux 是一个基于 Debian 的开源 Linux 发行版,适用于各种信息安全任务,例如渗透测试、安全研究、计算机取证和逆向工程。

官网:https://www.kali.org/

安装kali的方法有很多,但最常用的是在虚拟机,物理机,和docker中安装KALI系统

而我们推荐在虚拟机安装kali系统,利用虚拟机可以借助虚拟机的快照功能,用来备份恢复kali系统。

**KALI的官方网站: Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution **

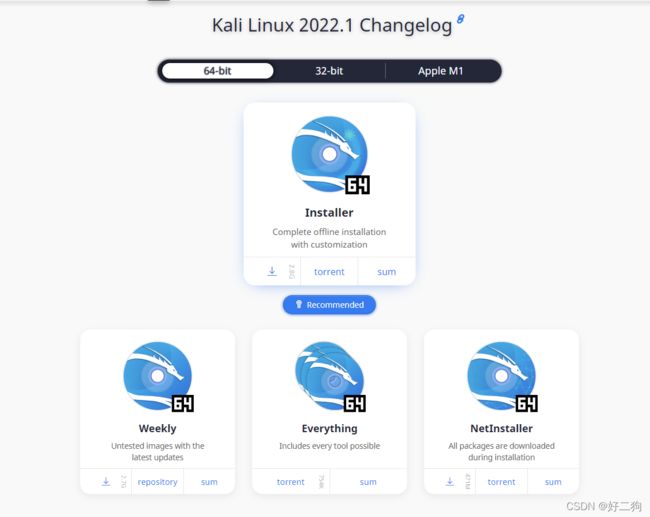

我们选择downloads选项,向下滑动即可看到KALI系统的iso镜像,其中包含4个版本,

分别为Installer(通过自定义完成脱机安装)Weekly(每周更新具有最新的未经测试的镜像—可能不稳定)Everything(包含所有可能的工具)NetInstaller(网络镜像—所有的软件包都在安装过程中下载)

由于KALI的镜像存放在国外的服务器中下载较慢可以使用国内的克隆网站例如中科大开源镜像站( USTC Open Source Software Mirror ),清华大学开源镜像站。中科大开源镜像站速度快于清华大学开源镜像站,而且界面明显,在主界面点击获取安装镜像,选择kali linux 和发行版本,建议下载Installer版本。

2.2安装KALI系统

下载Kali系统的方法

1.从官网下载

下载链接:https://cdimage.kali.org/kali-2022.3/kali-linux-2022.3-installer-amd64.iso

2.国内镜像仓库

由于Kali的镜像仓库在国外,所以下载速度很慢。

可以从国内的镜像仓库下载

笔者推荐

中国科技大学开源软件镜像

https://mirrors.ustc.edu.cn/

下载链接:https://iso.mirrors.ustc.edu.cn/kali-images/current/kali-linux-2022.3-installer-amd64.iso

其他常见的镜像站:

清华大学开源软件镜像站

https://mirror.tuna.tsinghua.edu.cn/

阿里云开源镜像站

https://developer.aliyun.com/mirror/

还有很多大家可以参考这篇文章

https://blog.csdn.net/hxt159753/article/details/123484426

2.2.1 在VMware中安装

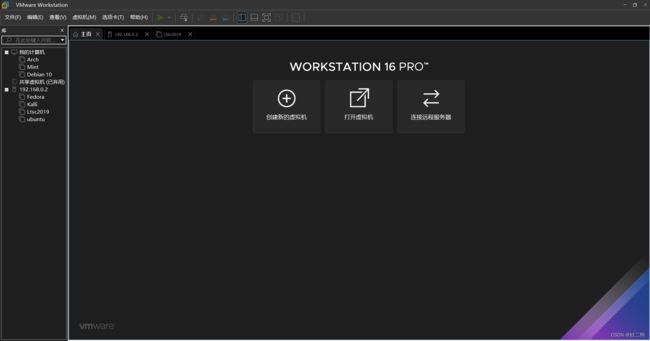

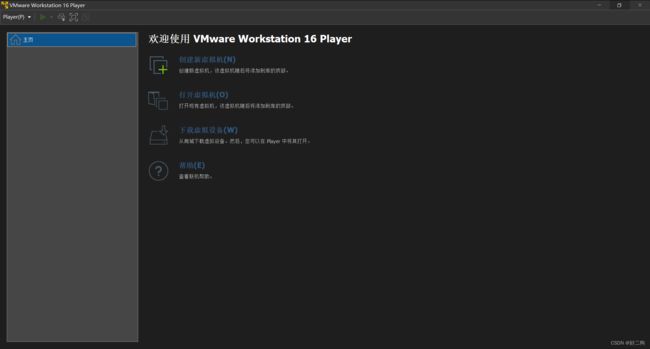

Vmware分为两个版本一个为免费的player版本和付费的workation pro版本(付费版本包含player版本)

专业版下载:https://www.vmware.com/cn/products/workstation-pro.html

免费版本下载:https://www.vmware.com/cn/products/workstation-player.html

打开VMware,选择创建新的虚拟机

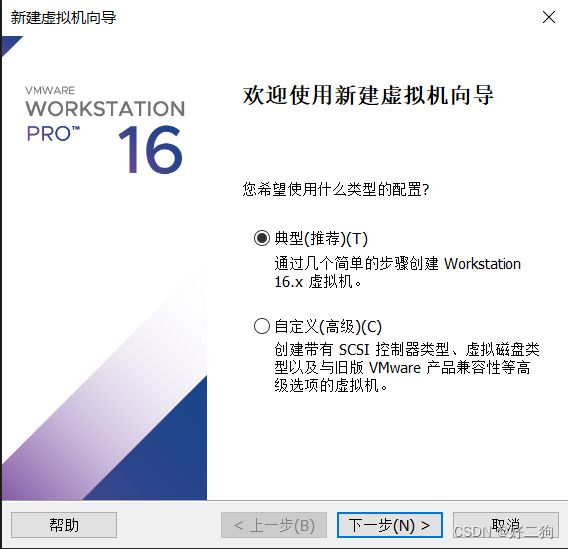

选择典型:

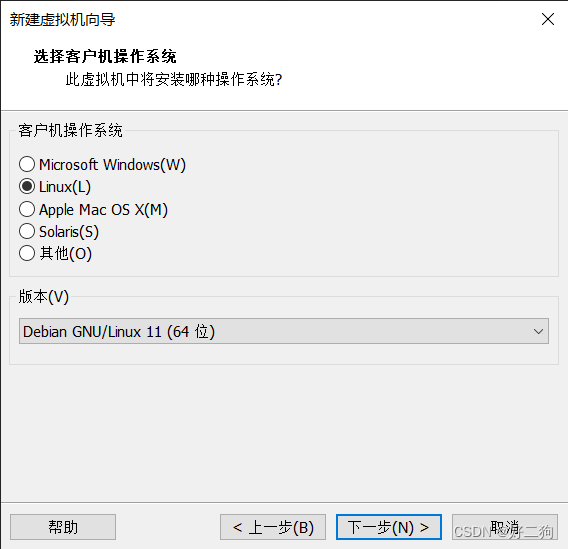

选择Linux

版本为Debian 11 64位

为虚拟机命名

![]()

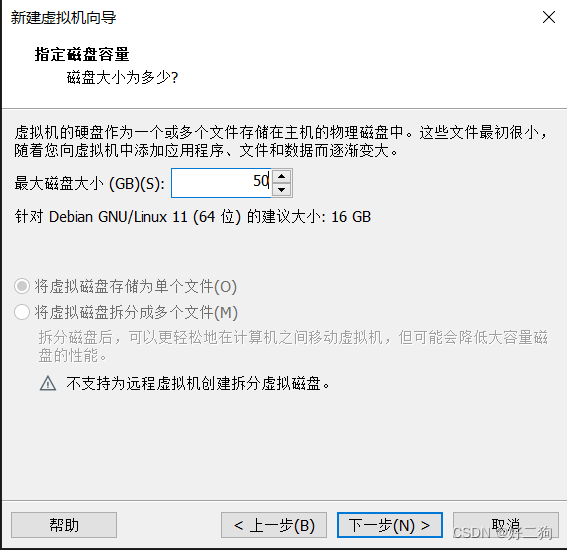

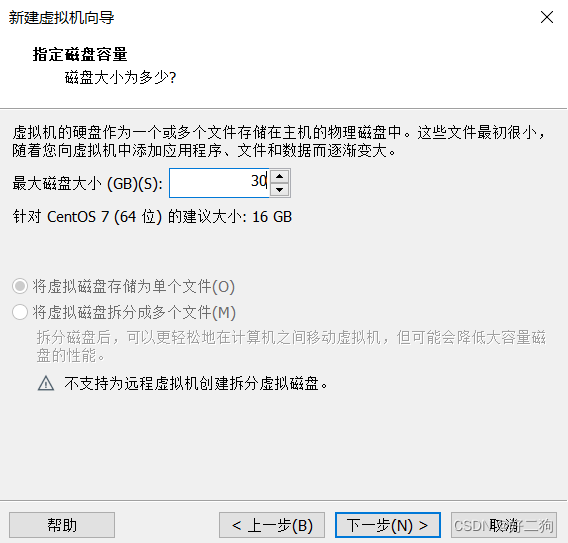

分配磁盘大小,这种分配方式是用多少占用多少,最多50GB,因为我使用的是ESXI的虚拟化,大家可能看到的界面有一点不一样,但其他的都是相同的。

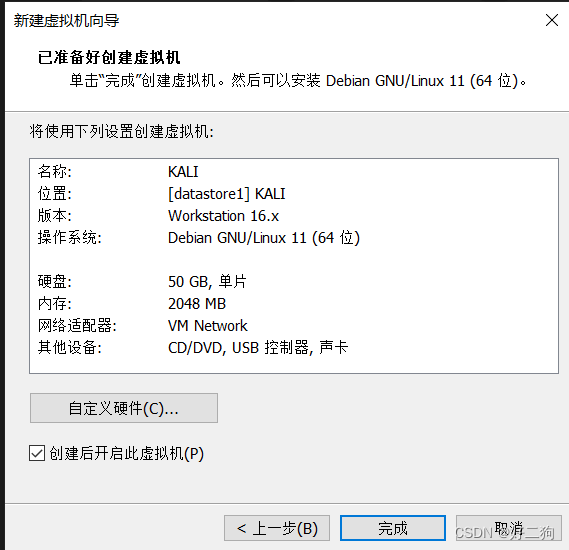

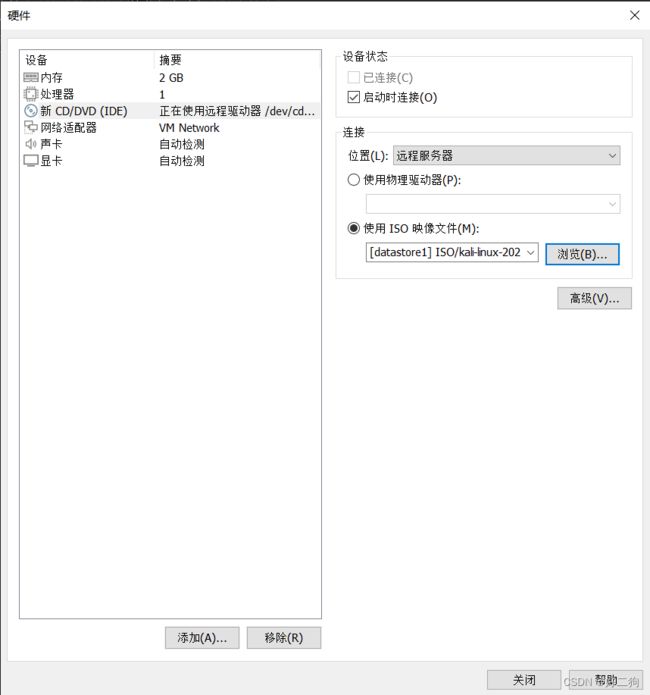

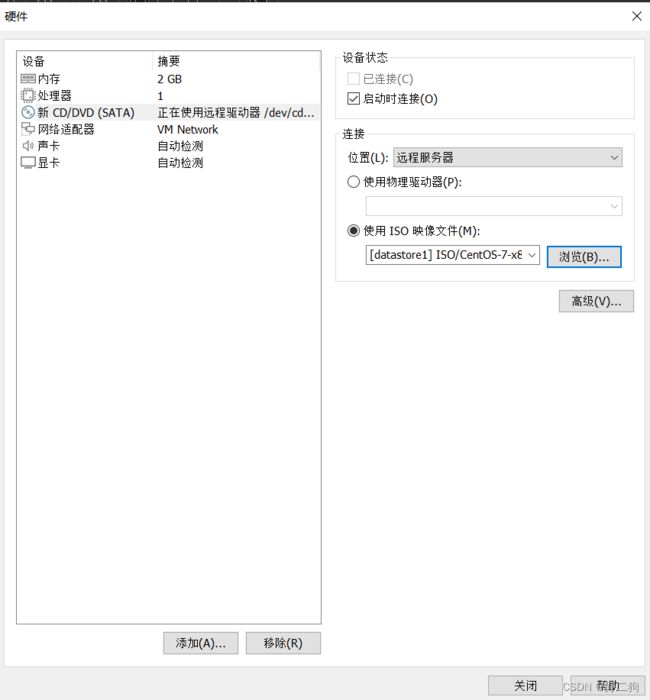

选择自定义硬件

选择新CD/DVD使用ISO影响文件,选择你下载的KALI镜像点击关闭即可。

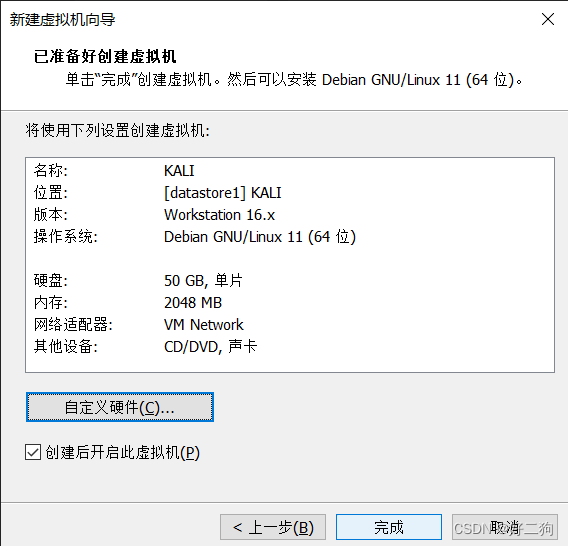

关闭之后点击完成

如果没有创建后开启此虚拟机选项,创建完成后点击开启此虚拟机即可

打开之后就会出现系统的引导

选择第一项Graphical install 图形化安装回车即可进入安装程序

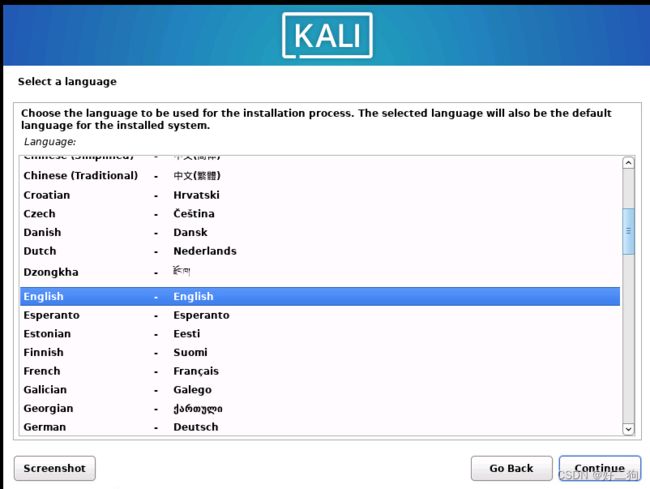

语言选择英文,因为Armitage软件无法在中文下运行

点击Continue(继续)

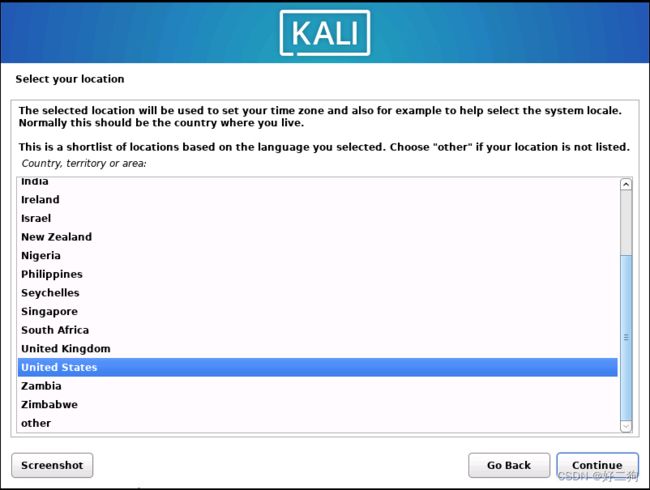

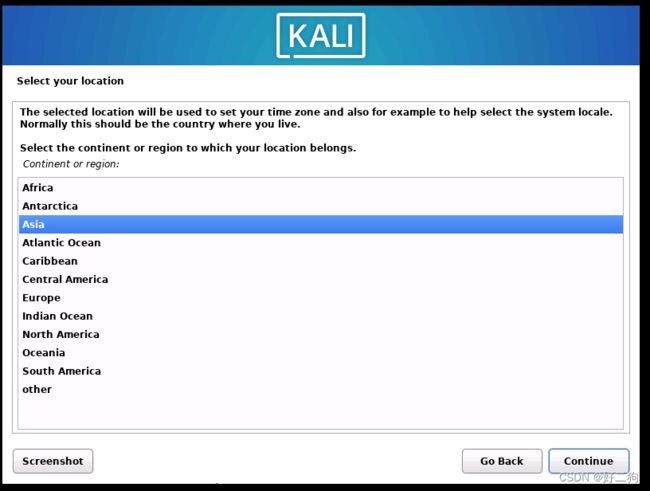

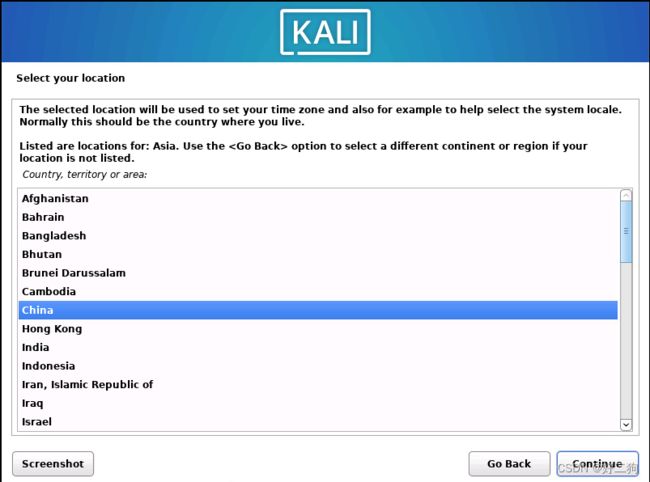

选择你现在的位置

选择other >Asia> China >

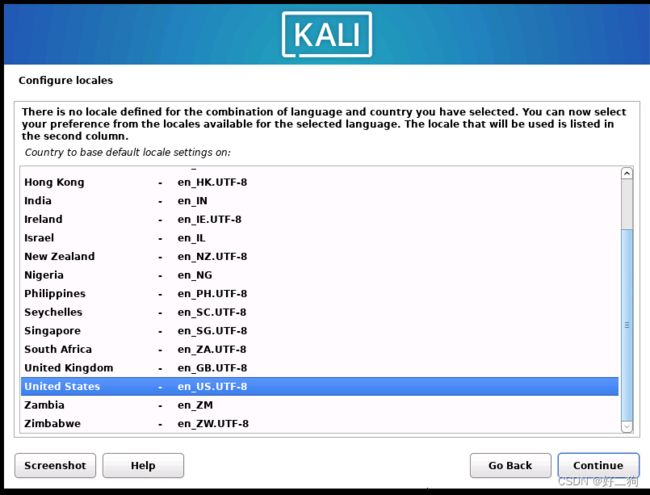

出现这个页面直接回车即可

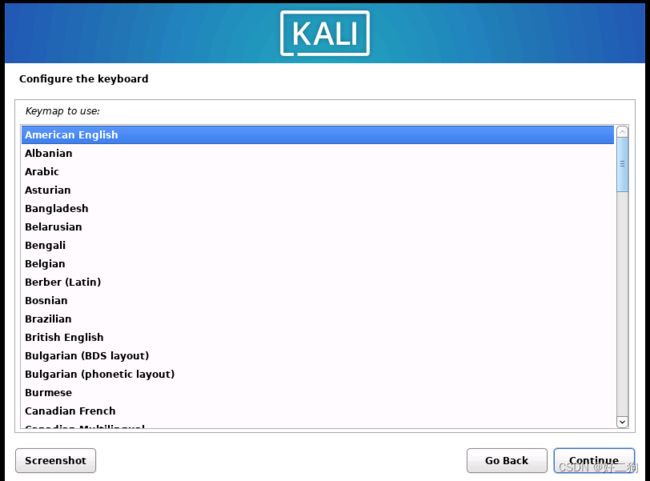

默认即可。

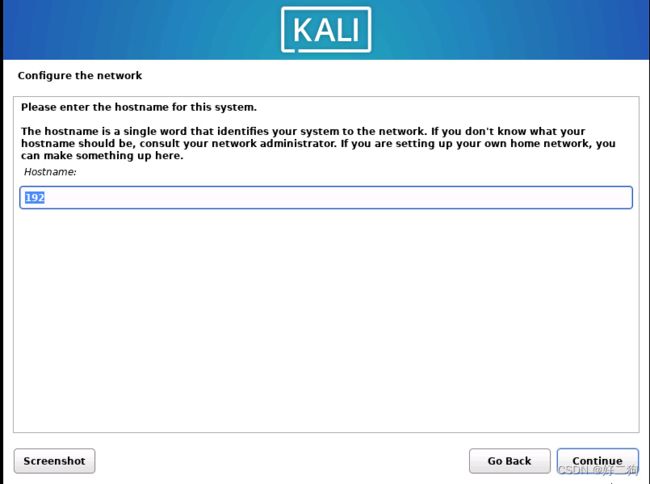

设置hostname

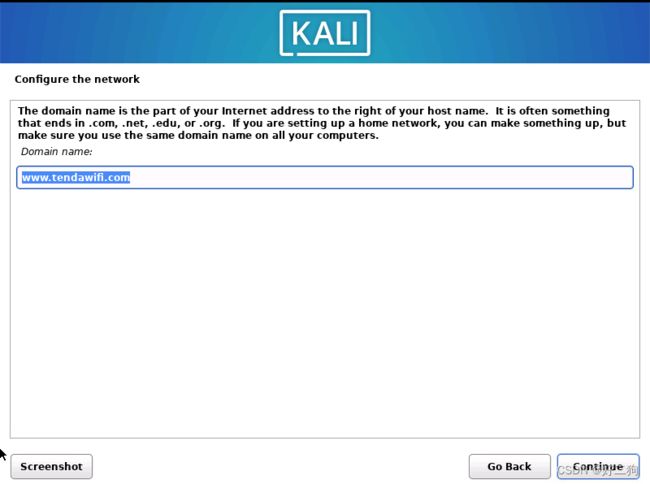

设置域名。随便填

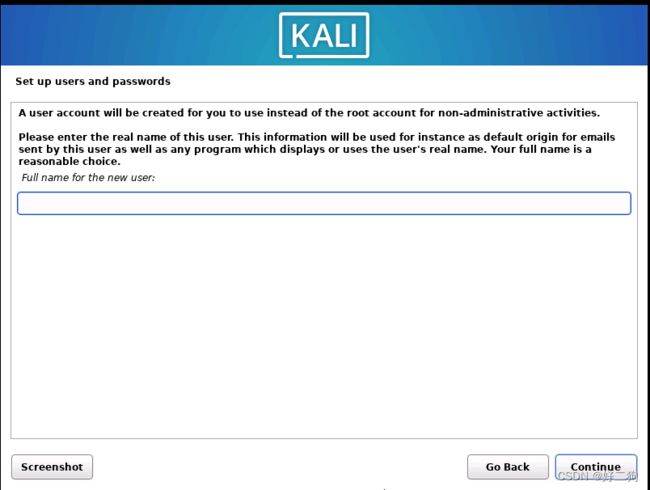

设置用户名

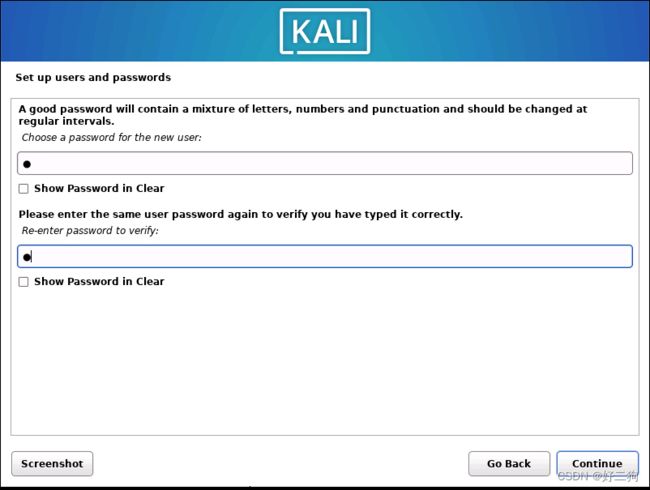

设置密码

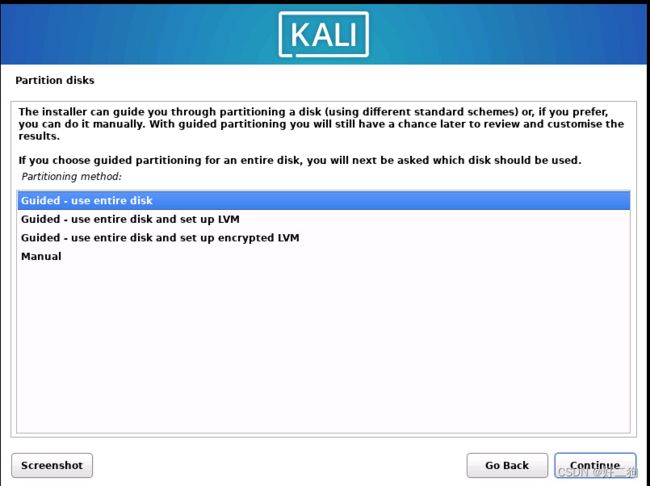

磁盘分区选择第一项使用整块硬盘

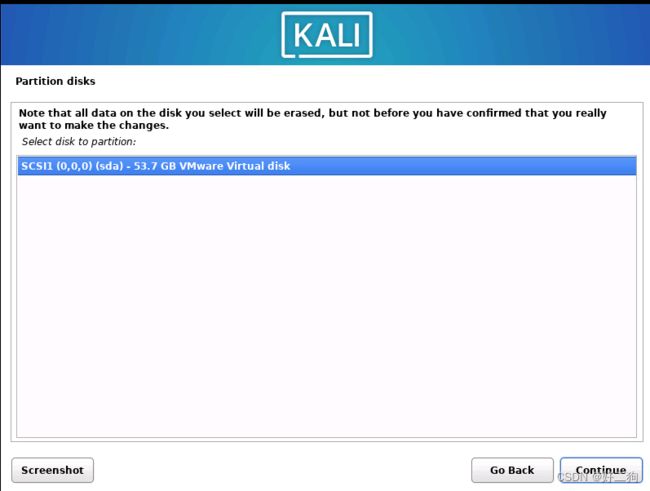

这就是我们设置的50GB的虚拟硬盘

这边出现了三个选项

1.将所有文件放在一起适合新手

2.单独把/home分出来

3.把/home /var /tmp分出来

我建议选择第一项

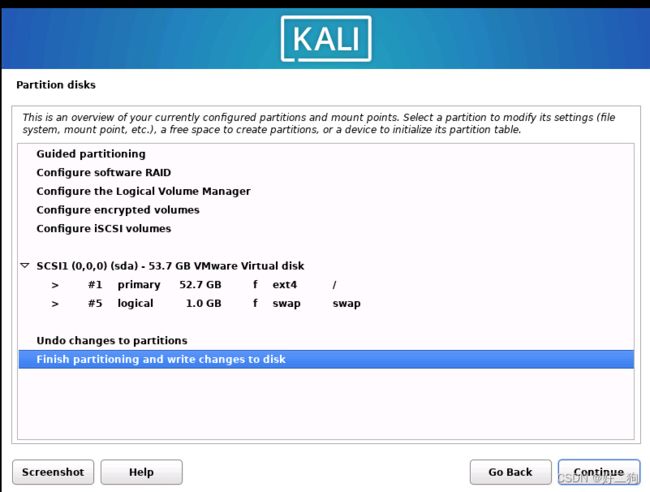

这句翻译过来是创建完成并写入硬盘

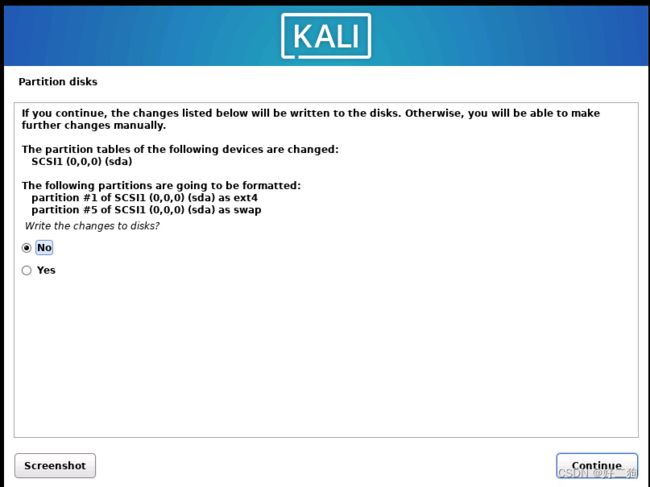

在这里问你是否要写入硬盘要选择yes。默认是no

如果选择no将会重新进入上一步

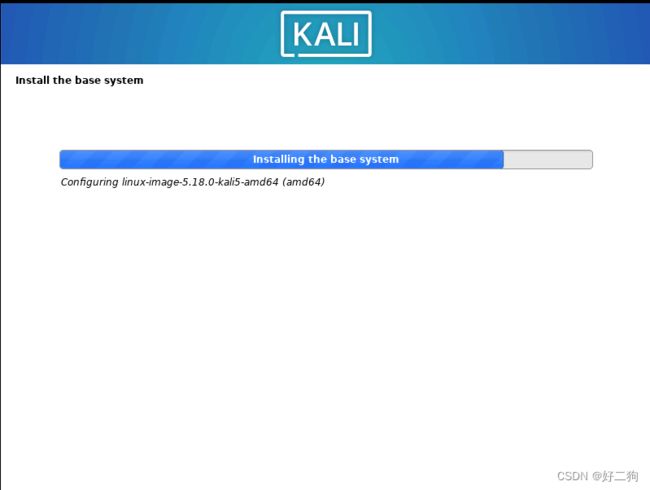

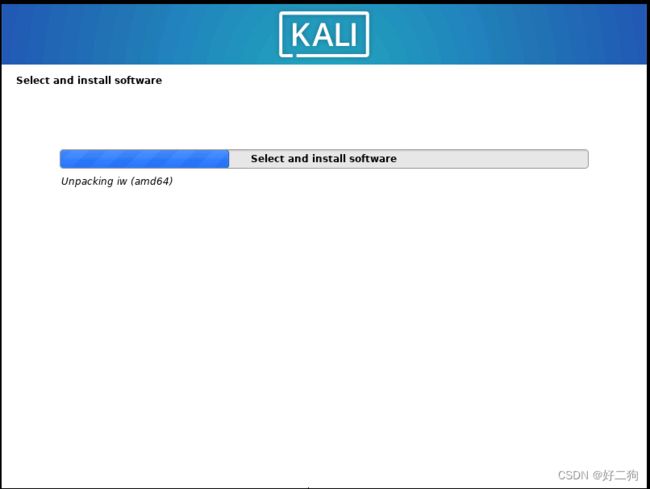

接下来开始安装基本系统

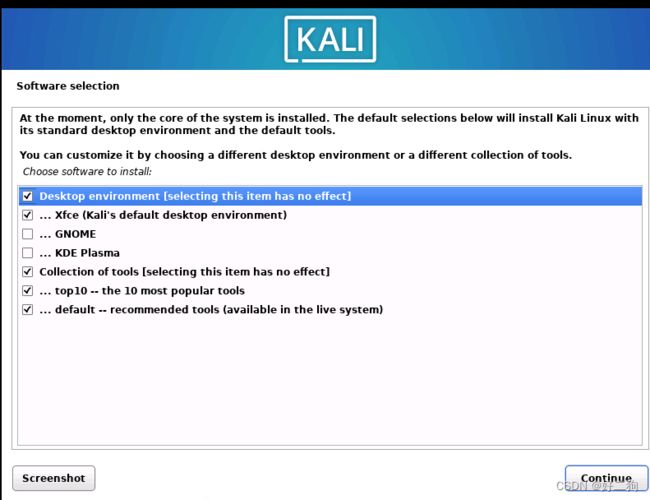

这里选择软件默认即可

第一个是问你是否需要桌面环境,默认是勾选的

下面三个Xfce,gnome ,KDE只能选择一个如果都选择则无法进入系统

把最底下的三个选项都选择上,默认是选择上的

分别为信息收集工具,最受欢的十个工具,推荐的工具。

继续即可

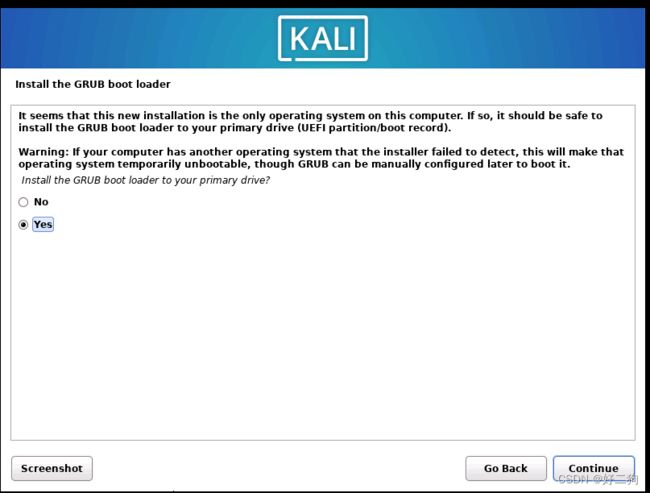

选择yes安装grub引导

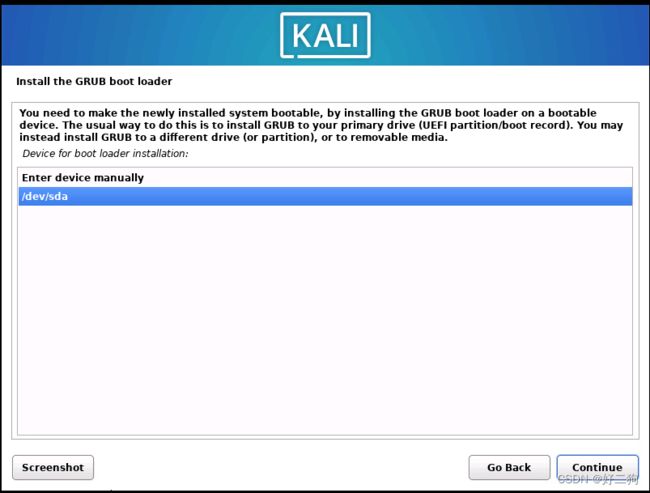

选择第二项

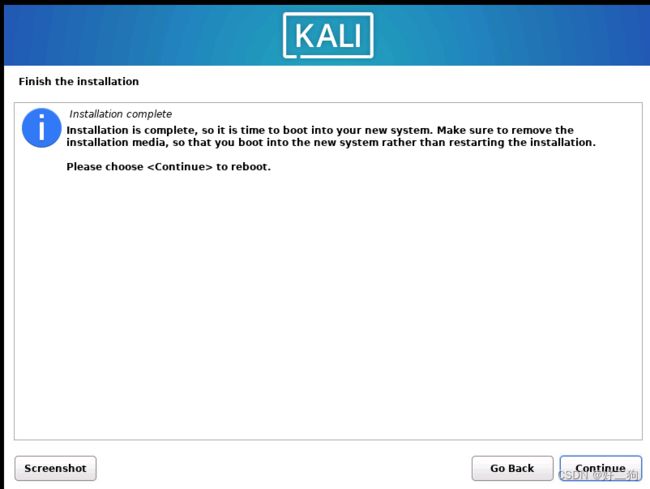

出现这个界面代表安装完成,点击reboot重启就可以进入系统

这种安装方式比较麻烦大家可以去KALI官网下载虚拟机版本的系统直接导入就可以用了

虚拟机版本的下载链接https://kali.download/virtual-images/kali-2022.3/kali-linux-2022.3-vmware-amd64.7z

2.2.2 在Docker中安装

2.2.3 在云服务器中安装

2.3定制属于自己的KALI

2.3.1 KALI配置SSH连接

配置SSH之前首先要设置静态IP。

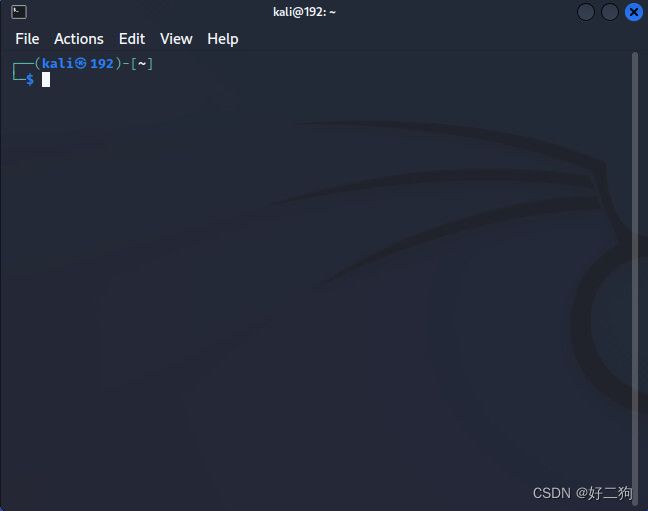

打开Kali输入你设置的账号密码进行登录

在Kali中打开终端。快捷键ctrl + alt + t

我们首先设置Root用户的密码

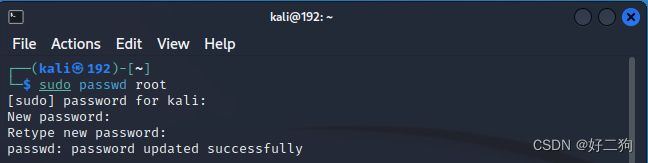

sudo passwd root

回车后需要首先输入用户的密码

这个密码是不会显示的,输入完后回车就可以

接下来设置root的密码,需要输入两遍

通过su - root 切换到root用户

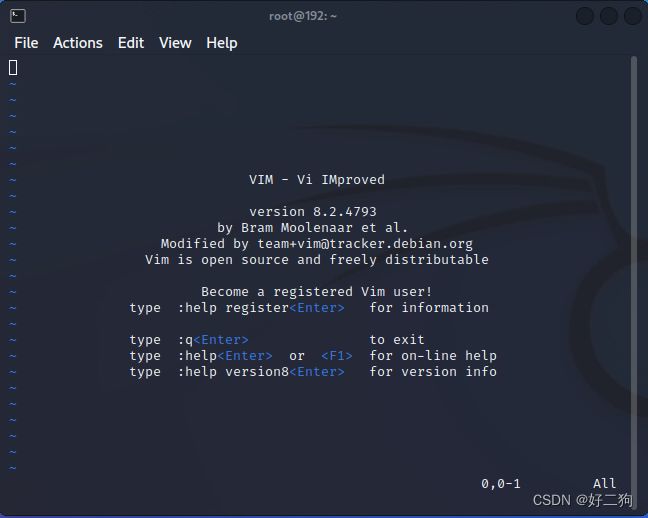

编辑IP需要用到VIM工具,在这里先简单介绍一下

vim 共分为三种模式,分别是命令模式(Command mode),输入模式(Insert mode)和底线命令模式(Last line mode)。

进入vim默认就是命令模式

按i键进入输入模式

按esc键退出输入模式进入命令模式

按:键进入底线命令模式

在终端输入vim后出现这个界面代表有vim工具

如果读者按照笔者的方式安装的Kali,是默认带有vim工具的

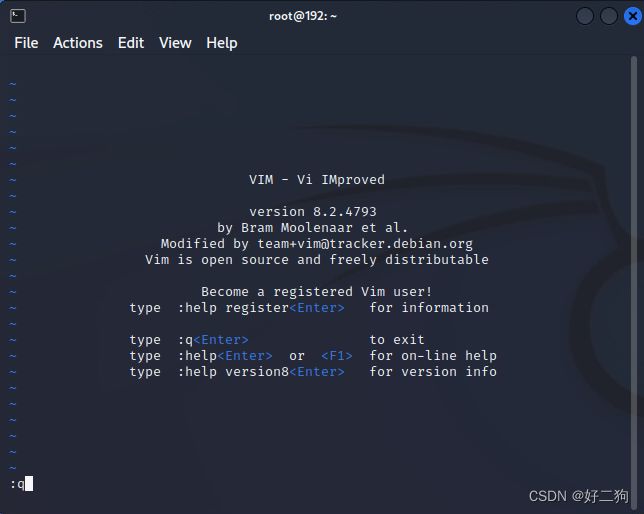

打开之后我们进入底线命令模式退出

按:q代表退出

:q!强制退出

:wq 保存退出

看最底下的一行就是底线命令模式

在终端进行操作时鼠标是无法对终端进行操作

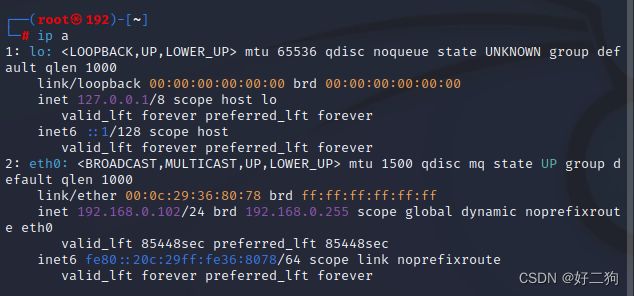

退出后查看自己的IP地址

ip a

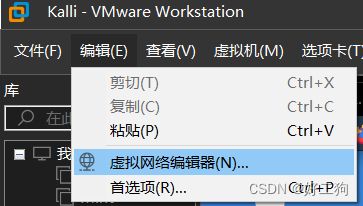

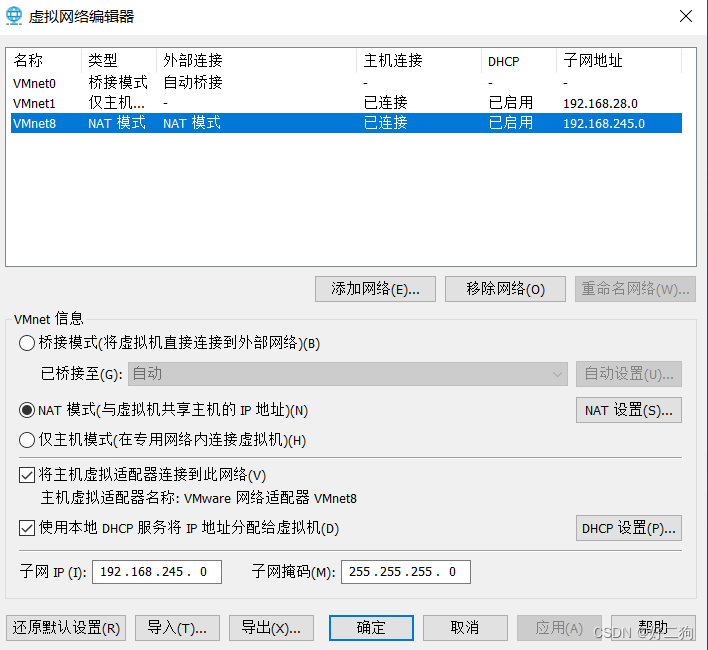

由于我们的网卡是由VMware虚拟出来的我们要从虚拟机中查看ip网段

编辑>虚拟网络编辑器

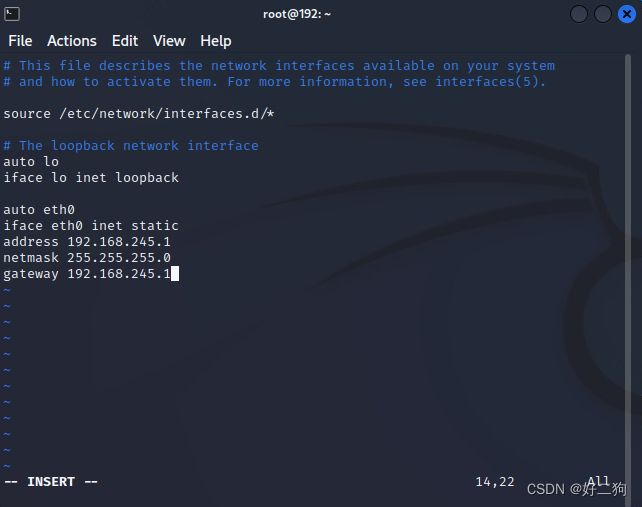

选择VMnet8记住你的子网IP和子网掩码,192.168.245.0是网关所以我们要设置IP的话不能占用网关,所以我们设置IP为192.168.245.1,你的虚拟网络也有可能与笔者的不同,如果不同的话将子网IP和子网掩码改为与笔者相同即可。

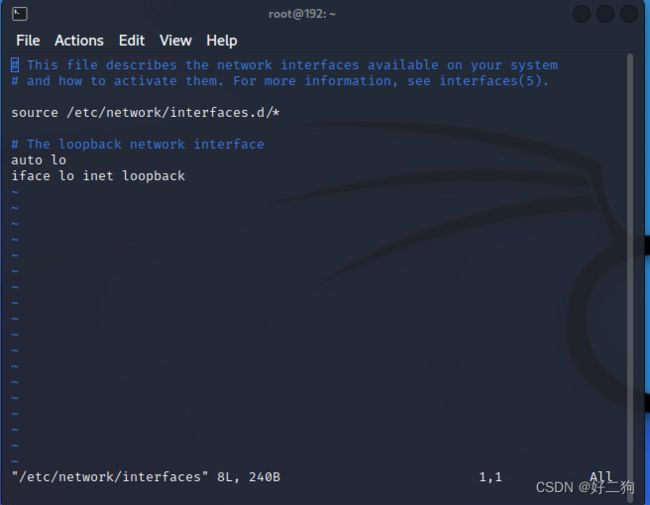

使用vim编辑编辑/etc/network/interfaces 文件,添加以下几行:

auto eth0

iface eth0 inet static

# 将eth0改为静态

address 192.168.245.1

#设置IP地址

netmask 255.255.255.0

#设置子网掩码

gateway 255.255.255.0

设置网关

首先在终端中输入

vim /etc/network/interfaces

auto eth0

iface eth0 inet static

# 将eth0改为静态

address 192.168.245.1

#设置IP地址

netmask 255.255.255.0

#设置子网掩码

gateway 255.255.255.0

设置网关

ip a

即可查看ip为192.168.245.1

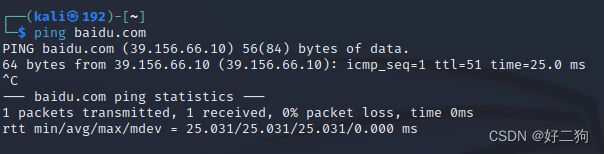

在终端输入

ping baidu.com

查看是否能ping通按ctrl + c结束ping

切换到root用户

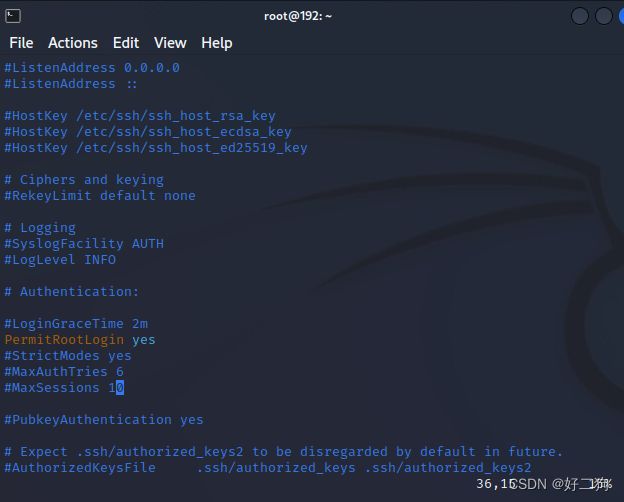

修改SSH配置文件允许root登录

vim /etc/ssh/sshd_config

将PermitRootLogin prohibit-password前面的#删除

可以在命令模式输入/PermitRootLogin prohibit-password进行搜索回车按i键直接编辑这一行

将PermitRootLogin prohibit-password改成 PermitRootLogin yes

按esc退出编辑模式,按:wq保存退出即可

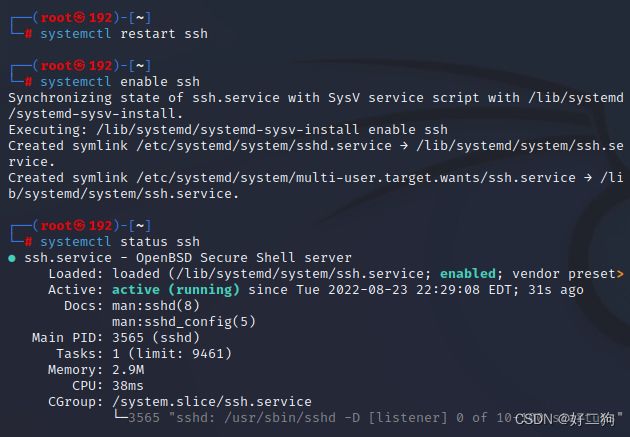

重启ssh 使配置生效

systemctl restart ssh

设置开机自启动ssh

systemctl enable ssh

输入systemctl status ssh查看是否运行

Active一行有active表示已运行

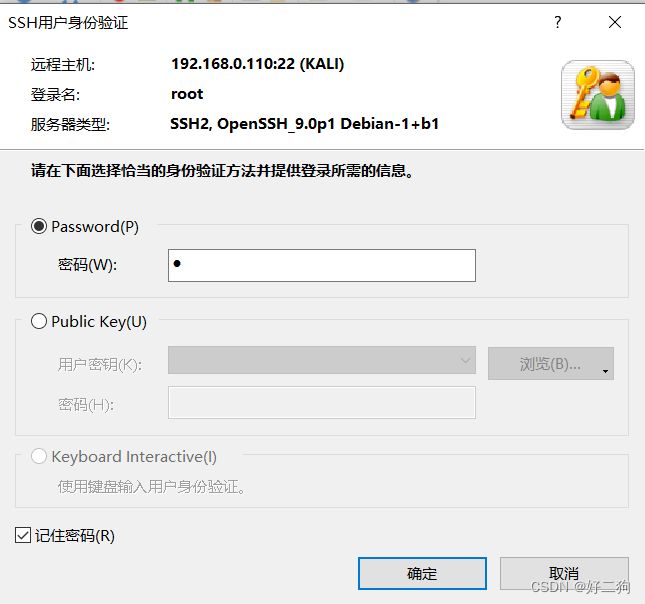

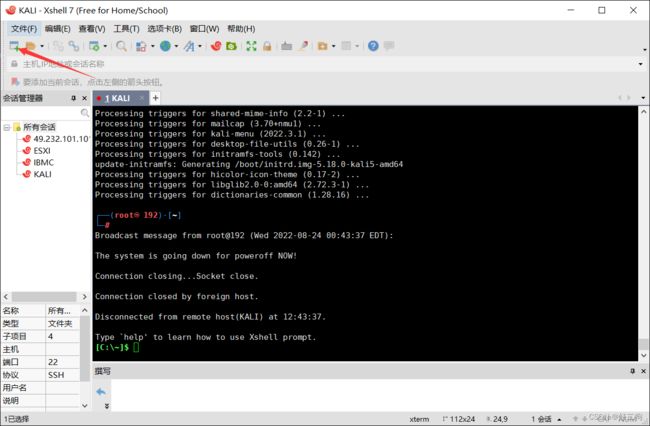

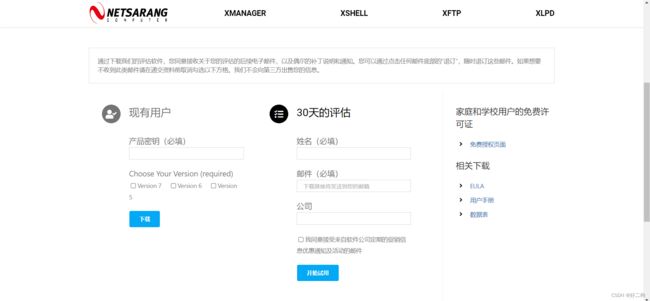

下载连接工具进行连接

连接工具有Xshell,Putty,finalshell

在这里推荐使用xshell,xshell的下载

进入xshell官网https://www.xshell.com/zh/xshell/

点击下载

点击免费授权页面

输入你的姓名和邮箱,选择两者,xftp可以是我们将windows的文件传输到kali中

接下来去邮箱就可以看到下载链接

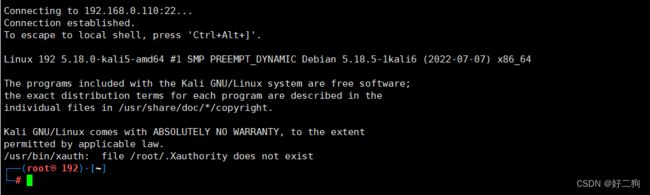

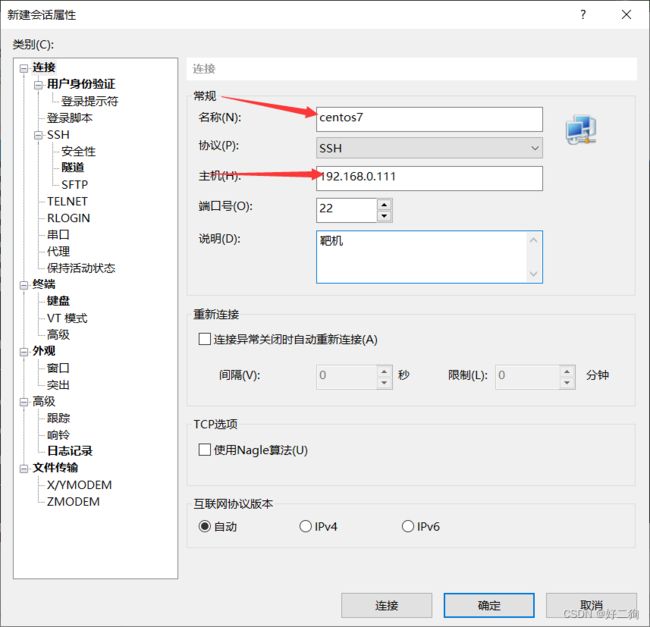

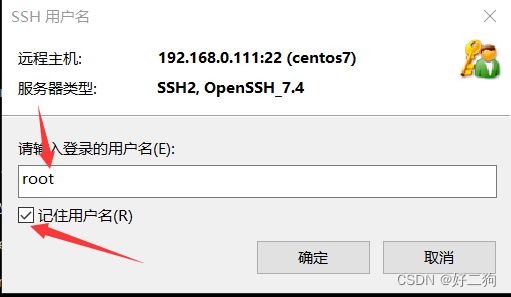

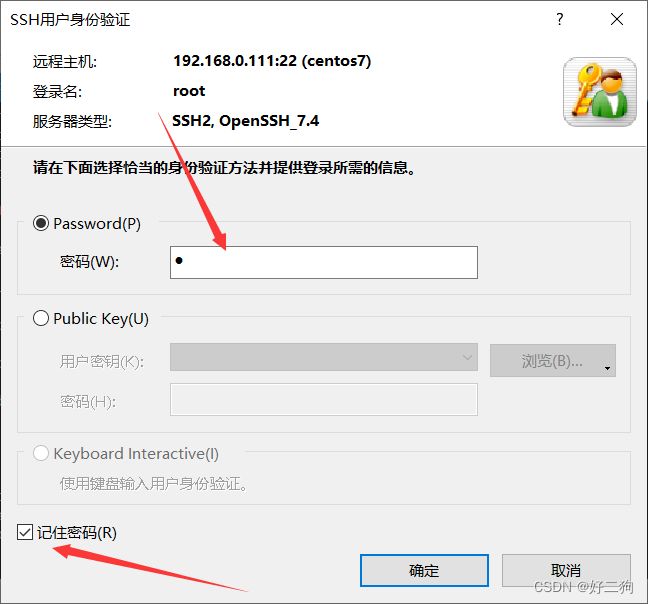

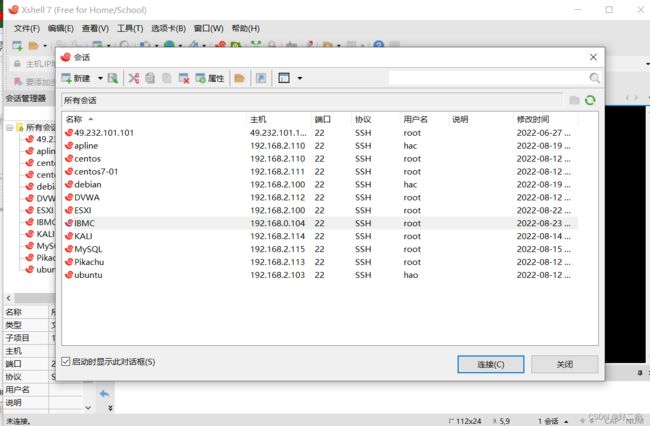

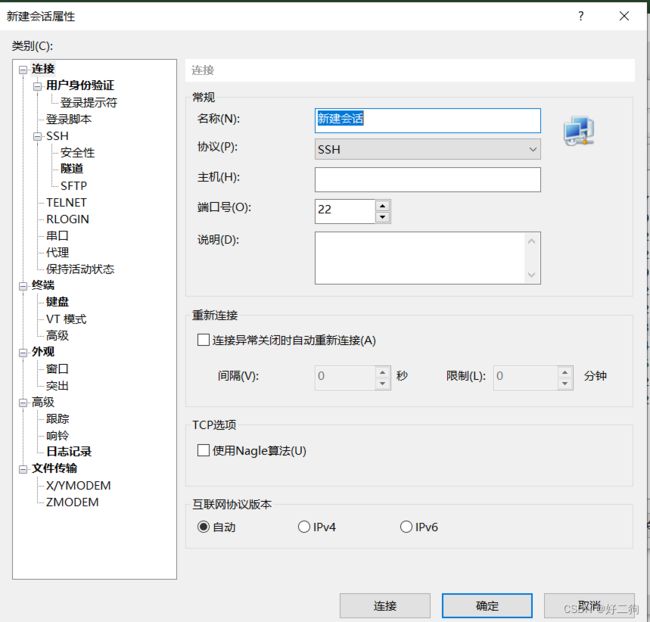

打开Xshell

点击新建

名称填KALI主机填kali的ip地址,点击连接

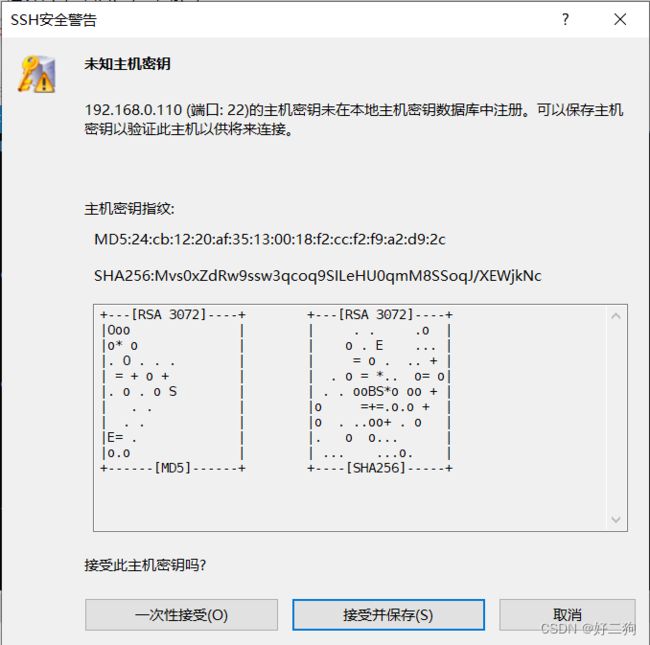

选择接受并保存

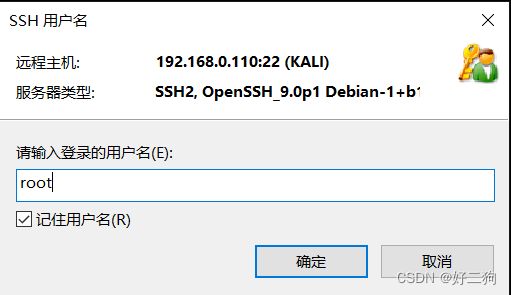

用户名为root

2.3.2 为KALI进行更新

由于kali的软件仓库在国外,更新很慢,我们需要将kali的软件源更换为国内的软件源,推荐中科大的源

编辑 /etc/apt/sources.list 文件, 在文件最前面添加以下条目:

deb https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

更改完 sources.list 文件后请运行 sudo apt-get update 更新索引以生效。

我们已经配置了ssh可以直接通过ssh进行更换

vim /etc/apt/sources.list

按i键进入编辑模式,在文件的最前面粘贴

deb https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

即可

按esc退出编辑模式,按:wq保存退出

接下来输入

apt update

更新源

┌──(root㉿192)-[~]

└─# apt update

Get:1 https://mirrors.ustc.edu.cn/kali kali-rolling InRelease [30.6 kB]

Get:2 https://mirrors.ustc.edu.cn/kali kali-rolling/main Sources [14.7 MB]

Get:4 https://mirrors.ustc.edu.cn/kali kali-rolling/non-free Sources [129 kB]

Get:5 https://mirrors.ustc.edu.cn/kali kali-rolling/contrib Sources [70.9 kB]

Get:6 https://mirrors.ustc.edu.cn/kali kali-rolling/main amd64 Packages [18.3 MB]

Get:3 http://kali.download/kali kali-rolling InRelease [30.6 kB]

Get:7 http://kali.download/kali kali-rolling/main amd64 Packages [18.3 MB]

Get:8 https://mirrors.ustc.edu.cn/kali kali-rolling/main amd64 Contents (deb) [42.5 MB]

Get:9 http://kali.download/kali kali-rolling/main amd64 Contents (deb) [42.5 MB]

Get:10 http://kali.download/kali kali-rolling/contrib amd64 Packages [108 kB]

Get:11 http://kali.download/kali kali-rolling/contrib amd64 Contents (deb) [155 kB]

Get:12 http://kali.download/kali kali-rolling/non-free amd64 Packages [224 kB]

Get:13 http://kali.download/kali kali-rolling/non-free amd64 Contents (deb) [952 kB]

Get:14 https://mirrors.ustc.edu.cn/kali kali-rolling/non-free amd64 Packages [224 kB]

Get:15 https://mirrors.ustc.edu.cn/kali kali-rolling/non-free amd64 Contents (deb) [952 kB]

Get:16 https://mirrors.ustc.edu.cn/kali kali-rolling/contrib amd64 Packages [108 kB]

Get:17 https://mirrors.ustc.edu.cn/kali kali-rolling/contrib amd64 Contents (deb) [155 kB]

Fetched 139 MB in 30s (4,669 kB/s)

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

228 packages can be upgraded. Run 'apt list --upgradable' to see them.

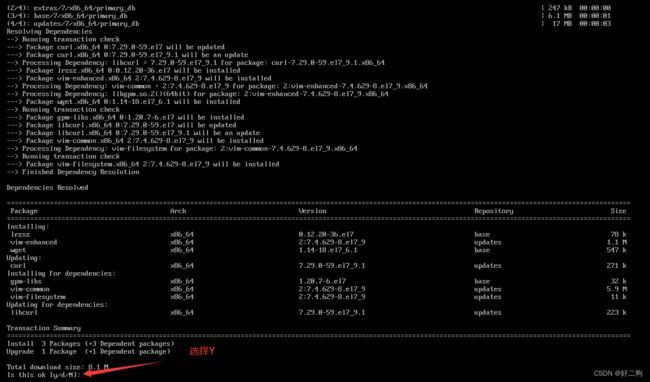

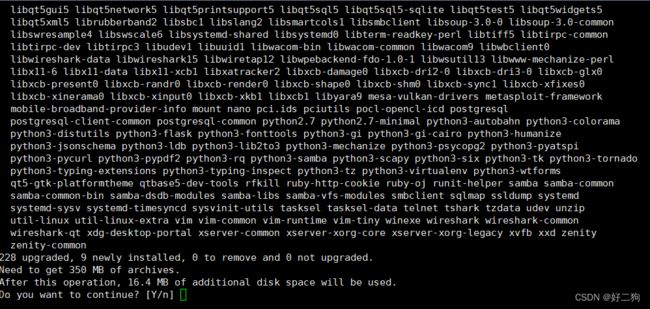

接下来输入

apt upgrade

进行更新会更新全部的软件以及系统。

在这里他会询问你是否要进行更新输入y回车即可

2.4搭建靶场环境

我们将通过Docker来搭建靶场

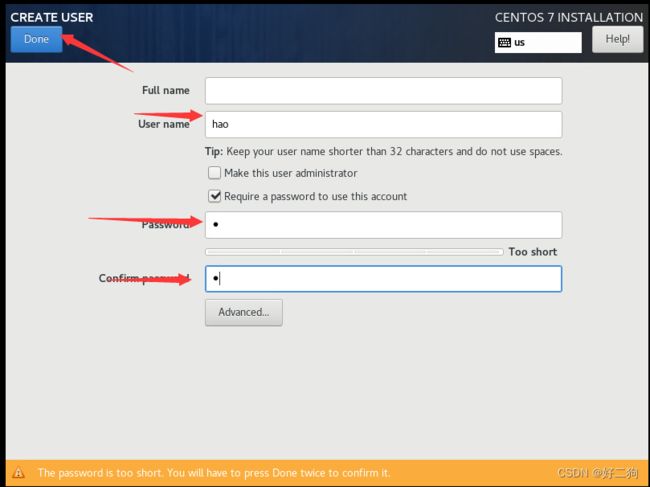

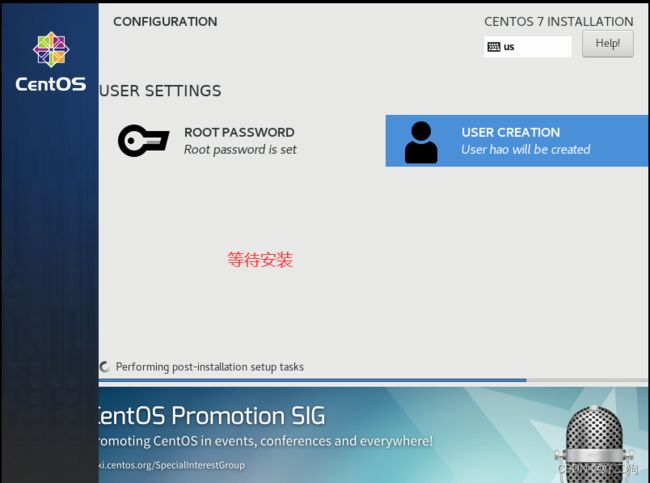

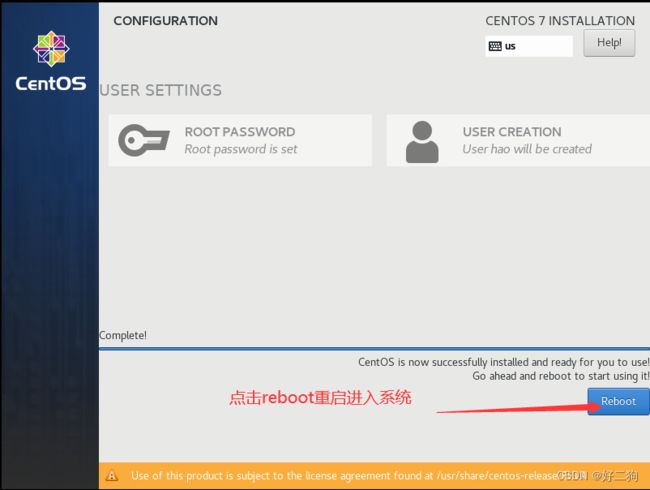

首先我们需要下载Centos7来安装Docker,下载链接https://mirrors.ustc.edu.cn/centos/7.9.2009/isos/x86_64/CentOS-7-x86_64-DVD-2009.iso

下载完成后创建虚拟机

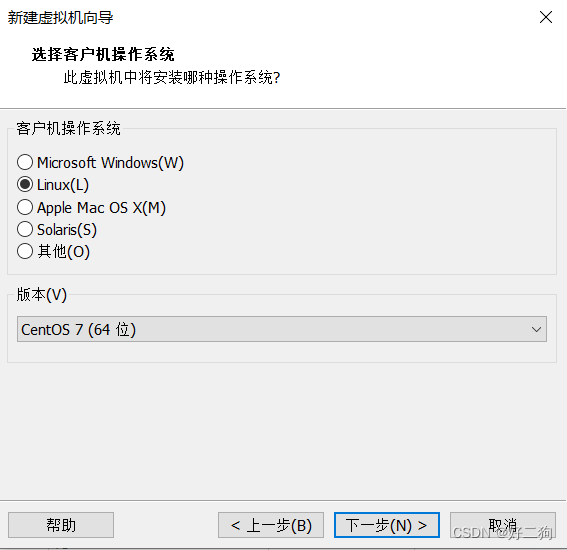

版本选择centos7(64位)

选择ISO文件

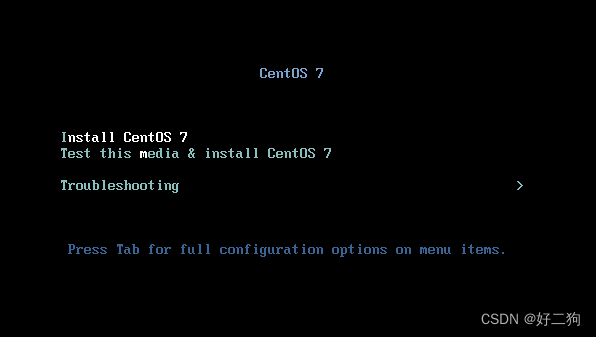

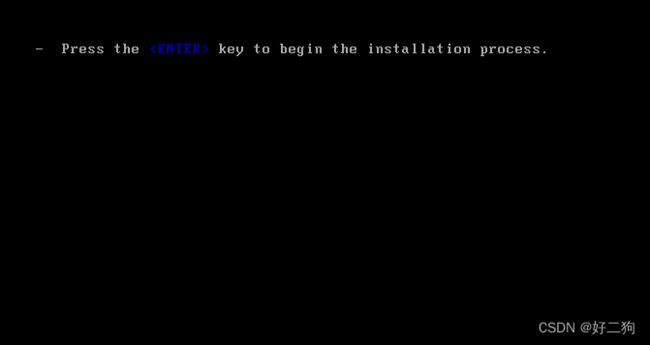

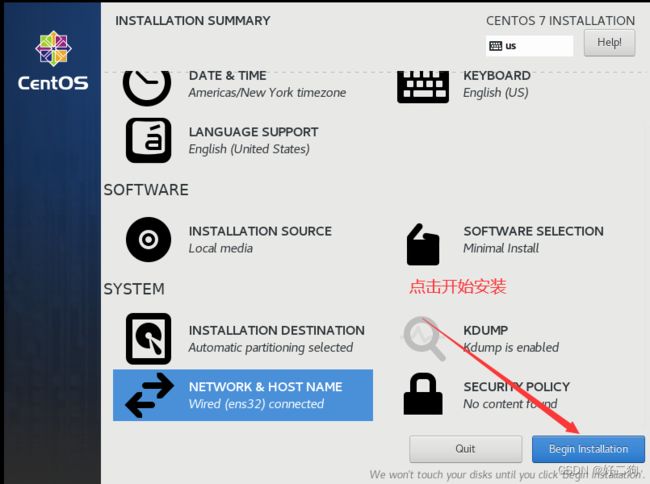

在这个页面选择第一项安装centos虚拟机

在这个页面按回车才会继续

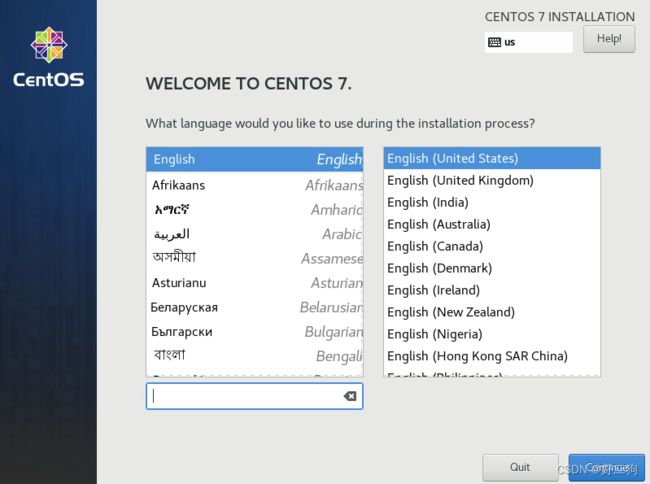

语言选择英文

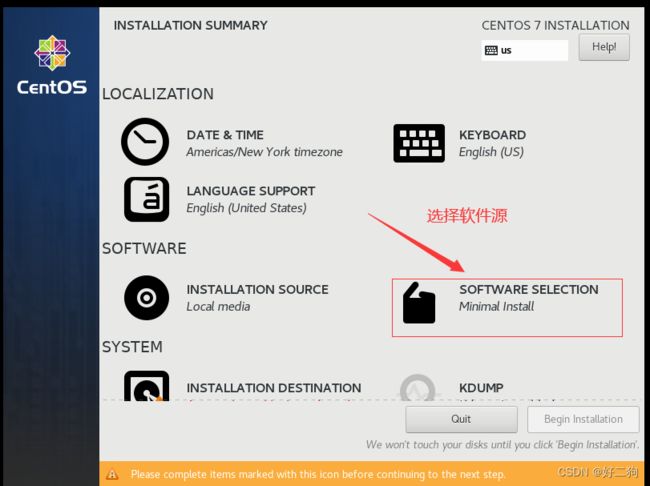

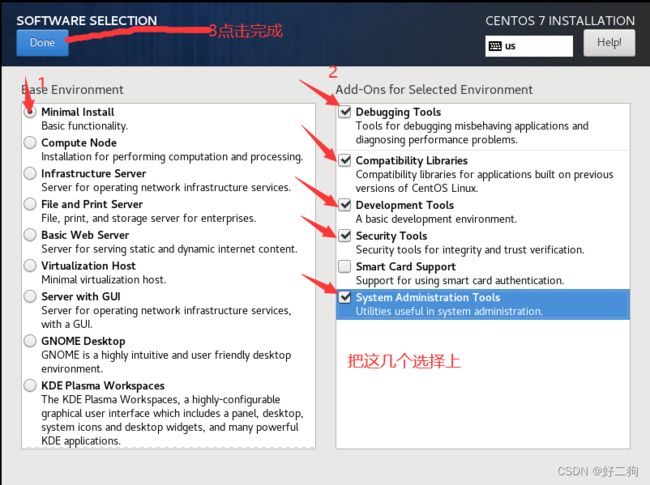

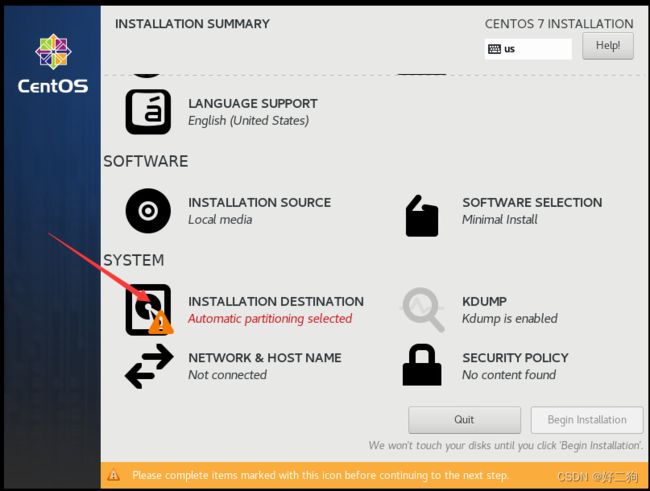

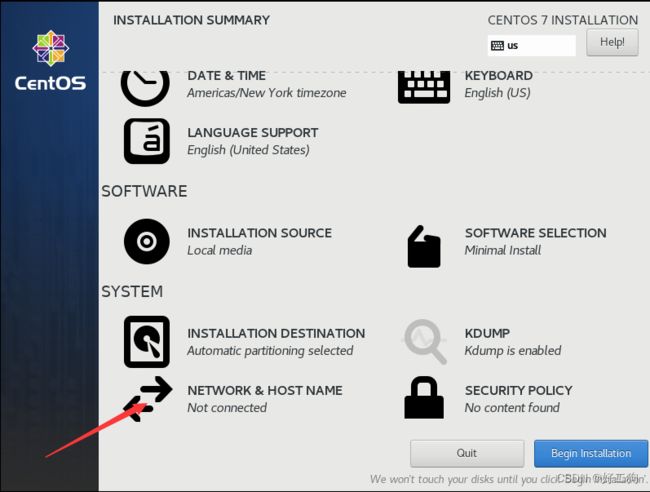

在这里选择软件源

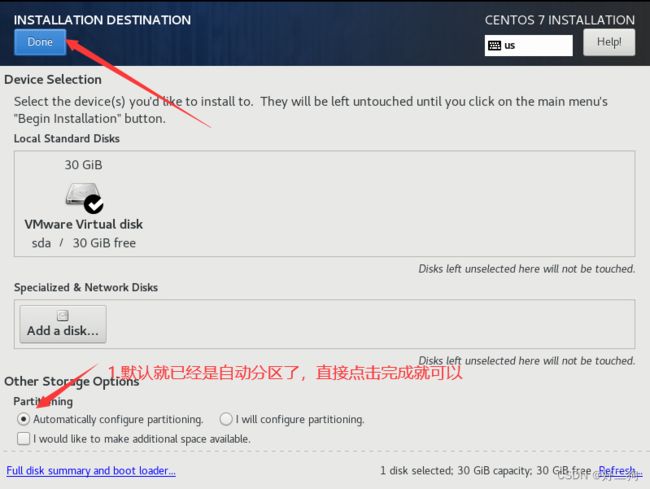

选择安装的磁盘

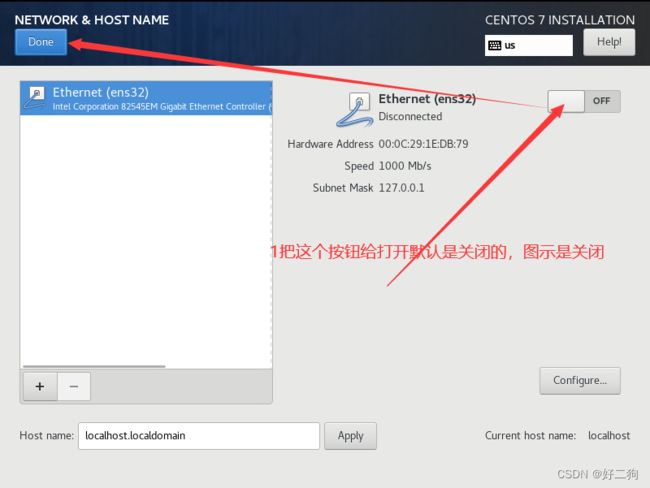

选择网络

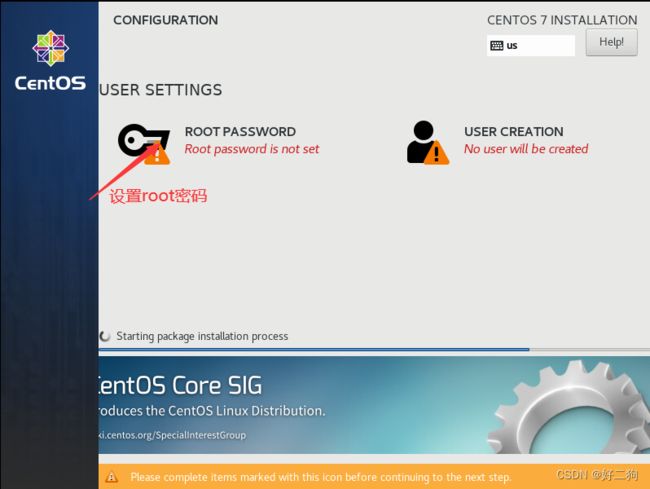

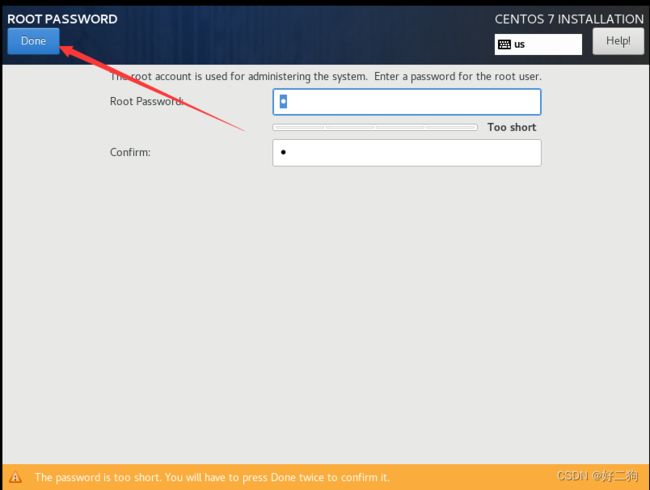

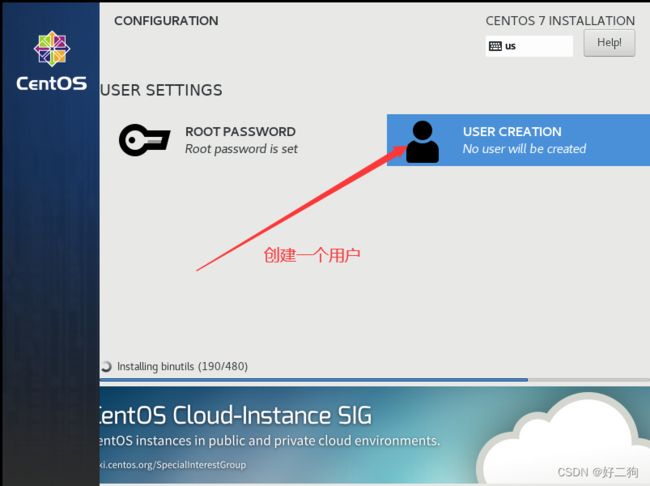

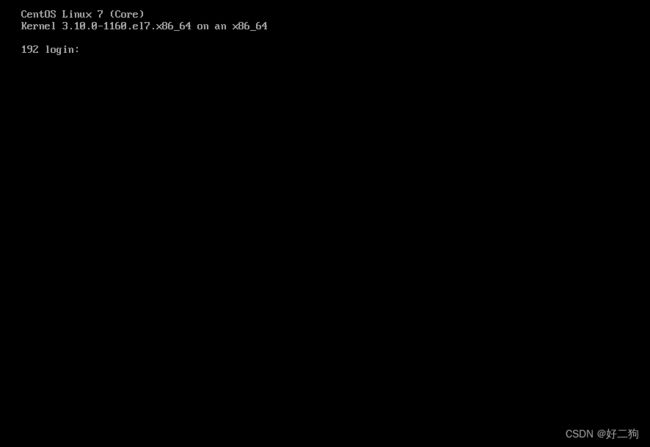

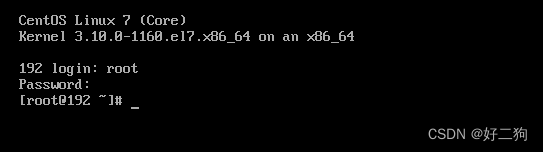

登录账号root

密码你在安装时设置的密码

配置常用软件

yum install vim curl wget lrzsz

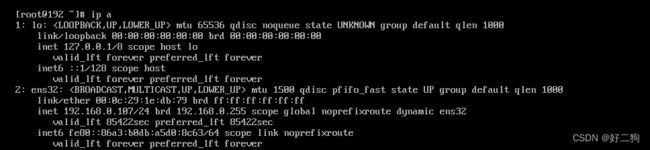

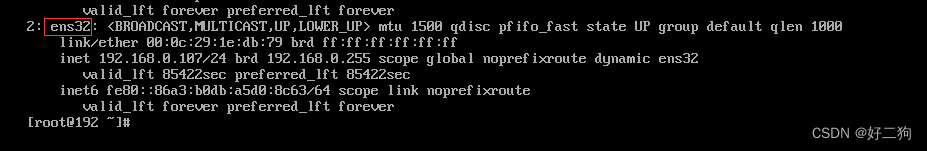

ip a

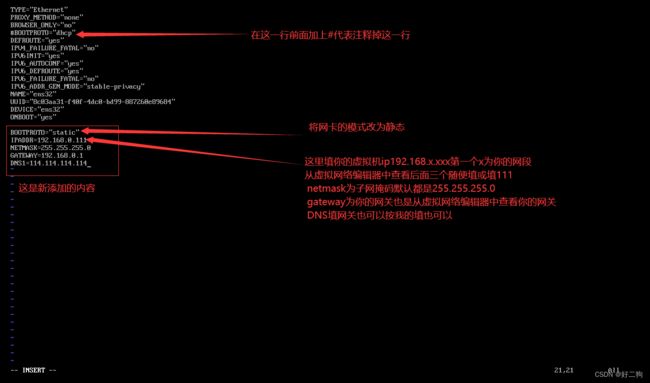

使用vim编辑网卡文件网卡文件的名字为ifcfg-[你的网卡名称]

例如笔者的网卡文件为ifcfg-ens33

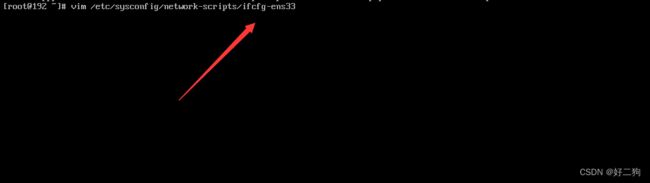

使用vim编辑网卡文件

vim /etc/sysconfig/network-scripts/[你的网卡文件]

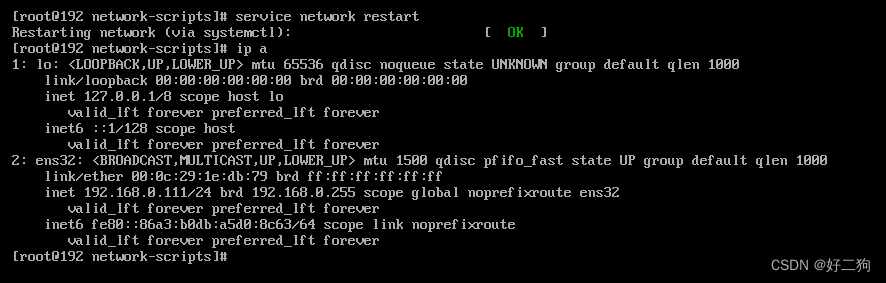

service network restart

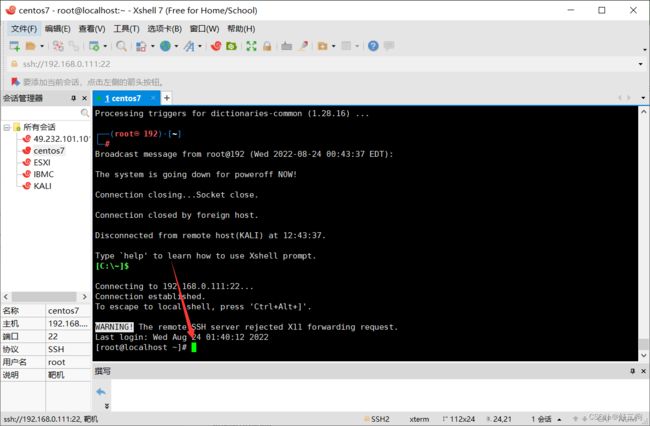

systemctl start sshd

设置ssh开机自启动

systemctl enable sshd

查看ssh的状态

systemctl status sshd

yum install -y docker

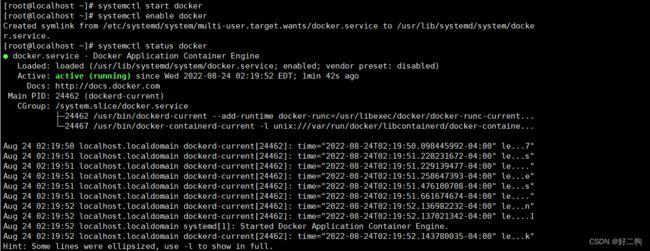

开启docker

systemctl start docker

设置开机自启动

systemctl enable docker

查看docker当前的状态

systemctl status docker

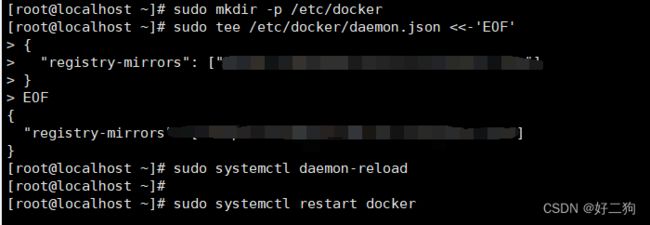

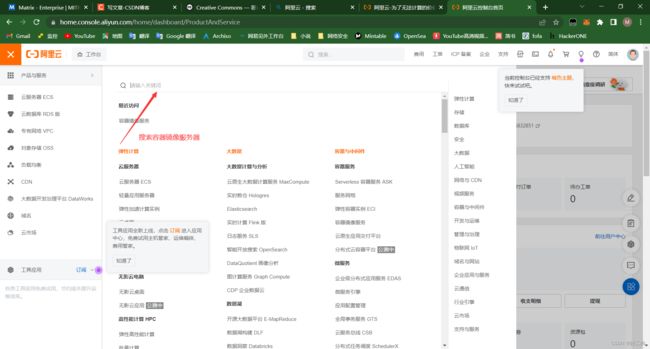

配置docker国内镜像仓库(免费的)

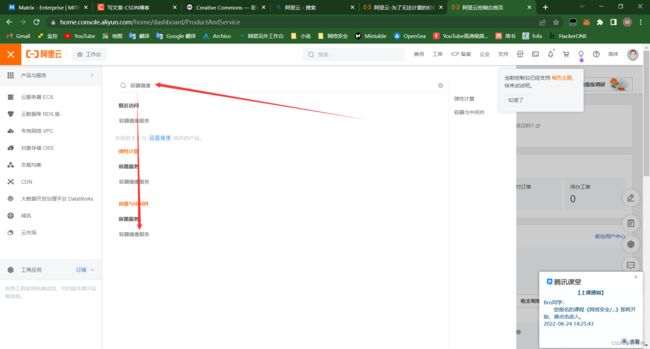

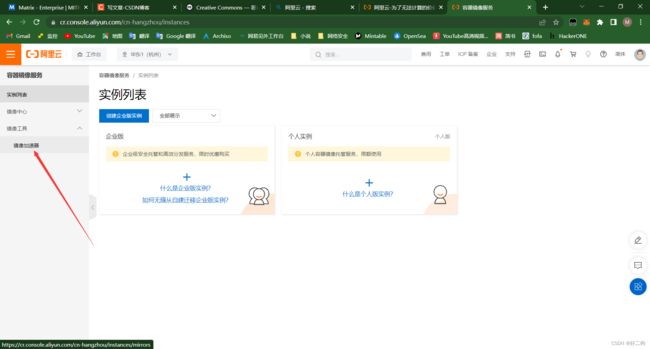

打开阿里云https://cn.aliyun.com/

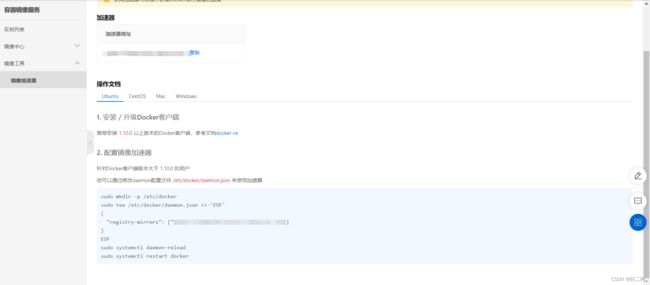

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["你的阿里云加速网址"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

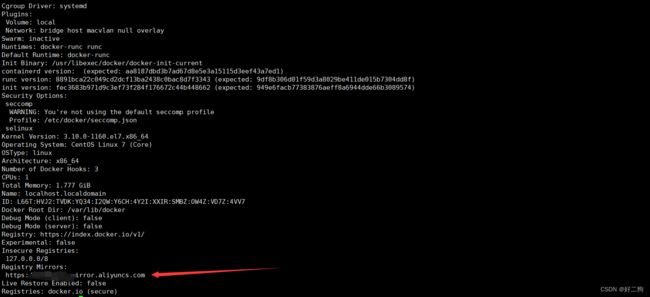

docker info

2.4.1搭建DVWA,SQL注入,Pikachu靶场

什么是DVWA

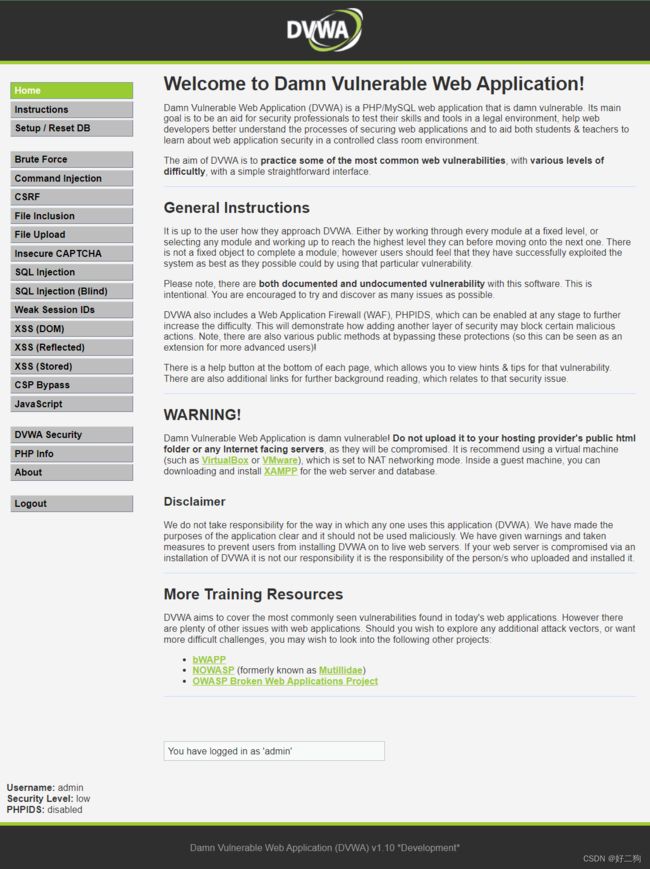

DAMN VULNERABLE WEB APPLICATION

Damn Vulnerable Web Application (DVWA)(译注:可以直译为:"该死的"不安全Web应用网站),是一个编码糟糕的、易受攻击的 PHP/MySQL Web应用程序。 它的主要目的是帮助安全专业人员在合法的环境中,测试他们的技能和工具,帮助 Web 开发人员更好地了解如何增强 Web 应用程序的安全性,并帮助学生和教师在受控的课堂环境中,了解 Web 应用程序的安全。

DVWA的具体目标是通过简单明了的界面,来演练一些最常见的 Web 漏洞,这些漏洞具有不同的难度级别。 请注意,此软件存在说明和未说明的漏洞。 这是故意的。 我们鼓励您尝试并发现尽可能多的安全问题。

警告!

DVWA十分易受攻击! 不要将其上传到您的云服务器的公共 html 文件夹或任何面向 Internet 的服务器,因为它们会受到危害。 建议使用虚拟机(如VirtualBox 或VMware),设置为NAT组网方式。在客机(guest machine)中,您可以下载并安装 XAMPP 作为 Web 服务器和数据库。

免责声明

我们不对任何人使用此应用程序 (DVWA) 的方式负责。 我们已经明确了应用程序的目的,不应被恶意使用。 我们已发出警告并采取措施防止用户将 DVWA 安装到实际生产运行的 Web 服务器上。 如果您的 Web 服务器因安装 DVWA 而受到损害,这不是我们的责任,而是上传和安装它的人的责任。

许可

该文件是Damn Vulnerable Web Application (DVWA) 的一部分。

Damn Vulnerable Web Application (DVWA)是自由软件:您可以根据自由软件基金会发布的 GNU 通用公共许可证(许可证的第 3 版,或(由您选择的)任何更高版本)重新分发和/或修改。

Damn Vulnerable Web Application (DVWA) 的发布是为了希望它有用,但不(对"有用性")做任何保证; 甚至不对适销性(MERCHANTABILITY)或针对特定目的的适用性(FITNESS FOR A PARTICULAR PURPOSE)的做任何暗示保证。 有关更多详细信息,请参阅 GNU 通用公共许可证。

您应该已经随Damn Vulnerable Web Application (DVWA)收到一份GNU通用公共许可证。 如果没有,请参阅 https://www.gnu.org/licenses/。

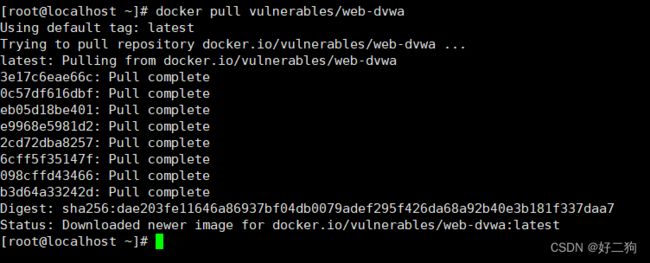

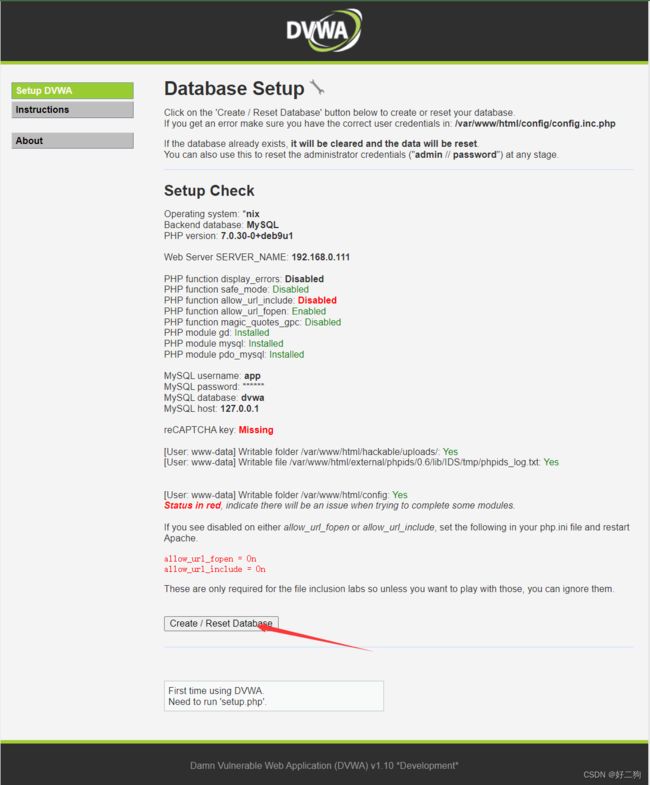

通过Docker拉取DVWA镜像

docker pull vulnerables/web-dvwa

docker images

docker run --rm -it -p 80:80 vulnerables/web-dvwa

出现这个页面代表运行成功

在浏览器输入你的IP:80即可打开DVWA靶场

账号名为:admin

密码为:password

进入该页面后点击Create/Reset Database

点击之后会自动跳转到登录界面

输入账号密码登录即可

来到这个界面我们的DVWA靶机就已经搭建完成了

2.4.2搭建OWASP靶机

2.4.3搭建Metasploitable3靶机

第二篇 Web渗透测试

第三章 侦察阶段

侦察的原则

开源情报(OSINT)

3.1主动信息收集

3.1.1利用nmap进行信息收集

利用nmap对其进行端口扫描

利用namp绕过防火墙

将nmap的结果导出