Wireshark 提示和技巧 | 如何匿名化数据包

前言

随着网络数据包分析技术的应用,关于数据包捕获和分析的安全性问题也随之而来,由于网络数据包或多或少会带些敏感信息,涉及信息分享时总会带有一定顾虑。

在我们的工作当中,有时就会碰到如下类似的场景,包括:

- 生产业务系统碰到问题之后所采集的网络数据包,需要提供给内部或外部的工程师进行排查分析;

- 涉及到朋友之间探讨技术问题或者在外部公共场合平台咨询、讨论的时候,一些需要共享的网络数据包信息,包括截图或跟踪文件;

- 对外发布技术文章和资料,涉及到引用网络数据包信息的时候。

…

那么如何保证这些共享数据包信息的安全性呢?其中有一种方法就是匿名化数据包信息,本文从匿名化工具一个使用者角度做下简单说明。

非安全方向,相关技术理解如有不对之处,请多多请教。

匿名化

什么是匿名化?匿名化作为一种解决“数据可用”和“隐私保护”两难困境的有效技术,可实现“经过处理无法识别特定个人且不能复原”。从字面理解,是匿名的处理,而“匿名”可理解是将原始数据记录代表的“自然人”实现“身份匿名”。具体来说,通过各种技术手段,比如删除标识符、泛化和加噪等操作,切断自然人与数据记录的关联,从而不仅保留所需的数据价值,同时降低了隐私泄露的风险。

而对于匿名化数据包跟踪文件信息来说,可能包括数据包信息截图或是数据包跟踪文件本身两方面的处理。

- 数据包信息截图

a. 首选马赛克,图像处理下相关信息,譬如 IP 地址部分 ~ P 图工具 ;

b. 或者直接使用 Wireshark Edit Resolved Name 的方式命名成 Client 和 Server 也可。

- 数据包捕获文件

a. 通过切片工具,只留需要的首部部分做分析;(缺点是无法深入到应用层)

b. 数据包匿名化工具(或称为数据包修改器),深入处理,手工或批量处理像是 MAC 地址、IP 地址、TCP/UDP 端口和应用层等信息。(本文重点)

工具

匿名化工具其实很多,根据实际场景,找到自己适用的即可,大致如下:

- TraceWrangler

- editcap

- tcprewrite

- 科来数据包生成器

- Bit-Twist

- 十六进制编辑器

TraceWrangler

TraceWrangler 是 Wireshark 核心技术人员 Jasper Bongertz 大神开发出来的一个工具,经常看 Sharkfest 的同学应该对这个工具不会陌生,基本每一年的大会上他对会 TraceWrangler 做专题演讲。说实话,就我个人来说,自从用过 TraceWrangler 工具后我就很少再用其他的工具了,TraceWrangler 只能用神器来形容,至少是能完全覆盖我想用来分享数据包文件信息的场景了,这也是为什么我把它放在第一个介绍的原因。

添加文件及匿名化文件

默认任务就包括常见的一些匿名化处理选项,包括:

- Payload,可移除未知应用层、截断某一层、按偏移位截断以及替换指定字符串;

- PCAPng,针对pcapng格式文件,可以匿名化评论、接口名字、名字解析等;

- Layer2,可以指定或随机替换 MAC 地址和 VLAN ID、替换 CRC等;

- Layer3,可以指定或随机替换 IP 地址和 IP ID、ICMP 控制信息等;

- Layer4,可以指定或随便替换 TCP、UDP 端口信息等;

- 其他,包括特殊应用层信息等。

当然通过 Tools 选项也可以清除所有的默认选项,可根据自己的需求仅匿名处理某一个字段,也可以设置一个自己常用的 Proflie 。

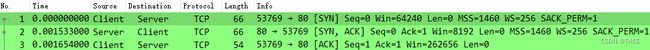

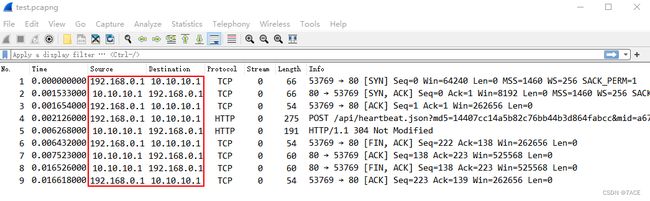

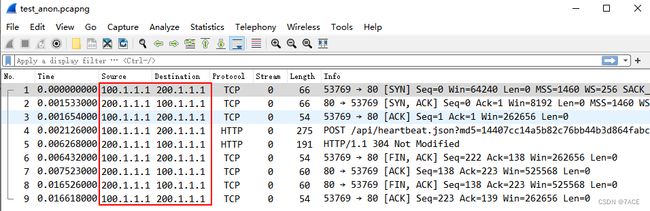

以下简单做下一个 IPv4 地址的匿名化处理任务,原文件信息如下:

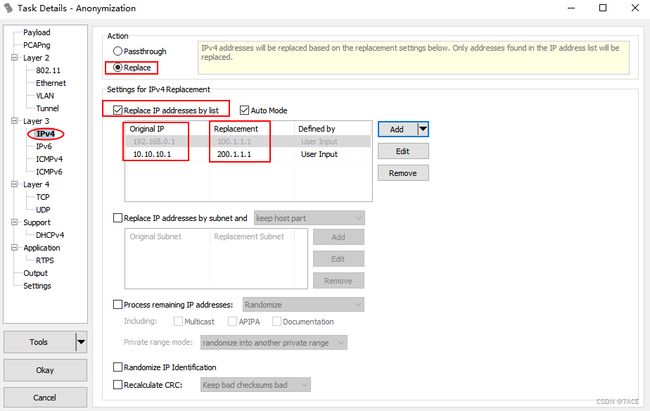

仅处理 IPv4 地址信息,指定替换源IP 192.168.0.1 为 100.1.1.1 ,目的IP 10.10.10.1 为 200.1.1.1,当然也可以随机匿名处理IPv4地址,见下 Process remaining IP addresses 选项。

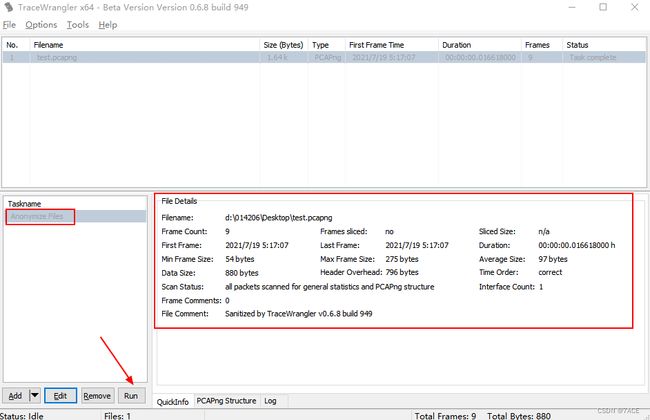

点击 Okay 之后回到主界面,生成一个匿名化文件任务(右侧包括文件细节),之后点选 Run 后,在原始文件旁边即自动生成一个匿名化好的文件,原文件名如 test.pcapng,则匿名化文件为 test_anon.pcapng 。

test_anon 文件信息处理如下

是不是非常简单 ~

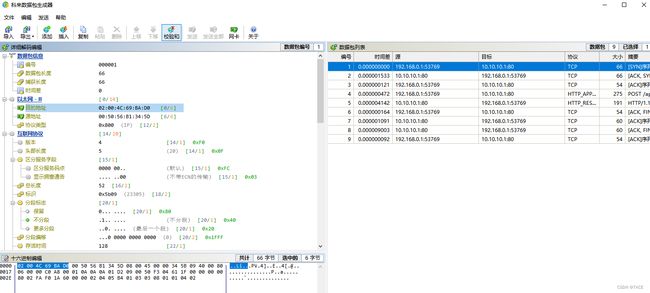

科来数据包生成器

科来数据包生成器是科来网络分析系统 技术交流版安装时附带的工具之一。导入数据包文件后在右侧栏会出现所有数据包列表,点选某一个数据包,在左侧栏会自动展现解码信息,可直接在左上栏进行详细解码编辑,或者在左下栏进行十六进制编辑。其它功能包括添加或插入一些通用协议的数据包,包括 ARP 数据包、IPv4 数据包、TCP 数据包等,当然修改后的数据包也可通过网卡模拟发送出去。同样相对于专门的匿名化工具,像是批量化编辑等功能暂时欠缺。

Editcap

editcap 是 Wireshark 程序安装时附带的可选工具之一,用于编辑数据包文件的命令行工具。严格上来说,它并不是一个专业的匿名化工具,它所使用的相关功能包括数据包长度截断、数据包时间修改、随机变动数据字段、偏移位字段修改等。因为是命令行工具,对于匿名化操作,需要对相关网络协议数据包非常熟悉,而且非专业工具,相对图形化的一些工具,并不是很方便。

Tcprewrite

tcpreply 下的工具 tcprewrite - pcap file editor which rewrites TCP/IP and Layer 2 packet headers ,可修改各层头部信息,详情可见 https://github.com/appneta/tcpreplay。

Tcpreplay is a suite of GPLv3 licensed utilities for UNIX (and Win32 under Cygwin) operating systems for editing and replaying network traffic which was previously captured by tools like tcpdump and Wireshark. It allows you to classify traffic as client or server, rewrite Layer 2, 3 and 4 packets and finally replay the traffic back onto the network and through other devices such as switches, routers, firewalls, NIDS and IPS’s. Tcpreplay supports both single and dual NIC modes for testing both sniffing and in-line devices.

WireEdit

WireEdit 是一个用来编辑网络数据包的可视化编辑工具,和 omnipeek 都是出自于同一家公司,详情可见 https://omnipacket.com/ 。做为一个商业化产品,WireEdit 作为数据包分析器时不需要商业许可证,但是作为数据包编辑器时是需要商业许可证的。

WireEdit allows WYSIWYG editing of Pcap data in situ for any network stack at any stack layer while preserving the binary integrity of the data. Data editing is done in a break-proof manner with the lengths, checksums, offsets, and other inter and intra-packet dependencies recalculated on-the-fly for all affected packets and protocol layers.

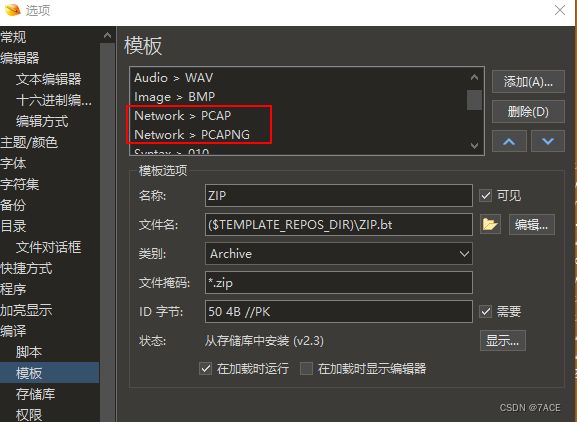

十六进制编辑器

十六进制编辑器可选择的软件较多,包括常见的 notepad++(加载 HEX-Editor 插件方式)、WinHex 以及 010Editor 等,像是 010Editor 通过模板的方式专门增加了对 Network pcap 和 pcapng 文件的解析,方便编辑。这些工具同 editcap 一样,编辑需要对相关网络协议数据包非常熟悉,不是很方便上手。

总结

总体来说,能实现匿名化处理的工具很多,选择够用以及适合自己的就好,怎么方便怎么来。

参考

https://blog.csdn.net/qq_35789269/article/details/120168900

https://blog.csdn.net/weixin_43586667/article/details/123427376

http://blog.nsfocus.net/the-concept-of-anonymity-under-contemporary-domestic-and-foreign-law/

https://www.secrss.com/articles/28748

https://www.wireshark.org/docs/man-pages/editcap.html

https://github.com/appneta/tcpreplay

https://omnipacket.com/

感谢阅读,更多技术文章可关注个人公众号:Echo Reply ,谢谢。