[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具

博主介绍

博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

点赞➕评论➕收藏 == 养成习惯(一键三连)

欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋

作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 博主介绍

- 一、Shuize介绍

- 二、Windows部署ShuiZe

-

- 1、下载后安装依赖

- 2、修改配置文件

- 3、查看帮助信息

- 三、Linux部署ShuiZe

-

- 1、部署

- 2、修改配置文件

- 3、查看帮助信息

- 四、docker部署ShuiZe

-

- 部署

- 五、使用教程

-

- 示例:

- 六、ShuiZe实现原理

-

- 1、获取子域名

- 2、整理子域名

-

- 1、对所有子域名判断是否是CDN并解析出A记录

- 2、获取所有子域名的参考链接和后台连接(存活)

- 3、整理所有资产探测漏洞

-

- Web存活探测

- 非Web服务未授权和弱口令

- 4、其他功能

- 5、结果展示:

一、Shuize介绍

中文翻译:水泽,一款基于RedTeam的自动化信息收集工具,在GitHub上广受好评。

工具定位:协助红队人员快速的信息收集,测绘目标资产,寻找薄弱点。

语言:python3开发

功能:只需要输入根域名即可全方位收集相关资产,并检测漏洞。

调用:脚本借用了ksubdomain爆破子域名和theHarvester收集邮箱。

水泽项目地址:

https://github.com/0x727/ShuiZe_0x727

二、Windows部署ShuiZe

解压后的文件

1、下载后安装依赖

pip install -r requirements.txt

采用-r来批量安装

2、修改配置文件

ShuiZe_0x727-1.0\iniFile\config.ini

3、查看帮助信息

python ShuiZe.py -h

三、Linux部署ShuiZe

1、部署

为了避免踩坑,建议安装在如下环境中

当前用户对该目录有写权限,不然扫描结果无法生成。root权限即可

Python环境必须是3.7以上,因为使用了异步。建议VPS环境是ubuntu20,默认是python3.8。安装模块的时候切记不要走豆瓣的源

在配置文件iniFile/config.ini里加入api(fofa、shodan、github、virustotal)

为build.sh脚本文件增加权限

chmod 777 build.sh

执行build.sh脚本文件

./build.sh

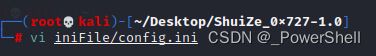

2、修改配置文件

vi iniFile/config.ini

3、查看帮助信息

python ShuiZe.py -h

四、docker部署ShuiZe

部署

通过docker也可以运行ShuiZe,我这里就不演示了,部署思路如下:

通过下面的命令安装docker,然后拉取python3.8的容器,再git clone水泽后,运行docker_build.sh即可

apt install docker.io

docker pull yankovg/python3.8.2-ubuntu18.04

docker run -itd yankovg/python3.8.2-ubuntu18.04 bash

docker exec -it docker的ID /bin/bash

apt-get update

apt install git --fix-missing

apt install vim

rm /usr/bin/python3

ln -s /usr/local/bin/python3.8 /usr/bin/python3

python3 -m pip install --upgrade pip

git clone https://github.com/0x727/ShuiZe_0x727.git

chmod 777 docker_build.sh

./docker_build.sh

五、使用教程

1.收集单一的根域名资产

python3 ShuiZe.py -d domain.com

2.批量跑根域名列表

python3 ShuiZe.py --domainFile domain.txt

3.收集C段资产

python3 ShuiZe.py -c 192.168.1.0,192.168.2.0,192.168.3.0

4.对url里的网站漏洞检测

python3 ShuiZe.py -f url.txt

5.从fofa里收集标题为XXX大学的资产,然后漏洞检测

python3 ShuiZe.py --fofaTitle XXX大学

6.仅信息收集,不检测漏洞

python3 ShuiZe.py -d domain.com --justInfoGather 1

7.不调用ksubdomain爆破子域名

python3 ShuiZe.py -d domain.com --ksubdomain 0

示例:

python ShuiZe.py -d vulhub.com

六、ShuiZe实现原理

推荐搭建看一下原理

想要完整流程图的可以去github项目地址下载,也可以去我主页资源搜索下载。

1、获取子域名

1、备案反查顶级域名

获取目标域名相关的其他根域名 -> 接口:http://icp.chinaz.com

2、判断是否是泛解析

泛解析-> 不爆破子域名

不是泛解析 -> 调用ksubdomain爆破子域名(脚本里我用的是linux版本的ksubdomain,文件地址:./Plugins/infoGather/subdomain/ksubdomain/ksubdomain_linux,如果是其他系统请自行替换)

3、调用theHarvester

获取子域名和邮箱列表

4、第三方数据接口获取子域名

virustotal -> https://www.virustotal.com -> 需要api

ce.baidu.com -> http://ce.baidu.com

url.fht.im -> https://url.fht.im/

qianxun -> https://www.dnsscan.cn/

sublist3r -> https://api.sublist3r.com

crt.sh -> https://crt.sh

certspotter -> https://api.certspotter.com

bufferover -> http://dns.bufferover.run

threatcrowd -> https://threatcrowd.org

hackertarget -> https://api.hackertarget.com

chaziyu -> https://chaziyu.com/hbu.cn/

rapiddns -> https://rapiddns.io

sitedossier -> http://www.sitedossier.com

ximcx -> http://sbd.ximcx.cn

5、Github.api

从github获取子域名,并把查询结果保存到txt-获取敏感信息

敏感信息关键字匹配,可在iniFile/config.ini自定义关键字内容,内置如下关键字('jdbc:', 'password', 'username', 'database', 'smtp', '', 'pwd', 'passwd', 'connect')

6、百度和必应爬虫

获取目标后台等地址('inurl:admin', 'inurl:login', 'inurl:system', 'inurl:register', 'inurl:upload', '后台', '系统', '登录')

7、证书

获取目标关联域名

8、子域名友链

获取未爆破出的子域名,未被收录的深层域名

2、整理子域名

1、对所有子域名判断是否是CDN并解析出A记录

统计每个c段出现IP的个数

调用网络空间搜索引擎

fofa -> 需要API

shodan -> 需要API

前面获得的ip反查域名得到相关资产的子域名,整理出所有的子域名和IP

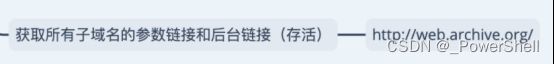

2、获取所有子域名的参考链接和后台连接(存活)

获取所有子域名的参数链接和后台链接(存活) -> http://web.archive.org/

3、整理所有资产探测漏洞

Web存活探测

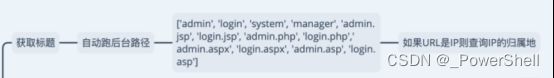

获取标题

自动跑后台路径(['admin', 'login', 'system', 'manager', 'admin.jsp', 'login.jsp', 'admin.php', 'login.php','admin.aspx', 'login.aspx', 'admin.asp', 'login.asp']) -> 如果URL是IP则查询IP的归属地

漏洞检测

Plugins/Vul/Web

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第1张图片](http://img.e-com-net.com/image/info8/fc24e7db23214270aa2b4ad4e75912f3.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第2张图片](http://img.e-com-net.com/image/info8/f7d7cb1f38ee4fca9bf46d4d243d0406.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第3张图片](http://img.e-com-net.com/image/info8/778f6dc560bf4c99a6a8678098946e8b.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第4张图片](http://img.e-com-net.com/image/info8/301ff1c39fdf4a2ca6791752fae65e4c.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第5张图片](http://img.e-com-net.com/image/info8/39e1a2a2abd649b29cdd7d9f46a8cc60.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第6张图片](http://img.e-com-net.com/image/info8/e9fea2c299fc43f3aebd65d0c9c7cdf3.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第7张图片](http://img.e-com-net.com/image/info8/3c0b411984e24e5e8a3a7eb204a6a734.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第8张图片](http://img.e-com-net.com/image/info8/fb107876aec84f14977cded2857046b8.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第9张图片](http://img.e-com-net.com/image/info8/c33d64b519404bbb93c8a3149633f42c.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第10张图片](http://img.e-com-net.com/image/info8/2fea660439f04b89ad04d5f29e4b5e98.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第11张图片](http://img.e-com-net.com/image/info8/9a32de2fae1f485a8bf91769a9499389.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第12张图片](http://img.e-com-net.com/image/info8/a6395c87cedb45689fc10b8b9ed8a414.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第13张图片](http://img.e-com-net.com/image/info8/2110474248ca48c08997c9c4bbebbc55.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第14张图片](http://img.e-com-net.com/image/info8/1282346f31ef4ac18c5d72bb07074d78.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第15张图片](http://img.e-com-net.com/image/info8/47bf0ef0a5f8412b9deee35e68398401.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第16张图片](http://img.e-com-net.com/image/info8/a3cb79c6728943f0af8c68ca19dbf29d.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第17张图片](http://img.e-com-net.com/image/info8/59fa8bbd91a644eebea0f5c1d7680b8b.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第18张图片](http://img.e-com-net.com/image/info8/e03c943c220342228327a4d326fa35d9.jpg)

![[ 渗透工具篇 ] 一篇文章让你掌握神奇的shuize -- 信息收集自动化工具_第19张图片](http://img.e-com-net.com/image/info8/410b28191e6149d2ac4c250e24c96b3f.jpg)