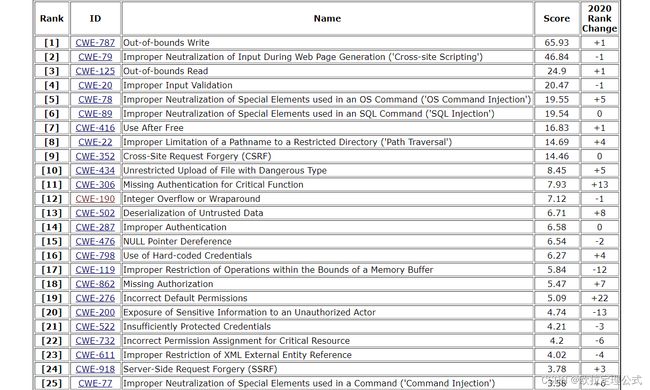

CWE发布的2021年25条最危险软件错误

2021年25条最危险的软件错误

(源自CWE官网)

世界权威软件安全漏洞模式库CWE —— 让安全“可测量”

一、 CWE是什么

研究源代码缺陷的人都听说过CWE,是在源代码缺陷定义方面受到广泛认可的研究组织。

作为目前最权威的源代码缺陷研究项目,CWE的成果已被越来越多专业人员认可,逐渐成为衡量源代码缺陷检测产品检测能力的重要衡量标准。

CWE(Common Weakness Enumeration通用缺陷枚举)

—— 由美国国土安全部国家计算机安全部门资助的软件安全战略性项目

CWE由MITRE维护,MITRE同时维护的项目还有Common Attack Pattern Enumeration and Classification (CAPEC™)(常见的攻击模式列表和分类)、CVE (Common Vulnerabilities and Exposure)(信息安全漏洞词典)、CCE(Common Configuration Enumeration (CCE™))(常见的配置列表)等其他项目。

二、 CWE's 发展史

成立于2006年,CWE建立之初分别借鉴了来自CVE(“Common Vulnerabilities & Exposures”公共漏洞和暴露),CLASP(Comprehensive Lightweight Application Security Process,全面轻量级应用安全过程)等组织对缺陷概念描述和缺陷分类。

除此之外,还参考了一些工程的缺陷描述信息:

- Seven Pernicious Kingdoms:A Taxonomy of Software Security Errors;

- The CLASP Application Security Process(Comprehensive, Lightweight Application Security Process);

- The Preliminary List of Vulnerability Examples for Researchers (PLOVER)等。

随着CWE组织的发展,更多的研究机构、企业和个人将自身对软件源代码缺陷研究的成果透过CWE分享。鉴于CWE对源代码缺陷描述的准确性和权威性,越来越多的源代码缺陷检测厂家,在产品和服务中引用CWE中的相关信息。

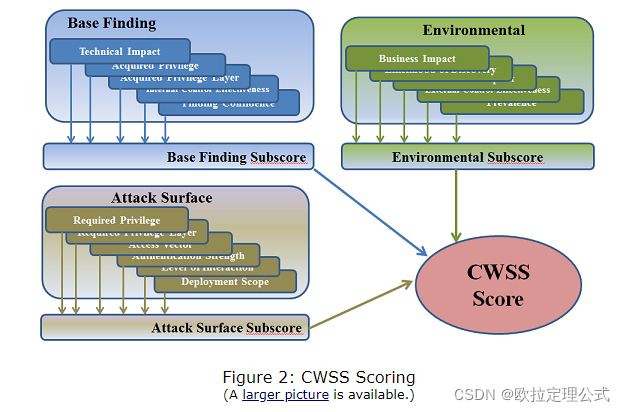

CWE先后推出了CWSS(Common Weakness Scoring System)和CWRAF(Common Weakness Risk Analysis Framework)工程研究。

CWSS主要研究的是对源代码缺陷产生危害的不同等级划分,目前属于研究初期,研究报告发布于2011年。报告中称:跨站脚本攻击、SQL注入、缓冲区溢出、跨站伪造请求和信息泄漏等是危害级别最高的缺陷。

CWRAF是组织综合源代码缺陷描述、CWSS评分研究结合行业业务实际推出的源代码缺陷风险评估工程。

三、 CWE兼容性计划

CWE组织推出的“CWE兼容性计划”分别在产品的输出、对已知缺陷检测能力、检测结果输出、CWE信息是否可查等几方面,衡量产品或服务对CWE缺陷研究的支持情况。

“CWE兼容”重要性

“CWE兼容”是软件安全类产品重要的标准之一,产品或服务与“CWE”兼容,意味着工具、网站、数据库或者服务使用CWE名称,用户可通过产品搜索到相关的CWE信息,同时厂商和相关的安全机构也会向CWE提供关于漏洞研究方面的相关资料。

“CWE兼容”以作为产品的重要等级标志被用户和管理人员所认可。

从2006年截止到目前,已有56家公司、机构,60多项产品或服务加入了CWE组织。目前在国内,北大软件、泛联新安、鸿渐科技等网络安全厂商的相关检测工具陆续在近些年通过其认证。

。。。

目前,CWE与SANS组织每年会推出最危险的软件错误前25条的报告,提示并帮助开发人员降低源代码缺陷带来的开发风险。

2021年25条最危险的软件错误

近日,泛联新安SCA、SAST两款产品同时通过CWE认证。

CodeSense和BinSearch是泛联新安拥有完全自主知识产权的两款产品,在此之前,已通过麒麟软件NeoCertify认证。

CodeSense新一代软件源代码缺陷深度分析平台

CodeSense是结合清华大学、国防科技大学、中科院等专家团队对代码静态分析技术的深度理论研究,经过长期软件工程实践研发成功。支持近20种编程语言,可测混合工程;支持RESTFUL API,可以与多种开发框架集成;除了支持主流windows/Linux操作系统,还可以在多种国产操作平台部署;超高的自由度,支持多种部署方式,支持多种格式报告一键生成,支持检测模板自定义,报告格式自定义等;更为重要的是完全自主可控,无惧信息泄露。

CodeSense采用业界先进的值流图分析技术,能够实现跨程序/跨文件的上下文敏感分析与对象敏感分析,精准的检测软件安全漏洞与质量缺陷,结合独有的智慧减负与黑白名单技术,协助安全部门或研发团队为软件的安全与质量保驾护航。

BinSearch二进制代码大规模同源分析平台

BinSearch是一款基于逆向分析、分布式计算、大数据与机器学习的二进制代码大规模同源分析平台,具有自主知识产权。通过对软件代码结构、常量字符串、函数代码、函数控制流图、函数调用关系等各种粗细粒度特征数据结合,比对分析出二进制代码成分以及各代码之间成分的相似性和同源性,并自动报告代码漏洞、信息泄露隐患、植入恶意代码、代码侵权等安全隐患。

BinSearch能够精准分析识别代码组成成分和引用第三方组件、了解引用开源代码许可合规性、检测代码安全漏洞、分析植入恶意代码,BinSearch支持PE、ELF、安装包、二进制压缩包等多种二进制文件类型的分析;支持X86、X64、ARM等多种指令集二进制代码分析;超100W的组件版本数据库;ATP库支持2W恶意代码样本;支持多种格式报告一键生成导出。