Spring Security(一)- SpringSecurity 框架简介

文章目录

- 一、SpringSecurity 框架简介

-

- 1. 概要

- 2. Spring Security 与 Shiro 对比

-

- 2.1 Spring Security

- 2.2 SpringSecurity特点

- 2.3 Shiro

- 2.4 Shiro特点

- 2.5 小结

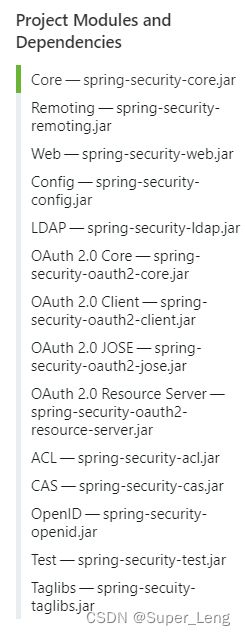

- 3. SpringSecurity项目模块和依赖

- 二、SpringSecurity 入门案例

-

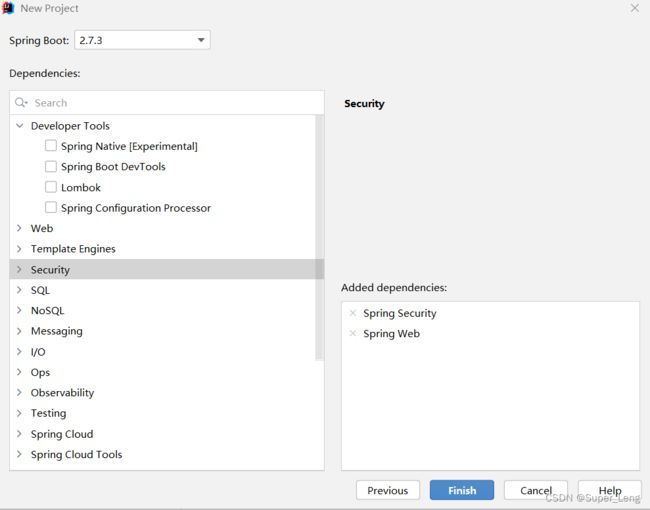

- 1. 添加相关依赖

- 2. 运行项目

- 3. 权限管理中的相关概念

-

- (1)主体(principal)

- (2)认证(authentication)

- (3)授权(authorization)

- 4. 添加一个Controller进行访问

- 三、SpringSecurity 基本原理

-

- 1. 三个重要过滤器

-

- (1)FilterSecurityInterceptor

- (2)ExceptionTranslationFilter

- (3)UsernamePasswordAuthenticationFilter

- 2. UserDetailsService 接口

-

- 2.1 返回值UserDetails

- 3. PasswordEncoder 接口

一、SpringSecurity 框架简介

1. 概要

Spring Security 基于 Spring 框架,提供了一套 Web 应用安全性的完整解决方案。

关于安全方面的两个主要区域是“认证”和“授权”(或者访问控制),一般来说,Web 应用的安全性包括用户认证(Authentication)和用户授权(Authorization)两个部分,这两点也是Spring Security重要核心功能。

(1)用户认证指的是:验证某个用户是否为系统中的合法主体,也就是说用户能否访问该系统。用户认证一般要求用户提供用户名和密码。系统通过校验用户名和密码来完成认证过程。通俗点说就是系统认为用户是否能登录。

(2)用户授权指的是验证某个用户是否有权限执行某个操作。在一个系统中,不同用户所具有的权限是不同的。比如对一个文件来说,有的用户只能进行读取,而有的用户可以进行修改。一般来说,系统会为不同的用户分配不同的角色,而每个角色则对应一系列的权限。通俗点讲就是系统判断用户是否有权限去做某些事情。

2. Spring Security 与 Shiro 对比

2.1 Spring Security

Spring Security是一个功能强大、高度可定制的身份验证和访问控制框架。它是保护基于Spring的应用程序的标准。

Spring Security是一个专注于为Java应用程序提供身份验证和授权的框架。与所有Spring项目一样,Spring安全性的真正力量在于它可以很容易地扩展以满足定制需求

官网地址:https://spring.io/projects/spring-security

2.2 SpringSecurity特点

- 对身份验证和授权的全面且可扩展的支持。

- 防止会话固定、点击劫持、跨站点请求伪造等攻击。

- 专门为Web开发而设计。

- 旧版本不能脱离Web环境使用。

- 新版本对整个框架进行了分层抽取,分成了核心模块和Web模块。单独引入核心模块就可以脱离Web环境。

- 重量级。

2.3 Shiro

Shiro 是Apache旗下的轻量级权限控制框架。

2.4 Shiro特点

- 轻量级。Shiro主张的理念是把复杂的事情变简单。针对对性能有更高要求的互联网应用有更好表现。

- 通用性。

- 好处:不局限于Web环境,可以脱离Web环境使用。

- 缺陷:在Web环境下一些特定的需求需要手动编写代码定制。

2.5 小结

Spring Security 是 Spring 家族中的一个安全管理框架,实际上,在 Spring Boot 出现之前,Spring Security 就已经发展了多年了,但是使用的并不多,安全管理这个领域,一直是 Shiro 的天下。 相对于 Shiro,在 SSM 中整合 Spring Security 都是比较麻烦的操作,所以,Spring Security 虽然功能比 Shiro 强大,但是使用反而没有 Shiro 多(Shiro 虽然功能没有 Spring Security 多,但是对于大部分项目而言,Shiro 也够用了)。 自从有了 Spring Boot 之后,Spring Boot 对于 Spring Security 提供了自动化配置方案,可以使用更少的配置来使用 Spring Security。 因此,一般来说,常见的安全管理技术栈的组合是这样的:

(1)SSM + Shiro

(2)Spring Boot/Spring Cloud + Spring Security

以上只是一个推荐的组合而已,如果单纯从技术上来说,无论怎么组合,都是可以运行的。

3. SpringSecurity项目模块和依赖

二、SpringSecurity 入门案例

1. 添加相关依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

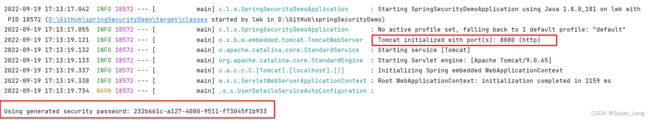

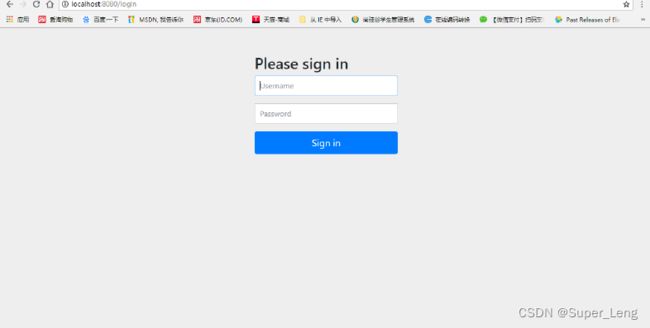

2. 运行项目

访问localhost:8080,会自动跳转到一个SpringSecurity的默认登录页面login

默认的用户名:user

密码在项目启动的时候在控制台会打印,注意每次启动的时候密码都会发生变化!

输入用户名,密码,这样表示可以访问了,404 表示我们没有这个控制器,但是我们可以访问了。

3. 权限管理中的相关概念

(1)主体(principal)

使用系统的用户或设备或从其他系统远程登录的用户等等。简单说就是谁使用系统谁就是主体。

(2)认证(authentication)

权限管理系统确认一个主体的身份,允许主体进入系统。简单说就是**“主体”证明自己是谁**。

笼统的认为就是以前所做的登录操作。

(3)授权(authorization)

将操作系统的“权力”“授予”“主体”,这样主体就具备了操作系统中特定功能的能力。

所以简单来说,授权就是给用户分配权限。

4. 添加一个Controller进行访问

@Controller

public class IndexController {

@GetMapping("index")

@ResponseBody

public String index() {

return "success";

}

}

三、SpringSecurity 基本原理

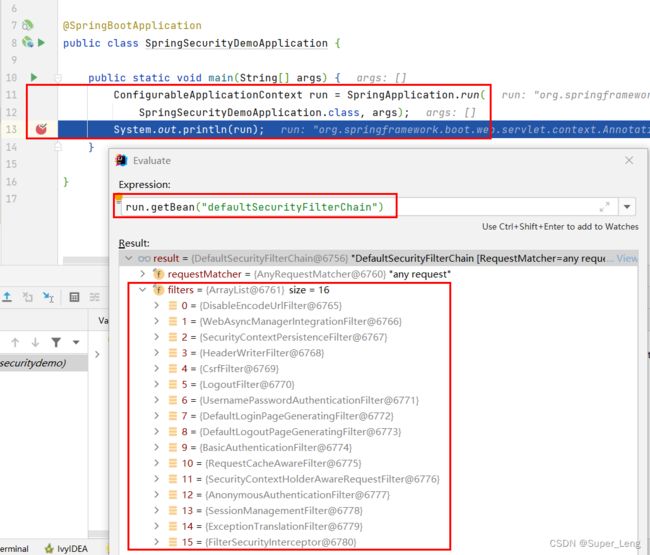

SpringSecurity 本质是一个过滤器链,通过debug方式查看SpringSecurity过滤器链:

1. 三个重要过滤器

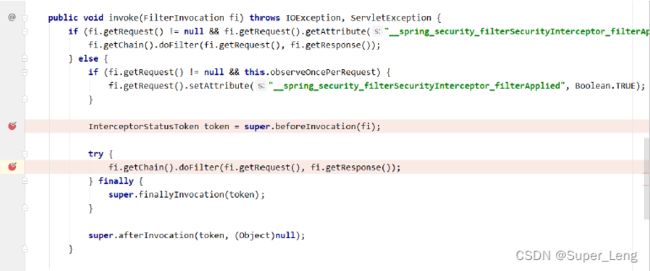

(1)FilterSecurityInterceptor

FilterSecurityInterceptor是一个方法级的权限过滤器, 基本位于过滤链的最底部

super.beforeInvocation(fi) 表示查看之前的 filter 是否通过。

fi.getChain().doFilter(fi.getRequest(), fi.getResponse());表示真正调用后台的服务。

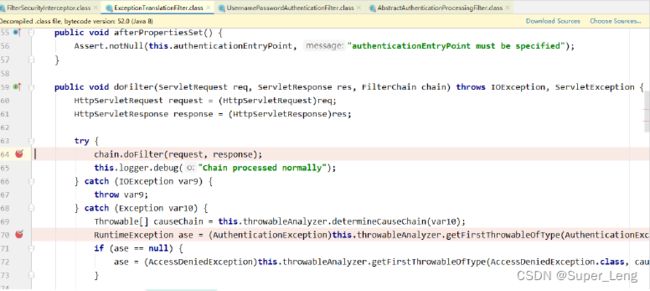

(2)ExceptionTranslationFilter

ExceptionTranslationFilter是异常过滤器,用来处理在认证授权过程中抛出的异常

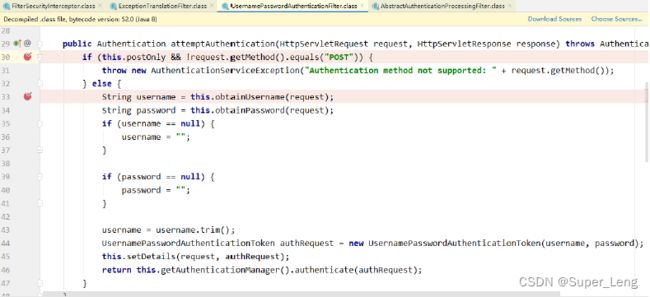

(3)UsernamePasswordAuthenticationFilter

UsernamePasswordAuthenticationFilter :对/login的POST请求做拦截,校验表单中用户名,密码。

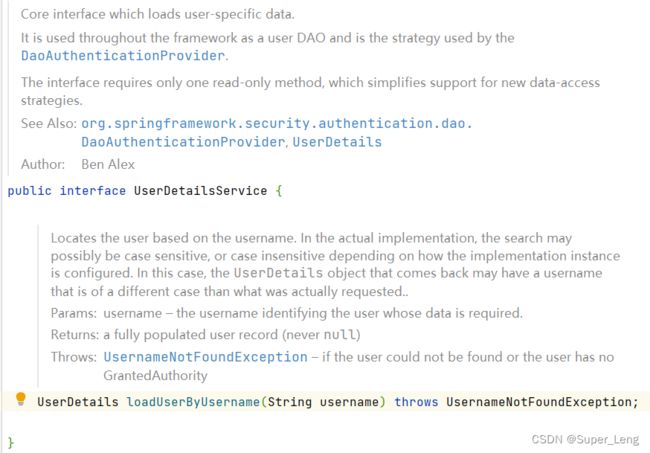

2. UserDetailsService 接口

当什么也没有配置的时候,账号和密码是由Spring Security定义生成的。而在实际项目中账号和密码都是从数据库中查询出来的。 所以我们要通过自定义逻辑控制认证逻辑。

如果需要自定义逻辑时,只需要实现UserDetailsService接口即可。接口定义如下:

// 加载用户特定数据的核心接口。

// 它在整个框架中用作用户 DAO,并且是 DaoAuthenticationProvider 使用的策略。

// 该接口只需要一种只读方法,这简化了对新数据访问策略的支持。

public interface UserDetailsService {

// 根据用户名定位用户。在实际实现中,搜索可能区分大小写,也可能不区分大小写,具体取决于实现实例的配置方式。

//在这种情况下,返回的 UserDetails 对象的用户名可能与实际请求的用户名不同。

UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}

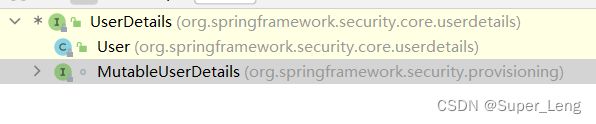

2.1 返回值UserDetails

UserDetails类是系统默认的用户“主体”

// 提供核心用户信息。

// 出于安全目的,Spring Security 不直接使用实现。它们只是存储用户信息,这些信息随后被封装到 Authentication 对象中。

// 这允许将非安全相关的用户信息(例如电子邮件地址、电话号码等)存储在方便的位置。

// 具体的实现必须特别注意确保为每个方法详细说明的非空合同得到执行。请参阅用户以获取参考实现(您可能希望在代码中扩展或使用)。

// 另请参阅:UserDetailsService、UserCache

public interface UserDetails extends Serializable {

// 表示获取登录用户所有权限

Collection<? extends GrantedAuthority> getAuthorities();

// 表示获取密码

String getPassword();

// 表示获取用户名

String getUsername();

// 表示判断账户是否过期

boolean isAccountNonExpired();

// 表示判断账户是否被锁定

boolean isAccountNonLocked();

// 表示凭证{密码}是否过期

boolean isCredentialsNonExpired();

// 表示当前用户是否可用

boolean isEnabled();

}

UserDetails实现类:

以后只需要使用 User 这个实体类即可!

// 对 UserDetailsService 检索的核心用户信息进行建模。

// 开发人员可以直接使用这个类,子类化它,或者从头开始编写自己的 UserDetails 实现。

// equals 和 hashcode 实现仅基于 username 属性,因为其目的是查找相同的用户主体对象(例如,在用户注册表中)将匹配对象代表相同用户的位置,而不仅仅是当所有属性 (权限,例如密码)是相同的。请注意,此实现不是一成不变的。

// 它实现了 CredentialsContainer 接口,以允许在身份验证后删除密码。

// 如果您将实例存储在内存中并重用它们,这可能会导致副作用。如果是这样,请确保每次调用 UserDetailsService 时都返回一个副本。

public class User implements UserDetails, CredentialsContainer {

...

// DaoAuthenticationProvider 所需的详细信息构造用户。

// 参数:

// username - 提供给 DaoAuthenticationProvider 的用户名,默认情况下必须叫username,否则无法接收

// password - 应该提供给 DaoAuthenticationProvider 的密码

// enabled - 如果用户启用,则设置为 true

// accountNonExpired - 如果帐户未过期,则设置为 true

// credentialsNonExpired - 如果凭据设置为 true尚未过期

// accountNonLocked - 如果帐户未锁定,则设置为 true

// 权限 - 如果调用者提供正确的用户名和密码并且用户已启用,则应授予调用者的权限。不为空。

// 抛出:IllegalArgumentException – 如果空值作为参数或作为 GrantedAuthority 集合中的元素传递

public User(String username, String password, boolean enabled, boolean accountNonExpired,

boolean credentialsNonExpired, boolean accountNonLocked,

Collection<? extends GrantedAuthority> authorities) {

Assert.isTrue(username != null && !"".equals(username) && password != null,

"Cannot pass null or empty values to constructor");

this.username = username;

this.password = password;

this.enabled = enabled;

this.accountNonExpired = accountNonExpired;

this.credentialsNonExpired = credentialsNonExpired;

this.accountNonLocked = accountNonLocked;

this.authorities = Collections.unmodifiableSet(sortAuthorities(authorities));

}

...

}

3. PasswordEncoder 接口

// 用于编码密码的服务接口。首选实现是 BCryptPasswordEncoder。

public interface PasswordEncoder {

// 对原始密码进行编码。

// 通常,一个好的编码算法应用 SHA-1 或更大的散列与 8 字节或更大的随机生成的盐相结合。

String encode(CharSequence rawPassword);

// 验证从存储中获得的编码密码与提交的原始密码在编码后是否匹配。

// 如果密码匹配,则返回 true,否则返回 false。

// 储的密码本身永远不会被解码。

//参数:

// rawPassword - 编码和匹配的原始密码

// encodedPassword - 存储中要与之比较的编码密码

// 返回:如果原始密码在编码后与存储中的编码密码匹配,则为 true

boolean matches(CharSequence rawPassword, String encodedPassword);

/**

* Returns true if the encoded password should be encoded again for better security,

* else false. The default implementation always returns false.

* @param encodedPassword the encoded password to check

* @return true if the encoded password should be encoded again for better security,

* else false.

*/

default boolean upgradeEncoding(String encodedPassword) {

return false;

}

}

BCryptPasswordEncoder是Spring Security官方推荐的密码解析器,平时多使用这个解析器。

BCryptPasswordEncoder是对bcrypt强散列方法的具体实现。是基于Hash算法实现的单向加密。可以通过strength控制加密强度,默认10.

@Test

public void test01() {

// 创建密码解析器

BCryptPasswordEncoder bCryptPasswordEncoder = new BCryptPasswordEncoder();

// 对密码进行加密

String password= bCryptPasswordEncoder.encode("abc123");

// 打印加密之后的数据

System.out.println("加密之后数据:\t" + password);

//判断原字符加密后和加密之前是否匹配

boolean result = bCryptPasswordEncoder.matches("abc123", password);

// 打印比较结果

System.out.println("比较结果:\t" + result);

}

加密之后数据: $2a$10$04yKFU9ETE9JWWZ/obdeiOerJOWFURPnQBZDoQy65ZCNYPE2IWX06

比较结果: true