SEI文献整理2:A Review of Radio Frequency Fingerprinting Techniques(2020)

[1] N. Soltanieh, Y. N., Y. Yang and N. C. Karmakar (2020). “Soltanieh-2020-A Review of Radio Frequency Fingerprinting Techniques.” IEEE Journal of Radio Frequency Identification

文章目录

-

-

- 摘要

- 1. 概述

- 2. 物理层安全

- 3. 射频指纹的分类

-

- A、 基于瞬态的射频指纹识别

- B. 稳态射频指纹

- C. 其它方法

- 4. 射频指纹特征分类

-

- A. 位置无关特征

- B. 位置相关功能

- 5. 提取特征的分类

- 6. 结论

-

摘要

射频(RF)指纹技术已被用作无线设备的额外安全层,其唯一性可以用于识别无线设备,以避免欺骗或模拟攻击。这些独特的特征可以从制造过程中模拟元件缺陷中提取出来。本文综述了射频指纹技术的最新进展。有些文献研究了适用信号不同部分的射频指纹。这些研究大多集中在信号的瞬态部分。为此,必须精确地提取瞬态信号。本文从理论上分析了几种常用的瞬态信号提取技术。然后,还讨论了利用信号调制部分的其他方法。对于所有这些方法,描述了所应用的方法,分类的算法以及特征的分类方法。本文综述了射频指纹识别技术的研究现状。

1. 概述

Wireless devices are traditionally identified by some unique RF fingerprints caused by radio circuitry. There are several forms of attacks for the wireless network; an impersonation attack is one of the most important and threatening [1]. In this kind of attack, an attacker can copy most of the identification information like the password and Media Access Control (MAC) address to spoof devices [2]. The radio frequency fingerprinting (RFF) from the unique features of electromagnetic waves emitted by the transmitter is unique [35].

传统上,无线设备是通过无线电路产生的独特的射频指纹来识别的。针对无线网络的攻击有多种形式;模拟攻击是最重要和最具威胁性的攻击之一[1]。在这种攻击中,攻击者可以将大部分身份信息(如密码和媒体访问控制(MAC)地址)复制到欺骗设备[2]。从发射机发射的电磁波的独特特征得到的射频指纹(RFF)是独一无二的[35]。

[1] Q. Li and W. Trappe, “Detecting spoofing and anomalous traffic in wireless networks via forge-resistant relationships,” IEEE Transactions on Information Forensics and Security, vol. 2, pp. 793-808, 2007.

[2] J. Hall, M. Barbeau, and E. Kranakis, “Radio frequency fingerprinting for intrusion detection in wireless networks,” IEEE Transactions on Defendable and Secure Computing, vol. 12, pp. 1-35, 2005.

[35] S. U. Rehman, K. Sowerby, and C. Coghill, “RF fingerprint extraction from the energy envelope of an instantaneous transient signal,” in 2012 Australian Communications Theory Workshop (AusCTW), pp. 90-95, 2012.

在这篇综述中,我们重点讨论了通过独特的指纹识别无线设备的方法,称之为物理层设备识别。物理层识别是指由于模拟电路中的硬件缺陷,通过提取特征对无线设备进行指纹识别的过程[6]。这些硬件缺陷出现在制造过程中。物理层设备识别被用于不同的目的,如入侵检测[7-9]、访问控制[3,10]、克隆检测[11,12]和安全定位[13]。使用物理缺陷作为识别签名最重要的优点是,使用其他无线设备很难伪造签名[14-16]。使用物理层进行设备识别的无线平台包括HF RFID转发器、UHF RFID转发器[17]、VHF发射机和IEEE 802.11收发器[18,19]。

[3] O. Ureten and N. Serinken, “Wireless security through RF fingerprinting,” Canadian Journal of Electrical and Computer Engineering, vol. 32, pp. 27-33, 2007.

[6] H. Yuan and A. Hu, “Preamble-based detection of Wi-Fi transmitter RF fingerprints,” Electronics letters, vol. 46, pp. 1165-1167, 2010.

[7] H. C. Choe, C. E. Poole, M. Y. Andrea, and H. H. Szu, “Novel identification of intercepted signals from unknown radio transmitters,” in Wavelet Applications II, pp. 504-518, 1995.

[8] J. Hall, M. Barbeau, and E. Kranakis, “Enhancing intrusion detection in wireless networks using radio frequency fingerprinting,” in Communications, internet, and information technology, pp. 201-206, 2004.

[9] J. Toonstra and W. Kinsner, “Transient analysis and genetic algorithms for classification,” in IEEE WESCANEX 95. Communications, Power, and Computing. Conference Proceedings, pp. 432-437, 1995.

[10] V. Brik, S. Banerjee, M. Gruteser, and S. Oh, “Wireless device identification with radiometric signatures,” in Proceedings of the 14th ACM international conference on Mobile computing and networking, pp. 116-127, 2008.

[11] B. Danev, T. S. Heydt-Benjamin, and S. Capkun, “Physical-layer identification of RFID devices,” in USENIX security symposium, pp. 199214, 2009.

[12] D. Kaplan and D. M. Stanhope, “Waveform collection for use in wireless telephone identification,” ed: Google Patents, 1999.

[13] N. O. Tippenhauer, K. B. Rasmussen, C. Pöpper, and S. Čapkun, “Attacks on public WLAN-based positioning systems,” in Proceedings of the 7th international conference on Mobile systems, applications, and services, pp. 29-40, 2009.

[14] K. Zeng, K. Govindan, and P. Mohapatra, “Non-cryptographic authentication and identification in wireless networks,” network security, vol. 1, p. 3, 2010.

[15] L. Xiao, L. Greenstein, N. Mandayam, and W. Trappe, “A physical-layer technique to enhance authentication for mobile terminals,” in 2008 IEEE International Conference on Communications, pp. 1520-1524, 2008.

[16] P. V. Nikitin, R. Martinez, S. Ramamurthy, H. Leland, G. Spiess, and K. Rao, “Phase based spatial identification of UHF RFID tags,” in 2010 IEEE International Conference on RFID (IEEE RFID 2010), pp. 102-109, 2010.

[17] A. A. Larionov, R. E. Ivanov, and V. M. Vishnevsky, “UHF RFID in automatic vehicle identification: Analysis and simulation,” IEEE Journal of Radio Frequency Identification, vol. 1, pp. 3-12, 2017.

[18] I. C. S. L. M. S. Committee, “IEEE 802.11: Wireless LAN medium access control and physical layer specifications,” ed: August, 1999.

[19] B. Kauffmann, F. Baccelli, A. Chaintreau, V. Mhatre, K. Papagiannaki, and C. Diot, “Measurement-based self organization of interfering 802.11 wireless access networks,” in Infocom, pp. 1451-1459, 2007.

基于射频指纹的无线设备识别系统主要包括信号采集、特征提取和分类等阶段。在捕获信号后,需要从信号的不同部分提取独特的特征。射频特征提取是相关工作中的一个重要问题。基于信号稳态部分的射频指纹提取信号调制部分的特征,并能利用已知信号的先验信息[20]。另一方面,基于瞬态的射频指纹技术从信号的瞬态部分提取指纹。基于瞬态的方法的核心是正确检测瞬态信号。

[20] A. Candore, O. Kocabas, and F. Koushanfar, “Robust stable radiometric fingerprinting for wireless devices,” in 2009 IEEE International Workshop on Hardware-Oriented Security and Trust, pp. 43-49, 2009.

瞬态信号由发射机状态的变化产生[21]。瞬态检测的挑战是从信道噪声中找出信号起始点的准确位置。本综述详细研究了瞬态提取的常用技术及其优缺点。

[21] B. Danev and S. Capkun, “Transient-based identification of wireless sensor nodes,” in Proceedings of the 2009 International Conference on Information Processing in Sensor Networks, pp. 25-36, 2009.

本文对射频指纹系统和方法进行了详细的综述,深入讨论了射频指纹的分类,特别是基于瞬态的算法。此外i,我们还讨论了瞬态提取的重要方法。

论文的其余部分组织如下:第二节介绍了物理层安全的背景以及物理层识别系统的工作原理。在第三节中,我们对射频指纹识别方法进行了分类,并分析了基于瞬态和稳态的RFF算法。我们还介绍了不属于这些类别的其他方法。在第四节中,我们将讨论对这两类RFF技术都有用的特性。最后,我们在第五节提出了发射机识别的分类方法,并在第六节对文章进行了总结。

2. 物理层安全

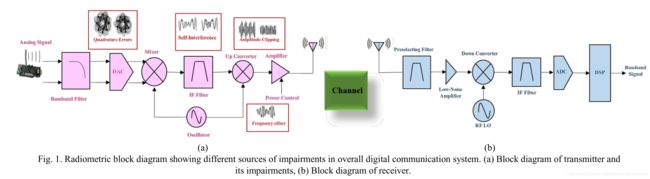

物理层安全是基于从无线设备发射的信号中提取的独特特征来保护无线设备身份的新方法[23,24]。特征的独特性源于制造过程中产生的模拟元件缺陷[25]。使用这些独特功能的物理层安全性称为射频(RF)指纹[26]。产生射频指纹的发射机缺陷源于其模拟元件(相位噪声、数模转换器、带通滤波器、混频器和功率放大器)[12]。图1示出收发器元件的物理缺陷。

物理层识别系统有三个主要任务:

1) 捕获识别信号,

2)提取特征,

3)从捕获的信号中生成指纹,并对指纹进行分类识别。

物理层设备识别系统有两个主要模块:一个用于创建注册设备库,另一个用于识别。最初,从不同或相同型号和制造商的一个或一组设备捕获信号[27]。然后将提取的射频指纹特征作为数据库存储在库中。在第二个模块中,将从设备中提取的指纹与指纹库进行比较,以便识别或验证设备。

[27] B. Danev, A. d. Spindler, H. Luecken, and S. Cap 8kun, “Physical-layer identification: Secure or not?,” Technical report/ETH Zurich, Department of Computer Science, vol. 634, 2009.

如前所述,指纹是从捕获的信号中提取的一组特征,用于识别和验证设备[28]。为了获得高准确度的识别,指纹需要具有以下特性:

1)通用性,即每个无线设备都应该具有用于其识别的特征;

2) 唯一性,表示没有两个设备应该有相同的指纹。

3) 永久性,这意味着指纹应该是时不变和环境不变的。

4) 可收集性,这表明可以用现有设备对指纹进行定量测量。

5) 鲁棒性,这意味着指纹应根据外部环境因素(如信号反射、吸收等)和设备相关因素(如温度、功率和电平)进行评估。

[28] R. M. Bolle, J. H. Connell, S. Pankanti, N. K. Ratha, and A. W. Senior, Guide to biometrics: Springer Science & Business Media, 2013.

3. 射频指纹的分类

射频指纹识别是一项众所周知的技术,它通过提取发射机发射的电磁波中的独特结构来识别无线设备。在过去的几年中,许多射频指纹识别方法在商业领域得到了探索[24,29-32]。

[24]M. Marcus, “Progress in vhf/nhf mobile transmitter identification, University of Manitoba, Department of Electrical and Computer Engineering,” Tech. Rep1992.

[29]J. Toonstra and W. Kinsner, “A radio transmitter fingerprinting system ODO-1,” in Proceedings of 1996 Canadian Conference on Electrical and Computer Engineering, pp. 60-63, 1996.

[30]R. D. Hippenstiel and Y. Payal, “Wavelet based transmitter identification,” in Fourth International Symposium on Signal Processing and Its Applications, pp. 740-742, 1996.

[31]S. Xu, L. Xu, Z. Xu, and B. Huang, “Individual radio transmitter identification based on spurious modulation characteristics of signal envelop,” in MILCOM 2008-2008 IEEE Military Communications Conference, pp. 1-5, 2008.

[32]G. O. M. Zamora, S. Bergin, and I. O. Kennedy, “Using support vector machines for passive steady state RF fingerprinting,” in Novel Algorithms and Techniques in Telecommunications and Networking, ed: Springer, pp. 183-188, 2010.

例如,在用于空中交通管制的ADS-B系统中,射频指纹技术用于识别/分类飞机[33]。

[33]M. Leonardi, L. Di Gregorio, and D. Di Fausto, “Air traffic security: aircraft classification using ADS-B message’s phase-pattern,” Aerospace, vol. 4, p. 51, 2017.

此外,其他无线设备信号,如蓝牙[34,35]、按键通话发射机[29]、RFID[5,36,37]也用于评估射频指纹识别方法。

[34]M. Woelfle, M. Temple, M. Mullins, and M. Mendenhall, “Detecting identifying and locating bluetooth devices using rf fingerprints,” in 2009 Military Communications Conference (MILCOM 2009), 2009.

[35]S. U. Rehman, K. Sowerby, and C. Coghill, “RF fingerprint extraction from the energy envelope of an instantaneous transient signal,” in 2012 Australian Communications Theory Workshop (AusCTW), pp. 90-95, 2012.

[29]J. Toonstra and W. Kinsner, “A radio transmitter fingerprinting system ODO-1,” in Proceedings of 1996 Canadian Conference on Electrical and Computer Engineering, pp. 60-63, 1996.

[5]C. Bertoncini, K. Rudd, B. Nousain, and M. Hinders, “Wavelet fingerprinting of radio-frequency identification (RFID) tags,” IEEE Transactions on Industrial Electronics, vol. 59, pp. 4843-4850, 2011.

[36]D. Zanetti and B. Danev, “Physical-layer identification of UHF RFID tags,” in Proceedings of the sixteenth annual international conference on Mobile computing and networking, pp. 353-364, 2010.

[37]X. Li, Y. Zhang, and M. G. Amin, “Multifrequency-based range estimation of RFID tags,” in 2009 IEEE International Conference on RFID, pp. 147-154, 2009.

根据[10],每个发射机都有一个独特的射频指纹,这种独特性源于制造过程中模拟元件的缺陷。射频指纹识别的主要步骤是提取发射信号的有用特征,以识别信号的发射器[38]。

[10]V. Brik, S. Banerjee, M. Gruteser, and S. Oh, “Wireless device identification with radiometric signatures,” in Proceedings of the 14th ACM international conference on Mobile computing and networking, pp. 116-127, 2008.

[38]K. I. Talbot, P. R. Duley, and M. H. Hyatt, “Specific emitter identification and verification,” Technology Review, vol. 113, 2003.

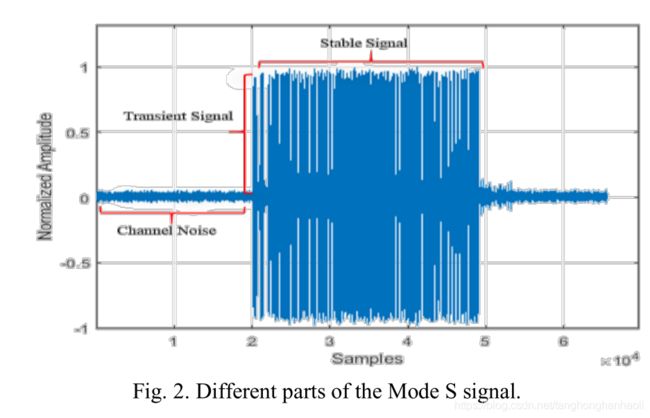

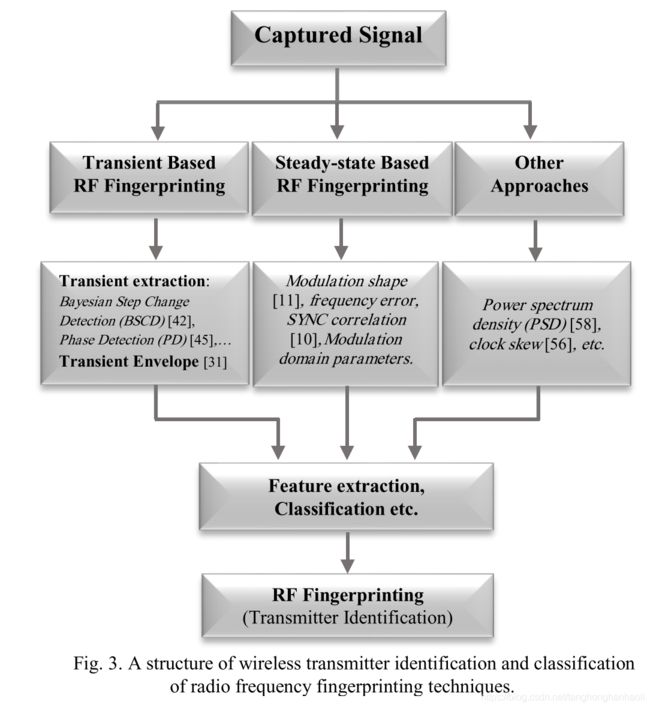

在这里,我们回顾射频指纹的重要技术。发射机识别技术根据本质区别进行分类。这些方法分为三类,即基于暂态的、基于稳态的和基于不同信号部分的其他方法用于特征提取。图2示出了在特殊类别中使用的实际信号的不同部分。图3示出了无线发射机识别类别的结构。

A、 基于瞬态的射频指纹识别

基于瞬态的RF指纹识别技术是在传输信号的实际数据之前,利用发射机从关闭到开启的过渡过程。这些方法在特征提取和识别之前需要精确的瞬态提取(起点和持续时间)[39]。信道噪声和硬件对瞬态提取方法有重要影响。图3示出了捕获信号中不同类型的瞬态信号[40]。

[39]Y. Honglin and H. Aiqun, “Fountainhead and uniqueness of RF fingerprint,” Journal of Southeast University (Natural Science Edition), vol. 39, pp. 230-233, 2009.

[40] Y.-J. Yuan, X. Wang, Z.-T. Huang, and Z.-C. Sha, “Detection of radio transient signal based on permutation entropy and GLRT,” Wireless Personal Communications, vol. 82, pp. 1047-1057, 2015.

方程(1)显示了如下所示的建模信号:

S i = { n ( i ) 1 ≤ i ≤ m X ( i ) + n ( i ) n 0 ≤ n ≤ N 0 (1) \tag{1} S_i=\left \{ \begin{matrix} &n(i) &1\le i\le m\\ &X(i)+n(i) & n_0\le n\le N_0 \end{matrix} \right. Si={n(i)X(i)+n(i)1≤i≤mn0≤n≤N0(1)其中, S i S_i Si为第 i i i个样本; X ( i ) X(i) X(i)为离散信号,这里 i < m i

基于瞬态的无线设备识别方法可以追溯到90年代早期。在[9,29]中,使用多分辨率小波分析来表征瞬态信号中的特征,识别了来自不同制造商但型号相同的七个VHF FM发射机。利用遗传算法对提取的特征进行分类。为了测量算法的噪声灵敏度,在原始瞬态信号中加入高斯噪声。

Choe等人[7]提出了一种基于Daubechies-4小波变换和人工神经网络相结合的鲁棒自适应设备识别系统。此外,还提供了使用三个不同发射机的瞬态信号的标识符和分类器的示例。

Hippenstiel和Payal[30]还使用Daubechies滤波器获得了4种不同发射机瞬态的DWT系数。

Ellis和Serinken[41]分析了VHF FM发射机瞬态的振幅和相位信息。作者使用了来自不同制造商和同一型号的28个发射器,结果表明,来自同一制造商和型号的设备的指纹图谱难以区分,这使得识别过程变得复杂。

Tekbas等人[42,43]测试了10个商用VHF FM发射机在环境温度、电源和附加信道噪声下的传输。采用基于幅值和相位的方法提取暂态特征。采用概率神经网络(PNN)作为分类器,结果表明,在训练过程中通过估计信噪比和调整其水平,可以提高低信噪比暂态信号的分类精度。

Hall等人使用了14种不同的(制造商和型号)IEEE 802.11设备和10种不同的(制造商和型号)蓝牙[43,44]。捕获过程是通过频谱分析仪近距离执行的。作者使用振幅、相位、同相、正交、功率和DWT系数信息来创建每个瞬态信号的剖面。平均分类错误率为8%,与型号和制造商密切相关。

Ureten和Serinken[3]将振幅包络作为IEEE802.11瞬态信号的特征,用于设备分类和识别。作者还使用射频指纹技术来增强无线网络的安全性。从8个不同的制造商和型号采集信号,并使用PNN进行分类。该分类器能对信号进行分类,错误率为2%。在上述工作中,采集到的信号来自不同型号、不同厂家,且与指纹天线距离较近。

在[45]中,Rasmussen和Capkun使用射频指纹技术识别了来自同一制造商和型号的10个UHF(Mica2/CC1000)传感器设备。每个设备都有一个指纹轮廓,包括瞬态长度、振幅方差、载波信号的峰值数、瞬态功率的归一化平均值和归一化最大值之间的差值以及第一个DWT系数。在[45]中证明了对无线传感器节点的无线电(Chipcon 1000无线电,433MHz)进行指纹识别的可行性。瞬态信号的持续时间、峰值的数量以及峰值的归一化平均值和最大值之间的差值用于为每个信号创建RF指纹。

[45]K. B. Rasmussen and S. Capkun, “Implications of radio fingerprinting on the security of sensor networks,” in 2007 Third International Conference on Security and Privacy in Communications Networks and the Workshops-SecureComm 2007, pp. 331-340, 2007.

总之,基于瞬态的分析只有在精确提取瞬态(精确的起点和终点)时才能提供高性能。由于缺乏瞬态分析,很难区分同一制造商(同一型号)的设备。最后,良好的瞬态提取需要非常高的采样率,因此需要昂贵的接收器结构。

由于非平稳特性,分离瞬态信号和检测信道噪声中的起始点非常困难[46]。在本节的其余部分中,从理论上分析了检测瞬态信号起始点的一些关键方法。

Method 1: Bayesian Step Change Detection (BSCD)

Method 2: Bayesian Ramp Change Detection (BRCD)

Method 3: Variance Fractal Dimension Threshold Detection

Method 4: Phase Detection (PD)

Method 5: Mean Change Point Detection (MCPD)

Method 6: Permutation Entropy (PE) and Generalized Likelihood Ratio Test (GLRT) Detector

B. 稳态射频指纹

基于稳态的方法侧重于从信号的调制部分提取独特的特征。Brike等人[10]提出了一种无源辐射测量设备识别系统(PARADIS),该系统利用调制信号的五个特定特征,例如:频率误差、同步(同步)相关、I/Q原点偏移以及物理层识别的幅度和相位误差。利用这些特征建立射频指纹图谱,并用支持向量机和k-NN分类器对指纹图谱进行分类。该系统使用138个相同型号的ieee802.11b信号,由高端矢量信号分析仪采集,距离天线3到15米,测试分类器的准确性。Shi和Jensen[56]提出了与PARADIS类似的方法,并使用调制域中的辐射特性来识别多输入多输出设备。

[10]V. Brik, S. Banerjee, M. Gruteser, and S. Oh, “Wireless device identification with radiometric signatures,” in Proceedings of the 14th ACM international conference on Mobile computing and networking, pp. 116-127, 2008.

[56]Y. Shi and M. A. Jensen, “Improved radiometric identification of wireless devices using MIMO transmission,” IEEE Transactions on Information Forensics and Security, vol. 6, pp. 1346-1354, 2011.

基于调制的方法也被用于RFID设备的分类。Danev等人[11]还使用了从RFID转发器的调制形状和频谱特征中提取的特征。该方法在4种不同类别、不同型号的iso14443射频识别转发器上进行了测试。

[11]B. Danev, T. S. Heydt-Benjamin, and S. Capkun, “Physical-layer identification of RFID devices,” in USENIX security symposium, pp. 199- 214, 2009.

在许多研究中,如[57]频域特征被用来进行发射机识别。八个通用无线电外设(USRP)发射机用于实验室实验。该文提出了一种基于传统判别分类器(k-NN)的灵活特征选择方法。该方法在30db信噪比下的准确率为97%,在0dB信噪比下的准确率为66%,性能良好。

[57]I. O. Kennedy, P. Scanlon, F. J. Mullany, M. M. Buddhikot, K. E. Nolan, and T. W. Rondeau, “Radio transmitter fingerprinting: A steady state frequency domain approach,” in 2008 IEEE 68th Vehicular Technology Conference, pp. 1-5, 2008.

Suski等人[58]使用功率谱密度(PSD)系数作为ieee802.11a/g信号前导部分的独特特征。

[58]W. C. S. II, M. A. Temple, M. J. Mendenhall, and R. F. Mills, “Radio frequency fingerprinting commercial communication devices to enhance electronic security,” International Journal of Electronic Security and Digital Forensics, vol. 1, pp. 301-322, 2008.

最初,研究更多的是基于瞬态的射频指纹,因为信号的稳态部分并非所有发射机都通用。传输过程中总是会出现瞬态信号,因此研究的重点是基于瞬态的方法。然而,由于瞬态信号周期短,提取瞬态信号需要更高的采样率,而相位和幅度信息的可靠性在这一领域是一个严峻的挑战[57]。现在,这些方法不需要稳态信号,因为几乎所有的无线局域网(WLAN)、RFID等在数据传输开始时都有一个前导码,使得接收器设计简单[59]。

[59]P. Scanlon, I. O. Kennedy, and Y. Liu, “Feature extraction approaches to RF fingerprinting for device identification in femtocells,” Bell Labs Technical Journal, vol. 15, pp. 141-151, 2010.

Gerdes等人[60]提出了一种基于稳态的RFF技术,该技术能够识别具有相同型号和相同制造商的卡。ieeeethernet 802.3的前导码部分(16个设备有3种不同的型号)用于提供设备指纹配置文件,这有助于识别从中发出信号的设备。使用匹配滤波器实现和简单的阈值来提供分类。他们已经表明,这些设备的模拟信号的特性是可跟踪的,并且适合于网络访问控制方案。

[60]R. M. Gerdes, T. E. Daniels, M. Mina, and S. Russell, “Device identification via analog signal fingerprinting: a matched filter approach,” in NDSS, 2006.

C. 其它方法

一些提议的物理层识别技术可能与上述分类无关[61,62]。这些方法通常使用特殊的无线技术和/或提取信号和逻辑层的其他属性。

Suski等人[63]通过测量IEEE802.11a前导码的功率谱密度(PSD)来创建射频指纹配置文件,以唯一地识别无线设备。该方法在3台设备上进行了测试,对于信噪比大于6db的包帧,平均分类错误率为20%。

[63]W. C. Suski II, M. A. Temple, M. J. Mendenhall, and R. F. Mills, “Using spectral fingerprints to improve wireless network security,” in IEEE GLOBECOM 2008-2008 IEEE Global Telecommunications Conference, pp. 1-5, 2008.

在[62,64]中,应用复小波变换来识别ieee802.11a(OFDM)设备。采用多重判别分析(MDA)对提取的特征进行分类,并在4台同型号的Cisco无线设备上测试了该方法的分类性能。结果表明,当信噪比提高8db时,分类错误率为20%。

[62]R. W. Klein, M. A. Temple, and M. J. Mendenhall, “Application of wavelet-based RF fingerprinting to enhance wireless network security,” Journal of Communications and Networks, vol. 11, pp. 544-555, 2009.

[64]R. W. Klein, M. A. Temple, and M. J. Mendenhall, “Application of wavelet denoising to improve OFDM‐based signal detection and classification,” Security and Communication Networks, vol. 3, pp. 71-82, 2010.

最近的研究针对不同类别的RFID进行物理层识别[36,65]。Periaswamy等人[65,66]使用超高频RFID标签进行设备识别。结果表明,最小功率响应特性可用于两个不同制造商的两组50个独立标签的识别,准确率分别为94.4%(FAR为0.1%)和90.7%(FAR为0.2%)。

[65]S. Chinnappa Gounder Periaswamy, D. R. Thompson, and J. Di, “Fingerprinting RFID tags,” IEEE Transactions on Dependable & Secure Computing, vol. 8, 2011.

[66]S. C. G. Periaswamy, D. R. Thompson, H. P. Romero, and J. Di, “Fingerprinting radio frequency identification tags using timing characteristics,” in Proc. Workshop on RFID Security-RFID-sec Asia, 2010.

Danev等人[11]利用器件响应信号的时序、调制形状和频谱特征来识别物理层。作者指出,在这些特征中,时序和调制形状只能区分不同制造商的设备,但频谱特征将是识别同一制造商和同一型号设备的首选指纹。

Jana和Kasera[61]将时钟偏差作为一种独特的特征来识别无线局域网中的接入点(AP)。这种技术的有效性已在[67]中对复杂网络进行了说明。结果表明,不同的Aps具有较高的识别精度。

[61]S. Jana and S. K. Kasera, “On fast and accurate detection of unauthorized wireless access points using clock skews,” IEEE transactions on Mobile Computing, vol. 9, pp. 449-462, 2009.

[67]T. Kohno, A. Broido, and K. C. Claffy, “Remote physical device fingerprinting,” IEEE Transactions on Dependable and Secure Computing, vol. 2, pp. 93-108, 2005.

最近,研究人员研究了GSM设备上的各种信号特征、信号部分[68-70]。他们使用中间码和GSM-GMSK突发信号的近瞬态部分来识别和分类来自4个不同制造商的设备。结果表明,当采用中间部分时,分类精度急剧下降,而近瞬变部分适合于GSM信号的识别。

[68]D. R. Reising, M. A. Temple, and M. J. Mendenhall, “Improved wireless security for GMSK-based devices using RF fingerprinting,” International Journal of Electronic Security and Digital Forensics, vol. 3, pp. 41-59, 2010.

[69]M. D. Williams, M. A. Temple, and D. R. Reising, “Augmenting bit-level network security using physical layer RF-DNA fingerprinting,” in 2010 IEEE Global Telecommunications Conference GLOBECOM 2010, pp. 1- 6, 2010.

[70]D. R. Reising, M. A. Temple, and M. J. Mendenhall, “Improving intra- cellular security using air monitoring with RF fingerprints,” in 2010 IEEE Wireless Communication and Networking Conference, pp. 1-6, 2010.

4. 射频指纹特征分类

物理层识别可以使用多种特征。在本节中,我们将研究物理层中的有用特征,不管它们是主动的还是被动的。从接收到的射频波形中提取物理层特征,一般分为两类:位置相关特征和位置无关特征或radiometrics。本文主要研究与位置无关的特征。

A. 位置无关特征

辐射特征的提取依赖于无线设备的硬件实现。研究表明,即使在电路设计和制造方面取得了重大进展,但由于模拟元件和制造工艺的不完善,每个发射机都具有独特的射频指纹[71]。诸如沟道宽度、沟道掺杂和氧化物厚度等缺陷小到足以满足通信规范的要求,可以让我们检测到器件的独特特征并提供器件指纹[72]。

[71]S. Dolatshahi, A. Polak, and D. L. Goeckel, “Identification of wireless users via power amplifier imperfections,” in 2010 Conference Record of the Forty Fourth Asilomar Conference on Signals, Systems and Computers, pp. 1553-1557, 2010.

[72]Q. Xu, R. Zheng, W. Saad, and Z. Han, “Device fingerprinting in wireless networks: Challenges and opportunities,” IEEE Communications Surveys & Tutorials, vol. 18, pp. 94-104, 2015.

特征提取的主要目的是创建一个独特的射频指纹配置文件,使发射机与其他发射机区分开来。此前,研究人员[59]使用功率谱密度(PSD)和归一化PSD的系数来创建射频指纹。

[59]P. Scanlon, I. O. Kennedy, and Y. Liu, “Feature extraction approaches to RF fingerprinting for device identification in femtocells,” Bell Labs Technical Journal, vol. 15, pp. 141-151, 2010.

Hall等人[50]使用了使用离散小波变换(DWT)从信号的开启瞬态部分提取的独特特征,如相位、幅度、相位角和频率。

Polak等人[73]利用功率放大器的缺陷进行物理层识别,因为功率放大器是发射机电路中的最后一个元件,攻击者很难用软件进行修改。采用Volterra级数对功率放大器的非线性特性进行建模。

[73]A. C. Polak, S. Dolatshahi, and D. L. Goeckel, “Identifying wireless users via transmitter imperfections,” IEEE Journal on selected areas in communications, vol. 29, pp. 1469-1479, 2011.

如前所述,Brik等人[10]提出了一种称为PARADIS的系统,该系统使用了诸如幅度和相位误差、I/Q原点偏移和帧同步相关等特性。

Nguyen等人[74]使用载波频率差(CFD)和相移差(PSD)作为发射机的指纹。PSD被确定为从一个星座到相邻星座中的另一个星座的相移,该相移可能由于每个发射机中的I相和Q相的不同放大器而变化。除PSD和CFD外,Nguyen等人还提出了一种二阶循环平稳特征(SOCF)来识别器件。

[74]N. T. Nguyen, G. Zheng, Z. Han, and R. Zheng, “Device fingerprinting to enhance wireless security using nonparametric Bayesian method,” in 2011 Proceedings IEEE INFOCOM, pp. 1404-1412, 2011.

在radiometrics技术中,特征提取可以分为基于瞬态和基于稳态的特征,因为它们处理信号的方式不同[10]。基于瞬态的方法[75,76]使用基于时间和频率的特征,这些特征灵活但复杂,而基于稳态的方法则以I/Q样本表示特征。基于调制的方法有更好的结构,但重要的问题是我们应该知道各自的调制方案。

B. 位置相关功能

射频指纹识别技术通常有两个目的:1)找到发出信号的设备;2)找到发出信号的设备的位置[77]。基于位置的RFF技术中最常见的特征是无线信号强度(RSS)[78]。RSS的值取决于信道的衰减和发射机的发射功率。例如,两个遥远的位置在具有相同发射机的接收机处具有不同的平均信号功率(RSS)值。然而,如果这两个设备很接近,它们的RSS将是相似的。这种分类的另一个特征是接收端的信道状态信息(CSIR)。此功能对移动非常敏感。如果我们考虑小尺度衰落,CSIR可以有非常不同的值只有一个接收器的一点点移动。位置相关特征不能单独用作指纹,因为它们对环境变化非常敏感[72]。

[77]N. Patwari and S. K. Kasera, “Robust location distinction using temporal link signatures,” in Proceedings of the 13th annual ACM international conference on Mobile computing and networking, pp. 111-122, 2007.

[78]R. S. Campos and L. Lovisolo, “Rf fingerprinting location techniques” Handbook of Position Location: Theory, Practice, and Advances, pp. 487- 520, 2011.

[72]Q. Xu, R. Zheng, W. Saad, and Z. Han, “Device fingerprinting in wireless networks: Challenges and opportunities,” IEEE Communications Surveys & Tutorials, vol. 18, pp. 94-104, 2015.

5. 提取特征的分类

分类算法可以分为两类:有监督算法和无监督算法。监督算法表示一组观测值可用的类别,分类器基于一组标记数据构建,算法学习可预测[79]。在有监督算法中,一组有标记的观测值可用于训练。

K近邻算法(KNN)是监督方法之一[53]。该算法根据到训练集中最近样本的距离对数据集进行分类。可以使用多种函数来确定样本之间的距离,如欧几里德距离、马氏距离和闵可夫斯基距离;欧几里德距离是最常见的距离[80]。KNN算法在训练阶段非常简单,计算效率也很高,但与其他算法相比,分类阶段的计算量可能更大。另外,高维的KNN是分类效果较差的方法。

[53]Y. Cao, W.-w. Tung, J. Gao, V. A. Protopopescu, and L. M. Hively, “Detecting dynamical changes in time series using the permutation entropy,” Physical review E, vol. 70, p. 046217, 2004.

[80]Z. Prekopcsák and D. Lemire, “Time series classification by class-specific Mahalanobis distance measures,” Advances in Data Analysis and Classification, vol. 6, pp. 185-200, 2012.

支持向量机也是一种有监督的算法,它从参考样本中学习分类观测样本。支持向量机使用不同类型的函数,如:线性、径向基函数(RBF)、多项式、S形函数,在多维曲面上根据问题将标记集分成若干组[81]。该方法具有较高的精度和鲁棒性,对二值分类也很有效。

[81]G. Baldini and G. Steri, “A survey of techniques for the identification of mobile phones using the physical fingerprints of the built-in components,” IEEE Communications Surveys & Tutorials, vol. 19, pp. 1761-1789, 2017.

神经网络是一种有监督的方法,它包含一组连接的输入和输出,每个连接有一个特定的权重。网络在调整每个连接的权重的过程中预测类标签[82]。神经网络最重要的优点是对射频指纹中噪声数据的容忍度。该算法可以在没有训练阶段的情况下对模式进行分类,这对于识别新设备非常有用。

[82]B. Widrow and M. A. Lehr, “30 years of adaptive neural networks: perceptron, madaline, and backpropagation,” Proceedings of the IEEE, vol. 78, pp. 1415-1442, 1990.

无监督学习算法没有训练集,算法必须从未标记的数据中寻找函数。对于无线设备识别,无监督算法意味着我们拥有来自不同设备的相似指纹,这些设备被分组在一起并且属于同一个集群。这些方法对于识别相同型号和制造商的设备非常有用。在这些方法中,不需要创建参考库,因为有效电话的存在是用于此目的的[83]。有各种各样的无监督算法。这里我们只描述了应用于指纹识别的方法。

[83]G. Zhang, W. Jin, and L. Hu, “Resemblance coefficient based intrapulse feature extraction approach for radar emitter signals,” Chinese journal of electronics, vol. 14, pp. 337-341, 2005.

K-Means聚类是一种无监督的聚类算法,它将观测值划分为若干个聚类,每个样本的观测值被分配给具有最近均值的聚类。

主成分分析(PCA)是一种用于数据压缩和降维的多元分析方法。主成分分析的主要目的是从数据中提取重要的信息,并构造一组称为主成分的正交变量。此功能在电话识别中非常有用,可以减少大特征集[84]。

[84]D. R. Reising, M. A. Temple, and J. A. Jackson, “Authorized and rogue device discrimination using dimensionally reduced RF-DNA fingerprints,” IEEE Transactions on Information Forensics and Security, vol. 10, pp. 1180-1192, 2015.

6. 结论

本文综述了无线设备的射频指纹识别方法。物理层识别技术已被广泛应用于各种无线应用中,但其主要应用是无线安全增强。在本文中,我们对RFF技术进行了全面的概述和总结。瞬态检测被认为是无线设备指纹检测的关键步骤之一,其准确性直接影响识别的成功与否。本文综述了几种常用的瞬态检测方法及其优缺点。基于暂态过程的算法中最重要的问题是提取方法对信号采样率的依赖性。高采样率的信号可以进行精确的瞬态提取,这就需要有高端的信号采集设备。这方面的主要差距是缺乏一种可靠的方法来优化抽样率,从而降低成本。

本文详细介绍了用于不同类型指纹识别方法的特征轮廓。其主要思想是从无线设备中提取独特的特征来生成不可伪造的签名。最后,本文考虑了分类的过程和方法。