由交通银行卡被盗42万元谈网络应用安全攻防

据报道,北京储户李红女士(化名)遭遇网络诈骗,诈骗犯通过技术手段、诈骗话术,成功攻破交通银行网银的各种防护手段,通过交通银行手机银行APP,将其卡内现金42.9万全部盗取。案件报道详情见http://www.ce.cn/xwzx/gnsz/gdxw/202207/18/t20220718_37878201.shtml

此案是一个检讨相关政策、安全防护技术方案的绝佳案例。

同本案相关的国家标准是《个人信息安全规范GB/T 35273-2020》,这个标准定义了网络应用中用于认定用户的个人信息。换而言之,在各类网络应用中,从服务器端看,在认证过程中从客户端采集到了《个人信息安全规范GB/T 35273-2020》所定义的个人信息,则服务器就可以判定此时操控客户端的操作人是这些个人信息所对应的那个人。此时收到的操作指令,就是那个人的真实意愿表达,由此服务器就会执行那个人发出的操作指令。

回溯本案报道披露的作案过程,显然,服务器收到验证信息全部指向的都是李红的个人信息,特别是刷脸认证的“人脸”的信息。

从本案的案情看,《个人信息安全规范GB/T 35273-2020》一方面成为了所有网络应用(含本次被攻破的交通银行的网银)判断客户端的操作人的所采集的个人信息的依据,同时也成为了诈骗犯组织实施网络诈骗获得的行动指南。从报道中可知,本案的诈骗犯在实施诈骗前,采集到了被害人李红的全部个人信息。而在所有的个人信息中,“人脸”信息是最为不可靠的认证信息。原因有2:

原因1:人脸是完全暴露在线下和线的个人信息。依靠仿真技术或其他技术,生成或骗取足以欺骗服务器的人脸识别的“人脸信息”,在技术上并不一件很困难的事。本案诈骗之所以成功,诈骗犯采用技术手段,成功骗过交通银行网银服务器的人脸识别系统,是整个诈骗业务链条中必备的一个业务环节。换而言之,如果不是交通银行服务器的“人脸识别”系统出现bug,这个诈骗活动的结果,是不可能达到42.9万。

原因2:人脸对一个人而言就只有一张。对绝大多数人而言,一辈子不可能更改。这一特性对于以人脸为验证标的人脸识别系统而言,“密码”变“明码”。

同本案相关的部门性安全标准是:《移动金融客户端应用软件安全管理规范 JR/T0029-2019》。这是有中国人民银行发布的行业标准,所有的银行网银APP都必须遵守的安全规范。而这个安全标准对于诈骗犯而言,又恰恰成为了设计攻击路径的行动指南。从报道中可知,诈骗犯显然利用了手机操作系统上的操作特性,绕过了所有《移动金融客户端应用软件安全管理规范 JR/T0029-2019》所设定的安全护栏。

从报道的信息中可知一个尴尬的现实,一方面国家的法律法规对互联网应用设定了相应的安全规范,另一方面,诈骗犯又将国家的法律法规变成了设计诈骗方案的行动指南,并利用相关技术的技术特性,设计出了一个完美的诈骗攻击路径。在这个攻击路径下,诈骗犯多次实施了成功的诈骗活动。

从报道案情的情况看,显然交通银行的网银系统,在几个关键的业务节点上有重大的业务bug。

业务bug1:手机网银参数的重置功能。

据报道,在李红开卡、开通网银时,设置了“每日只能累计转账5万元的转账限额”。但很快诈骗人员通过人脸识别验证,重置了李红的用户名和密码。报道中虽然没有报道,诈骗人员通过什么渠道进行相关参数的修改,但合乎逻辑的推测是登录交通银行的手机网银进行了相关参数的修改。这些参数还包括“每日累计转账限额的修改”。

假设一下:如果交通银行的网银系统,在做系统规划设计时,将更改用户名、密码、更改转账限额等工作参数的设置功能,从现在的手机网银的功能列表中剥离出去,比如这些设置功能只能在柜台或带有Ukey电脑上进行,则本次诈骗攻击的最大损失也就是5万元而不是现在的案值42.9万。

如上分析的结论就是:将设置功能和业务功能在手机银行上进行剥离,可能有助于减少李红们遭遇诈骗攻击时的损失。

但实话实说,这种系统设置,对减少遭遇诈骗攻击的损失,可能性不是太高。以本案为例,如果交通银行的手机网银有这样的设置,诈骗犯大概率会设计出相应的话术,欺骗李红在开卡时,设置比较高的每日转账限额。请不要忘记,李红开的卡、开了手机网银等一系列的在交通银行的业务行为,都是在诈骗犯的话术下进行的。

业务bug2:手机定位失效。

据报道,实施诈骗网银转账的手机的登录IP地址是台湾。显然交通银行的手机银行系统,要么是没有进行登录地址的合法性检测,要么是检查登录地址合法性的算法中有bug。

业务bug3:人脸识别

据报道,本次诈骗过程中,交通银行的网银系统,对“李红”进行了7次人脸识别。7次人脸识别均成功。

据报道,在诈骗案实施初期,李红被骗进行了人员识别。对于绝大多数的普通人而言,用一张2D的照片,用深度仿真软件,就可以“做出”可以完成任何动作的3D动画。这个3D动画,足以骗过任何的“人脸活体检测”。

业务bug4:短信、电话被拦截

据报道,在“李红”进行大额转账的过程中,交通银行的验证短信、预警短信、询问电话,均被诈骗人员通过技术手段进行了有效拦截。换而言之,原本为保证手机网络安全而设计的验证短信、预警短信、询问电话,均被诈骗犯采用技术手段进行了有效拦截。

以上bug不是今天才出现,是就单个bug而言,是早存在。今天“李红们”之所以被骗,是因为诈骗犯们:1)发掘出这些bug。2)根据这些bug,设计出了一套话术。3)“李红们”根据这些话术,会做一系列合法合规的操作。4)这些合法合规的操作,为诈骗犯的“合法”操作留下了“验证通过”的空间。而这些合法的、“非法的”操作,最终骗过了交通银行的全部验证系统,将“李红们”的42.9万元转出。

请注意,以上bug的出现,是基于《个人信息安全规范GB/T 35273-2020》和《移动金融客户端应用软件安全管理规范 JR/T0029-2019》两个国标、部标之上的。换而言之,以上bug同样会出现在其他银行的网银中。基于以上bug话术骗局,碰到合适的“李红”同样也会成功。

如何封堵以上bug?

从报道上看,李红在诈骗犯的话术诱导下,下载了“公安防护”软件和视频会议软件“瞩目”,是整个骗局成功的第一步。诈骗犯通过这两个软件,成功的控制了李红的大脑和手机。控制李红大脑的结果就是李红完全信任诈骗犯,并按诈骗犯的话术指令,完成了在指定银行的开卡、开手机银行、向交通银行账号汇款等一系列合法操作。控制手机的后果就是,了解李红在银行开卡的情况、盗取了李红的人脸信息、盗取了李红交通银行手机APP的登录账号、登录密码、设置了呼叫转移、拦截了手机的接收的验证短信。也就是说在整个诈骗过程中,诈骗犯成功的将被诈骗者和相关设备控制起来。

基于以上分析,封堵以上bug的关键就是破解诈骗犯对李红、李红手机的控制,就成了封堵以上bug的关键。

话术骗人,不是今天才有。从报道上看,李红在开卡时,交通银行已经做了防止电信诈骗的提醒,但显然未起作用。

观察所有类似诈骗案,共同的特性就是,诈骗犯们为达成诈骗目的,总是设下两条诈骗套路:套路1,设计一套话术,并辅助诈骗网站,以获得被诈骗人的信任。套路2:用病毒软件,利用手机操作系统上的安全漏洞控制被诈骗人的手机,以获取被诈骗人银行账号的控制权。

对于套路1,所有的话术都是利用人性的弱点而设计,理论上讲,在芸芸众生之中,总有人会受骗。要想在这个方向上对诈骗活动进行封堵、遏制,效果有限。

对于套路2,阻断诈骗犯对被诈骗人的手机攻击,则成为了减少诈骗案发生的关键。

以本案为例,诈骗犯通过话术诱骗李红下载 “公安防护”软件和视频会议软件“瞩目”。诈骗犯通过以上两个软件,利用远程控制功能、操作系统上的安全漏洞,成功的盗取了李红的“人脸”信息、银行开户情况、交通银行手机银行的登录账号、登录密码。从而获得了李红交通银行手机银行的控制权。从而成功修改了李红在开卡时,设置的5万元的当日最大转账限额。假设,在技术上能成功阻止诈骗犯对李红的手机网银的对核心重要功能的控制,如当日转账最大金额的修改,有更强的保护,则即使诈骗犯获得了李红的手机银行的部分控制权,李红被骗的账户金额最大也就只有5万元。

下文所述的分布式加/解密的敏感数据的处理方案,是一种可有效对抗手机被远程控制、病毒盗窃敏感数据的技术方案。所述方案是一个可以适用于所有的网络应用的、全新的安全机制的原点方案。所述方案的技术特征是:

技术特征1:核心敏感数据的加密、解密,在一个没有联网的加密终端上进行。具体而言,就是手机、电脑、pad等,就是关闭wifi、流量、蓝牙等所有网络功能。

这一特性,保证加密终端永远都不能被操作系统的远程控制功能所操控,入侵病毒无法将盗取到的敏感数据的明文、密文,传输出去。在这个的作业过程中,也无法同远端的控制器进行数据交换。

技术特征2:明文、密文进入加密终端的路径是以下三种路径中的一种或多种:路径1,键盘;路径2:短信;路径3,摄像头。

这一特征在这个的业务过程中,入侵的病毒无法感知外部环境。

技术特征3:于加密终端配合使用是主业务终端。这个业务过程,在主业务终端、加密业务终端上完成。这个业务过程中的全部敏感数据的明文,不可以在一个主业务终端上出现。具体而言就是,在主业务终端上呈现的密文,通过键盘、短信、摄像头等方式输入到加密终端,在加密终端上以明文的方式呈现在屏幕上。在主业务终端上需要输入的敏感数据的全部或部分明文,在加密业务终端上以明文方式输入,转换为密文后,呈现在显示屏上,通过键盘或扫码的方式输入到主业务终端上。

这一特征保证了入侵到主业务终端、加密业务终端的病毒,永远都无法盗取到整个业务过程中敏感数据的全部明文。

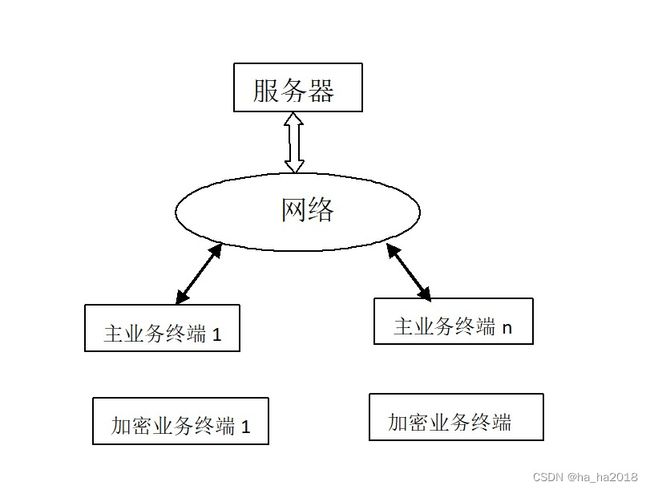

上述方案的系统连接示意图见图1

图1

如果交通银行的网银系统进行安全性升级,大致的实施步骤如下:

第一步,交通银行需将整个网银系统上业务功能,做一个全面的梳理和定义。梳理和定义的工作包括但不限于:哪些业务必须在内网(既柜台)完成,哪些业务可以在外网环境下完成。在外网环境下完成的业务中,哪些是可以在单终端的业务模式完成,哪些是必须在双终端的业务模式下完成,哪些业务必须是在多终端的业务模式下完成。

以本案为例,1)更改每日转账最高限额,必须在柜台或双终端的业务模式下完成。2)单终端进行转账,最高限额为5000元,验证条件,无。3)双终端转账最高限额为3万元。验证条件,发到加密终端手机的验证短信。4)超过3万元的转账,必须采用账号相关人(如夫妻、父母、子女等)的另外一部手机,采用三终端(一个主业务终端,两个加密业务终端)或四终端(两个主业务终端,两个加密业务终端)的业务模式完成,验证模式:两个验证短信+两个加密业务终端持有人的刷脸认证。5)单业务终端模式的登录密码,不得同加密业务终端的登录密码相同。加密业务终端的登录密码位长最少15位。

第二步,交通银行将这个网银系统的软件,重新梳理一遍,将原来在单终端上的运行的程序代码中涉及以上梳理结果的代码,剥离出来,形成另外一个加密终端手机版的APP。这个加密版的APP中,需加入启动前,先检查手机是否处于联网状态的功能。如果检测到联网状态,则提醒用户关闭所有的网络连接,直到检测到用户关闭所有的网络连接为止。

这样的安全强度的提升改造,带来的这个应用系统的安全效果是:

安全效果1:对于网络服务供应商而言,终端侧的所有系统安全漏洞,都将可以忽视。这将为网络服务供应商减少了大量的终端侧的安全维护的财物成本。

安全效果2:服务器端将彻底走出撞库攻击的威胁阴影。

效果3:账号安全管理、重要的业务管理,就可以很轻松被分配到多个管理账号上,由多人实施管理。

以对银行的公账户管理为例。现在的企业网银普遍采用的是Ukey进行管理。这种管理方式,很难适应绝大多数的企业对于资金的管理采用的是分级、分业务线管理的管理模式。而采用分布式加/解密的敏感数据的处理方案则很容易实现这种分级、分业务线管理的管理模式。

安全效果3:对于绝大多数的普通网民而言,在不需要记住任何密码的情况下,可以实现一个应用配置一个高强度的用户密码。对诈骗犯而言,骗无可骗将是他们做面对的一个困局。

今天最普通的网民最少也会有2、30个网络应用。真正能实现一个应用一个高强度登录密码的网民没有几人。绝大多数的网民而言,都是一个密码覆盖一串网络应用。在电话号码成为绝大多数的登录账号的情况下,一个登录密码的泄露,就等效于一查网络应用的登录密码的泄露。

安全效果4:他人将无法对加密手机进行网上跟踪。

分布式加/解密的敏感数据的处理方案不仅可以适用于网银系统的安全度提高改造,还可以任何有数据安全要求的应用场景。如AO办公、文字处理等。

用于OA办公,可以解决的行业痛点是:1)各种OA办公系统登录账号的管理。2)办公系统中,各种报告中的敏感数据的分级管理。

对于PDF或WORD这样的文字处理软未来,目前业内只能对PDF文件或WORD文件,进行整个文件的加密处理。最多就是设置不同的打开密码,对不同打开密码设置不同的处理权限。这种整篇一个密级的管理方式,已经无法满足无纸化办公、多部协调办公场景下的数据分级保密的应用需求。这种一个管理密码的管理模式,天然具有的一个行业痛点就是,文件一旦打开,则整个文件上的所有敏感数据,就都会暴露在打开终端的操作系统之下。

用分布式加/解密的敏感数据的处理方案对PDF文件或WORD进行改造,就可以实现一份文件内部的敏感数据的分级管理。不同密级的人打开这样具有敏感数据分级管理的文件时,1)所有敏感数据都不会以明文方式呈现在打开文件的主业务终端上。2)不同密级的人只能在其控制的加密业务终端上,看到同他密级相同的敏感数据的明文。