欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~

本文由 腾讯游戏云发表于 云+社区专栏

0x0 前言

最新发布的2018全球游戏市场报告指出,2018年全球的游戏玩家数达到23亿,他们在游戏上花费将达到1379亿美元,其中中国游戏市场规模将达到379亿美元,占全球游戏市场收入的25%以上,中国市场营在营收规模和玩家数量均排名第一。伴随着游戏业务的繁荣发展,针对游戏行业的DDoS攻击也在持续爆发,攻击峰值不断创记录。

掉线,闪退,卡顿,登录失败,这些糟糕的游戏体验有可能并不是跟你的网络环境有关。2018年,随着MEMCACHED反射手法被攻击者启用,全球DDoS攻击的峰值达到1.7Tbps,腾讯云上也出现Tbps级别的攻击,这意味着,对于无论是是安全从业者还是游戏行业本身,都是一个巨大的挑战。

此次的《2018上半年游戏行业DDoS态势报告》,依托腾讯云宙斯盾防护系统上半年攻防积累的大数据,分别从时间,地域,次数多个维度分析了上半年DDoS攻击态势,剖析了黑产链条和典型案例,并给游戏行业从业者提供了对应的策略和建议,以飨读者。

0x01 2018年上半年DDoS攻击大盘:攻击次数略微下滑,攻击峰值大幅增长

1. DDoS攻击形势:Tb级时代

2018年,全球最大DDoS攻击的峰值达到1.7Tbps,同比增长112%。随着带宽资源的不断丰富,各种设备、攻击软件的数量增长,一个即使“功力”没那么深厚的黑客也能轻松发起超大流量的DDoS攻击。

同期腾讯云上呈现的DDoS攻击态势可总结为:攻击次数略微下滑,攻击峰值大幅增长。结合上半年(截止到2018年6月25日数据),腾讯云总攻击次数同比略微下滑10%,攻击峰值也达到1.23Tbps,也是国内目前最大流量攻击,同比增长134%。

上半年超过100G的攻击1000+次,约为去年同期的1/4。2月份和3月份为大流量攻击爆发的月份,刚好处在春节假期时间和上班族返工之时。

100G以上的攻击中,大部分攻击的峰值在100G~200G区间,占比72%。

2. DDoS攻击行业分布:游戏四面楚歌

DDoS攻击的行业分布方面,游戏行业成为最大受害行业,占据近40%的攻击。此外,网络服务(占比4%)和企业门户(占比2%)也是攻击占比较高的行业。

3. DDoS攻击地域分布:被攻击企业集中一线、新一线城市

被攻击企业的地域分布与所在区域的经济发展水平高度重合,被攻击企业在东南沿海发达省份呈现明显的聚集,此外四川,陕西,河南,湖北,湖南等省份也有较多企业被攻击。

城市维度上,被攻击企业高度聚集在一线和新一线城市(占比达到78%)。

0x2 2018年上半年DDoS黑产形势:国外攻击源占比41%

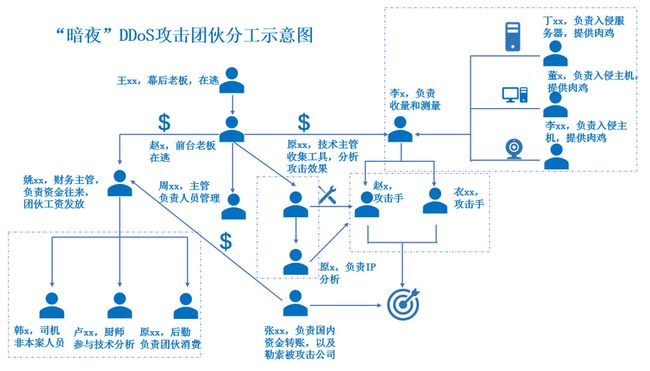

1. 攻击团伙

通过监测发现,目前的DDoS黑产团伙呈现如下的3种形态:

1) 高级跨国DDoS团伙

此类团伙技术能力较强,并掌握众多攻击资源,核心人员隐匿在国外,以攻击游戏行业头部站点获取佣金为主要获利手段。团伙人员众多,分工明确,有专门的后勤,财务,技术等角色,可发起数百G甚至上T的超大流量攻击。今年4月份在深圳南山法院公开审理的“暗夜”攻击团伙就属于这一类。

2) 页端平台

通过购买国外的发包机(数台至数十台不等),搭建页端DDoS攻击平台,并吸引攻击手入驻,通过第三方支付平台充卡交易,目前活跃的此类攻击平台数量在数十家左右,为了防止竞争对手攻击,此类站点基本都会托管在cloudflare。

3) 游离的攻击手

这部分人员手头资源相对有限,以个人作案为主,通过网络支付交易。因业内存在诈骗现象(骗测试或者二手单),个人信用是交易是否成功的关键,对于陌生人会要求押金交易或者第三方担保交易,担保者可获得约10%的提成收入。

2. 攻击资源

据统计,2018上半年DDoS攻击源总数超过1500万,主要来自于国内,占比达到59%,主要聚集在3个区域:环渤海区域,江浙以及广东,其中山东省遥遥领先。

国外的攻击源占比41%,美国,俄罗斯,阿根廷是主要的来源国家。

3. 攻击手法

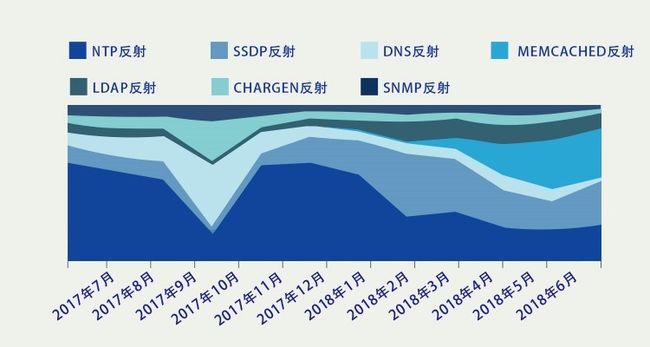

整体来看,通过UDPFLOOD或者SYNFLOOD来造成带宽拥塞仍然是攻击者的首选策略。其中UDP反射放大攻击因为其可观的放大效果,以及可以隐藏行踪的特点,深受攻击者的青睐,在攻击手法占比接近60%。

另外,随着各国对于通过DDoS攻击进行的犯罪活动呈现高压态势,躲避司法追捕成为攻击者确保的目标。2018上半年,共发现有3种可隐匿行踪的新攻击手法被攻击者发掘出来。

自1月份以来。MEMCACHED反射手法以其高达50000倍的放大效率,全球超过10万的可用主机,成为攻击者发起DDoS攻击的利器。从下图可以看出在短短6个月内,MEMCACHED反射手法的占比从不足1%迅速增长到31%,并制造了数次上Tb的DDoS攻击。根据某国外DDoS站点的统计,国外攻击者选用MEMCACHED反射手法的占比也高达54%。MEMCACHED反射手法的威力可见一斑。

另外,今年3月份,基于IPMI协议的UDP反射攻击也被攻击者挖掘出来。此类攻击手法的特征为放大比例为1.1倍,攻击源绝大部分位于北美洲和欧洲等发达地区,IDC服务器占比达90%等。由于可以隐藏行踪,也被黑产攻击者挖掘出来。

特别的,之前的反射型攻击基本集中在UDP协议上,但是上半年出现了基于TCP协议的反射攻击。攻击者通过伪造受害者的IP作为源地址,向互联网上开放常见TCP端口的IP发送SYN包,引发受害者IP收到大量以上述端口为源端口的SYN_ACK包,导致被攻击服务器CPU飙升,网络拥塞,服务中断等严重后果。此外,发现这些源IP的攻击报文存在TCP超时重传等协议栈行为,防护难度更大 。

在一次针对某游戏行业客户的攻击中,经统计分析,攻击过程中共采集到近百万个攻击源,源端口聚集在常见的TCP端口:80/443/23/22/3389等端口(占比超过80%)。经过探测,发现绝大多数IP的对应端口都是存活的,很明显这个就是利用TCP协议发起的反射攻击。

0x03 2018年上半年游戏行业DDoS威胁分析

1. 游戏行业DDoS威胁概述

1)攻击占比(39%)和攻击峰值(1.23Tbps)均为各行业第一

2)平均攻击峰值9.4G

3)平均持续时长1759秒

4)最长持续时长 766744秒

5)平均攻击成本 300元/次,高防用户攻击成本500元/次,棋牌类用户攻击成本 5000~10000元/天

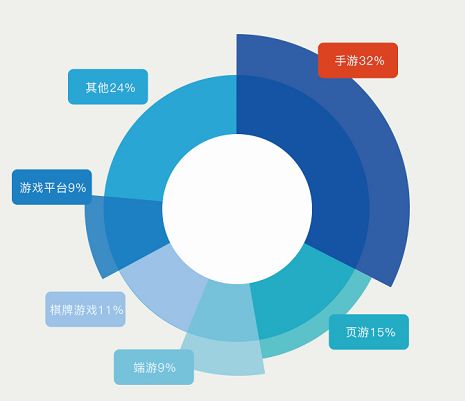

2. DDoS攻击的游戏细分行业分布

上半年,游戏行业的DDoS攻击占比接近40%。其中游戏行业细分行业中,手游(占比32%)和页游(占比15%)是攻击最多的品类。此外,棋牌类游戏的攻击占比为9%,也是DDoS攻击较多的细分行业。

3. 游戏行业DDoS攻击的时间分布

通过分析发现,绝大部分攻击的时长在5分钟以内(占比58%),但是也有5%的攻击成了持续时间超过12小时的持久战。

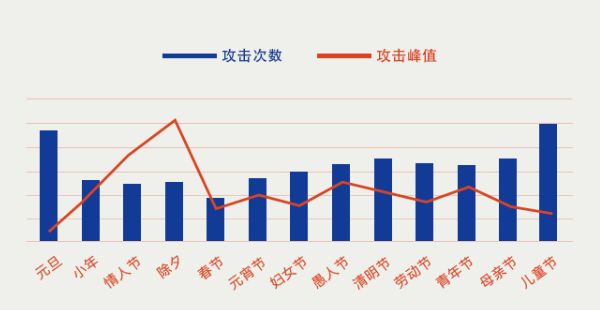

在攻击发起的时机方面,一年365天黑产攻击者都保持在线,并且在元旦,除夕等节假日,攻击者也会突然爆发。相对而言,每天的21点~23点成为攻击者最亢奋的时段。

4. 游戏行业攻击案例

1)某热门端游炸房团伙的“炸房”对抗

攻:代练团伙为确保游戏战绩,在战局不利时使用炸房外挂,调用国外第三方流量压测网站服务发起攻击,以UDP反射、UDP小包、业务报文回放等方式发起攻击,引发对局内玩家掉线,从而消除战败记录提升战绩。

防:依托行业领先的水印方案并加入动态防护特征,并通过四轮交锋,炸房攻击100%防护,并可识别出恶意玩家。

2)腾讯云成功防御国内已知最大流量DDoS攻击1.23Tbps

攻:某游戏公司自18年初以来,连续2个多月遭到到不法份子的DDoS攻击,单月最多攻击次数超过1000次,攻击类型主要为拥塞带宽型+连接型攻击+应用层攻击。

防:指派DDoS防护专家成立应急响应专家小组,并与客户公司的运维团队一起,依据业务特点,引导用户接入腾讯云T级防护容量的高防节点,优化防护策略,多轮对抗,并在4月8日成功防御了1.23Tbps的国内已知最大流量DDoS攻击。

3)未雨绸缪防范针对IPv6的攻击

攻:今年4月,美国Neustar公司的网络专家发现,有1900个IPv6地址正在对公司的DNS服务器发起DDoS攻击,这是今年公开报导的互联网上首例针对IPv6目标的DDoS攻击。

防:腾讯云从去年就开始紧张有序部署新一代DDoS防护系统,同时对IPv6进行了适配。该方案基于双协议栈技术,同时支持IPv4/IPv6介入。

0x04 游戏行业DDoS防护困境

1.攻击手法愈加复杂

防护困境:攻击手法呈现多样化,复合化,并且不断有新攻击手法涌现。常规抗D产品样本少,迭代慢,另外中小企业的安全能力存在短板,DDoS对抗经验不足,业务很容易被打穿导致业务受损。

解决措施:腾讯云新一代游戏高防解决方案,依托有丰富对抗经验的专业团队,在为大量腾讯自营业务以及海量腾讯云用户服务时可收集大量的攻击样本,在第一时间感知到新威胁,可以快速迭代,给出最佳防护策略。

2. 攻击流量节节攀升

防护困境:目前攻击流量每年都有大幅增长,为了防范DDoS攻击就需要搭建较大的网络带宽和安全设备集群,对于成长型企业来说,面临的冲击和负担十分沉重。

解决措施:腾讯云新一代游戏高防解决方案在全国多个城市构建T级防护容量的高防节点,帮助用户成功防御了国内已知最大流量DDoS攻击。

3. 黑产低门槛化,攻防成本不对等

防护困境:部分手法可以将流量放大数十倍乃至数万倍,黑产工具由专业团伙开发,初中毕业的人员经过黑产团伙训练,即可发起数百G的攻击,动辄给被攻击企业造成数百万的损失。

解决措施:腾讯云对DDoS攻击相关的情报进行持续监测,对部分严重威胁到腾讯云用户以及对行业正常秩序的危害较大的DDoS黑产团伙,和国家有关部门一起,进行持续的刑事打击。

0x05游戏行业DDoS攻击应对建议

1.标杆型客户

1)建议配置BGP高防IP+三网高防IP,隐藏源站IP。用高防IP充足的带宽资源应对可能的大流量攻击行为,辅助IP自动调度能力。

2)建议通过共享防护包的方式,覆盖所有公网服务。

3)订阅云计算厂商的威胁情报。在行业内出现威胁爆发时进行必要的演练。

4)在面对高等级DDoS威胁时,接入云计算厂商的行业解决方案,必要时请求DDoS防护厂商的专家服务。

2.成长型客户

1)建议配置BGP高防IP+三网高防IP,隐藏源站IP。用高防IP充足的带宽资源应对可能的大流量攻击行为,辅助IP自动调度能力。

2)在发生超大流量攻击时购买超大容量三网高防,切换到三网高防。

3)面临超大流量攻击时封禁海外流量,或者封禁业务主要面向省份之外的攻击主要来源省份流量。

3.传统端游客户

1)建议配置BGP共享高防包产品,对服务器进行全面防护。

2)与云计算厂商合作,接入传统端游行业解决方案。

3)建议通过共享防护包的方式,覆盖所有公网服务。

4)新游发布,重点业务保障,可以考虑水印防护和高防IP方案。

4.手游客户

1)对核心服务开通一定容量的弹性防护的BGP高防包。

2)与云计算厂商合作,接入手游行业解决方案(集成网络加速,CDN等)。

3)建议通过共享防护包的方式,覆盖所有公网服务。

4)新游发布,重点业务保障,可以考虑水印防护和高防IP方案。

5)开通海外高防。

了解更多腾讯云新一代高防产品相关信息,请戳:https://cloud.tencent.com/pro...

问答

是否有一种方法以编程方式测试浏览器GPU加速?

相关阅读

深入浅出DDoS攻击防御

让子弹多飞一会 | 论如何优化DDoS

绝地求生外挂源代码被公布,或迎神仙大战时代?

此文已由作者授权腾讯云+社区发布,原文链接:https://cloud.tencent.com/dev...

欢迎大家前往腾讯云+社区或关注云加社区微信公众号(QcloudCommunity),第一时间获取更多海量技术实践干货哦~