网络安全与认证技术-总复习

1,绪论

网络安全的基本概念

定义

CIA三要素:保护、防止、保证。 机密性、完整性、可用性

广义上讲:保密性、完整性、可用性、真实性、可控性

两个方面:技术、管理

ISO对网络安全的定义:网络系统的软件、硬件以及系统中存储和传输的数据受到保护,不因偶然的或者恶意的原因而遭到破坏、更改、泄露;网络系统连续可靠正常地运行,网络服务不中断

属性

机密性、完整性、可用性、可控性、真实性

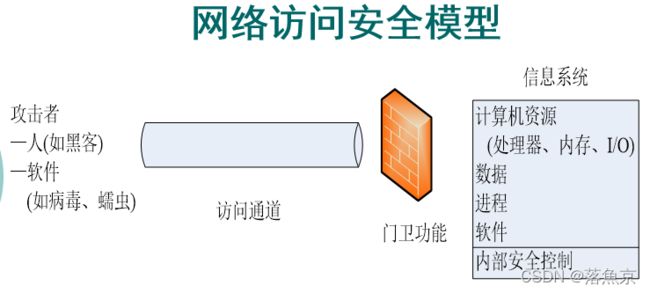

模型

攻击手段

被动攻击:信息收集、流量分析

主动攻击:伪装、重放、消息修改、拒绝服务

攻击方式

口令窃取

欺骗攻击

缺陷和后门攻击

认证失败

协议缺陷 (序列号攻击)

信息泄露

指数攻击

拒绝服务攻击

安全服务

认证(确保通信实体就是它们所声称的实体)

访问控制

数据保密性

数据完整性

不可否认性 (1.具有源点证明的不可否认 2.具有交付证明的不可否认)

安全机制

加密、数字签名、访问控制、数据完整性、认证交换、路由控制、公证(可信的第三方)、流量填充(在流量流空袭中加入若干位以阻止流量分析)

认识Internet上的严峻安全形势并深入分析其根源

2 自然灾害的影响

Internet特点

资源共享、高度开放、跨地区时间的自由

2.TCP/IP协议安全

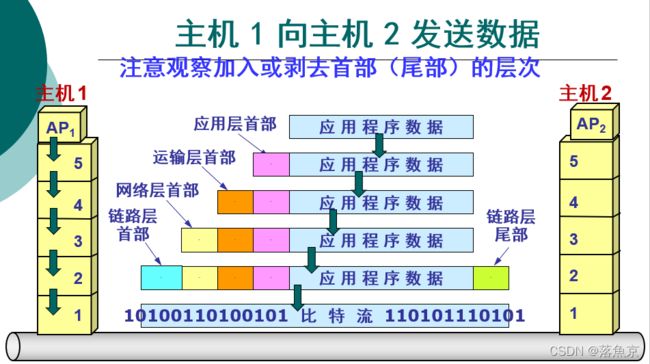

网络体系结构分层设计

OSI(7层)

TCP/IP(4层)

五层协议

各层的功能

物理层:比特的传输

数据链路层:包括处理与传输电缆的物理接口细节

网络层:IP协议、ARP协议、路由协议

传输层:UDP、TCP

应用层:HTTP、SMTP

认识TCP/IP协议族中一些协议的安全问题

ARP

IP与MAC之间的转换,ARP确定两者之间的影射关系。

ARP攻击:一台计算机发出假冒的ARP查询信息或应答信息,将所有流向他的数据流转移。

影响->交换式网络下的监听(即建立了错误的ARP表项,攻击者可以监听局域网内的数据包)、伪造网关(即建立假网关,让已被欺骗的PC向假网关发数据,现象->“网络掉线”)

TCP

三次握手协议

客户端–SYN–服务端–SYN+ACK(表示确认客户端的连接请求)–客户端–ACK–服务端

SYN Flood攻击:攻击点->TCP连接半开放状态,手段->大量流量冲击,结果->服务器一直处于半开放连接状态。解决办法:算短SYN Timeout,设置SYN cookie。

序号(seq)攻击:条件->协议双方只靠IP源地址认证,手段->攻击者预测到目标主机的起始序号

HTTP

数据明文传输

无状态连接(使用cookie解决HTTP的无状态性)

TELNET

Telnet协议是TCP/IP协议家族中的一员,是Internet远程登陆服务的标准协议和主要方式。可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。Telnet是常用的远程控制Web服务器的方法。

缺点:输入的账户和密码是明文传输,容易被监听。

SMTP

作用:发送邮件使用

缺点:无加密机制。 本协议允许开放中继(即允许在任何人之间传递邮件)。 sendmail服务常以root用户权限工作。 拒绝服务的发源地,攻击者采用DoS攻击阻止用户合法使用邮件服务器。邮件内容明文传输。邮件地址可以被假冒–角色欺骗。

对ICMP协议的利用:

(由于在路由发现过程中,ICMP并不对应答方进行认证,接收方将无法知道这个响应是否伪造的。)

监控工具:ping,traceroute(windows下为tracert)

3.密码学在网络安全中的应用

对称密码体制/非对称密码体制

提供保密pk

提供认证和签名sk

混合加密体制

数字签名

MAC(Message Authentication Code)方法不能提供数字签名

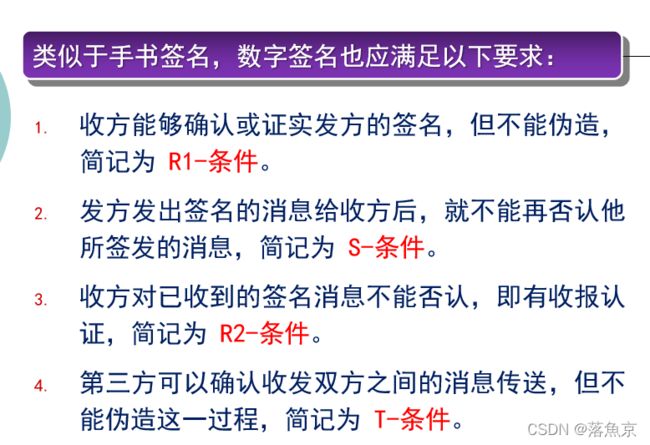

数字签名应满足的要求:

R1-条件_抗伪造

S-条件_不可否认

R2-条件_抗抵赖

T-条件_第三方只能证明不能复刻

按压缩分类

1.对整体信息进行签名

2.对压缩信息进行签名

安全性约定

签名密钥只有签名人掌握

签名/验证算法公开

基于仲裁的公开密钥签名

可避免联合作弊

基于仲裁的对称密钥签名

存在联合作弊条件

密钥管理

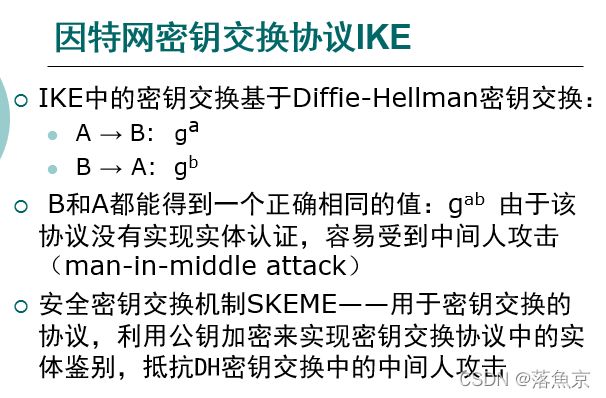

Diffie-Hallman (双方密钥交换)

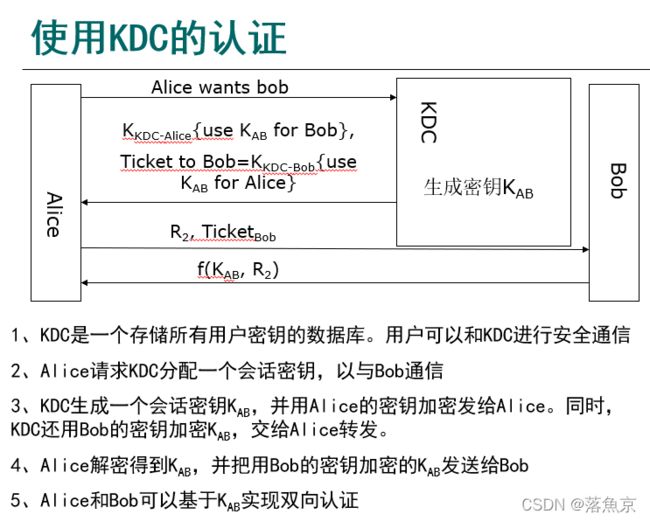

KDC (第三方分发)

4.消息鉴别与身份认证

认证分为哪两大类

实体认证、数字认证

身份认证和消息认证

消息鉴别协议的核心——鉴别函数

如何利用鉴别函数构造鉴别协议

分析一个鉴别协议的安全问题

安全握手协议—签名、身份确定、

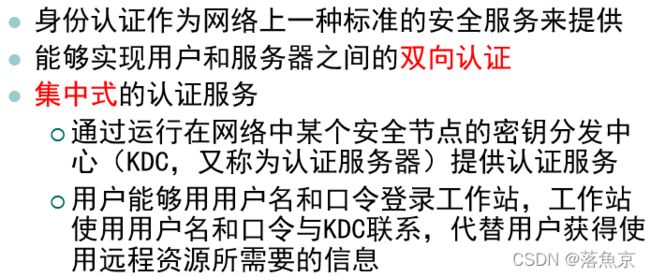

KDC密钥分配

Kerberos认证协议

例子:电影票

Kerberos服务器又称KDC

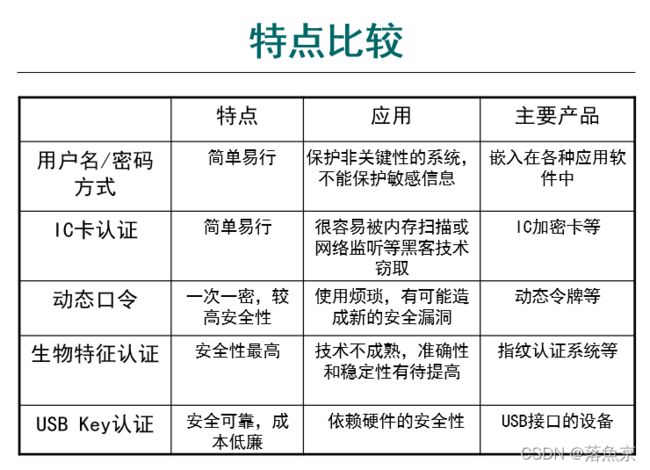

身份认证的概念、有哪些常用的身份认证方式,分析其优缺点

-

传统身份认证、数字世界里的身份认证、零知识证明(zk)

-

基于口令的认证(易记,难猜中,抗蛮力破解;易泄露)

基于生物特征的认证(虹膜识别)(最可靠,几乎不可仿冒;技术不成熟)

基于智能卡的认证(方便,安全,经济)

基于挑战应答/KDC方式的认证的作用

提高了用户身份认证的安全性,可以抵抗重放攻击

KDC是什么?

KDC和每一个节点都有一个共享密钥,每个节点希望和其它节点通信,则首先和KDC联系,由KDC分配一个临时的会话密钥。

设计一个满足安全要求的认证协议*

1.双方各自应拥有数字签名 防止伪造、抵赖

2.第三方机构 ca证书机构

Kerberos系统

一种基于对称密钥、在网络上实施身份认证的服务。包含认证服务器(AS)和门票授权服务器(TGS)

设计目的

解决分布式网络环境下用户访问网络资源时的安全问题

Kerberos认证服务

特征

提供一种基于可信第三方的认证服务、安全性、透明性、可伸缩性

总结

PKI技术

作用

从技术上解决网上身份认证、信息完整性、抵赖性等安全问题

内容

以公钥技术为基础、以数字证书为媒介、结合对称加密和非对称加密,将个人 、组织、设备的标识信息与各自的公钥捆绑在一起。

通过自动管理密钥和证书,为用户建立一个安全可信的网络运行环境。

PKI是目前为止既能实现用户身份认证,又能保证互联网上所传输数据安全的唯一技术。

组成

证书机构、证书发布库、证书撤销、注册机构、密钥备份和恢复、PKI应用接口

信任模型

单一模型CA 、树状、对等、网状

5.Internet安全

各层协议的安全

IPSec

IPSec对于IPv4是可选的,对于ipv6是强制的。

思想

使用IP封装技术,对纯文本的包加密,封装在外层的IP数据报的首部里,用来对加密的包进行路由

实现的目的

使需要安全服务的用户能够使用相应的加密安全体制,且该体制与算法无关

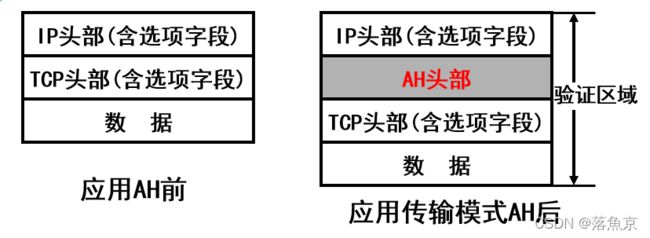

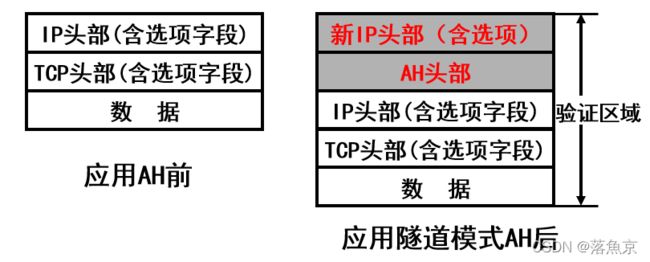

工作过程(AH和ESP)

AH(IP头部认证):提供无连接的完整性验证、数据源认证、选择性抗重放服务

传输模式下的AH :"AH头部"插入到"IP头部"之后

隧道模式下的AH : "AH头部"插入到"IP头部"之前,然后在AH外面再封装一个新的IP头部

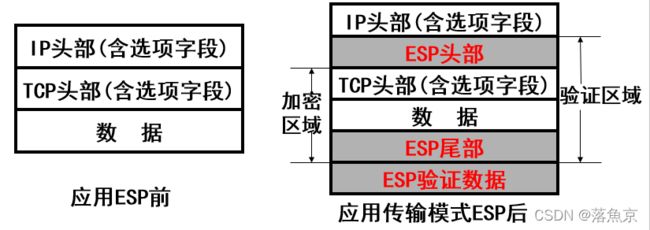

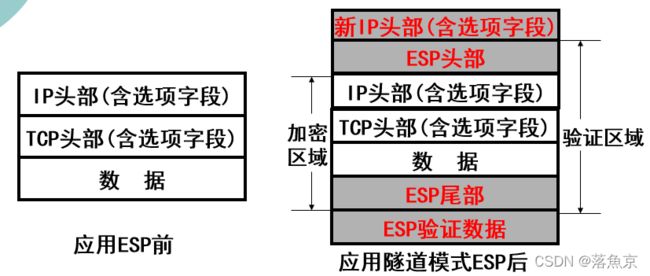

ESP(封装安全负载):提供加密保障,完整性验证、数据源认证、抗重放服务

在发送IPSEC数据报前,在源实体和目的实体之间必须创建一条网络层的逻辑连接,这个连接称为SA

传输模式

隧道模式(对整个IP包加密)

工作模式

传输模式:用于端到端(主机到主机)的应用时,仅对源点做鉴别和完整性,没有提供保密性

隧道模式:用于主机到网关或网关到网关之间或用于防火墙或其他安全网关,保护内部网络,隔离外部网络,不仅能提供AH提供的源点鉴别和数据完整性,还能提供保密性

功能

密钥管理

手动管理

自动管理

Photuris

简单Internet密钥管理协议SKIP

Internet密钥交换协议IKE

IPSec默认协议

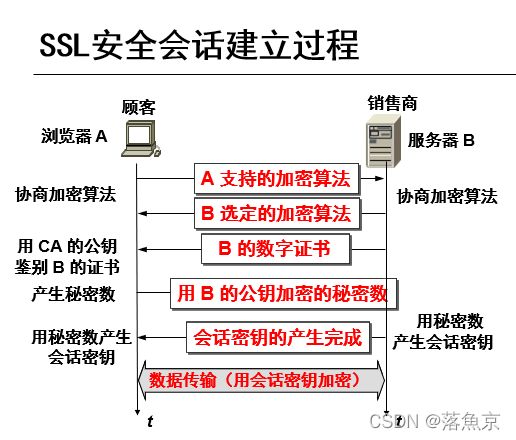

SSL/SET的思想

SSL(Secure Socket Layer)

用于在两个通信应用程序之间提供保密性和数据完整性

(https 即http调用SSL对这个网页传输内容加密。端口也从80变成443)

SET(Secure Electronic Transaction)

能够保证信用卡信息安全可靠地通过因特网传输的新协议

通过DES,RSA等进行高效率数据加密,利用数字证书、消息摘要、时间戳、数字签名和双重签名等技术确保信息的完整性、不可抵赖性和隐私保护等,具有安全性高、密钥管理简便等优点

PGP技术

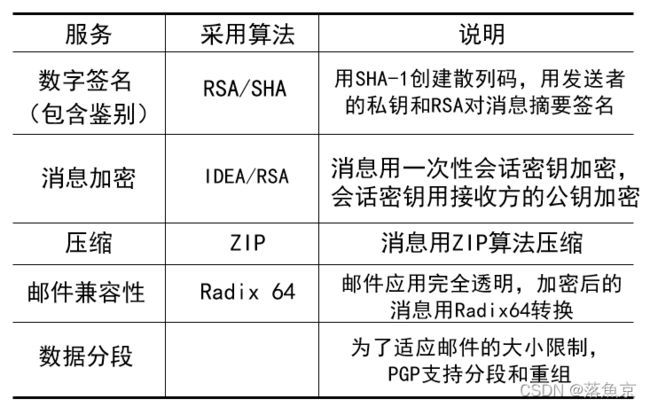

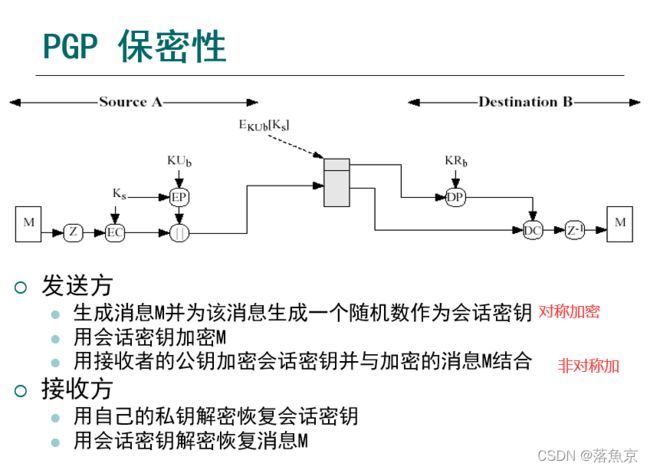

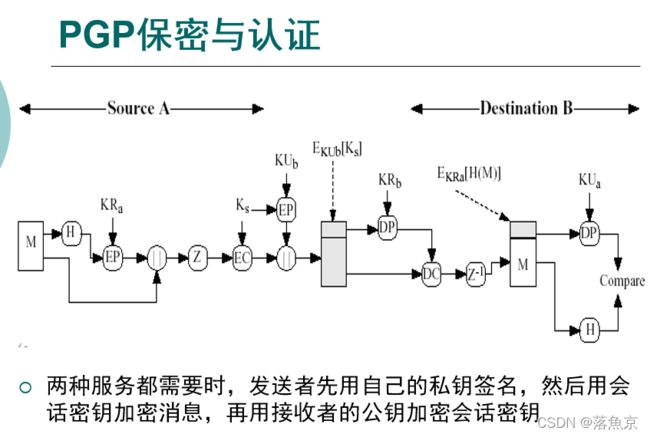

提供的服务

为电子邮件和文件存储应用提供了认证和保密性服务

如何实现上述服务

常用的欺骗技术

基本的IP欺骗

基本地址变换

即攻击者使用假冒IP,一般只能发送,不能接受

限制较多

源站选路

第一种方法:攻击者插入到数据流经过的通路上

第二种方法——源路由机制(需要使用源路由;某些路由器对源路由包的反应是使用其指定的路由,并使用其反向路由来传送应答数据)

利用信任关系

只能在Unix环境下使用

总结

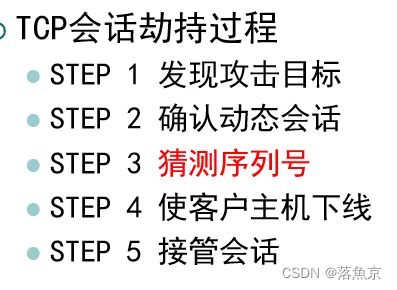

TCP会话劫持攻击

目的

使攻击者避开了被攻击主机对访问者的身份验证和安全认证,从而使攻击者直接进入对被攻击主机的访问状态,因此对系统安全构成的威胁比较严重

原理

角色扮演

类型

主动、被动 (一把伴随拒绝服务攻击)

DNS欺骗

dns表更新不及时

dns服务器被劫持

中间人攻击

Web欺骗

莆田系网站

6.防火墙技术

防火墙的过滤机制和安全策略。

通过、拒绝并回应、、丢弃无回应

安全策略是按一定规则检查数据流是否可以通过防火墙的基本安全控制机制

防火墙的分类,各自的特点。

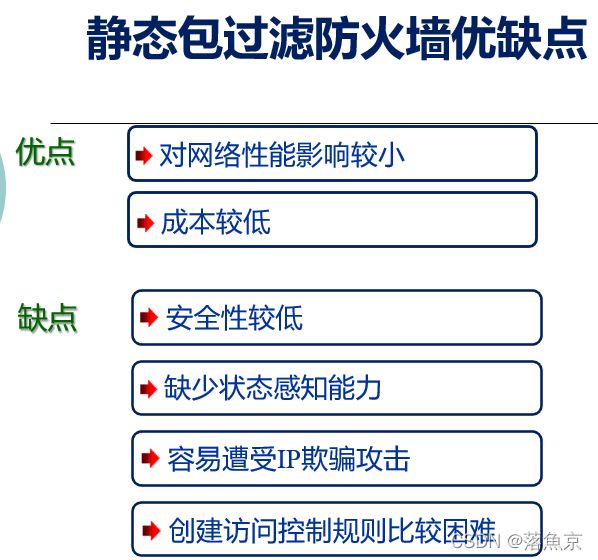

包过滤防火墙

静态包过滤防火墙–工作于网络层

安全性较高、直接使用路由器软件过滤

决定是否接受一个包:取决于数据包中的IP头和协议头等特定区域的检查和

工作原理

过滤规则、过滤位置、访问控制策略

安全性

IP地址欺骗、隐信道攻击(静态不检查数据包的净荷部分,hacker可将恶意命令或数据隐藏于此)、无“状态感知”(管理员需配置相应规则保护服务器)

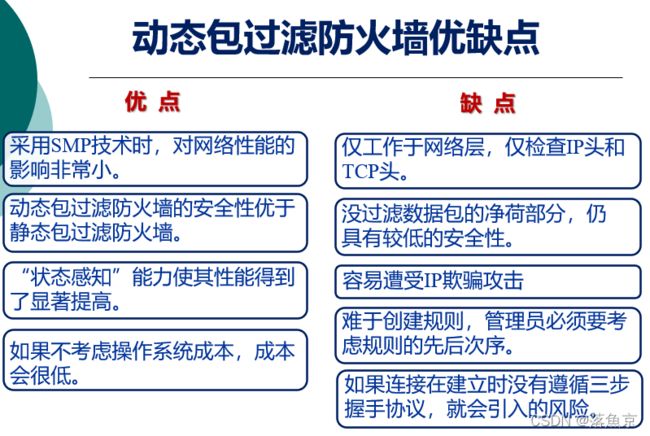

动态包过滤防火墙–先进的工作于传输层,一般在网络层

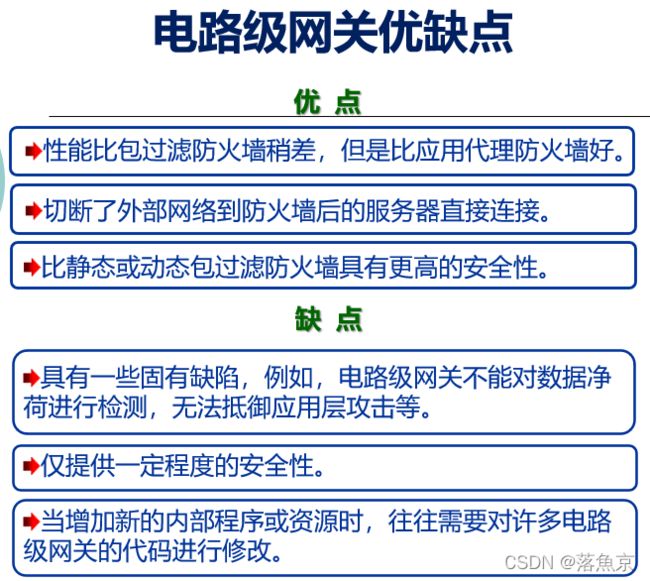

电路级网关防火墙–工作于会话层

建立两个防火墙

电路层网关只是在内部连接和外部连接之间来回拷贝字节,并不进行任何附加的包处理或过滤

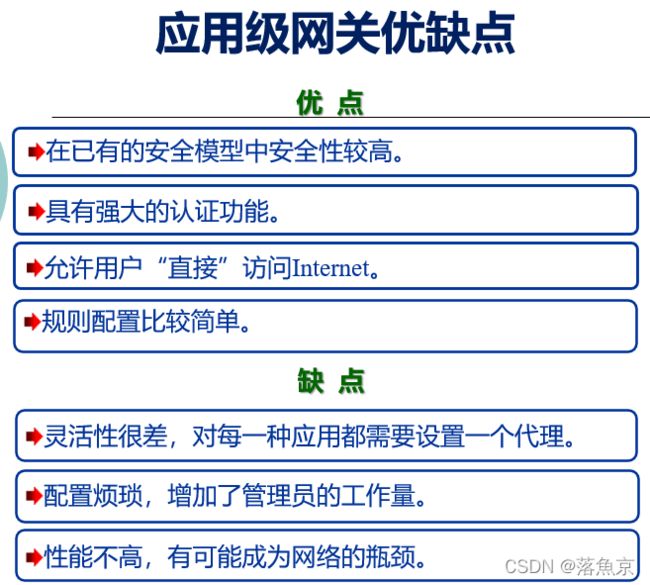

应用级网关防火墙–工作于应用层

防火墙能否抵抗来自内网的攻击?

莫法

7.VPN技术

VPN是什么

利用Internet或其它公共互联网络的基础设施为用户创建隧道,来仿真专有的广域网,并提供与专用网络一样的安全和功能保障

其实现的目的

外地访问企业内部网络、分公司访问总部网络

降低专有网的成本

有哪些类型

远程访问型(拨号型VPN)(Access )

LAN间互连型VPN——Intranet VPN(内部网VPN)

LAN间互连型VPN——Extranet VPN(外部网VPN)

主要应用的技术

隧道技术–数据封装,被封装的数据包所经过的逻辑路径叫隧道,相关协议:二层 PPTP\L2TP 三层 GRE\IPSc(AH[认证]+ESP[加密])

加解密技术–DES\3DES\IDEA

密钥管理技术

身份认证技术

访问控制

0524000283)]

防火墙能否抵抗来自内网的攻击?

莫法

7.VPN技术

VPN是什么

利用Internet或其它公共互联网络的基础设施为用户创建隧道,来仿真专有的广域网,并提供与专用网络一样的安全和功能保障

其实现的目的

外地访问企业内部网络、分公司访问总部网络

降低专有网的成本

有哪些类型

网关-网关

远程访问型(拨号型VPN)

LAN间互连型VPN——Intranet VPN(内部网VPN)

LAN间互连型VPN——Extranet VPN(外部网VPN)

主要应用的技术

隧道技术–数据封装,被封装的数据包所经过的逻辑路径叫隧道,相关协议:二层 PPTP\L2TP 三层 GRE\IPSc(AH[认证]+ESP[加密])

加解密技术–DES\3DES\IDEA

密钥管理技术

SKIP(DIFFIE-HELLMAN) ISAKMP(公开密钥)

身份认证技术

访问控制