Macof泛洪攻击实验

泛洪攻击原理:交换机存满地址后会导致再次发送信息时,将信息发送至每一个连接的mac地址,以此获取信息

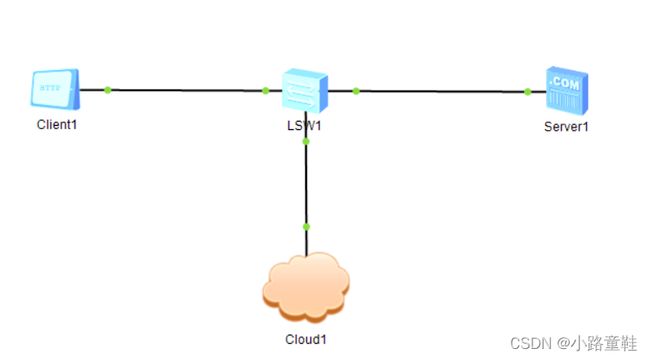

首先搭建拓补 Client作为一个信号向server请求数据获取服务,交换机 会记录他所在的mac地址表

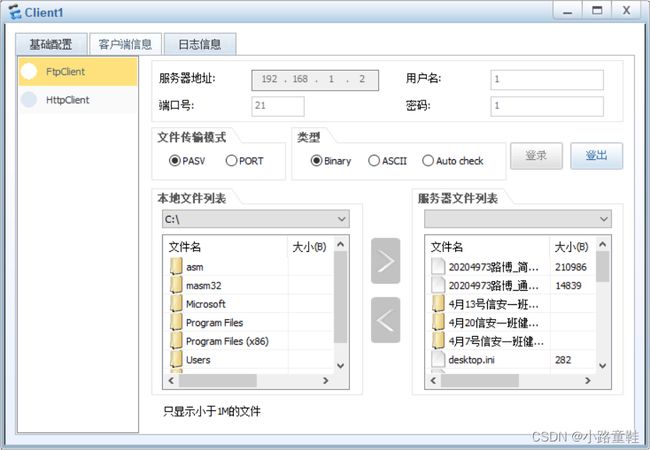

上图为配置Client成功登入server1。

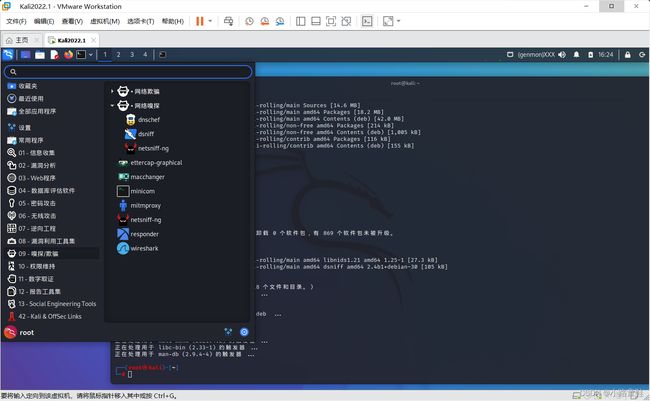

接下来利用kaili虚拟机配置

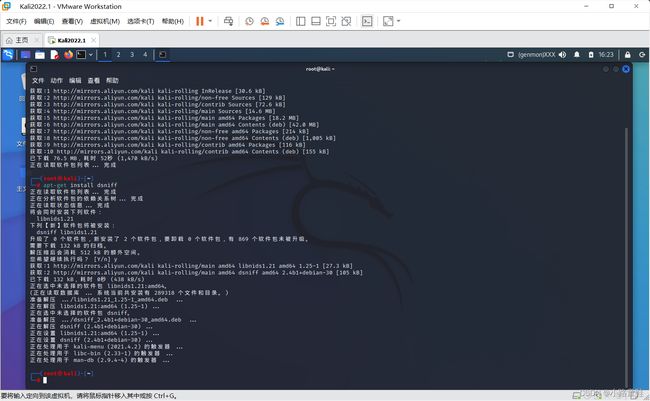

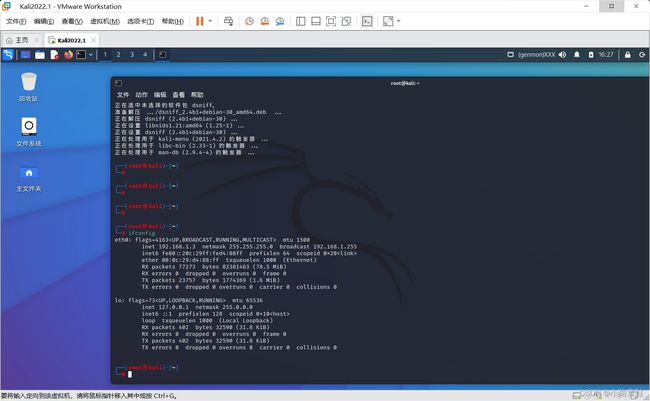

安装dsniff

上两图为安装成功。

注:这里需要切入本机所属网卡 然后利用本机网络地址下载dsniff

阿里云kali源:deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

其中需要访问vim /etc/apt/sources.list这个文件相当于电脑中微软商店的配置文件,方便下载软件,更新kali源地址。Vim为linux文本编辑器 后面跟文件可以查看该文件。注释掉kali官方源,导入上面阿里云kali源即可。

apt-get update:更新一下索引 然后安装apt-get install dsniff。

下面将地址改回V1(与cloud设定的地址相同即可)

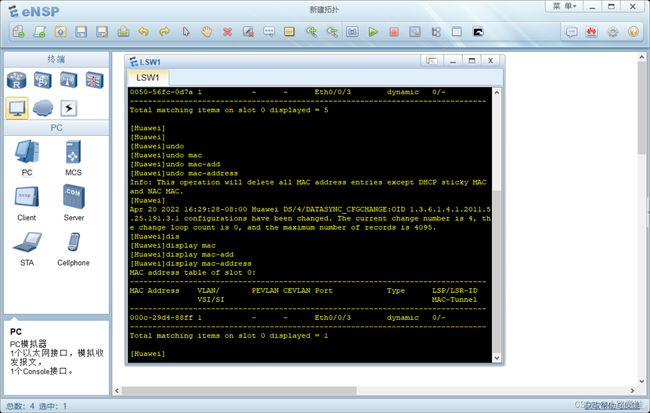

下面检查交换机是否address为空:

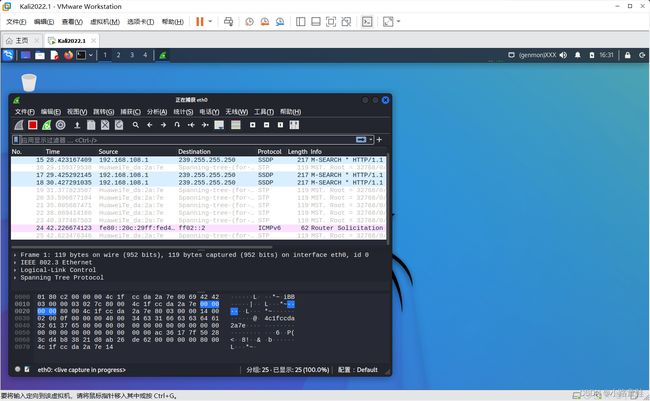

接着打开kali查看数据抓包:

开始进行macof泛洪攻击:

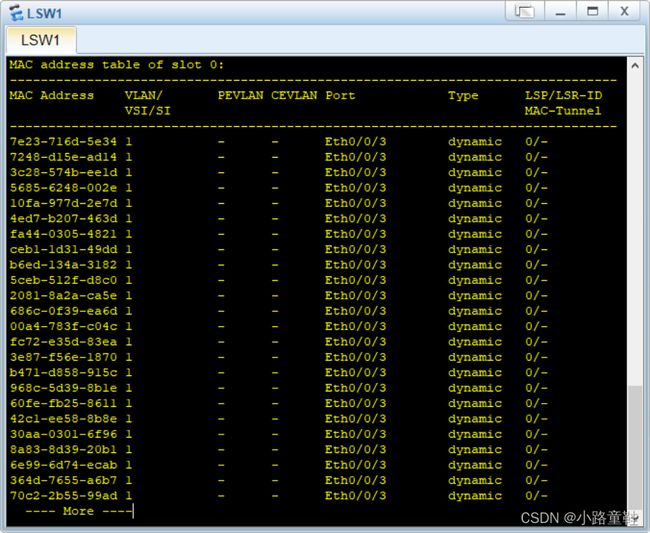

可以看到抓包数据中产生大量ipv4的无用地址,并且在交换机中出现大量的mac地址:

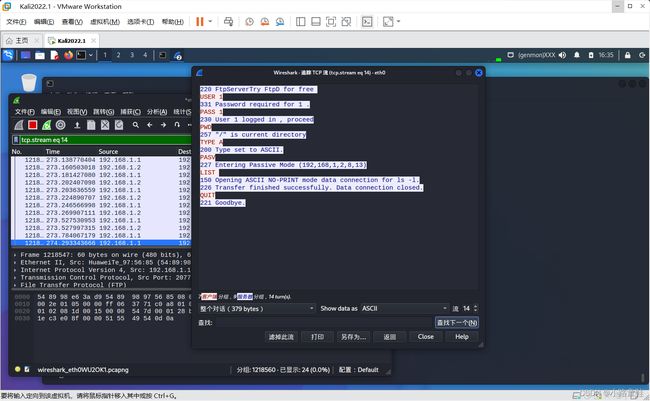

然后持续大约30s左右打开Client再次尝试登陆登出 此时在抓包的数据流中就会出现与之相关的文件

右键追踪即可看到用户名 密码 以及目的意图等 。此时macof泛洪攻击实验结束。