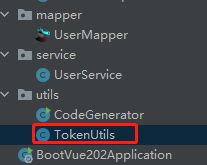

spring boot集成JWT实现token验证

一、JWT的主要应用场景

身份认证在这种场景下,一旦用户完成了登陆,在接下来的每个请求中包含JWT,可以用来验证用户身份以及对路由,服务和资源的访问权限进行验证。由于它的开销非常小,可以轻松的在不同域名的系统中传递,所有目前在单点登录(SSO)中比较广泛的使用了该技术。 信息交换在通信的双方之间使用JWT对数据进行编码是一种非常安全的方式,由于它的信息是经过签名的,可以确保发送者发送的信息是没有经过伪造的。

二、优点

1.简洁(Compact): 可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快

2.自包含(Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库

3.因为Token是以JSON加密的形式保存在客户端的,所以JWT是跨语言的,原则上任何web形式都支持。

4.不需要在服务端保存会话信息,特别适用于分布式微服务。

三、JWT的结构

JWT由三段信息用.连接构成的字符串。

Header.Payload.Signature

例如:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJhdWQiOiIxIiwiZXhwIjoxNjQ4MTgzMTkxfQ.vAFH5Ok5BtCYKutyg_jqtT7eJYOXw3xBPMBpveIxuf4

四、使用

4.1、导入依赖

<dependency>

<groupId>com.auth0groupId>

<artifactId>java-jwtartifactId>

<version>3.10.3version>

dependency>

4.2、生成Token

package com.ermao.utils;

import cn.hutool.core.date.DateUtil;

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import java.util.Date;

public class TokenUtils {

public static String getToken(String userId, String sign) {

return JWT.create().withAudience(userId) // 将 user id 保存到 token 里面

.withExpiresAt(DateUtil.offsetHour(new Date(), 2)) //当前开始2小时后token过期

.sign(Algorithm.HMAC256(sign)); // 以 password 作为 token 的密钥

}

}

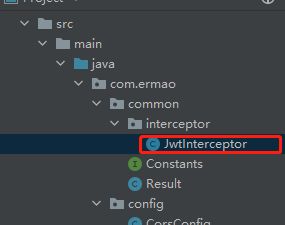

4.3、创建拦截器拦截token

import cn.hutool.core.util.StrUtil;

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTVerifier;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.exceptions.JWTDecodeException;

import com.auth0.jwt.exceptions.JWTVerificationException;

import com.qingge.springboot.common.Constants;

import com.qingge.springboot.config.AuthAccess;

import com.qingge.springboot.entity.User;

import com.qingge.springboot.exception.ServiceException;

import com.qingge.springboot.service.IUserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class JwtInterceptor implements HandlerInterceptor {

@Autowired

private IUserService userService;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) {

String token = request.getHeader("token");//前端请求头中传过来的token信息

// 如果不是映射到方法直接通过

if(!(handler instanceof HandlerMethod)){

return true;

} else {

HandlerMethod h = (HandlerMethod) handler;

AuthAccess authAccess = h.getMethodAnnotation(AuthAccess.class);

if (authAccess != null) {

return true;

}

}

// 执行认证

if (StrUtil.isBlank(token)) {

throw new ServiceException(Constants.CODE_401, "无token,请重新登录");

}

// 获取 token 中的 user id

String userId;

try {

userId = JWT.decode(token).getAudience().get(0);

} catch (JWTDecodeException j) {

throw new ServiceException(Constants.CODE_401, "token验证失败,请重新登录");

}

// 根据token中的userid查询数据库

User user = userService.getById(userId);

if (user == null) {

throw new ServiceException(Constants.CODE_401, "用户不存在,请重新登录");

}

// 用户密码加签验证 token

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256(user.getPassword())).build();

try {

jwtVerifier.verify(token); // 验证token

} catch (JWTVerificationException e) {

throw new ServiceException(Constants.CODE_401, "token验证失败,请重新登录");

}

return true;

}

}

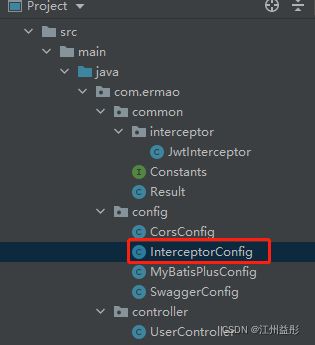

4.4、注册拦截器

import com.ermao.common.interceptor.JwtInterceptor;

import org.springframework.context.annotation.Bean;

import com.qingge.springboot.config.interceptor.JwtInterceptor;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class InterceptorConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(jwtInterceptor())//使用注入容器的jwtInterceptor

.addPathPatterns("/**") // 拦截所有请求,通过判断token是否合法来决定是否需要登录

.excludePathPatterns("/user/login", "/user/register", "/**/export", "/**/import", "/file/**",

"/swagger-resources/**", "/webjars/**", "/v2/**", "/swagger-ui.html/**", "/api",

"/api-docs", "/api-docs/**") // 放行以上请求,不需要token验证

.excludePathPatterns( "/**/*.html", "/**/*.js", "/**/*.css", "/**/*.woff", "/**/*.ttf"); // 放行静态文件,不需要token验证

}

//将自定义的jwtInterceptor注入到容器中

@Bean

public JwtInterceptor jwtInterceptor() {

return new JwtInterceptor();

}

}

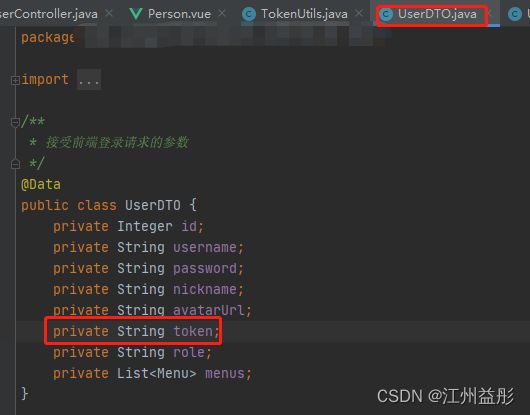

4.5、定义保存token的实例

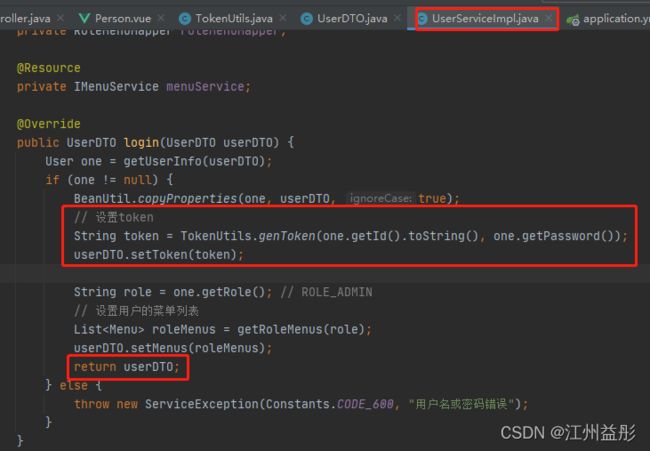

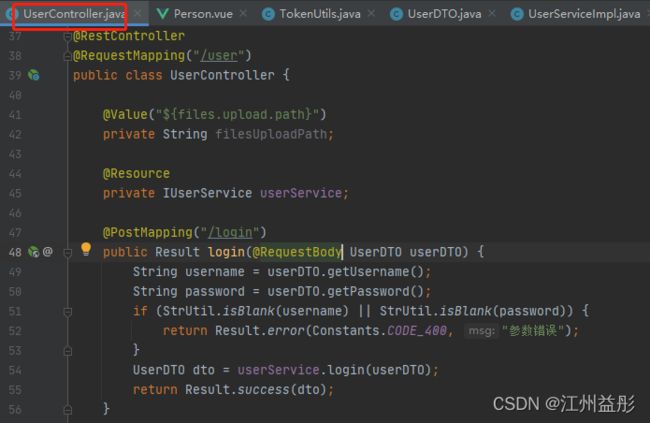

4.6、使用

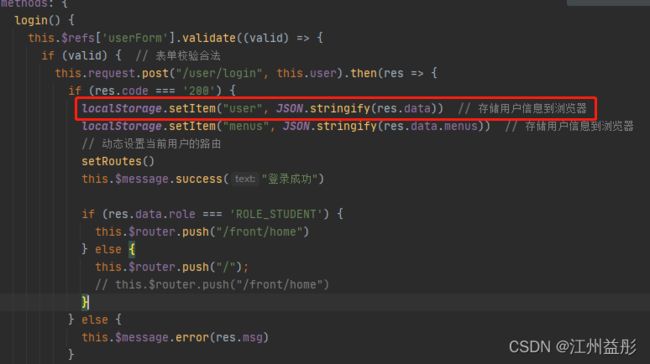

五、前端设置

登陆后得到token,并将token保存到浏览器缓存中

等发送其他请求的时候先获取浏览器缓存中的token,将token设置到请求头中,传给后端

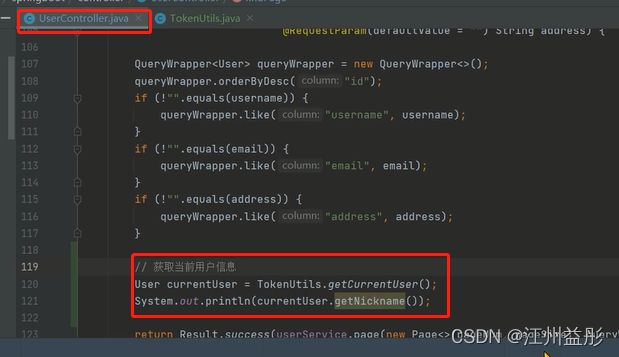

六、拓展——获取登录的用户信息

6.1、修改TokenUtils文件

import cn.hutool.core.date.DateUtil;

import cn.hutool.core.util.StrUtil;

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import com.qingge.springboot.entity.User;

import com.qingge.springboot.service.IUserService;

import org.springframework.stereotype.Component;

import org.springframework.web.context.request.RequestContextHolder;

import org.springframework.web.context.request.ServletRequestAttributes;

import javax.annotation.PostConstruct;

import javax.annotation.Resource;

import javax.servlet.http.HttpServletRequest;

import java.util.Date;

@Component

public class TokenUtils {

private static IUserService staticUserService;

@Resource

private IUserService userService;

@PostConstruct

public void setUserService() {

staticUserService = userService;

}

/**

* 生成token

* @return

*/

public static String genToken(String userId, String sign) {

return JWT.create().withAudience(userId) // 将 user id 保存到 token 里面,作为载荷Payload

.withExpiresAt(DateUtil.offsetHour(new Date(), 2)) // 2小时后token过期

.sign(Algorithm.HMAC256(sign)); // 以 password 作为 token 的密钥

}

/**

* 获取当前登录的用户信息

* @return user对象

*/

public static User getCurrentUser() {

try {

HttpServletRequest request = ((ServletRequestAttributes) RequestContextHolder.getRequestAttributes()).getRequest();

String token = request.getHeader("token");

if (StrUtil.isNotBlank(token)) {

String userId = JWT.decode(token).getAudience().get(0);

return staticUserService.getById(Integer.valueOf(userId));

}

} catch (Exception e) {

return null;

}

return null;

}

}

这样TokenUtils的getCurrentUser方法就可以在全局使用,即可以随时获取登录用户信息,进行业务操作