A Lightweight IoT Cryptojacking DetectionMechanism in Heterogeneous Smart HomeNetworks

Network and Distributed Systems Security (NDSS) Symposium 2022, 24-28 April 2022

文章目录

- Abstract

- 1. INTRODUCTION

-

- 背景

- 贡献

- 研究结果摘要

- 2. BACKGROUND

-

- A. 加密货币挖掘

- B. 加密劫持类型

- C. 机器学习工具

- 3. ADVERSARY MODEL AND ATTACK SCENARIOS

-

- A. 与服务提供商进行加密劫持

- B. 使用命令和控制(C&C)服务器进行加密劫持

- 4. IOT CRYPTOJACKING DETECTION VIA NETWORK TRAFFIC

- 5. DATASET COLLECTION

-

- A. Topolpgy

- B. Devices

- C. Implementation Methodology

-

- Implementing In-browser Cryptojacking

- Implementing Host-based Cryptojacking

- D. Labeling

- E. Initial Data Analysis

-

- 良性 vs. 恶性

- 基于主机的加密劫持 vs. 基于浏览器的加密劫持

- 树莓派 vs. 笔记本电脑 vs. 服务器

- 6. EVALUATION

-

- A. Designing an IoT Cryptojacking Detection Mechanism

-

- 1. 特征提取

- 2. 特征选择

- 3. 分类器选择

- 4. 训练大小和时间

- B. Evaluation With Different Adversarial Behaviours

- C. Adversarial Models of Compromised Device Numbers inSmart Home Network

- D. Classifier Sensitivity Evaluation

- 7. DISCUSSION

- 8. RELATED WORK

- 9. CONCLUSION

Abstract

最近,加密劫持恶意软件 已成为从 大量受害者中获利的简单方式。先前研究的密码劫持检测系统,重点是(in-browser)浏览器内和(host-based)基于主机的密码劫持恶意软件。

然而,这些早期的工作都没有在这种背景下研究不同的攻击配置和网络设置。例如,具有积极获利策略的攻击者可能会将计算资源增加到最大利用率,以便在短时间内获得更多好处,而隐蔽型的攻击者可能希望在受害者的设备上停留更长时间而不被发现。

检测机制的准确性可能因攻击型和隐蔽型的攻击者而异。在检测机制的性能评估中,盈利策略、密码劫持恶意软件类型、受害者的设备以及网络设置都可能发挥关键作用。

此外,具有多个物联网设备的智能家居网络很容易被攻击者利用,帮攻击者去挖矿。然而,之前没有任何工作调查研究过:加密恶意软件对物联网设备和受损智能家居网络的影响。

- 本文首先提出了一种基于网络流量特征的准确高效的物联网密码劫持检测机制,该机制可以检测(in-browser)浏览器内和(host-based)基于主机的密码劫持。

- 然后,我们重点关注新设备类别(如物联网)上的密码劫持实现,并设计了几个新的实验场景来评估我们的检测机制,以覆盖攻击者的当前攻击面。特别是,我们在各种攻击配置和网络设置中测试了我们的机制。为此,我们使用了由6.4M网络包组成的网络跟踪数据集。

结果表明,我们的检测算法仅需一个小时的训练数据就可以获得高达99%的准确率。据我们所知,这项工作是第一项专注于物联网密码劫持的研究,也是第一项分析密码劫持检测领域中各种攻击行为和网络设置的研究。

1. INTRODUCTION

背景

区块链技术消除了中央权威,并通过基于算力的共识模型来确保链上交易的不变性。这种共识模型称为PoW工作证明,用于比特币、以太坊和Monero等区块链网络中。PoW共识算法取决于硬件的计算能力,解决基于散列的题需要消耗大量能量,而这种能量成本是挖矿操作的主要开支之一。

在这个生态系统中,加密劫持是一种在受害者未知情和同意的情况下使用受害者处理能力的行为。攻击者滥用受害者的计算能力进行密码劫持有两种主要方法。

- 将脚本注入网站。

- 将挖矿程序传到主机。

随着加密劫持攻击的流行,并且能够针对更大的攻击域,物联网设备逐渐成为攻击者的攻击对象。 但,物联网设备通常是资源受限的,也就是说,攻击者一般不从单独的设备中获利,而是利用僵尸网络攻击等技术大规模地控制物联网设备,并使其能够代表攻击者挖矿。

- Mirai在2017年实施了大规模分布式拒绝服务攻击(DDoS),攻击者使用该网络伪造比特币,并将僵尸网络变成一个加密的挖矿池。

- 最近,另一个收到Mirai启发放入僵尸网络LIQUOR IoT也开始在IoT设备上挖掘Monero。

在物联网行业和物联网设备能力不断发展的同时,也为攻击者提供了更多的空间来扩大其攻击面。

物联网网络相对于非物联网网络(普通计算机,服务器)更能提供利益的几点原因:

- 供应商、通信协议和硬件的多样性使得开发标准/统一防御解决方案非常困难。

- 由于能力和资源有限,物联网设备不容易配置。物联网设备始终与云进行通信,以实现实时和远程访问能力,这为攻击者提供了另一个攻击面,以传播和保持僵尸网络。

- 物联网设备由于其快速增长的市场和缺乏安全意识而存在安全缺陷(例如,默认密码、无身份验证),这使其成为加密劫持恶意软件攻击者的理想目标。

在本文中,我们将重点放在物联网设备上,我们的目标是设计一个能够检测浏览器和基于主机的物联网加密劫持恶意软件的检测系统。

由于大多数物联网设备不允许被编程来收集硬件级功能或浏览器特定功能,因此检测物联网加密劫持具有挑战性。然而,基于网络流量的功能可以在路由器上的统一接口中收集,也就是说,根本不需要编程来修改设备。因此,在本文中,我们使用基于网络的特征来检测IoT加密劫持恶意软件,并提出了一种准确、轻量级且易于实现的加密劫持检测系统,该系统可以检测两种类型的加密劫持攻击。

我们进行了一系列实验,以设计和评估最佳物联网加密劫持检测机制。

- 首先,我们进行实验,以找到排名最好的特征、最准确的分类器和最佳训练大小。

- 然后,我们通过12个实验来评估我们的IoT加密劫持检测机制的有效性,这些实验旨在评估各种攻击者行为和网络设置。

为此,我们在物联网设备、笔记本电脑和服务器上安全地实施了加密劫持恶意软件。

贡献

- 我们提出了一种针对物联网网络的准确有效的加密劫持检测算法。由于我们使用基于网络流量的功能,我们的算法能够检测浏览器和基于主机的加密劫持恶意软件,而不依赖于云或设备。

- 为了评估我们的算法,我们设计了几个新颖的实验场景。我们评估了各种攻击配置(例如,密码劫持类型、盈利策略、设备和节流值)和网络设置(例如,完全或部分受损)。本论文首次分析了加密攻击检测领域的各种攻击策略和网络设置。

- 为了克服在物联网设备上实施加密劫持恶意软件过程中的一些实际问题,我们使用了新的技术,这些技术可以在未来的其他研究中加以改进。

- 为了加速这方面的研究,我们发布了数据集和代码。

https://github.com/cslfiu/IoTCryptojacking2

研究结果摘要

除了我们的轻量级和高精度物联网检测机制外,我们还进行了大量的实验,以评估各种攻击者行为和网络设置,这导致了一些值得关注的有趣结果:

- 我们发现,最高的恶意数据包生成率比表III中给出的良性数据集的最低数据包生成速率低72%。这表明,加密恶意软件生成的数据包不像日常网络浏览和应用程序数据那样多。

- 我们发现,虽然浏览器中的恶意软件使用了诸如限制CPU和最小化网络通信等规避技术,但基于主机的恶意软件试图以最大计算能力操控设备。

- 我们观察到,相比于其他设备类型(即笔记本电脑和物联网),在针对服务器类型设备的攻击过程中,检测到加密攻击者的可能性更高。

- 我们发现,与稳健性(即50%节流)和攻击性(即100%节流)攻击场景相比,采用隐蔽策略(即10%节流)的恶意场景的准确性更低。这意味着攻击者的混淆方法在检测阶段仍然会产生差异。

节流:像阀门一样控制水流,避免单位时间内流量过大

2. BACKGROUND

A. 加密货币挖掘

加密货币挖掘是新加密货币进入流通的过程,是分布式区块链账本维护和连续性的关键组成部分。区块链网络的不变性由共识机制提供,即加密货币挖掘。

加密货币挖掘是一个费力、昂贵的过程,矿工的回报取决于运气因素。基于工作的协商一致机制受益于哈希算法的扩散特性,以防止矿工以非对称模式预测哈希值,

B. 加密劫持类型

本节解释了不同类型的加密劫持恶意软件的详细信息及其相似性和差异。

- 浏览器内加密劫持:攻击者利用JS库和Wasm等技术实现浏览器内的加密劫持恶意软件。

- 基于主机的加密劫持:攻击者将自己隐藏在受害者主机的计算机系统中,并进行加密货币的挖掘。

C. 机器学习工具

- 特征提取和选择工具:特征提取是一种数据集大小缩减操作,数据集被缩减为更易于管理和使用的形式进行处理。采用dtsfresh进行特征提取计算之后,对显著性水平(P值)进行排序,并构建相关性表,以消除不太重要的特征并改进分类过程。

- 机器学习分类器:分类是一种基于一个或多个自变量确定因变量所属类别的技术。我们使用了几种不同的分类模型(例如Logreg、KNN、SVM、RF)来训练我们的模型,并在本文中获得了准确的结果。

3. ADVERSARY MODEL AND ATTACK SCENARIOS

我们评估了7个攻击案例,并进行了12个离散实验来测试本文提出的加密劫持检测机制。在本节中,我们将解释IoT设备如何成为恶意软件的攻击目标,以及如何在实验中跟踪这些对手。

A. 与服务提供商进行加密劫持

攻击者通常利用网页和web应用程序的代码注入漏洞,来注入服务提供商提供的挖矿脚本。今年来,物联网框架快速发展。攻击者将这些框架功能与已知漏洞合并,并利用这些漏洞在这些设备中运行他们的恶意软件。

我们使用LG的WebOS开发框架[40]实现了WebOS物联网加密劫持恶意软件,并开发了一个基本的WebOS应用程序,当用户开始运行该应用程序时,该应用程序会调用加密劫持脚本。

为了能够创建一个稳定和可控制的加密劫持环境,我们在可控的服务器下准备了一个网站,并托管了几个不同的加密劫持脚本。我们选择了Webmine[41]作为我们的主要服务提供商。我们使用不同级别的计算硬件使用组合运行脚本,以观察这些脚本的特征结果。

B. 使用命令和控制(C&C)服务器进行加密劫持

C&C指的是:敌方利用计算机去向设备发送指令。出于身份安全的原因,攻击者通常将这些服务器托管在基于云的平台上。

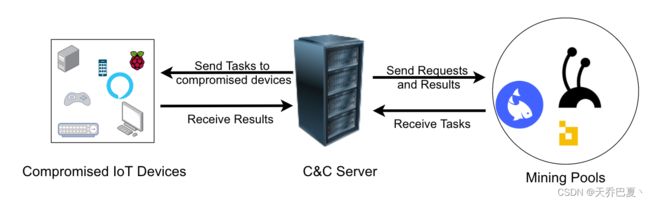

图1展示了连接到挖矿池的C&C服务的基本配置。在加密劫持域中,C&C服务器作为挖矿池的一个子集工作,从挖矿池接收任务并将任务分发给物联网设备。

在本文中,我们重点讨论了被攻击设备和C&C服务器之间的通信管道。为了演示此设置中的流程和数据通信,我们创建了一个C&C服务器,该服务器在不同时间段之间发送挖矿任务。此时间频率可以根据区块链网络的区块频率进行更改。我们成功地利用LG WebOS[40]智能TV和测试平台实现了这个场景。

4. IOT CRYPTOJACKING DETECTION VIA NETWORK TRAFFIC

网络流量分类和识别技术在过去几年中得到了广泛的应用,在服务器端和本地网络端创建用户或设备配置文件是一项众所周知的技术。

在本文中,我们考虑智能家庭网络设置,其中许多IoT和非IoT设备连接到路由器,以便能够连接到互联网。每个设备都可以通过其MAC地址进行识别。因此,我们将网络中的设备定义为网络中给定设备的 ( M A C 0 、 M A C 1 、 … 、 M A C n ) (MAC_0、MAC_1、…、MAC_n) (MAC0、MAC1、…、MACn)。

我们假设此网络中的一个或多个设备被攻击者破坏,以代表攻击者执行加密货币挖掘,我们的目的是通过在一定时间段内监视其网络流量来检测正在执行的设备。

为此,我们使用机器学习算法,这些算法事先经过了恶性和良性数据的训练。设备产生连续的网络流量,需要将其转换为数据格式,机器学习算法可以预测设备是否运行。

在将数据包转换为正确格式之前,我们使用以下过滤器过滤每个数据包。

( M A C s r c = = M A C i ) O R ( M A C d s t = = M A C i ) (MAC_{src}==MAC_i)\;OR\;(M AC_{dst}==MAC_i) (MACsrc==MACi)OR(MACdst==MACi)

然后,从每个数据包中提取以下元数据:

P k t i = [ M A C i , t i m e s t a m p , p a c k e t l e n g t h ] Pkt_i= [MAC_i,\, timestamp,\, packet\,\, length] Pkti=[MACi,timestamp,packetlength]

在这个过程的最后,我们获得了每个设备在给定时间到达的一系列数据包长度。最后,我们使用10个数据包来计算特征,并使用这些特征来训练/测试机器学习算法。

5. DATASET COLLECTION

本文中我们关注的数据是物联网设备和加密劫持服务提供商之间的网络通信数据。在本节中,我们将重点介绍拓扑结构、工具、方法以及我们在物联网环境中使用的其他实现细节,从而解释主要的数据集收集和创建过程。

A. Topolpgy

检测网络中 受控设备执行未经授权的挖矿行为。

- 常规的智能家庭网络,所有设备都通过单个互联网路由器。

- 该网络中,有专门使用端口镜像和ARP重路由收集所有互联网流量的计算机。

- 网络中受损设备连接到加密劫持服务提供商或恶意软件的C&C服务器,以接受任务并返回计算结果。

B. Devices

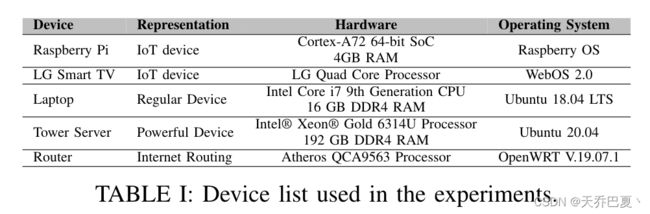

我们在代表不同计算能力的四种不同设备上进行了实验。树莓派和LG智能电视代表现实网络中的物联网设备,而笔记本电脑代表常规设备,而Tower服务器代表计算能力强的设备。表I显示了我们在实验中使用的设备及其规格。

此外,在图2中的给定拓扑中:

- 使用TP-link Archer C7 V5作为路由器。

- 使用Ettercap操纵ARP协议,并将网络流量转发到数据采集计算机的IP地址。

通过这种网络配置,我们能够使用Wireshark数据包收集器和分析器收集所有网络数据。

C. Implementation Methodology

浏览器内和基于主机的密码劫持的实现在几个方面有所不同。在接下来的小节中,我们将解释其实现的细节。

Implementing In-browser Cryptojacking

为了能够在安全的环境下实施浏览器加密劫持,我们推出了一个基本的WordPress[49]网页,其中包含了几种不同的恶意软件。我们在测试网站的不同页面的源代码中放置了不同的基于HTML的恶意软件样本。我们将这些页面与测试设备连接起来,并为每个用例场景收集至少12小时的网络流量数据,如第三节所述。我们使用了Webmine.io和WebminePool[50]服务提供商分发的脚本,用于浏览器内加密货币挖掘。

Implementing Host-based Cryptojacking

在树莓派、笔记本电脑和Tower Server上实现基于主机的加密劫持非常简单。我们下载了加密货币挖掘二进制文件MinerGate V1.7,并让他运行。

然而,在LG 智能电视上这样做比较难,因为该设备必须要求能够执行该二进制MinerGate文件。因此,我们使用LG WebOS 框架开发了一个基础应用程序,只要该程序运行,他就会运行加密劫持恶意软件。我们使用 1 GB RAM, 1 Core CPU, and UbuntuServer 18.4配置的云服务器。在我们创建了在WebOS支持的智能电视和C&C 服务器中运行的恶意程序后,我们为实际的挖掘过程实现了两种不同的模型,如下所示:

- 不连接采矿池:我们使用RandomX PoW算法[3]、[52]进行了第一次实现。当应用程序被激活时,它会向C&C服务器发送连接请求,之后,C&C 服务器会向恶意应用程序发送挖掘任务。挖掘任务包含三个变量:哈希值、随机数值范围和难度目标。该实现会一直执行挖掘任务,知道C&C服务器发出新的命令或找到符合难度目标的散列和nonce值。

- 通过API连接采矿池:此实现与前一个实现之间的区别在于,C&C服务器不会自己创建挖掘任务,而是通过其API框架从挖掘池接收这些任务,并将其发送到恶意应用程序。

这两种方法之间的唯一区别是创建挖掘任务的实体(C&C服务器与挖掘池)。对于我们的数据集,我们使用Ant挖掘池[53]并收集了智能应用程序和C&C服务器之间的数据流。

D. Labeling

当Wireshark收集所有网络数据时,我们会使用我们在第三节中介绍的所有攻击场景来收集网络数据。执行挖掘的设备生成的网络流量被标记为恶性,而未执行加密或当前挖掘的设备收集的数据集被标记为良性。

E. Initial Data Analysis

我们设计了不同的场景,使用我们的受控环境设置收集恶性数据,以评估攻击者可能使用的各种配置以及在现实智能家庭环境中可能的网络设置。关于配置和结果的更多详细信息,请参见第六节。

另一方面,对于第一组实验,我们从公共存储库下载了良性数据集[54],对于第二组实验,对于我们用于恶意数据收集的同一组设备,我们收集了自己的良性数据集。数据集的完整细节如表二、表三和表XI所示。

良性 vs. 恶性

本文的主要目标是能够区分恶性和良性网络数据。为此,我们对加密劫持网络数据进行了一些初步数据分析,并将结果列出如下:

- 每秒数据包(PPS)速率:是区分恶意数据和良性数据的重要统计数据。正如我们从表II中看到的,当我们使用的最强大算力的设备运行二进制密码劫持恶意软件时,它产生的PPS速率最高。然而,最高恶意PPS率仍然比表III中给出的良性数据集的最低PPS率低72%。这表明,加密劫持恶意软件生成的数据包不会像日常网络浏览和应用程序数据那样多。这对于数据收集和分析阶段都是一个重要的挑战。我们在第七节中详细讨论了这一挑战。

- 平均数据包大小(APS)速率:是所有入站和出站网络数据包的平均大小。最高的恶意PPS率是由树莓派在使用webmine.io进行浏览器内挖掘时创建的,但恶意数据的最高APS率仍然比良性数据的最低APS率低35%。

基于主机的加密劫持 vs. 基于浏览器的加密劫持

为了能够看到不同设备在不同攻击场景下产生的不同模式,我们对本文中使用的所有设备进行了浏览器和二进制加密劫持,并在表2中总结了结果。我们可以将我们的观察总结如下:

- 浏览器内挖掘:通常会生成非常少量的PPS速率和APS速率。

- 对于浏览器内挖掘的不同服务提供商:Wembine.io和WebminePool之间没有显著差异。

- 二进制挖掘模式:似乎不用浏览器内挖掘应用程序使用的功能。

- 对于浏览器内挖掘模式和二进制挖掘模式:我们可以观察到,浏览器内挖掘总是会产生少量的网络流量。硬件功率、PPS速率和APS速率之间没有显著相关性。然而,二进制挖掘显示了完全不同的模式,其中APS和PPS速率与设备功率直接相关(树莓派和服务器的对比)。

树莓派 vs. 笔记本电脑 vs. 服务器

最后,我们进行了特定于设备的分析:

- 所有设备为浏览器内(In-browser)应用程序提供几乎相同的PPS和APS结果。

- 对于所有执行二进制挖掘(Host-based)的设备,我们观察到二进制密码劫持恶意软件与受害者主机系统的功率相关,PPS和APS速率也直接受受害者主机系统功率的影响。

总而言之,我们发现,从网络流量上看,浏览器内的恶意软件试图保持隐蔽并减少高数据密度通信,但基于主机的软件则产生了巨大的网络流量。这是因为基于主机的密码劫持恶意软件通常与其他计算量大的应用程序共同运行。

6. EVALUATION

在本节中,我们设计了四组实验,以设计和评估准确、高效且适用于不同配置和网络设置的物联网密码劫持检测机制:

- 首先,我们进行了一组实验,以设计具有高准确预测率和最小训练规模和时间的最佳物联网检测机制。

- 第二,我们进行了实验,以评估我们在第一部分中针对不同配置(如不同设备)设计的检测机制。

- 第三,我们进行了一组实验,以评估各种智能家庭网络设置中的拟议机制。

- 第四,我们进行了一组实验来评估所提出分类器的敏感性。

A. Designing an IoT Cryptojacking Detection Mechanism

在数据集收集和标记过程之后,我们创建了一个完整的数据集,该数据集包含一个恶性数据集和一个良性数据集,数据包数量相等。表IV给出了数据集的大小以及整个数据集的总特征提取和分类时间。

在本小节中,我们的目标是设计一种基于网络流量特征的物联网检测机制,并使用机器学习(ML)分类器进行分类。

为此,我们执行了以下步骤:

- 我们使用特征提取从原始数据集创建特征向量。

- 我们通过特征选择算法选择最佳特征并删除不相关的特征。

- 我们训练并测试了几个ML分类器,并决定哪个分类器表现最好。

- 我们用不同的训练大小测试最佳算法,以优化训练数据和时间,并计算预测时间,以评估算法在实际应用中的可行性。

1. 特征提取

我们使用tsfresh[37]从数据集中提取特征。tsfresh库是一个python包,它可以从时间序列数据中自动计算统计特征。在我们的例子中,我们为每个特征向量使用了10个数据包,它计算了788个不同的统计特征,比如有时间戳和数据包长度。

2. 特征选择

特征选择是为我们的模型选择相关特征子集的过程。数据集中所有特征的相关性得分不相同。为了能够优化提取的特征并仅使用最相关的特征,我们计算了P值。P值就是当原假设为真时,比所得到的样本观察结果更极端的结果出现的概率。如果P值很小,说明原假设情况的发生的概率很小,而如果出现了,根据小概率原理,我们就有理由拒绝原假设,P值越小,我们拒绝原假设的理由越充分。我们发现290个数据集的统计显著特征,并用这些特征训练我们的模型。我们对其余的实验重复同样的过程。

3. 分类器选择

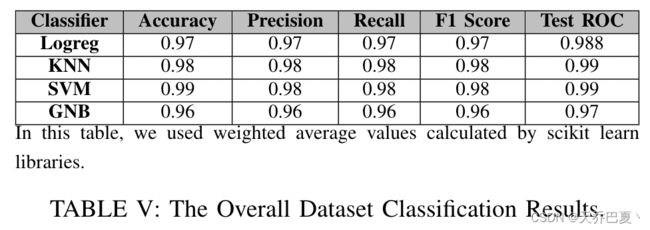

我们实现了四个机器学习分类器来测试前一小节描述的特征的准确性。在这些分类器的实现过程中,我们使用了75%的数据进行训练,25%的数据用于测试分类器。在前三组实验中,我们使用了scikit-learn的默认参数[57],而在第VI-D3节中,我们测试了非默认参数。

我们使用了5倍交叉验证(CV)来评估分类器的有效性,并使用了准确性、精确度、召回率、F1得分和ROC作为我们所有实验的指标。

SVM是一种有用且设计良好的有监督机器学习分类器,当存在明显的分离边界时非常有效。此外,SVM分类器非常稳定,数据集中的小变化不会导致结果的重要变化。因此,我们决定在本文的其余部分中使用SVM分类器来进一步分析和实现其他用例场景。

4. 训练大小和时间

在本节中,我们用不同的训练规模进行了实验。通过这个实验,我们分析了数据集收集时间对分类精度和总体分类时间的影响。

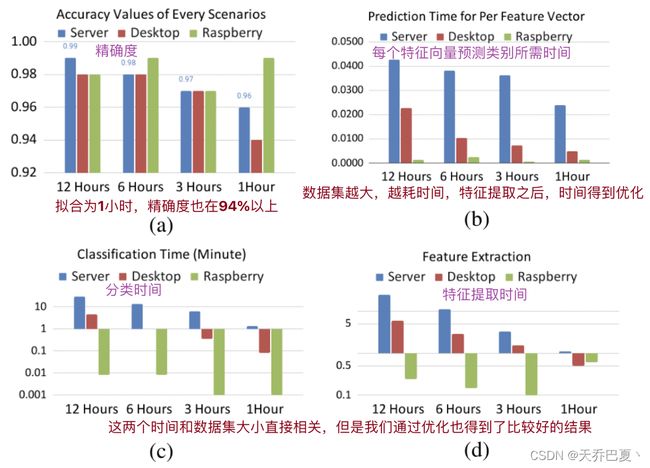

为了获得参考结果,我们首先通过减小原始数据集的大小将代表性数据集的时间拟合为12小时,然后将其拟合为12个小时、6个小时、3个小时,最后是1个小时,然后重复分类以测量每个训练大小 情况下的准确度和基于时间的值。图3总结了本节所涵盖的4个不同结果:

- Accuracy:我们的模型通过缩减数据集拟合为1小时之后,精确度也没有降低到94%以下。表明,我们的模型并不极端依赖于数据集的大小,即使数据收集时间更长,它也可以给出准确的结果。

- Prediction time for per feature vector:每个特征向量预测类别所需的时间。实验表明,训练特征向量所需的时间与数据集的大小有关。对于更大的数据集,评估每个数据需要更多的时间。但,在特征提取之后,每个向量降低了100-150ms的时间,得到优化。

- Feature extraction and classification time:特征提取和分类时间表示每个数据集计算特征和分类这些特征所需的时间。如c和d所示,该时间与数据集大小直接相关。但,我们通过很短的时间,得到了接近完美的结果。

我们可以得出结论:

- 我们实现了一个成功的检测系统,而不会在设备或网络内部造成大量开销。

- 我们可以使用稍小的数据集来训练我们的模型,而不必牺牲数据集的准确性和可信度。

B. Evaluation With Different Adversarial Behaviours

在本小节中,我们的目标是评估我们在第六节A中使用各种攻击配置设计的物联网密码劫持检测机制。

攻击者可以针对不同的受害者设备,选择不同的盈利策略,或者选择基于浏览器或主机的加密劫持类型。我们通过进行一组全面的实验来测试这三种配置,从而对我们的机制进行了评估。

所有场景和实验都使用第VI-A节中描述的相同特征提取和选择过程来实现。这种实现方法允许我们观察对于不同的用例场景如何有效地使用一个特性集的结果。

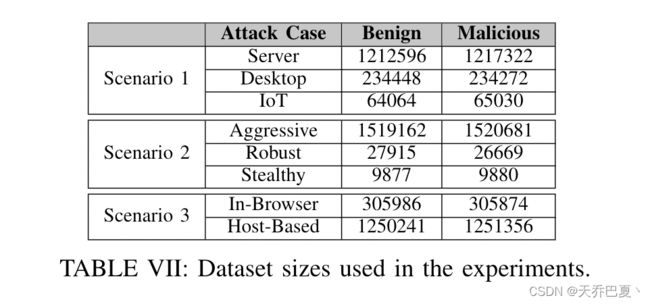

我们为三个场景创建了一个平衡的数据集,以最小化不平衡数据集问题的影响。表VII给出了我们用于实现这三种场景的数据集大小和来源。我们将SVM分类器用于模型训练过程。

- 在场景1中(测试不同类型的设备设置),我们成功地从所有三个实验中获得了几乎完美的分数。然而,服务器显示出最高的准确性,即,在针对服务器类型设备的攻击中,密码劫持攻击者被检测到的可能性更高。

- 在场景2中(测试不同的盈利策略),具有隐蔽策略(即10%节流)和稳健策略(如50%节流)的恶意场景都不如攻击性(即100%节流)场景准确。虽然87%或91%的准确率值仍然被认为是非常高的,但这也意味着攻击者的模糊方法仍然可以在检测阶段产生差异。

- 在场景3中(测试恶意软件类型),浏览器内恶意软件的结果仅比基于主机的加密劫持案例略差一些。虽然加密劫持恶意软件有能力侵害不同的设备,但我们提出的的恶意软件检测系统需要能够在不依赖任何设备的情况下检测正在进行的加密劫持过程。

我们从三个场景和八个离散实验的结果中看到,我们提取的特征可以在不依赖任何设备的情况下获得接近完美的分数。

C. Adversarial Models of Compromised Device Numbers inSmart Home Network

在本节中,我们将研究在智能家居环境模拟网络中简化的不同对抗模型。

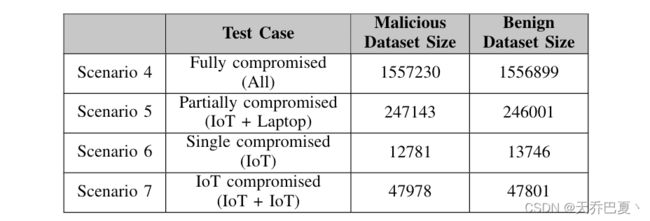

我们实施了四种不同的场景,并在本节的其余部分展示了它们的结果:

- 场景4(设备完全受损):在这种情况下,病毒攻击者利用智能家居环境中的所有设备进行攻击。这种情况可能适用于几种基于网络的攻击。对于这个实验,我们使用了整个数据集。

- 场景5(部分设备受损):展示了攻击者利用不同类别的两个不同设备(这里用的是IoT和Laptop)进行不同的加密劫持攻击。当物联网设备被基于主机的密码劫持攻击并执行二进制挖掘操作时,笔记本电脑设备受到浏览器内密码劫持攻击的威胁。在这种情况下,很可能需要考虑由不同的恶意实体执行的两次离散攻击。然而,在这种情况下,两个设备都使用相同的网关(例如路由器、ADSL调制解调器、以太网端口)进行互联网通信。

- 场景6(单一设备受损):当攻击者使用特定漏洞注入恶意软件时,只有一个或极少数设备可能被特定漏洞利用。当网络中只有一台设备受到攻击者的攻击时,很难检测到恶意设备。在这个场景中,我们的目标是测试出只有一个物联网设备受到威胁。

- 场景7(物联网受损):在这个场景中,我们讨论了来自不同域的两个物联网设备被两种不同类型的密码劫持恶意软件利用的情况。为了能够模拟这种环境,我们使用了一台LG WebOS智能电视,该电视被托管基于主机的恶意应用程序利用,以及一台Raspberry Pi,被恶意网页利用,在浏览器中进行挖掘。

最后两个场景的结果很重要,因为这两个场景反映了大多数Mirai[13]和其他已知的物联网僵尸网络[58]攻击场景。我们的结果表明,设备完全受损的场景是最有可能被我们的检测机制检测到的场景,而当只有物联网设备受损时,也能有一个比较高的准确度(>92%)。这意味着我们实现的检测模型和特征集可以成功检测各种家庭环境攻击场景。总体而言,我们选择的分类器和特征集的组合成功地以高精度检测到了加密劫持恶意软件。

D. Classifier Sensitivity Evaluation

在本节中,我们进行了更多的实验来测试分类器的敏感性。

为了用我们自己的数据集验证上一节中的结果,我们重复了相同的场景(场景1-7),并在附录中的表XVI和XVII中给出了数据集大小和结果。

此外,为了测试分类器的灵敏度,我们设计了另外三个实验:1)不平衡数据集,2)可转移性,和3)非默认参数实验。在本节的其余部分,我们将解释这些实验的细节。

- 场景8:不平衡数据集。我们创建了以下数据集来测试不平衡的数据集场景:

表XIII显示了我们的检测系统在不平衡数据集的不同场景下的性能。我们的训练模型能够检测并正确分类所有不平衡情况,总体准确率达到98%。

- 场景9:分类器的可转移性。该场景主要为了测试我们模型的可转移性,看看我们的检测系统如何抵抗新的攻击面。因此,我们训练和测试采用不同的恶意软件。

从表XV可以看出,我们提出的检测系统可以检测到密码劫持恶意软件,而无需依赖任何平台和服务提供商,这些结果验证了我们的基于机器学习的检测系统可以提供有效的保护。

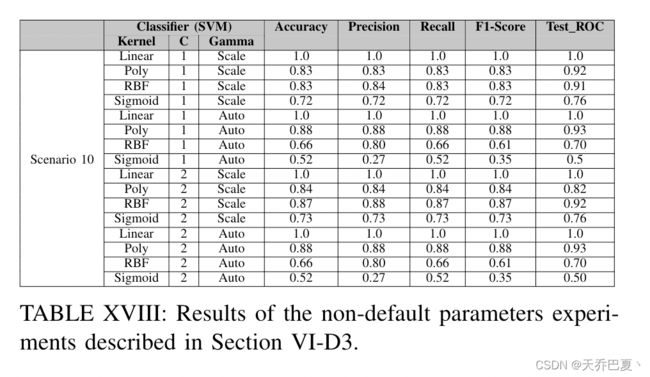

3. 场景10:非默认参数实验。为了测试SVM分类器,我们调整了三个参数:kernels,Regularisation parameter(C),Gamma。

- Kernel是将低维数据转换为高维数据的主要函数。

- 正则化参数用于在决策边界和分类误差之间进行调整的惩罚参数。

- 伽马参数高时,附近的点将具有更高的影响。

我们的结果表明,不同的变量可以显著改变SVM分类器的结果。使用默认参数,分类器以87%的平均分数训练模型。然而,在我们改变参数并计算所有可能的15个组合后,我们得到了0.52-0.89之间的各种训练分数。此外,一些参数导致数据集分类过度拟合。然而,我们注意到,我们的密码劫持检测机制是高度可配置的,可以根据需要进行定制。

7. DISCUSSION

8. RELATED WORK

9. CONCLUSION

-

本文基于从网络流量中提取的特征,提出了一种准确有效的加密劫持检测机制。

-

我们的机制能够检测浏览器内和基于主机的加密劫持恶意软件。我们使用一小时的网络流量数据来训练机器学习分类器,实现了99%的检测准确率。

-

我们还设计了新颖的攻击场景,以测试我们在攻击配置和家庭网络设置中的机制。

-

此外,我们还分析了几种不同平台上的密码劫持攻击,以了解我们的检测机制的效率。

-

我们展示了攻击者可能使用的不同配置以及将执行挖掘的不同网络设置如何影响检测精度。

-

此外,我们公开分享了我们收集的网络流量和代码,以加速这一领域的研究。