【现代密码学原理】——信息与网络安全概念(期末复习专享)

前言:网络正在改变着社会和人们生活的方方面面,给人们带来了丰富的网络资源,带来了各种便捷的获取和使用资源的手段,方便着人们的工作、学习和生活。不过,网络在给人们带来惊喜和奇迹的同时,也给个人、企业、 社会、国家等各方面带来了巨大的安全挑战。网络空间已成为继海、陆、 空、天之外的“第五疆域”,网络安全与政治安全、经济安全、军事安全等传统安全融合交织。

目录

- 0. 思维导图

- 1. 网络空间安全、信息安全与网络安全概念

-

- 1.1 安全目标

- 1.2 信息安全的挑战

- 2. OSI 安全架构

- 3. 安全攻击

-

- 3.1 被动攻击

- 3.2 主动攻击

- 4. 安全服务

-

- 4.1 认证

- 4.2 访问控制

- 4.3 数据保密性

- 4.4 数据完整性

- 4.5 不可否认性

- 5. 安全机制

-

- 5.1 加密

- 5.2 数字签名

- 5.3 访问控制

- 5.4 数据完整性

- 5.5 认证交换

- 5.6 流量填充

- 5.7 路由控制

- 5.8 公证

- 5.9 安全服务和安全机制

- 6. 网络安全模型

- 7. 中英文对照表

0. 思维导图

1. 网络空间安全、信息安全与网络安全概念

网络空间安全(cybersecurity):网络空间安全是指对在计算机、其他数字设备及网络设备和传输线路(包括Internet)的网络系统中储存、传输和处理的信息的保护。保护包括保密性、完整性、可用性、真实性、可用性和可审计性。保护方法包括组织策略、程序,以及技术手段,如加密和安全通信协议。

- 网络空间安全包括电子信息安全和网络安全

信息安全:是指保留信息的保密性、完整性和可用性。另外,还涉及其他属性,如真实性、可审计性、不可否认性和可靠性。

网络安全:是指保护网络及其服务免遭未经授权的修改、破坏或泄露,并提供网络正确执行其关键功能且没有有害作用的保证。

- 保护对象:

网络及其服务 - 攻击者对保护对象进行:

修改、破坏和泄露

1.1 安全目标

安全的关键目标:CIA

保密性缺失——信息的非授权泄露

例子:邮件泄露

危害:所有人可以看到本来只有你和收件人才能知道的信息

解决方案:加密、访问控制

完整性缺失——信息的非授权修改和毁坏

例子:邮件篡改

危害:邮件信息被篡改,或者直接收到错误信息

解决方案:数字签名、访问控制

可用性缺失——信息及信息系统的访问与使用出现中断

例子:

- 自然环境造成的问题,如大火(服务器烧坏)、电源被切断等

- 计算机上的问题,如病毒感染,各种DoS(Denial of Service)攻击

危害:交流通讯被迫中断

解决方案:入侵检测、防火墙等

术语解释:DoS和DDoS

DoS拒绝服务攻击也称洪水攻击,就是用大量的访问使得服务器承受不了而瘫痪。随着服务器性能的提高,这种方式的攻击已难以奏效,这样就有了DDoS——分布式拒绝服务攻击。DDoS须有大量计算机共同参与攻击服务器,这些计算机通常是被黑客入侵的“僵尸”计算机,如果大量计算机参与攻击同一台服务器,一般服务器是难以抵挡的。

安全的额外目标:

-

真实性(Authenticity)

——验证你就是你,信息来源真实可信 -

可审计性(Accountability)

——分析这就是你,行为事件追溯到人

1.2 信息安全的挑战

无法直接使用CIA,那么如何明确系统的安全需求、制定安全措施呢?

2. OSI 安全架构

OSI安全架构主要关注安全攻击、安全机制和安全服务

- 安全攻击: 任何危及信息系统安全的

行为。 - 安全机制: 检测、阻止、恢复的

过程。 - 安全服务: 加强系统安全性的

服务。

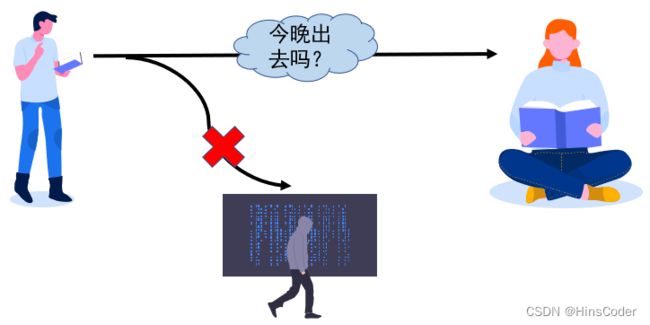

3. 安全攻击

3.1 被动攻击

- 对传输进行

窃听或监测,获取信息内容或流量模式 不涉及对信息的更改,通信双方难以察觉- 通过

加密即可有效预防信息泄露

流量分析:假设我们使用方法隐藏了消息内容或其他信息流量,攻击者即使截获了消息也无法从消息中获得信息。加密是隐藏内容的常用技巧。但是,即使我们对消息进行了恰当的加密保护,攻击者仍然具有可能获取这些消息的一些模式。攻击者可以确定通信主机的身份和位置,可以观察到传输消息的频率和长度。攻击者可以利用这些信息来判断通信的某些性质。

3.2 主动攻击

- 消息篡改

- 重放

应用:Alice 传输认证信息给Bob ,告知Bob “我是Alice,代号0101,源IP为

B”,Darth 截获该信息,获取了Alice代号。

Bob 收到信息后通过了Alice的认证

Darth 在认证后重发该信息“我是Alice,代号0101,IP为D”

Bob 通过认证,并认为这个IP也是Alice使用的

- 伪装

Darth 通过

重放获取了Bob的认证信息,从而伪装成 Bob 传输信息给Alice 。

Alice 误以为接收到Bob的消息,实际来自Darth

- 拒绝服务

- DOS攻击——使计算机或网络无法提供正常的服务

- DDOS攻击——将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击

小结:阻止主动攻击,既要阻止信息的非授权泄露、非授权修改破坏,又要保障信息系统能及时有效地访问和使用。保护信息的保密性、完整性、可用性

4. 安全服务

定义:由信息系统本身提供、保护信息系统资源、处理服务或通信服务

4.1 认证

- 对等实体认证:为连接中的对等实体提供身份认证

应用:应对一个实体可能的伪装与对以前的连接进行非授权重放 - 数据源认证:在

无连接时,为数据的来源提供确认。如电子邮件的应用

4.2 访问控制

定义:阻止对信息系统资源的非授权访问

应用:内容分级

4.3 数据保密性

- 保护

一次连接中的所有数据 - 保护

单条信息或特定范围信息 - 保护通过

观察流量获取的信息

应用:应对一个实体可能发起的被动攻击

4.4 数据完整性

- 保护

一次连接中所有信息的完整性和系统可用性 - 保护

单条信息的完整性 - 检测到

信息被修改,并通过机器或人工恢复——保护信息的完整性 - 仅可检测到

信息被修改,无法恢复——保护信息的完整性

应用:应对一个实体可能发起的消息篡改、重放、拒绝服务

4.5 不可否认性

- 接收方能

证明信息由声称的发送方发出 - 发送方能

证明信息由声称的接收方收到

5. 安全机制

5.1 加密

-

【面临的安全攻击】Darth 对链路进行

窃听,获取Bob 发送的信息内容

【采取的安全机制】加密,运用数学算法将数据转换成不可知的形式

【可改进的安全服务】数据保密性、完整性 -

【面临的安全问题】Alice和Bob 无法确认对方的真实身份

【采取的安全机制】身份认证,输入只有自己才知道的口令确认身份,而口令均加密存储

【可改进的安全服务】认证

5.2 数字签名

【面临的安全攻击】Darth伪装成Bob,给Alice发送信息

【采取的安全机制】数字签名,使用一个只有Bob才拥有的盒子封装信息,盒子需要钥匙才可打开

【可改进的安全服务】认证、不可否认

5.3 访问控制

【面临的安全攻击】秘密信息被不可信者获取,造成泄露

【采取的安全机制】访问控制,实现对资源进行访问控制的各种方法

【可改进的安全服务】访问控制

5.4 数据完整性

【面临的安全攻击】秘密信息被非授权者获取并修改

【采取的安全机制】数据完整性,用来保证数据的完整性的各种方法

【可改进的安全服务】数据完整性、不可否认、可用性

5.5 认证交换

【面临的安全问题】Bob 和Alice无法确认对方真实身份

【采取的安全机制】认证交换,互相掌握对方密盒的钥匙

【可改进的安全服务】认证、不可否认性

5.6 流量填充

【面临的安全问题】Darth 对Bob 和Alice传递的密文进行监测与流量分析

【采取的安全机制】流量填充,在数据流空隙插入若干位来扰乱流量分析

【可改进的安全服务】数据保密性中的流量保密

5.7 路由控制

【面临的安全攻击】Darth监听 Bob 和Alice 的通信链路

【采取的安全机制】路由控制,为某些数据选择特殊的物理上安全的路线

【可改进的安全服务】数据保密性

5.8 公证

【面临的安全问题】Bob 和Alice 互不信任对方

【采取的安全机制】公证,利用可信第三方保证信息的来源和目的均可靠

【可改进的安全服务】不可否认性

5.9 安全服务和安全机制

服务 加密 数字签名 访问控制 数据完整性 认证交换 流量填充 路由控制 公证 同等实体认证 ✓ ✓ ✓ 数据源认证 ✓ ✓ 访问控制 ✓ 保密性 ✓ ✓ 流量保密性 ✓ ✓ ✓ 数据完整性 ✓ ✓ ✓ 不可否认性 ✓ ✓ ✓ 可用性 ✓ ✓ \begin{array}{|c|c|c|c|c|c|c|c|c|} \hline \text { 服务 } & \text { 加密 } & \text { 数字签名 } & \text { 访问控制 } & \text { 数据完整性 } & \text { 认证交换 } & \text { 流量填充 } & \text { 路由控制 } & \text { 公证 } \\ \hline \text { 同等实体认证 } & \checkmark & \checkmark & & & \checkmark & & & \\ \hline \text { 数据源认证 } & \checkmark & \checkmark & & & & & & \\ \hline \text { 访问控制 } & & & \checkmark & & & & & \\ \hline \text { 保密性 } & \checkmark & & & & & & \checkmark & \\ \hline \text { 流量保密性 } & \checkmark & & & & & \checkmark & \checkmark & \\ \hline \text { 数据完整性 } & \checkmark & \checkmark & & \checkmark & & & & \\ \hline \text { 不可否认性 } & & \checkmark & & \checkmark & & & & \checkmark \\ \hline \text { 可用性 } & & & & \checkmark & \checkmark & & & \\ \hline \end{array} 服务 同等实体认证 数据源认证 访问控制 保密性 流量保密性 数据完整性 不可否认性 可用性 加密 ✓✓✓✓✓ 数字签名 ✓✓✓✓ 访问控制 ✓ 数据完整性 ✓✓✓ 认证交换 ✓✓ 流量填充 ✓ 路由控制 ✓✓ 公证 ✓

6. 网络安全模型

【当前要解决的问题】保护传输信息,防止攻击者对信息机密性、真实性等进行攻击

【设计系统的安全服务】

设计算法——用来进行安全相关的变换

设计密钥——用来被算法使用

设计方法——如何分配和共享密钥

指明协议——利用算法、密钥实现安全服务

7. 中英文对照表

OK,以上就是本期知识点“信息与网络安全概念”的知识啦~~ ,感谢友友们的阅读。后续还会继续更新,欢迎持续关注哟~

如果有错误❌,欢迎批评指正呀~让我们一起相互进步

如果觉得收获满满,可以点点赞支持一下哟~