ASA上的NAT配置及互联网接入(动态NAT、动态PAT、静态NAT、静态PAT以及NAT豁免、使用思科TFTP服务器上传ASDM模块)

ASA上的NAT类型

动态NAT

动态PAT

静态NAT

静态PAT

动态NAT

配置步骤:

1)指定需要进行地址转换的网段

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

2)定义全局地址池

asa(config)# global (outside/dmz) 1 172.16.1.100-172.16.1.200

使用 show xlate detail命令查看NAT转换表:

asa# show xlate detail

1 in use. 1 most

Flags: D-DNS, d-dump, I-identity, i-dynamic, n-no random

r- portmap, s-static

NAT from inside: 10.1.1.1 to outside: 172.16.1.100 flags

PC2可以访问PC4 但是没有进行地址转化

动态PAT

配置命令:

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

asa(config)# global (outside) 1 172.16.1.200

直接使用outside接口的IP地址进行转换的配置命令:

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

asa(config)# global (outside) 1 interface

使用show xlate detail命令查看xlatet表:

asa# show xlate detail

1 in use, 1 most used

Flags: D - DNS, d- dump, I identity,t-dynamic, n - no random,

r portmap, s - static

TCP PAT from inside:10.1.1.112989 to outside:172.16.1.2001024 flags ri

静态NAT

PC3默认可以访问PC4,而PC4要访问PC3,需要配置ACL:

asa(config)# access-list out_to_dmz permit ip host 172.16.1.1host 192.168.1.1

asa(config)# access-group out to_ dmz in int outside

PC3和PC4之间互相访问都是使用自身的IP地址

配置静态NAT,将192.168.1.1/24映射为172.16.1.201/24 ,可以隐藏PC3的IP地址

静态NAT创建了一个从真实地址到映射地址的一对一的固定转换,可用于双向通信

静态NAT的命令语法:

asa(config)# static (local if name,global if name) global-iplocal-ip [netmask mask]

配置静态NAT:

asa(config)# static (dmz,outside) 172.16.1.201 192.168.1.1

配置ACL

asa ( config ) #access-list out to dmz permit ip host 172.16.1.1 host 172.16.1.201

asa ( config ) # access-group out to dmz in int outside

静态PAT

SMTP端口25 收邮件POP3 110 或者IMAP 143

配置静态PAT和ACL的命令:

asa(config)# static (dmz,outside) tcp 172.16.1.201 http 192.168.1.1 http

asa(config)# static (dmz,outside) tcp 172.16.1.201 smtp 192.168.1.2 smtp

asa(config)# access-list out to_ dmz permit ip host 172.16.1.1 host 172.16.1.201

asa(config)# access-group out to_ dmz in int outside

NAT控制

ASA从7.0版本开始提供了一个NAT控制的开关,即nat-control命令

默认是禁用NAT控制(no nat-control)

在禁用NAT控制和启用NAT控制时的特性是不同的

禁用NAT控制

出站( outbound)连接

如果NAT规则只允许网段10.1.1.0/24进行地址转换,则允许PC1出站连接并且进行地址转换

主机PC2发起的连接不匹配NAT规则,但是允许PC2的出站连接,只是不进行地址转换

入站( inbound)连接:

如果ASA配置了静态NAT或静态PAT(当然要配置ACL),则主机PC4可以访问PC3并且进行地址转换

在禁用NAT控制时 NAT规则并不是必需的

启用NAT控制

出站( outbound)连接

如果NAT规则只允许网段10.1.1.0/24进行地址转换,则允许PC1出站连接并且进行地址转换

主机PC2发起的连接不匹配NAT规则,所以就禁止PC2的出站连接

入站( inbound)连接:

如果ASA配置了静态NAT或静态PAT(当然要配置ACL),则主机PC4可以访问PC3并且进行地址转换

如果ASA没有配置静态NAT或静态PAT,则主机PC4就不能访问PC3

在启用NAT控制时,NAT规则是必需的

NAT豁免

NAT豁免的应用背景

当启用NAT控制时,每个发起的连接都需要一个相应的NAT规则

在某些应用场合(例如配置VPN)需要绕过NAT规则

NAT豁免允许双向通信

NAT豁免的配置步骤

定义一个ACL,用于指定需要绕过NAT规则的流量

配置NAT命令

asa(config)# nat (interface_name) 0 access-list acl_name

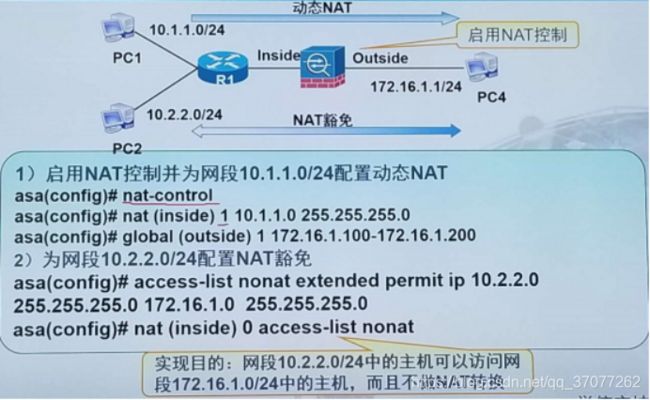

1. 启用NAT控制并为网段10.1.1.0/24配置动态NAT

asa(config)# nat-control

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

asa(config)# global (outside) 1 172.16.1.100-172.16.1.200

2. 为网段10.2.2.0/24配置NAT豁免

asa(config)# access-list nonat extended permit ip 10.2.2.0 255.255.255.0 172.16.1.0 255.255.255.0

asa(config)# nat (inside) 0 access-list nonat

实现目的:网段10.2.2.0/24中的主机可以访问网段172.16.1.0/24中的主机,而且不做NAT转换

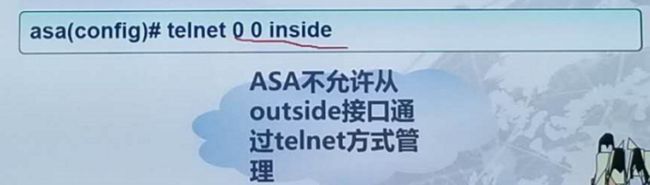

远程管理ASA

配置ASA的几种方式

Console线管理

network远程管理:telnet、SSH、ASDM

级别15就是管理员级别 cicso把权限分成了0-15 默认为一级别

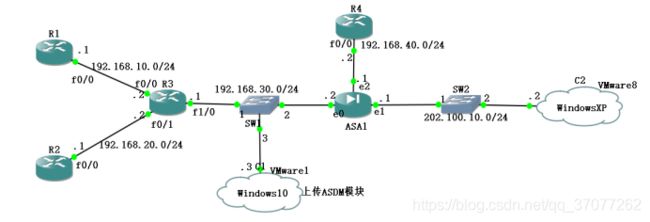

实验拓扑

R1

R2

R3

R4

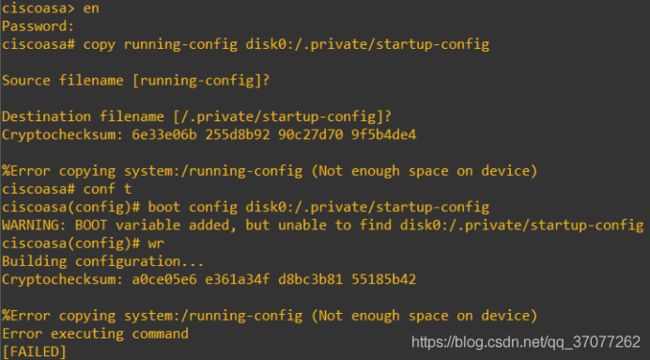

ASA 开启

报错 重启

再次执行 成功

配置ASA

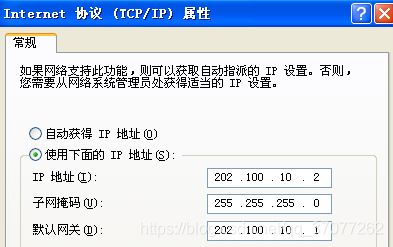

配置外网主机WindowsXP的IP 关闭防火墙

配置Windows10的IP

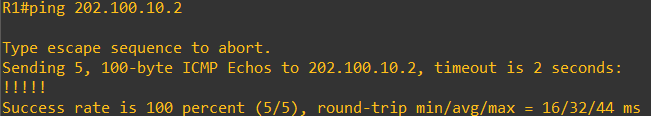

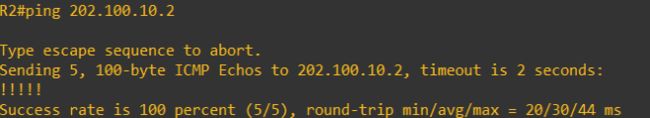

测试连通性

PC1 ping PC4 成功

PC1 ping 外网主机成功

PC2 也能ping通两个主机

上传ASDM模块

VMware1的区域能访问防火墙

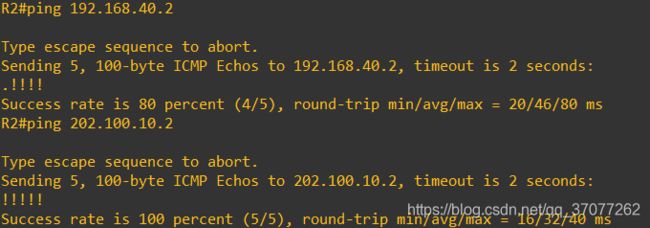

打开Cisco TFTP Server软件

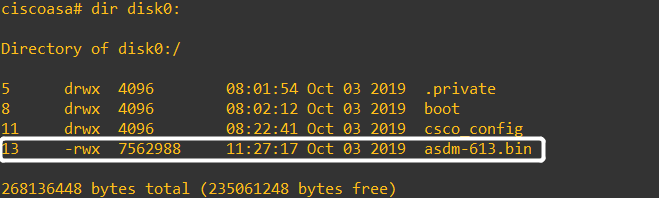

检查是否上传成功

下载命令

![]()

配置权限为管理员

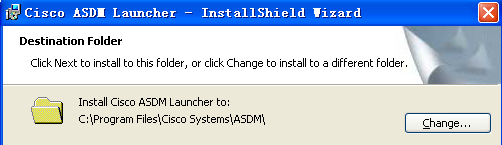

在外网主机上安装J2SE

安装完成后控制面板会出现java

配置Java

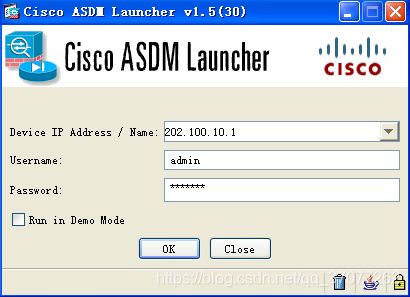

在浏览器上输入https://202.100.10.1下载asdm

用户名为admin 密码为123.com

下载

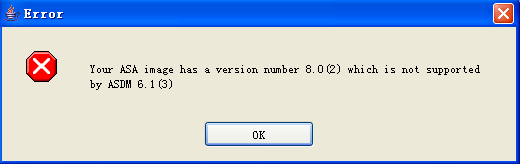

版本不支持 找不到更低的版本了

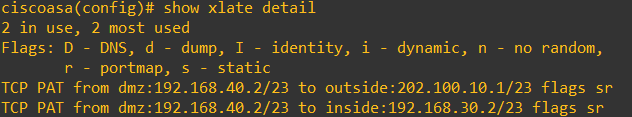

NAT配置

动态NAT配置

测试 查看NAT转换表

不是指定网段不匹配

启用NAT控制 动态PAT