linux Docker下使用 vulhub

linux Docker下使用vulhub

前提:

1.Linux系统,我这里用的是kali.

2.安装好Docker和Docker-compose,并且git clone https://github.com/vulhub/vulhub.git。

官方参考文档地址:(了解复现漏洞)https://vulhub.org/#/environments/httpd/apache_parsing_vulnerability/

搜索多后缀。

使用demo:

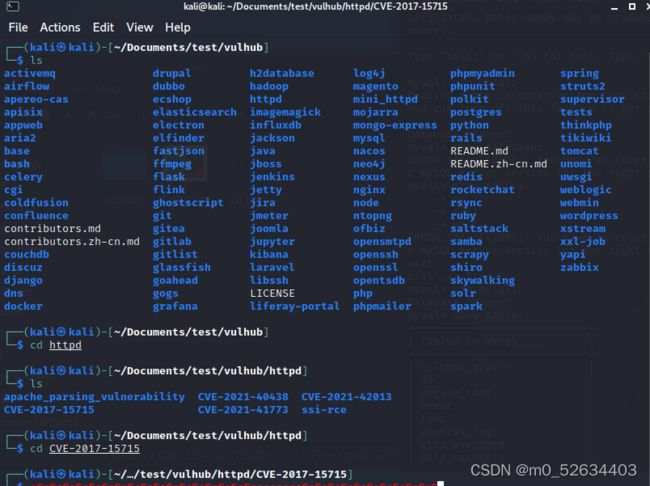

1.进入vulhub目录,查看所有场景,我们此处选用httpd漏洞类,cd之后进入CVE-2017-15715.

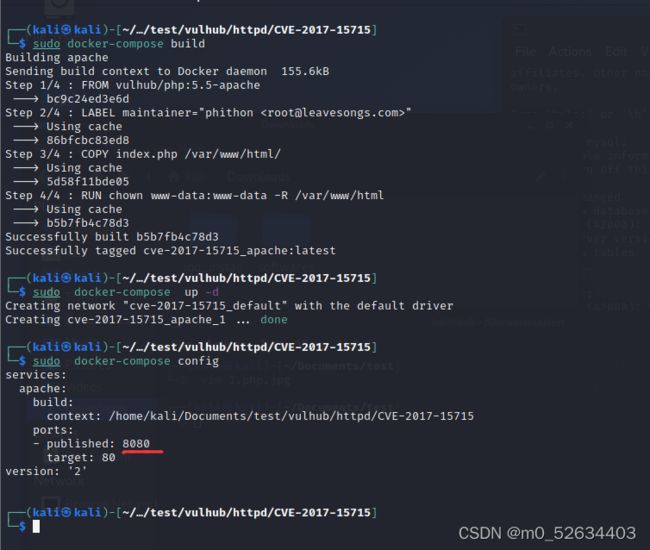

2.sudo docker-compose build构建服务

sudo docker-compose up -d启动服务 (-d是指在后台运行)

sudo docker-compose config确认配置文件

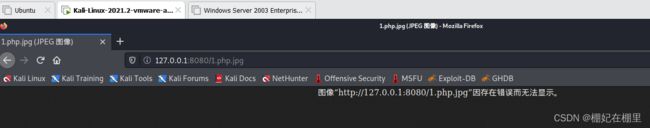

3.上图表面端口号8080,可以在浏览器访问http:127.0.0.1:8

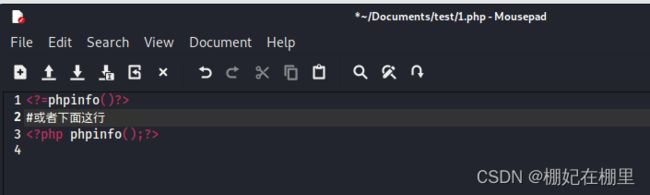

4.建立php文件,写入一句话,rename位为.php.jpg格式,提交时候filename栏记得也这样修改

5.然而,我这次测试遇到了bug,提交之后显示空白页,访问刚刚提交的文件显示: 可见,此处将提交的1.php.jpg文件当作jpg格式解析,而非php格式,所以没法得到理想的php查询结果。如果有解决方案了也请评论或者联系。

可见,此处将提交的1.php.jpg文件当作jpg格式解析,而非php格式,所以没法得到理想的php查询结果。如果有解决方案了也请评论或者联系。

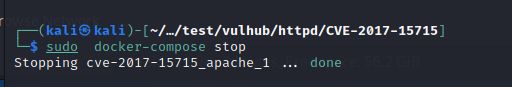

6.结束,sudo docker-compose stop