CTFshow-菜狗杯-misc(1-6)

杂项签到-flag直接放入16进制文件

用winhex工具打开直接搜ctfshow就可以了(ctrl+F调出搜索框,注意选择ASCII编码,不是unicode):

损坏的压缩包-更改文件类型

使用winhex打开,发现是png的格式特征,将文件后缀改成.png:

png文件格式详解,其中辅助数据块可以略过。

成功拿到flag

迷之栅栏

看题目应该跟栅栏密码有关,先打开看到里面有两张图:

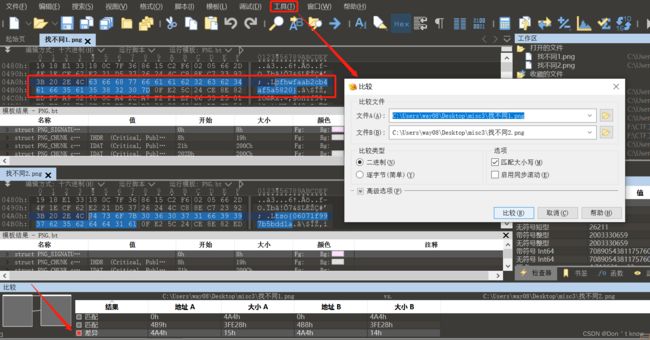

提醒我们找不同,于是用010Editor工具比较两张图片,找到不同:

这看着就像栅栏:

cfhwfaab2cb4af5a5820}

tso{06071f997b5bdd1a于是在线解密一下,达到flag:

你会数数吗

先用的winhex打开,以为是什么加密,但是凯撒密码也不像,也没什么其它特征;看了一下题目,也不懂这个提示是什么意思。。。。

找了个wp,发现是让我数每个字母出现的次数······好吧,菜狗杯也做不出来。用010Editor打开,然后使用该工具里的直方图,计数是由多到少:

最终得到flag:

ctfshow{a1b2d3e4g56i7j8k9l0}你会异或吗

这个题目给的提示就是异或,先用winhex打开看看png图片:

看起来并没有什么文件特征,但是,异或这个提示,还给了一个神秘数字0x50,那就试试吧:

0xd9^0x50=>0x89

0x00^0x50=>0x50

0x1e^0x50=>0x4e

0x17^0x50=>0x47我们发现这不就是png文件头的特征吗,于是写个脚本:

f=open("misc5.png",'rb')

con=f.read()#二进制形式

with open('flag.png','wb') as nfile:

for b in con:

#这里的b是int形式,要转换成bytes时,使用bytes(),且里面的内容需要加[]

nfile.write(bytes([b^0x50]))得到flag图片:

flag一分为二

从标题看起来这个题就不仅仅会使用一种隐写方式了,不要慌,起码他是个能正常打开的图了;

CRC改变宽高隐写

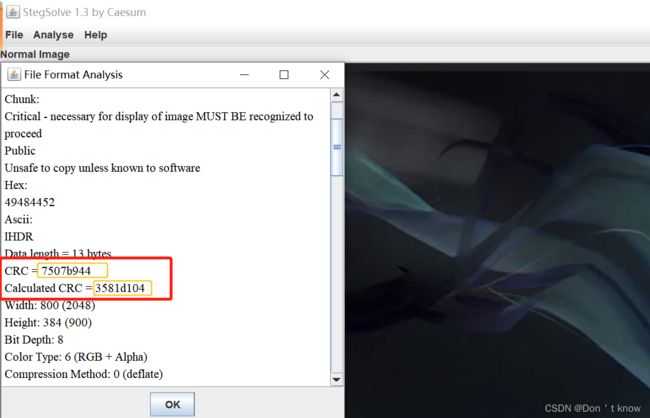

先用StegSlove工具打开,analyse方式选择file format:

可以发现crc和计算出的crc不一致,所以猜测是更改了图片的宽高,于是先使用脚本根据图片中的crc计算出真实的宽高:

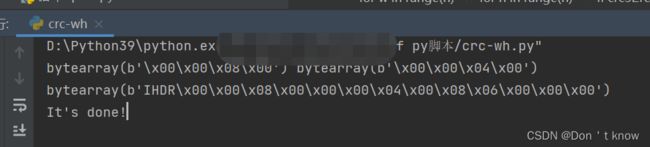

#png图片爆破宽高

import zlib

import struct

file = '1.png'

fr = open(file,'rb').read()

data = bytearray(fr[12:29])

#crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

crc32key = 0x7507b944

#data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00')

n = 4095

for w in range(n):

width = bytearray(struct.pack('>i', w))

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

#print(data)

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

print(data)

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

# fw = open(file+'.png','wb')

fw = open(file, 'wb')

fw.write(newpic)

fw.close

print("It's done!")可以看到计算出来的结果,同时图片的宽高已经被修改成功:

盲水印隐写

然后我们再找第一部分的flag,首先想到会不会是LBS隐写,于是又用了StegSlove工具打开,analyse方式选择data extract,选择最低位的隐写:

发现得到的数据并没有什么特征,那应该就不是了。

于是又想到盲水印,于是使用BlindWatermark(这个需要java环境,下载了源代码后还需要自己编译一下):

一开始用的cosin变换(-c)的方式解析,发现有字但是很不清楚,于是又用了傅里叶变换(-f)解析,发现成功得到第一部分flag: