CTFshow—Misc入门1—23以及41(基础操作+信息附加)

文章目录

- Misc1

- Misc2

- Misc3

- Misc4

- Misc5

- Misc6

- Misc7

- Misc8

- Misc9

- Misc10

- Misc11

- Misc12

- Misc13

- Misc14

- Misc15

- Misc16

- Misc17

- Misc18

- Misc19

- Misc20

- Misc21

- Misc22

- Misc23

- Misc41

Misc1

很明显

Misc2

打开文本后发现大量乱码,010查看后是png

修改后缀拿到flag

Misc3

bpg格式图片,推荐使用蜂蜜浏览器查看

Misc4

同2,依次修改后缀后拼接出

Misc5

010editor看结尾得到flag

Misc6

同上010打开搜索文本值ctf

Misc7

同上

Misc8

当把模板解析托在最下方后发现文件没有结束,细看还藏有第二个png图片

手动分离或binwalk或foremost分离

Misc9

同样010搜到

Misc10

提示在图片数据里,搜索无果后,尝试binwalk分离得到文本

binwalk -e

Misc11

提示在另一张图里

binwalk分离无果后想到IDAT块,试着把第一个IDAT块的数据删除,然后另存为一张新图片,这个过程可以手动操作,也可以使用tweakpng工具。

Misc12

同上,不过此题IDAT块有点多,依次删除尝试

Misc13

提示flag在图片末尾,010查看后发现多个异常值

从c开始,每隔一位取一个字符,连起来就是ctfshow{等等

多个异常值依次写脚本尝试

a = "ct¹f…s†hªoKw°{!aeS6¥eT34exa%4Ý8ïf«51•8b‚7ºeE4|2Td~7:däeñ6úfõ412fT8ñ329éal}"

flag = " "

for i in range(0,len(a),2):

flag += a[i]

print(flag)

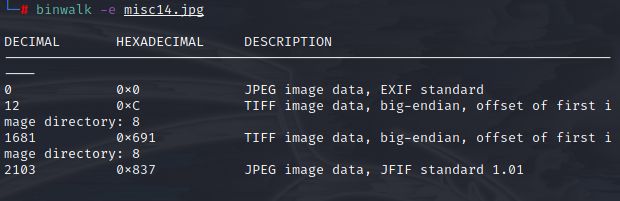

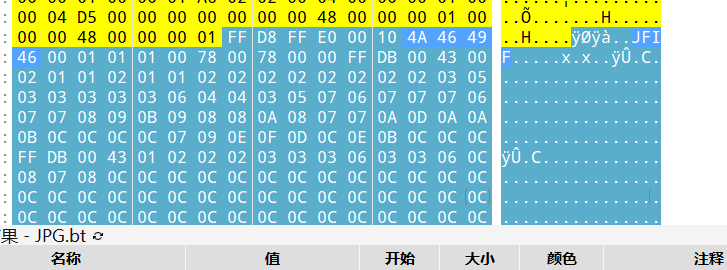

Misc14

flag在另一张图片里

binwalk后发现一张JFIF图片,直接在010里面搜JFIF找到文件头

带上前面文件头复制下来新建一个jpg

Misc15

打开010就看见了flag

Misc16

010无果binwalk分离得到

Misc17

010,binwalk均无果,尝试zsteg发现存在数据

我们要把extradata:0的数据提取出来

zsteg -E 'extradata:0' misc17.png > 目标文件名

再binwalk分离

Misc18

提示flag在标题、作者、照相机和镜头型号里。

右键图片看属性

Misc19

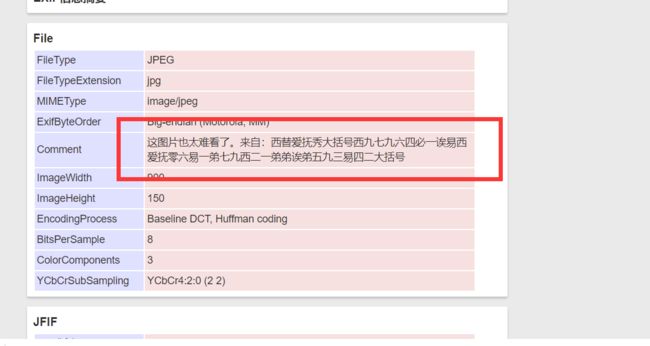

exif信息查看器上传图片,看到信息

Misc20

还是使用exif信息查看器

Misc21

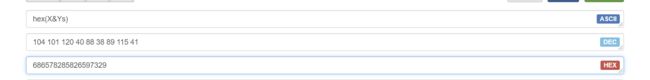

16进制转字符串后

同时我们发现

这里有关于XY的值以及ctfshow{},猜测是将值拼接后转16进制再套上ctfshow{}

但是发现错了,那就是分段转16进制再拼接

果不其然,拿下拿下

Misc22

缩略图隐写,也叫thumbnail隐写,可以利用exiftool工具导出图片

exiftool.exe -ThumbnailImage -b misc22.jpg > 1.jpg

或者使用工具MagicEXIF打开也能看到缩略图

Misc23

提示flag在时间里,可能是时间转时间戳转其他

尝试创建时间,修改时间无果后,用exiftool查看完整属性

上面History Action给了ctfshow{},timestamp是时间戳,DECtoHEX十进制转十六进制,得到flag

那应该就是下面四个历史时间转时间戳

这了转换一下时间格式,把年月日里的:改成-

按照前面的经验,分别转十六进制后再拼接

3425649e

a0e31938

808c0de5

1b70ce6a

Misc41

(本题为Misc入门图片篇和愚人节比赛特别联动题)

H4ppy Apr1l F001's D4y!

愚人节到了,一群笨蛋往南飞,一会儿排成S字,一会儿排成B字。

jpg格式,010打开文件后发现没有文件头,文件尾FFD9,补上文件头后还是没有结果,断思路了,看了其他大佬的wp后

这题脑洞太大,提示里的第一句话是重点,F001

这一部分有大量的F001

以十六进制搜索后高亮

依稀看得出来

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}

其他大佬的wp后

这题脑洞太大,提示里的第一句话是重点,F001

这一部分有大量的F001

[外链图片转存中…(img-CZN8NqhH-1635389775072)]

以十六进制搜索后高亮

[外链图片转存中…(img-1pQKdWXD-1635389775072)]

依稀看得出来

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}