网络安全笔记(Day3)

网络安全笔记(Day3)

目标:

- 服务器系统版本介绍

- 用户管理(用户概述、内置账户、配置文件用户管理命令)

- 组管理(组概述、内置组、组管理命令)

- 服务器远程管理(远程连接、Telnet)

- 破解系统密码(win7漏洞、利用PE)

文章目录

- 网络安全笔记(Day3)

- 前言

- 服务器系统版本介绍

- 用户管理

-

- 1.1 用户概述

- 1.2 内置账户

- 1.3 配置文件 :

- 1.4 用户管理命令(XP图形界面实现)

- 1.5 用命令行创建新用户

- 组管理

-

- 1.1 用命令行创建新组

- 1.2 将用户添加进用户组

- 服务器远程管理

- 破解系统密码(win7漏洞、利用PE)

-

- 1.1 漏洞

- 1.2 破解过程相关知识

- 1.3 漏洞利用过程

- 2 利用PE系统破解XP密码

-

- 2.1 漏洞

- 2.2 破解过程相关知识

- 2.3 漏洞利用过程

- 2.4 第一种方法

- 2.5 第二种方法

- 总结

前言

该文章通过学习千锋教育所提供的视频和笔记加上我自己的理解合成。我的虚拟机版本为15.5.0,有需要的可以在该文章下留言。内容有点多,大家可以根据目录查看

服务器系统版本介绍

windows服务器系统:win2000 win2003 win2008 win2012

linux服务器系统:Redhat Centos

前提:开源 不等于免费!!开源只是接近于免费。

windows服务器和linux服务器的区别:

安全性: Linux服务器安全性更高是因为它是开源的,所以漏洞就少,攻击面也少。而Windows的源代码只有微软工作人员知道,人是有限的。所以在安全性上Windows是不如Linux的。

免费与收费: windows服务器要比Linux服务器贵得多。而Linux中的"Redhat"(红帽)是收费版,centos是免费版。 两者区别在与:redhat提供商业的解决方案 ,centos不提供。相当于一个拥有售后保障,一个没有。

操作性: Windows服务器是图形化界面,用户上手简单。Linux不同,兼具图形界面操作(需要使用带有桌面环境的发行版)和完全的命令行操作,可以只用键盘完成一切操作,新手入门较困难。

总结:Windows服务器有的功能,Linux服务器也有。在安全上Linux服务器更安全。Linux服务器是开源的,Windows服务器需要收费。操作上,Windows只要通过鼠标操作就行,Linux则采用完全命令行形式,上手有难度。

用户管理

1.1 用户概述

每一个用户登录系统后,拥有不同的操作权限。

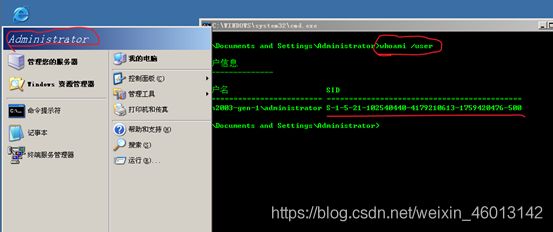

每个账户有自己唯一的SID(安全标识符)

用户SID:S-1-5-21-426206823-2579496042-14852678-500

系统SID:S-1-5-21-426206823-2579496042-14852678

用户UID:500 windows系统管理员administrator的UID是500

普通用户的UID是1000开始

注意:UID并不强调唯一。

不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不同账户的SID赋权限!

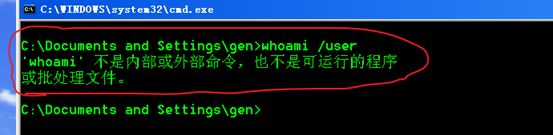

注意:WindowsXP没有“whoami /user”这条命令。

账户密码存储位置:c:\windows\system32\config\SAM

注意:加密采用的是"hash算法",这种算法是不可逆的。

解决办法:暴力破解,撞库。

暴力破解:将问题的所有可能的答案一一列举,然后根据条件判断此答案是否合适,合适就保留,不合适就丢弃。

撞库:通过收集互联网已泄露的用户和密码信息,生成对应的字典表,尝试批量登陆其他网站后,得到一系列可以登录的用户。

windows系统上,默认密码最长有效期42天

1.2 内置账户

给人使用的账户:

administrator #管理员账户

guest #来宾账户

计算机服务组件相关的系统账号(系统使用):

system #系统账户 == 权限至高无上

local services #本地服务账户 == 权限等于普通用户

network services #网络服务账户== 权限等于普通用户

权限大小: system(系统账户)>administrator(管理员账户 )>local services(本地服务账户)=network services(网络服务账户)>guest (来宾账户)

1.3 配置文件 :

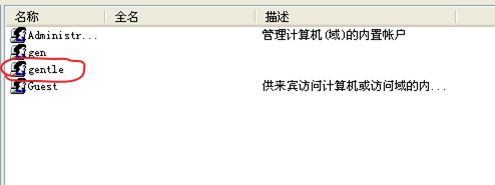

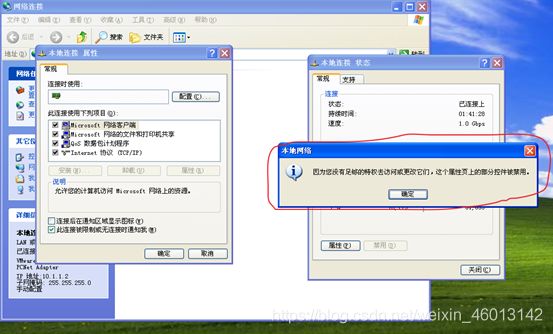

每个用户都有自己的配置文件,Linux叫:家,在用户第一次登录时自动产生,路径是:

win7/win2008 c:\用户

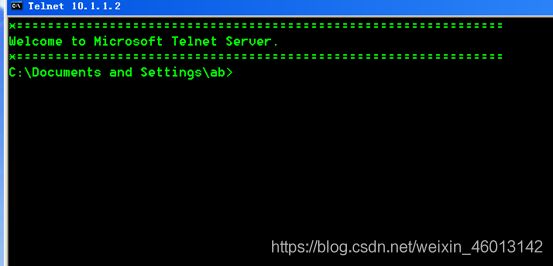

xp/win2003 c:\Documents and Settings\

1.4 用户管理命令(XP图形界面实现)

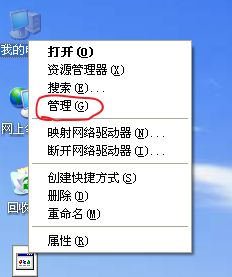

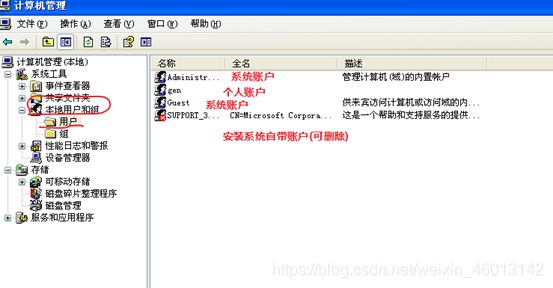

注:内置账户是不可以删除的,其它都可以删除

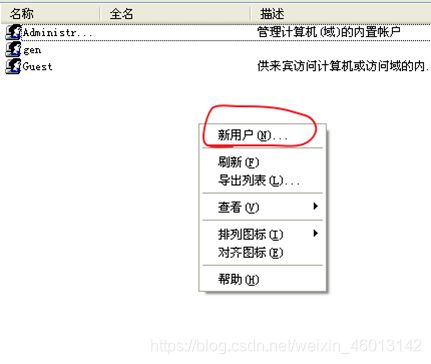

第三步,右键创建新用户

注:普通用户是无法打开管理员的文件夹的,反之,管理员可以打开普通用户的文件夹。

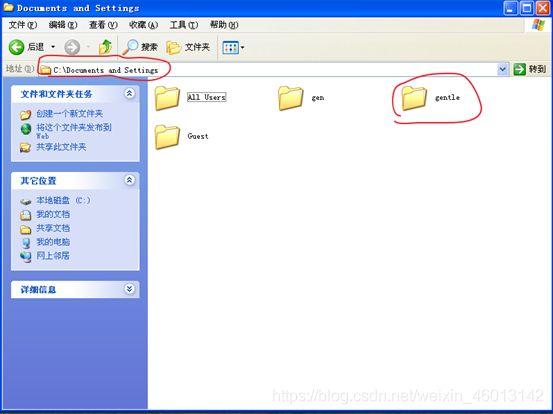

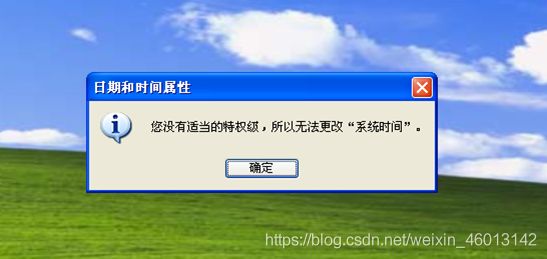

普通用户无法更改时间和更改网络,在服务器上无法关机

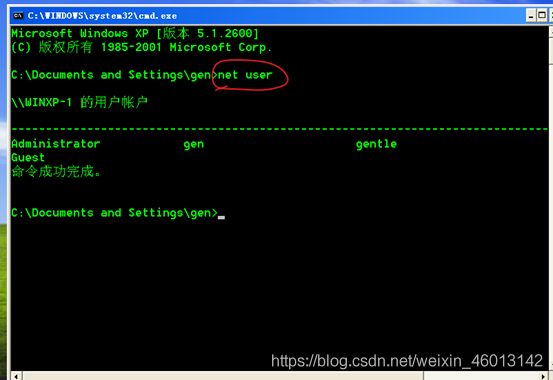

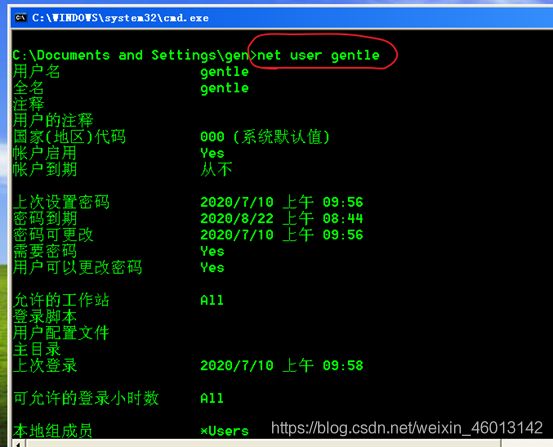

1.5 用命令行创建新用户

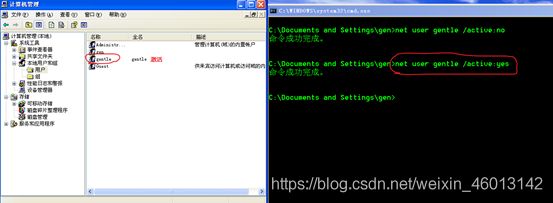

net user 用户名 /active:yes/no #激活或禁用账户

组管理

组概述 :

组的作用:简化权限的赋予。

赋权限方式:

1)用户—组---赋权限

2)用户—赋权限

内置组

内置组的权限默认已经被系统赋予。

administrators # 管理员组

guests # 来宾组

users # 普通用户组,默认新建用户都属于该组

network # 网络配置组

print # 打印机组

Remote Desktop # 远程桌面组

分析:基本是用户后面加了个"s"。

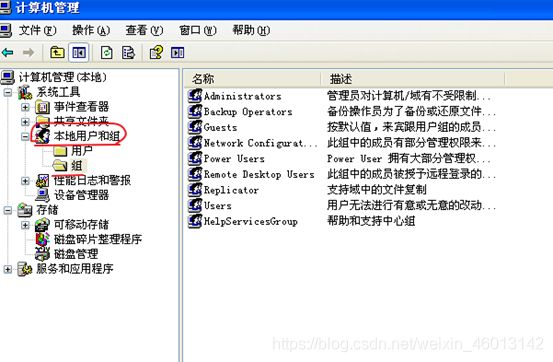

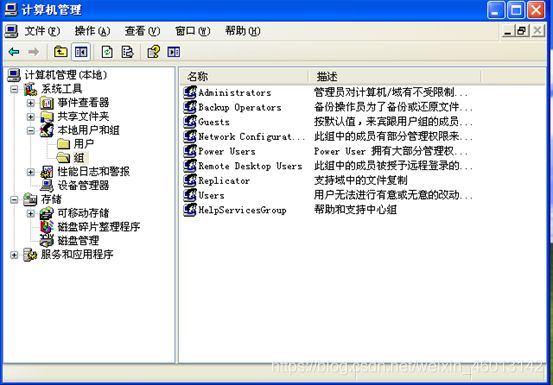

第二步,双击本地用户和组,双击组

区分:一个人为用户,两个人为一组。

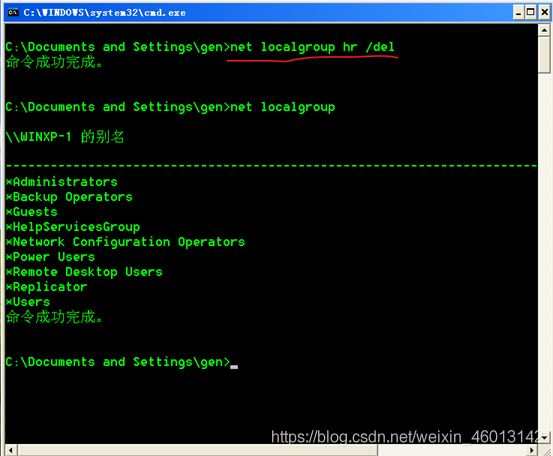

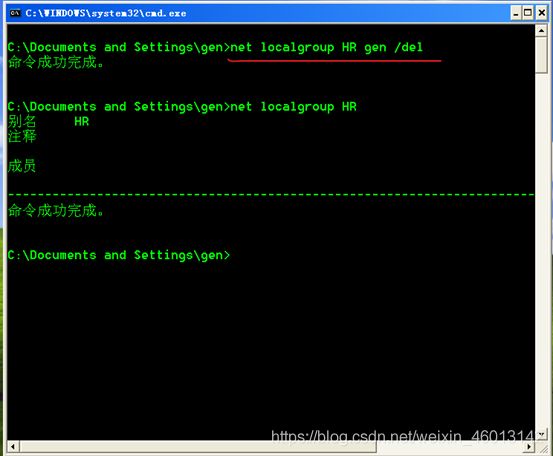

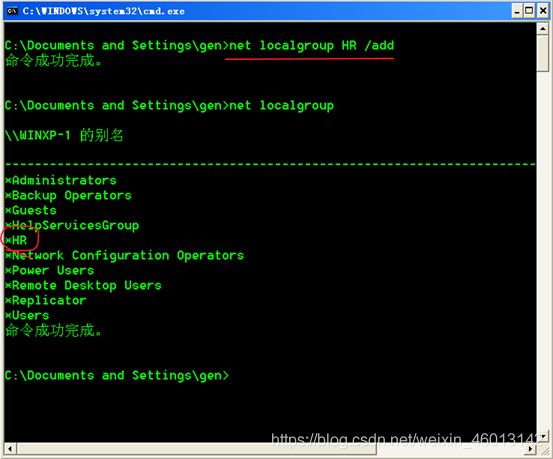

1.1 用命令行创建新组

net localgroup 组名 /add # 创建一个新的组

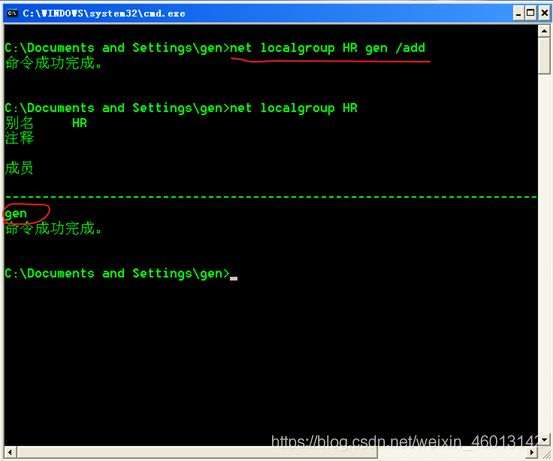

net localgroup 组名 用户名 /add # 添加用户到组

net localgroup 组名 用户名 /del # 从组中踢出用户

net localgroup 组名 /del # 删除组

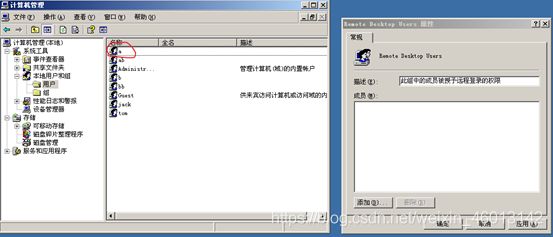

1.2 将用户添加进用户组

第一步:右键点击"我的电脑",打开"管理",选择"本地用户和组"

第三步:点击"高级"按钮,点击"立即查找"按钮,选择需要添加进组的用户,最后单击"确定",就将用户添加进组了。

服务器远程管理

远程管理类型

- 远程桌面(图形)

- telnet(命令行)

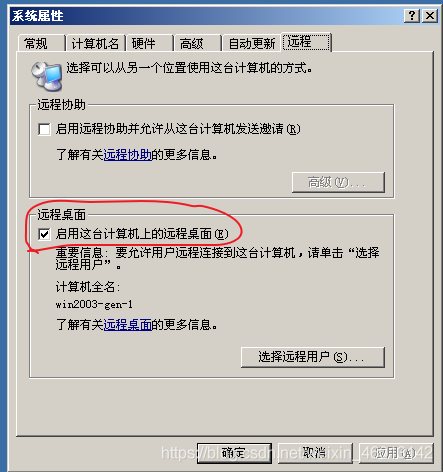

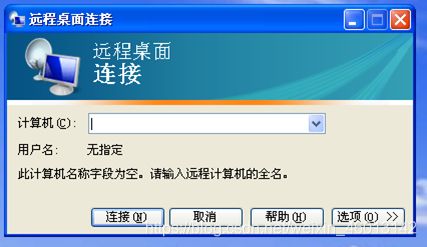

远程桌面

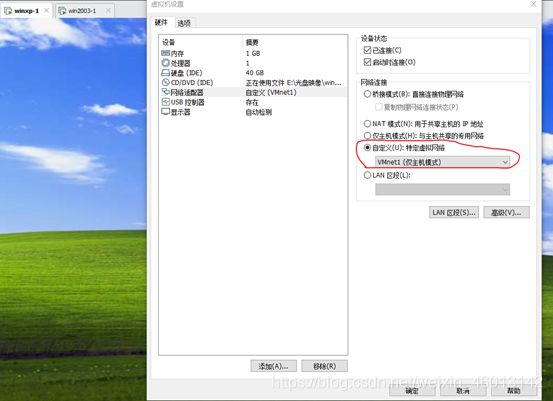

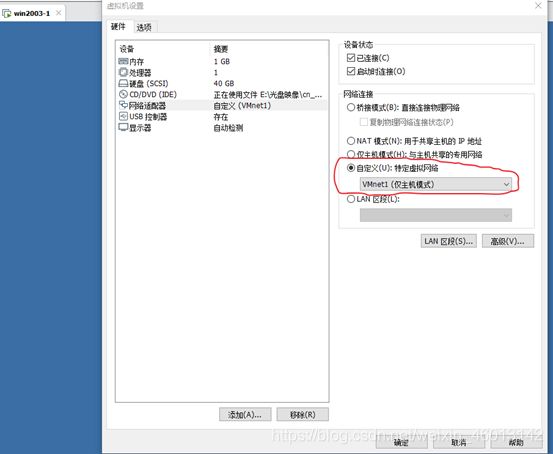

步骤(虚拟机上操作):

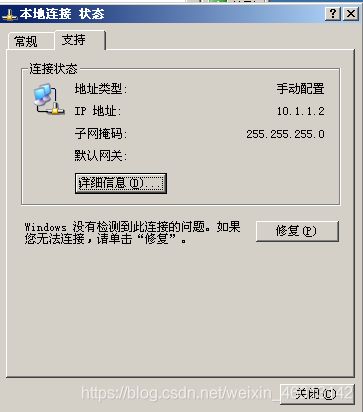

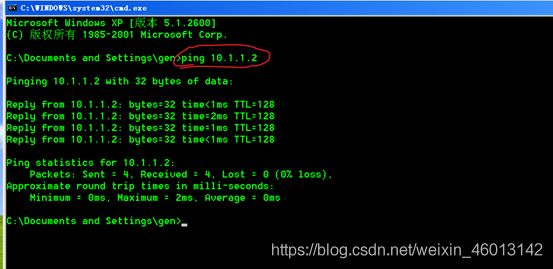

第一步:首先配置网络,并实现客户机与服务器可以互通

第二步:服务器开启允许被远程控制:桌面右键属性 – 远程设置 – 选择允许 – 确定。

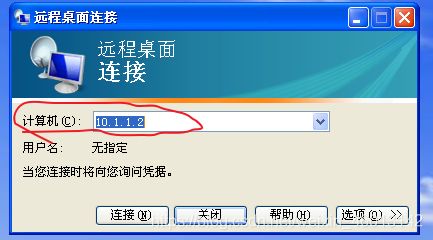

第三步:客户机上:开始 – 运行 – 输入mstsc 打开远程连接工具。

第四步:在mstsc工具上输入服务器的IP并点击确定。

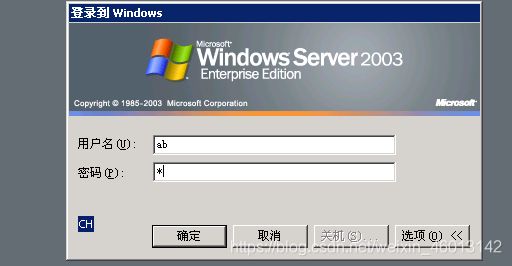

第五步:输入服务器的账号及密码。

注意:如使用非管理员账户登录远程,需要在服务器上将用户加入到远程桌面内置组Remote Desktop Users中。

举例:

内置组Remote Desktop Users为空,我们用账户名为"a"登录

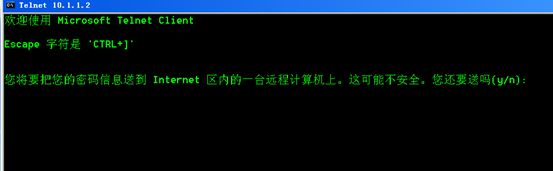

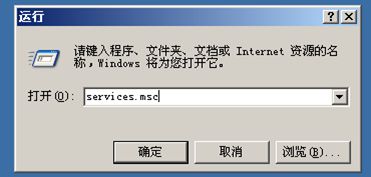

telnet(命令行)

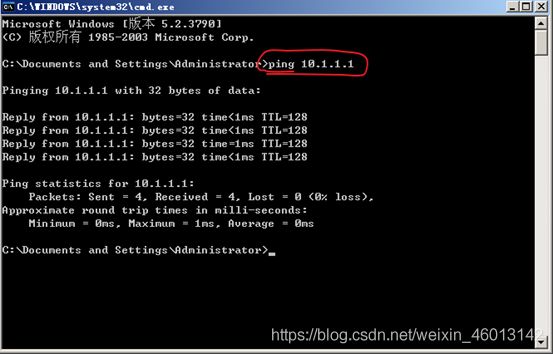

第一步:首先将配置网络,并实现客户机与服务器可以互通。(上面有教程)

第二步:服务器开启允许被telnet远程控制:开始 – 运行 – 输入services.msc,并开启telnet服务。

第四步:在命令行窗口中输入:telnet 10.1.1.2。

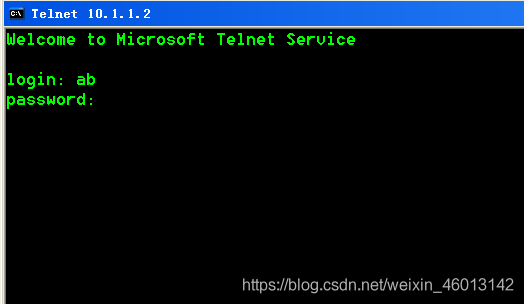

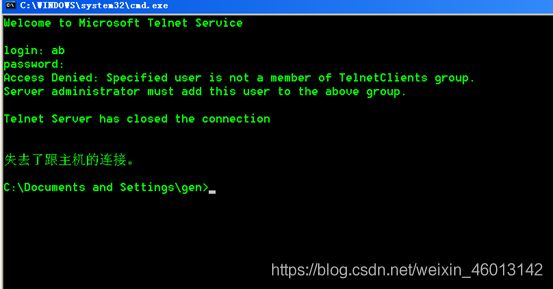

这里输入用户名和密码,注意:密码是不可见的,实际上你已经打了

我们这里是用普通用户登录的,即不是管理员。它会断开与主机的连接,也就是远程失败。

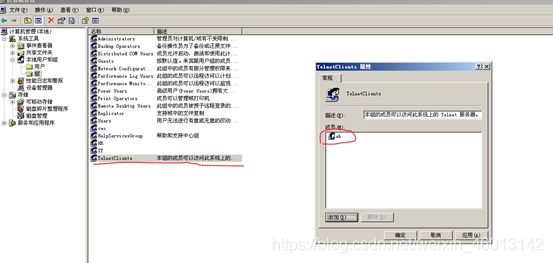

解决办法:在服务器中有"TelnetClients"组,将普通用户添加进组即可。

netstat -an

查看本机开放的所有端口

telnet:23

远程桌面协议 RDP:3389

破解系统密码(win7漏洞、利用PE)

1.1 漏洞

在未登录系统时,连续按5次shift键,弹出程序c:\windows\system32\sethc.exe

部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名!

注:如win7或win10系统已修补漏洞2,则无法利用

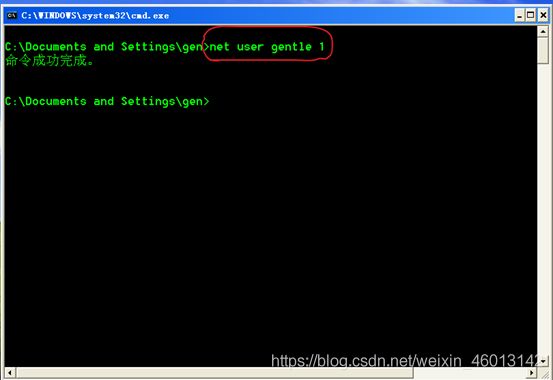

1.2 破解过程相关知识

1、cmd工具路径 c:\windows\system32\cmd

2、用户/账户密码存储位置 c:\windows\system32\config\SAM

# 非逆转型加密、使用hash值类似的方法、MD5 SHA

3、修改账户密码: net user 用户名 新密码

1.3 漏洞利用过程

案例:破解win7系统密码

实验步骤

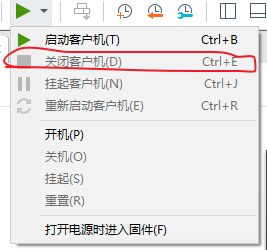

1、开启win7虚拟机,开机,并设置一个复杂密码;

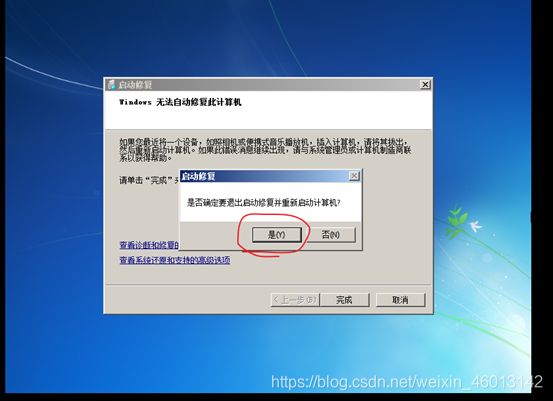

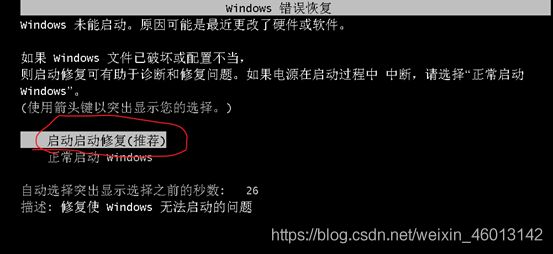

3、再开机,出现“启动修复(推荐)”及选择该项; # 如未出现,多尝试几次第2步,如还不行,请换其他方法

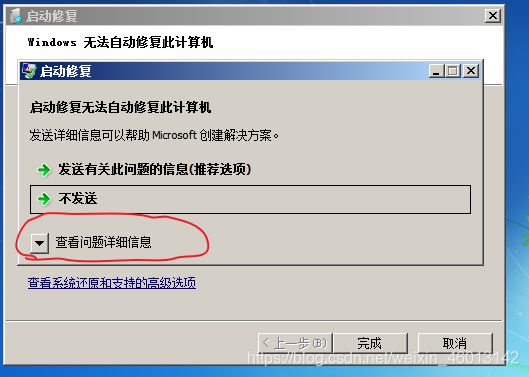

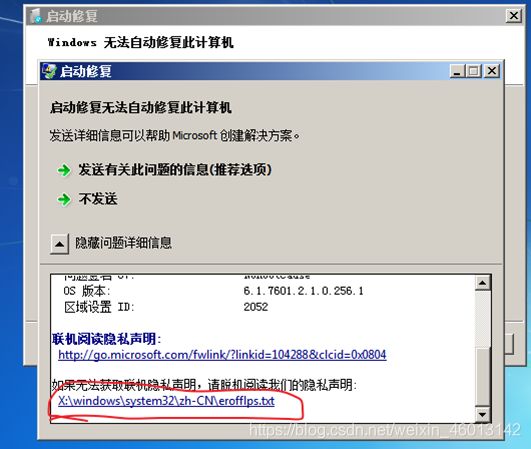

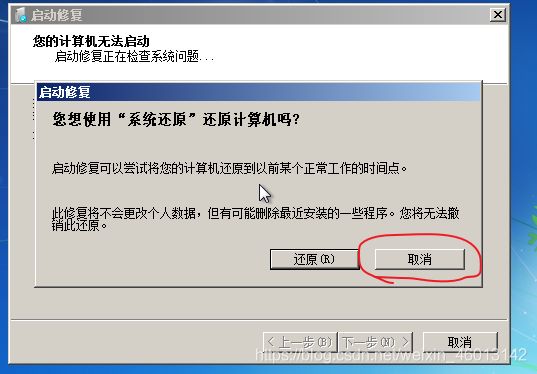

4、出现系统还原提示,点击取消,等待几分钟后,会出现问题原因,点击查看详细信息;

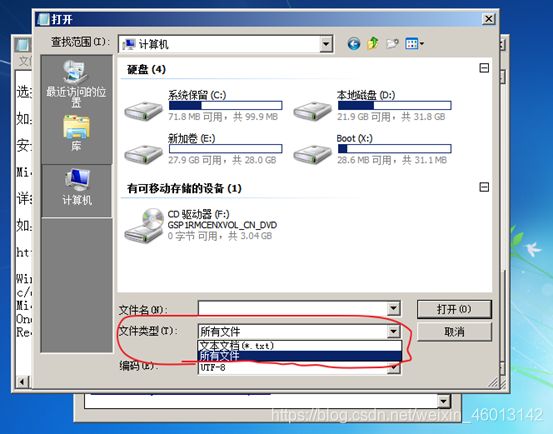

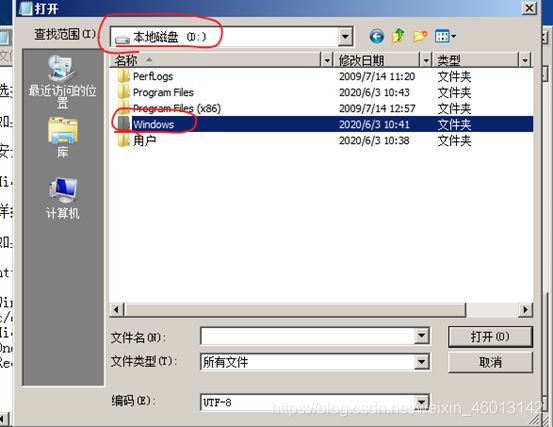

6、记事本中点打开,并选择显示所有文件;

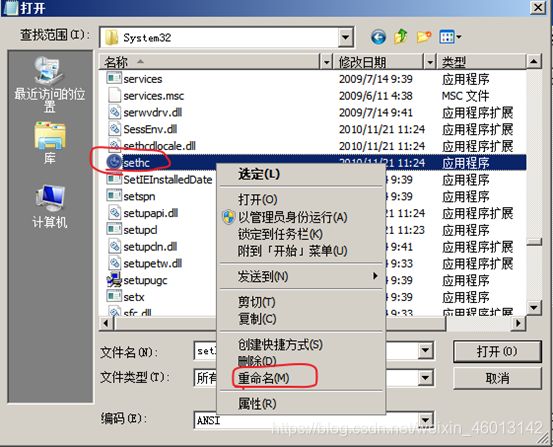

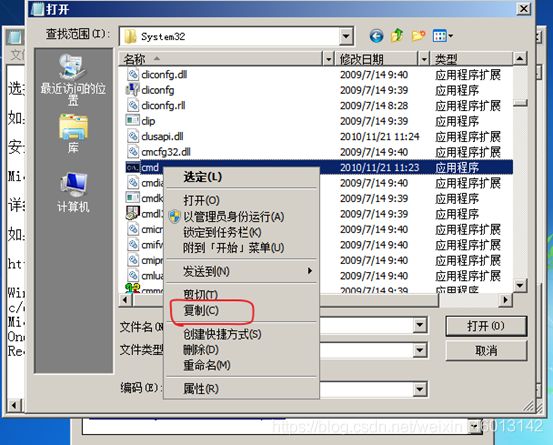

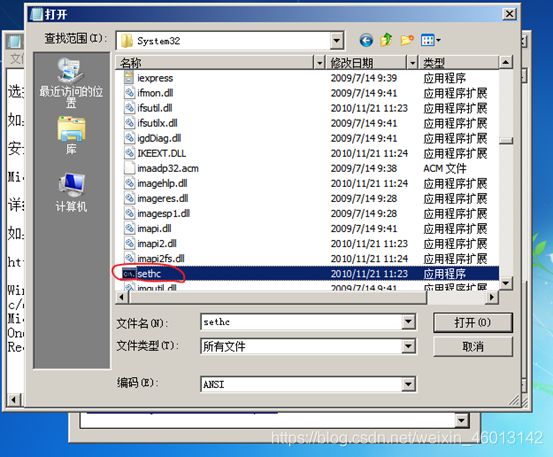

7、找到sethc并改名为abc(名字可改,但不能为sethc),再找到cmd,复制一份cmd改名为sethc

9、系统启动完毕后,连续按5次shift键,将弹出cmd工具,使用命令net user 用户名 新密码,将当前用户密码修 改掉即可,或者另外建立1个用户,并提升为管理员,注销后,可再删除新建的用户,这样的好处为不修改当前用户的密 码即可登录系统。

2 利用PE系统破解XP密码

2.1 漏洞

PE系统,独立于硬盘系统的微型系统,通过PE系统启动可以对系统的SAM文件做修改

2.2 破解过程相关知识

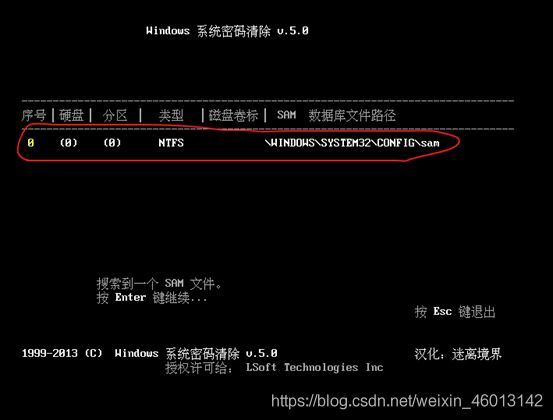

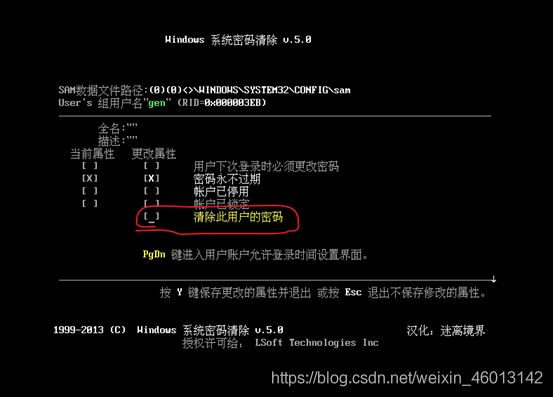

账户密码存储文件:c:\windows\system32\config\SAM U盘引导系统:

开机修改启动顺序,并将U盘设置为第一启动顺序!(一般电脑是开机马上按F2键,进入BIOS,修改启动 顺序,不同品牌电脑设置方法不一样)

2.3 漏洞利用过程

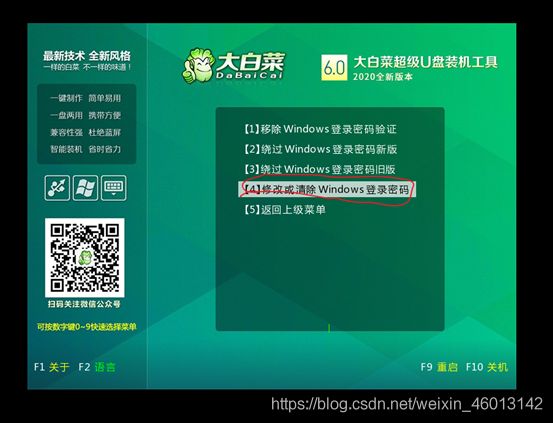

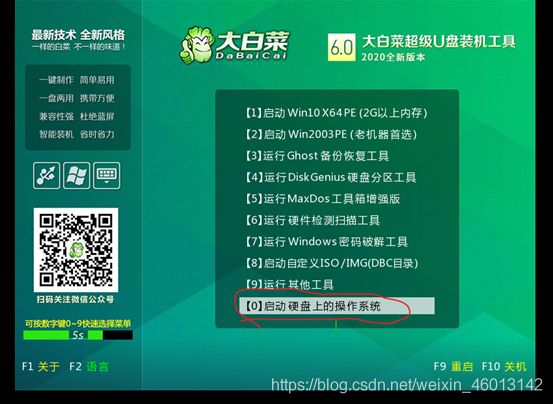

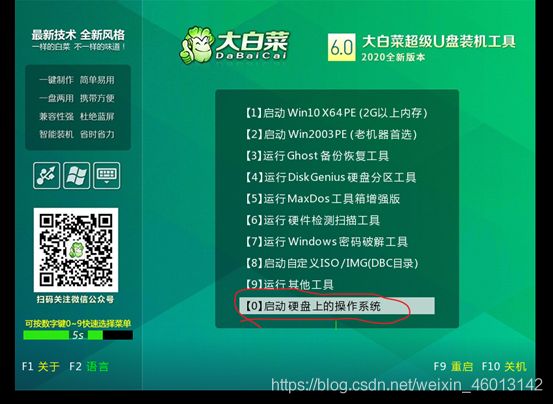

1.下载PE制作工具(如老毛桃,大白菜,深度等),插入空U盘或光盘,一键制作PE系统到U盘

大白菜官网:http://www.winbaicai.com/down.html

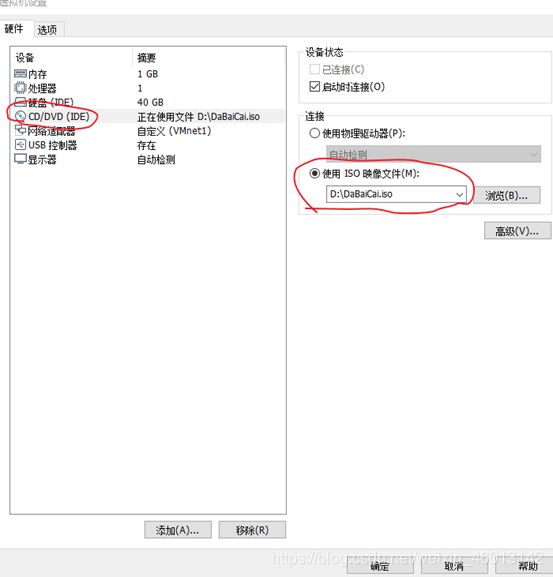

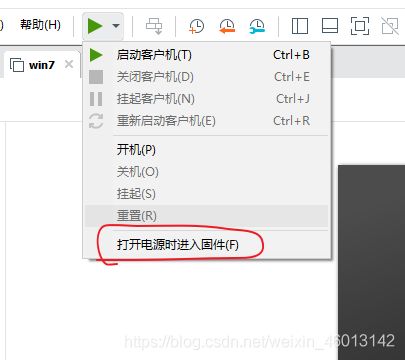

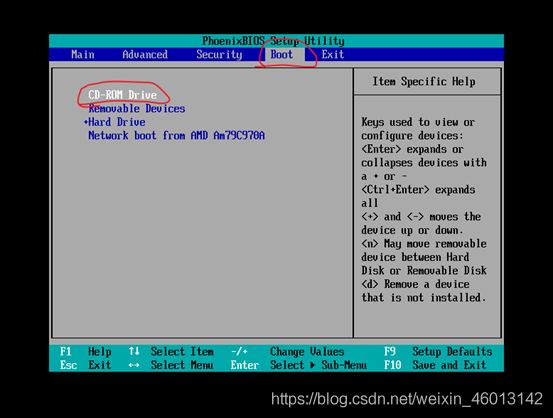

3.插入带有PE系统的U盘或光盘,开机,马上按F2,进入BIOS,设置启动顺序为U盘或光盘为第一位,保存。虚拟机就按下图操作.

选择"Boot",找到“CD-ROM Drive”(光驱),按"+"号将它往前。然后F10保存退出。

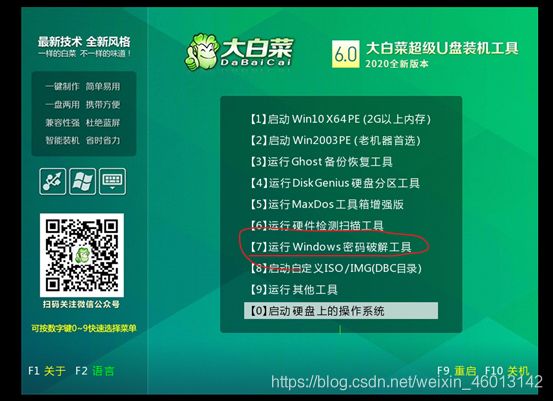

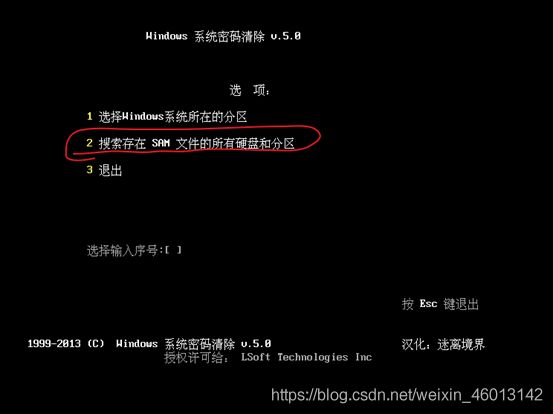

4.重启,进入PE菜单或PE系统,使用破解密码程序进行破解。(不同的PE系统菜单不一样,但一般都有破解密码选项)

2.4 第一种方法

2.5 第二种方法

最后,密码解锁成功。

总结

以上就是第三周的全部笔记,如果有不对的地方希望各位在文章下指出,大家互相进步学习!