OSR推出在线SSL/TLS安全测试工具

您的SSL/TLS协议实现和部署是安全的么?

作为使用最广泛的网络通信安全协议,SSL/TLS协议利用密码学技术给通信双方提供了身份认证、数据加密和完整性校验等功能,是现代互联网安全的重要基础。

随着互联网技术的发展,越来越多的服务器正在采用SSL/TLS协议进行通信加密。根据谷歌Chrome在2019年的数据,超过80%的网页是通过HTTPS(即使用了TLS的HTTP)加载的。OSR在去年也对SSL/TLS的使用情况进行了调研,发现国内已有44%的网站部署了TLS(国外数据是81%)。

与此同时,随着物联网技术和智能设备的普及,越来越多的智能终端设备也在使用SSL/TLS协议与云端进行加密通信。许多IoT开放平台比如AWS IoT、Azure IoT、百度IoT等都支持了SSL/TLS协议。

虽然SSL/TLS协议正在互联网中得到快速普及,但由于协议比较复杂,在具体的实现和部署时容易出现漏洞,导致预期的安全功能失效。比如错误的配置了弱的加密算法导致密钥被暴力破解,有漏洞的代码实现导致了敏感信息从内存泄露等。

根据Qualys在2019年针对全球网站的调研,超过30%的HTTPS网站使用的是不安全的SSL/TLS协议。OSR对国内的HTTPS网站进行了调研,发现42%的国内网站使用的是不安全的SSL/TLS协议。这些不安全的SSL/TLS如果被黑客利用,可能导致相关企业发生严重的数据泄露和经济损失。

为了帮助企业检验其使用的SSL/TLS协议的安全性,OSR(深圳纽创信安科技开发有限公司)现推出一款在线SSL/TLS安全测试工具,即日起向外开放公测,网址是https://tlst.osr-tech.com。

OSR的SSL/TLS安全测试工具,基于国际的SSL/TLS标准,以及我国的TLCP/CTLS标准,从协议的合规性、加密套件、安全漏洞和随机数质量等方面进行安全测试,是目前市场上唯一兼顾了TLS服务器和客户端双向测试的在线检测工具。

OSR的在线SSL/TLS安全测试工具(https://tlst.osr-tech.com)可以快速检查服务器和客户端是否采用了过时老旧的不安全协议版本。此外,我们的工具还针对当前已知的十几种SSL/TLS安全漏洞(比如心脏滴血、BEAST攻击、CCS注入、POODLE攻击、ROBOT漏洞等)进行测试,以确保被测设备上的TLS协议实现是安全的。

SSL/TLS安全测试工具使用说明

OSR的SSL/TLS安全测试涵盖SSL/TLS服务器测试和SSL/TLS客户端测试两大功能。

对于SSL/TLS服务器测试,我们的工具支持以下功能:

协议版本和加密套件检测

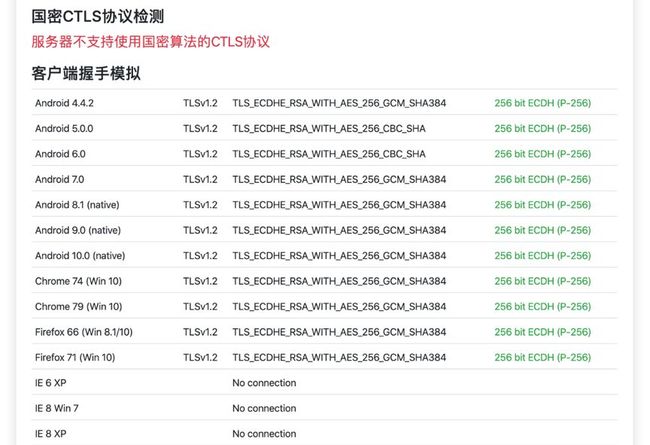

国密算法(SMx)和国密CTLS检测

SSL证书解析和验证

多种客户端握手模拟

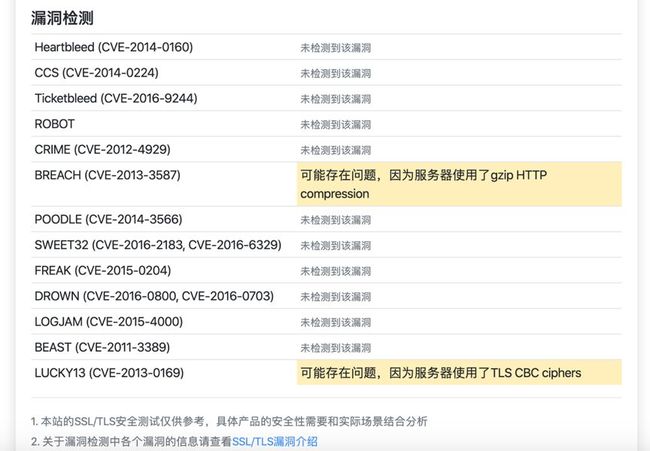

13种服务端SSL漏洞测试

OSR的服务器做的测试报告,以供参考:

对于SSL/TLS客户端测试,我们的工具支持以下功能:

协议版本和加密套件检测

国密算法(SMx)和国密CTLS检测

SSL证书处理能力测试

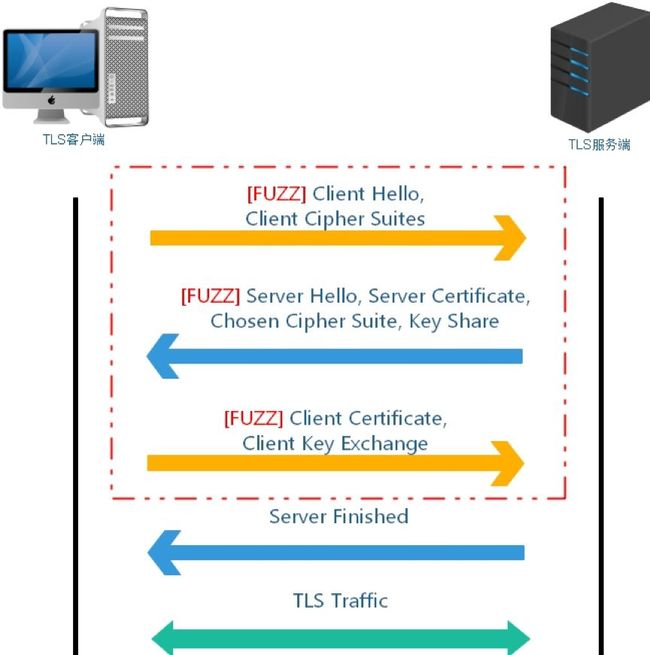

协议消息模糊测试

5种客户端SSL漏洞测试

随机数安全性检测

OSR对Python里面的OpenSSL库实现做的测试,以供参考

除了以上功能,我们还能提供SSL/TLS实现安全模糊测试模块,这是针对TLS的协议栈实现进行全方位的安全性模糊测试,可以及时发现客户端/服务端实现中隐藏的安全漏洞和风险。测试模块将针对TLS连接建立过程的各个环节执行模糊测试,主要涉及的测试流程如图所示:

SSL/TLS知识科普

SSL(Secure Sockets Layer)安全套接层,起初是网景公司设计用于Web的安全传输协议,后来互联网工程任务组(IETF)将SSL标准化后改名为TLS(Transport Layer Security)传输层安全性协议,并陆续颁布了TLS 1.0-1.3标准。SSL/TLS都是基于TCP协议的,IETF后来又制定了基于UDP协议的DTLS协议。

TLS和DTLS协议使用的密码算法都是国际标准,全国信息安全标准化技术委员会基于国产商用密码算法SM2/3/4/9制定了TLCP(Transport Layer Cryptography Protocol)传输层密码协议,又称为CTLS(Chinese TLS)。

从1995年网景公司推出SSL 2.0,到2018年IETF发布最新的TLS 1.3标准,以及我国正在主推的国密标准,SSL/TLS协议已经走过了近30年的历程,在这期间信息技术尤其是密码学技术经历了许多变革和发展,这也推动了SSL/TLS协议的不断革新。

早期的SSL/TLS协议版本使用了现在看来已经是过时甚至是不安全的加密算法和协议设计(尽管可能20年前还是安全的),这些过时的协议版本已不被推荐使用。SSL 2.0和SSL 3.0都已被IETF弃用,TLS 1.0和TLS 1.1也正在被抛弃(Chrome等浏览器厂商将于今年禁用TLS 1.0和TLS 1.1)。所以,现在推荐使用的安全协议是TLS 1.2和TLS 1.3,以及符合国密标准的CTLS实现。

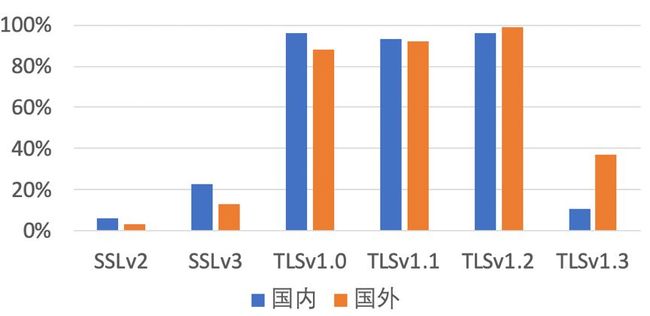

尽管IETF和浏览器厂商都在推动禁用过时SSL/TLS协议版本,但在实际的互联网世界里,当前仍有许多服务器和终端设备在使用老旧的不安全的SSL/TLS协议。根据OSR在2019年的最新调研,我们发现仍有超过20%的国内TLS服务器在使用不安全的SSL 2.0和SSL 3.0,超过80%的国内和国际TLS服务器支持老旧的有全风险的TLS 1.0和TLS 1.1。

OSR的在线SSL/TLS安全测试工具(https://tlst.osr-tech.com)当前处于免费使用阶段,迎大家注册账号进行使用,如有问题,可以通过邮件联系([email protected])或者网站上在线提交。

万物互联 安全赋能

关于纽创信安OSR

深圳市纽创信安科技开发有限公司(Open Security Research Inc.,OSR),成立于2014年,总部在深圳,在北京设有研发中心。是一家专注于安全攻防技术的国家高新技术企业,为客户提供高安全IP和攻击测试服务。

纽创信安以领先的硬件安全攻防技术和创新的硬件安全方法学,致力于把金融级别的安全攻击与防御技术自动化、智能化、产品化、可视化,形成开放的方法学,为万物智联的各垂直行业做安全赋能,并致力于成为新时代安全技术的领跑者。

OSR产品和服务涵盖硬件安全检测设备、安全算法加速、硬件安全解决方案和安全咨询服务,典型客户与合作伙伴包括国家电网、南方电网、泰尔实验室、汇顶、泰凌微电子、得一微电子、云天励飞、C-Sky、Synopsys等。