工具下载:git clone https://github.com/drwetter/testssl.sh.git

实验环境:192.168.1.22(bee-box v1.6) 192.168.1.20(kali-linux-2017.3)

一、SWEET32(CVE-2016-2183)

使用3DES的任何密码都易受SWEET32影响

命令:./testssl.sh -W 192.168.1.22

二、DROWN(CVE-2016-0800)

命令:./testssl.sh -D 192.168.1.22

三、FREAK(CVE-2015-0204)

命令:./testssl.sh -F 192.168.1.22

四、Logjam(CVE-2015-4000)

命令:./testssl.sh -J 192.168.1.22

五、Heartbleed(CVE-2014-0160)

命令:./testssl.sh -H 192.168.1.22:8443

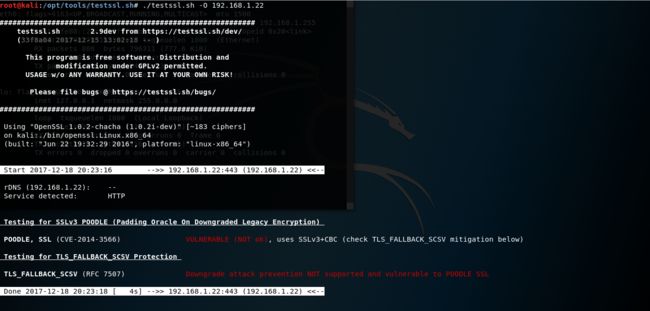

六、POODLE SSLv3(CVE-2014-3566)

命令:./testssl.sh -O 192.168.1.22

七、CCS注入漏洞(CVE-2014-0224)

命令:./testssl.sh -I 192.168.1.22

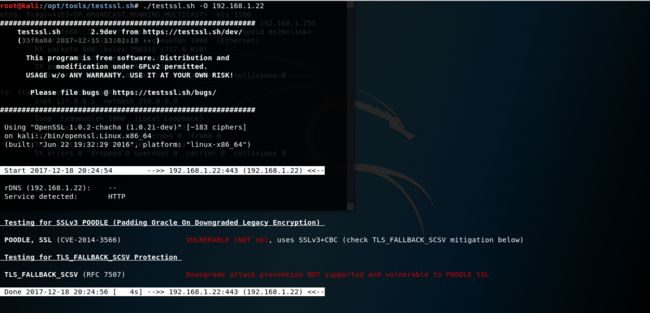

八、POODLE TLS(CVE-2014-8730)

命令:./testssl.sh -O 192.168.1.22

九、BREACH(CVE-2013-3587)

命令:./testssl.sh -T 192.168.1.22

十、RC4 (CVE-2013-2566)

命令:./testssl.sh -4 192.168.1.22

./testssl.sh -E 192.168.1.22 查看所有加密算法,确保不存在RC4

十一、CRIME(CVE-2012-4929)

命令:./testssl.sh -C 192.168.1.22

十二、Renegotiation(CVE-2009-3555)

TLS / SSL重新协商漏洞

命令:./testssl.sh -R 192.168.1.22