网络安全协议

目录

一、OSI七层模型

1. 基本概念

2. OSI各层的功能和协议

3. 分层结构的优点

4. 数据封装与分用(解封装)

二、TCP/IP体系架构

1. TCP/IP协议族分层结构

2. 链路层安全风险

3. 网络层安全风险

4. 传输层安全风险

5. 应用层安全风险

三、TCP/IP安全架构

1. TCP/IP体系结构

2. TCP/IP安全架构

3. OSI下四层网络架构的作用

4. 安全协议介绍

一、OSI七层模型

1. 基本概念

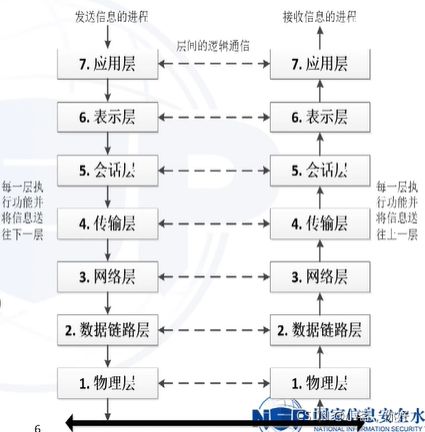

开放系统互连模型(Open System Interconnection Reference Model, OSI) 是国际标准化组织于1977年发布的一个标准参考模型,在1983年成为ISO 7498国际标准,该模型定义了网络中不同计算机系统进行通信的基本过程和方法。

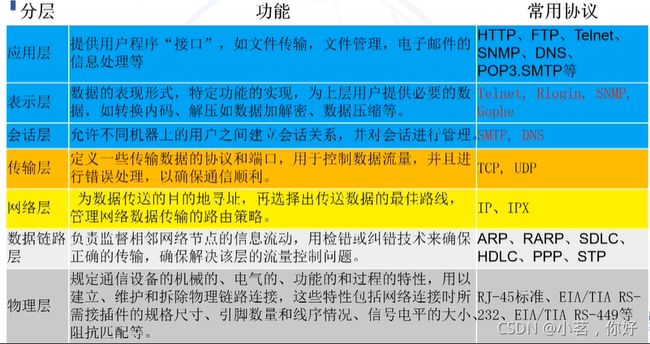

OSI模型把网络通信工作分为七层,从低层到高层依次是:物理层( Physical Layer)、数据链路层(Data Link Layer)、网络层( Network Layer) 、传输层(Transport Layer) 、会话层(Session Layer) 、表示层(Presentation Layer) 和应用层(Application Layer)。

模型定义了网络中不同计算机系统进行通信的基本过程和方法。

底层协议:

偏重于处理实际的信息传输,负责创建网络通信连接的链路,包括物理层、数据链路层、网络层和传输层

高层协议:

处理用户服务和各种应用请求,包括会话层、表示层和应用层

2. OSI各层的功能和协议

3. 分层结构的优点

(1)各层间相互独立

(2)促进标准化工作

(3)协议开发模块化

(4)降低复杂性

4. 数据封装与分用(解封装)

TCP/IP体系结构

●TCP/IP是目前互联网中最基本的协议,也是互联网构成的基础协议。TCP/IP最 早源于美国国防部的ARPA网项目(一个军用通信网络), 经过多年的发展,其中的非涉密部分发展成今天的互联网。通常谈到TCP/IP指的是以TCP(传输控制协议)和IP(网际协议)为核心构成的协议族,是一组在不同层次上工作的多个协议的组合,通过TCP/IP, 不同的信息处理设备可以相互传递数据。

●TCP/IP体系架构包括链路层、网络层、传输层、应用层四层,每一层负责不同的功能

二、TCP/IP体系架构

1. TCP/IP协议族分层结构

2. 链路层安全风险

链路层也称网络接口层或数据链路层,是TCP/IP的最底层, 它负责接收来自网络层的IP数据包,并把数据包发送到指定的网络上,或从网络上接收物理帧,抽出网络层数据包,交给网络层。其主要协议有ARP和RARP协议。

安全问题:

(1)损坏:自然灾害、动物破坏、老化灰尘、温湿度、误操作

(2)干扰:大功率电器/电源线路/电磁辐射

(3)电磁泄漏:传输线路电磁泄漏

(4)欺骗:ARP欺骗

(5)嗅探:常见二层协议是明文通信的

(6)拒绝服务:mac flooding, arp flooding等

3. 网络层安全风险

网络层也称作互联网络层,用于实现数据包在网络中正确的传递。IP(网际协议)是网络层的核心协议,是上层协议和应用的基础。

IP提供主机到主机的数据传送服务,目前广泛使用第四版IP(IPv4)提供无连接不可靠的服务,不能为通信数据包提供完整性和机密性保护能力,也缺乏对IP地址的身份认证机制。

安全问题:

(1)电子欺骗攻击:IP地址欺骗攻击、源路由欺骗等

(2)拒绝服务攻击:碎片攻击、死亡之ping

4. 传输层安全风险

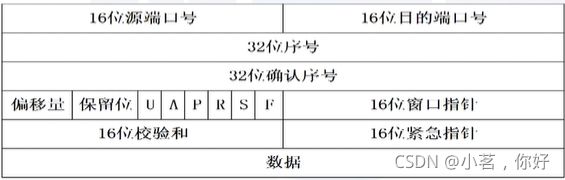

(1)传输层主要为两台主机上的应用程序提供端到端的通信服务。传输层有TCP(传输控制协议)和UDP(用户数据报文协议)两个协议。

(2)TCP通过三次握手提供一种可靠的、面向连接的数据通信服务。

(3)UDP协议结构简单,占用资源少,处理效率高,能够提供无连接的不可靠的安全服务。

安全问题:

TCP:SYN Flood拒绝服务攻击、会话劫持攻击

UDP:流量型拒绝服务攻击(例如UDP Flood)

协议介绍:

TCP协议:

●提供面向连接的、可靠的字节流服务

●提供可靠性服务:数据包分块、发送接收确认、超时重发、数据校验、数据包排序、控制流量

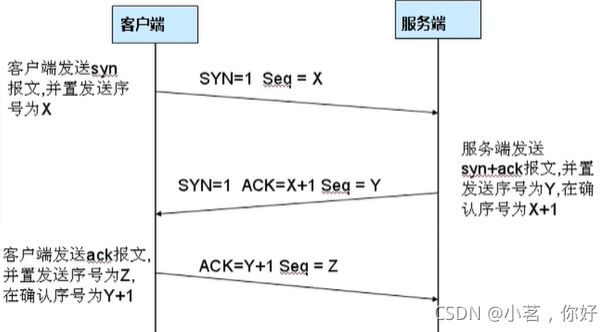

TCP三次握手:

三次握手工作过程:

(1)" TCP服务器进程先创建传输控制块TCB,时刻准备接受客户进程的连接请求,此时服务器就进入了LISTEN (监听)状态;

(2)TCP客户进程也是先创建传输控制块TCB,然后向服务器发出连接请求报文,这是报文首部中的同部位SYN=1,同时选择一个初始序列号seq=x ,此时,TCP客户端进程进入了SYN-SENT (同步已发送状态)状态。TCP规定,SYN报文段(SYN=1 的报文段)不能携带数据,但需要消耗掉一个序号。

(3)TCP服务器收到请求报文后,如果同意连接,则发出确认报文。确认报文中应该ACK=1,SYN=1,确认号是ack=x+1,同时也要为自己初始化一个序列号seq=y, 此时,TCP服务器进程进入了SYN-RCVD (同步收到)状态。这个报文也不能携带数据,但是同样要消耗一个序号。

(4)TCP客户进程收到确认后,还要向服务器给出确认。确认报文的ACK=1, ack=y+1, 自己的序列号seq=x+1,此时,TCP连接建立,客户端进入ESTABLISHED (已建立连接)状态。TCP规定,ACK报文段可以携带数据,但是如果不携带数据则不消耗序号。

(5)当服务器收到客户端的确认后也进入ESTABLISHED状态,此后双方就可以开始通信了。

TCP四次挥手:

TCP四次挥手工作过程:

(1)客户端进程发出连接释放报文, 井且停止发送数据。释放数据报文首部,FIN=1, 其序列号为seq=u (等于前面已经传送过来的数据的最后一个字节的序号加1),此时,客户端进入F IN-WAIT-1 (终止等待1)状态。 TCP规定,FIN报文段即使不携带数据,也要消耗-一个序号。

(2)服务器收到连接释放报文,发出确认报文,ACK=1, ack=u+1, 并且带上自己的序列号seq=v,此时,服务端就进入了CLOSE -WAIT (关闭等待)状态。TCP服务器通知高层的应用进程,客户端向服务器的方向就释放了,这时候处于半关闭状态,即客户端已经没有数据要发送了,但是服务器若发送数据,客户端依然要接受。这个状态还要持续一段时间, 也就是整个CL OSE- WAI T状态持续的时间。

(3)客户端收到服务器的确认请求后,此时,客户端就进入FIN-WAIT-2 (终止等待2)状态,等待服务器发送连接释放报文(在这之前还需要接受服务器发送的最后的数据)。

(4)服务器将最后的数据发 送完毕后,就向客户端发送连接释放报文,FIN=1, ack=u+1, 由于在半关闭状态,服务器很可能又发送了一些数据,假定此时的序列号为seq=w,此时,服务器就进入了LAST-ACK (最后确认)状态,等待客户端的确认。

(5)客户端收到服务器的连接释放报文后,必须发出确认,ACK=1, ack=w+1, 而自己的序列号是seq=u+1,此时,客户端就进入了TIME-WAIT (时间等待)状态。注意此时TCP连接还没有释放,必须经过2* ** MSL (最长报文段寿命)的时间后,当客户端撤销相应的TCB后,才进入CLOSED状态。

(6)服务器只要收到了客户端发出的确认,立即进入CLOSED状态。同样,撤销T08后,就结束了这次的TCP连接。可以看到,服务器结束TCP连接的时间要比客户端早一些。

为什么建立连接是三次握手,关闭连接确是四次挥手呢?

答:建立连接的时候,服务器在LISTEN状态下,收到建立连接请求的SYN报文后,把ACK和SYN放在一个报文里发送给客户端。而关闭连接时,服务器收到对方的FIN报文时,仅仅表示对方不再发送数据了但是还能接收数据,而自己也未必全部数据都发送给对方了,所以己方可以立即关闭,也可以发送一些数据给对方后,再发送FIN报文给对方来表示同意现在关闭连接,因此,己方ACK和FIN一般都会分开发送,从而导致多了一次。

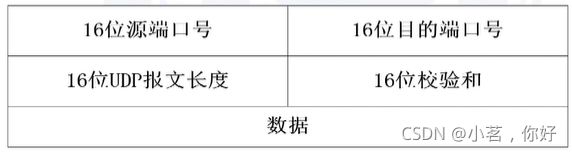

UDP协议:

UDP协议提供面向事务的简单不可靠信息传送服务

特点:

(1)无连接、不可靠

(2)协议简单、占用资源少,效率高

TCP和UDP协议对比:

(1)TCP设计用于传输对数据传输可靠性有严格要求的数据,例如SSL、TLS,由于tcp采用三次握手方式,攻击者可利用两次握手实施SYN Flood攻击。

(2)UDP设计用于传输对实时性要求较高,但对数据传输可靠性没有严格要求的数据。例如网络视频、语音等。由于UDP协议的高效,攻击者可利用UDP协议产生大量的数据用于实施拒绝服务攻击(UDP Flood)。

5. 应用层安全风险

(1)应用层是TCP/IP体系的最高层,对应OSI模型的上三层(应用层、表示层和会话层),为运行在不同端系统上的应用程序进程提供报文传递服务。

(2)典型的应用层协议包括网页浏览使用的HTTP(超文木传输协议)、收发电子邮件使用的SMTP(简单邮件传送协议)和POP3(邮局协议)、文件传输的FTP(文件传输协议)等。不同的应用层协议实现差异较大,根据各自特性都有自身的安全性问题。

安全问题:

(1)身份认证简单,面临口令破解、身份伪造等攻击威胁;

(2)使用明文传输数据,面临数据泄露、数据伪造等一系列问题,攻击者可通过嗅探等方式获取传输中的敏感信息;

(3)缺乏数据完整性保护,面临数据破坏、篡改等问题,攻击者可通过更改用户提交的数据,从而实施欺诈。

三、TCP/IP安全架构

1. TCP/IP体系结构

TCP/IP协议族安全性问题随着互联网的发展日益突出,相关组织和专家也对协议进行不断的改善和发展,为不同层次设计了相应的安全通信协议,用于对不同层次的通信进行安全保护,从而形成了由各层次安全通信协议构成的TCP/IP协议族安全架构。

2. TCP/IP安全架构

3. OSI下四层网络架构的作用

网络接口层:

主要是对连接提供安全保障,通过建立专用通信链路,在主机或主机与路由器之间提供安全保护。该层安全通信协议主要有PPTP、L2TP等。

互联网络层:

解决IP的安全问题,其主要安全通信协议是IPSec协议。

传输层:

传输层安主要在端到端实现,提供基于进程到进程的安全通信,其主要安全通信协议有SSL和TLS等协议。

应用层:

根据特定应用的安全需要及其特点而设计的安全协议,如电子邮件安全协议S/MIME,安全超文本传输协议S-HTTP等。

4. 安全协议介绍

IPSec协议:

(1)IPSec(互联网协议安全)是IETF(互联网工程任务组)制定的一组开放的网络安全协议。它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合。IPSec用来解决IP层安全性问题的技术,同时支持IPv4和IPv6网络。

(2)IPSec协议工作在IP层,提供访问控制、无连接的完整性、数据源认证、机密性保护、有限的数据流机密性保护以及抗重放攻击等安全服务。

(3)IPSec协议通过认证头协议 (Authentication Header, AH) 为IP数据包提供无连接完整性与数据源认证,并提供保护以避免重播情况。一旦建立安全连接,AH尽可能为IP头和上层协议数据提供足够多的认证。

(4)IPSec协议中通过封装安全载荷协议(Encapsulating Security Payload, ESP) 加密需要保护的载荷数据,为这些数据提供机密性和完整性保护能力。ESP协议和AH协议可被独立使用,也可以相互结合使用。

SSL协议:

(1)SSL (安全套接层)由网景公司于1990年开发,用于保障Web通讯的安全,主要任务是提供私密性,信息完整性和身份认证。

(2)SSL使用对称密码算法的密钥作为会话密钥,对会话的数据进行加密,而会话的密钥使用非对称密码算法的公钥体系进行交换,保证两个应用间通信的保密性和可靠性,为客户应用与服务器应用之间的通信提供安全保障。SSL由于能数据进行加密,提供身份验证和消息完整性保护机制,并且支持为任何基于TCP的应用层协议提供安全保护、部署简单等特点,成为目前应用广泛的安全通信协议。

(3)TLS(传输层安全性协议)是在SSL v3.0的基础上进行增强和修改后形成的安全通信协议,可以认为是SSL的后续版本,与SSL协议的差异非常微小,仅仅是在一些细节上有区别。TLS通过协商和认证,创建安全会话通道,任何应用层协议的数据在通过TLS协议进行传送时都受到保护。TLS协议的优势是与高层的应用层协议(如HTTP、FTP、 Telnet等)完全兼容,应用层协议能透明地运行在TLS协议之上,目前web访问使用的https协议,大多使用的HTTP协议和TLS1.2协议。