iptables防火墙与SNAT和DNAT

1、防火墙分类

硬件防火墙

华为E9000

-----------------------------------------

软件防火墙

iptables Centos5/6 系统默认防火墙

firewalld Centos7/8 系统默认防火墙2、Linux防火墙基础

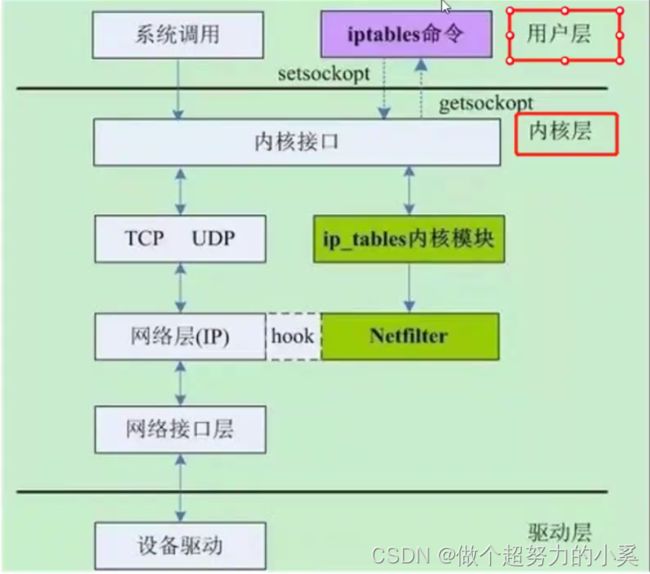

netfilter

-

位于Linux内核中的包过滤功能体系

-

称为Linux防火墙的”内核态“

iptables

-

位于/sbin/intables,用来管理防火墙规则的工具

-

称为Linux防火墙的”用户态“

Linux系统的防火墙:IP信息包过滤系统,它实际上由两个组件netfilter和iptables组成 主要工作在网络层,针对IP数据包。体现在对包内的IP地址、端口、协议等信息的处理

netfilter/iptables关系:

-

netfilter:属于”内核态“(Kernel Space,又称为内核空间)的防火墙功能体系

是内核的一部分,由一些数据包过滤表组成,这些表包含内核用来控制数据包过滤处理的规则集

-

iptables:属于”用户态“(User space,又称为用户空间)的防火墙管理体系

是一种用来管理Linxu防火墙的命令程序,它使插入、修改和删除数据包过滤表中的规则变得更容易,通常位于/sbin/iptabels文件下

-

netfilter/iptables后期简称为iptables。iptables是基于内核的防火墙,其中内置了raw、mangles、nat和filter四个规则表。表中所有规则配置后,立即生效,不需要重启服务

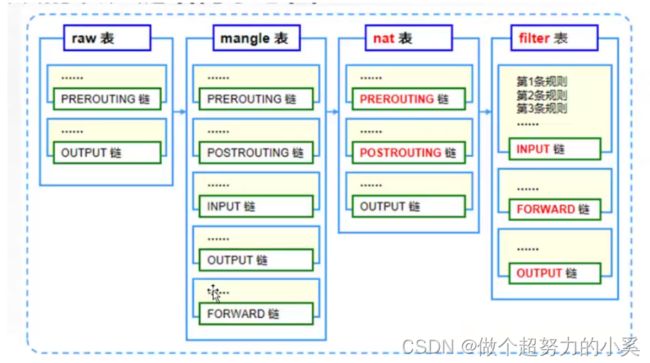

3、四表五链

规则表的作用:容纳各种规则链

规则链的作用:容纳各种防火墙规则

3.1、四表

-

raw表:确定是否对该数据包进行状态跟踪。包括两个规则链,OUTPUT、PREROUTING

-

mangle表:修改数据包内容,用来做流量整形的,给数据包设置标记。包括五个规则链,INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING

-

nat表:负责网络地址转换,用来修改数据包中的源、目标IP地址或端口。包括三个规则链,OUTPUT、PREROUTING、POSTROUTING

-

filter表:负责过滤数据包,确定是否放行该数据包(过滤)。包括三个规则链,INPUT、FORWARD、OUTPUT

优先顺序

3.2、五链

-

INPUT:处理入站数据包,匹配IP为本机的数据包

-

OUTPUT:处理出站数据包,一般不在此链上做配置

-

FORWARD:处理转发数据包,匹配流经本机的数据包

-

PREROUTING:在进行路由选择前处理数据包,用来修改目的地址,用来做DNAT,相当于把内网服务器的IP和客户端映射到路由器的外网IP和端口上

-

PSOTOUTING:在进行路由选择后处理数据包,用来修改源地址,用来做SNAT,相当于把内网通过路由器NATZ转换功能实现内网主机通过一个公网IP地址上网

优先顺序

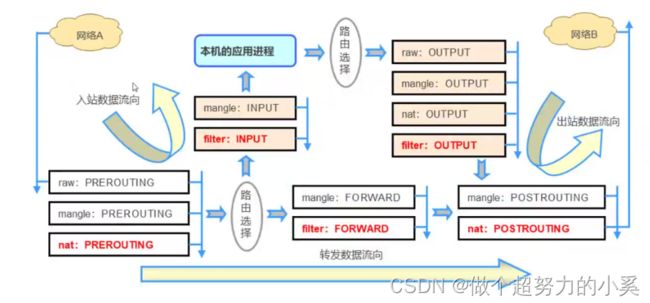

规则链之间的匹配顺序:

主机型防火墙:

-

入站数据(来自外界的数据包,且目标地址是防火墙本机):PREROUTING——>INPUT——>本机的应用程序

-

出站数据(从防火墙本机向外部地址发送的数据包):本机的应用程序——>OUTPUT——>POSTOUTING

网络型防火墙:

规则链内的匹配顺序

自上向下按顺序依次进行检查,找到相匹配的规则即停止(LOG策略例外,表示记录相关日志)

若在该链内找不到相匹配的规则,则按该链的默认策略处理(未修改的状态下,默认策略为允许)

4、安装iptables

Centos 7默认使用firewalld防火墙,没有安装iptables,若想使用iptables防火墙。必须先关闭firewalld防火墙,再安装iptables

[root@localhost ~]# systemctl stop firewalld.service

[root@localhost ~]# systemctl disable firewalld.service

Removed symlink /etc/systemd/system/multi-user.target.wants/firewalld.service.

Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service.

[root@localhost ~]# yum install -y iptables iptables-services.x86_64

[root@localhost ~]# systemctl start iptables.service iptables防火墙的配置方式

-

使用iptables命令行

-

使用system-config-firewall (图形化界面)centos 6才可用

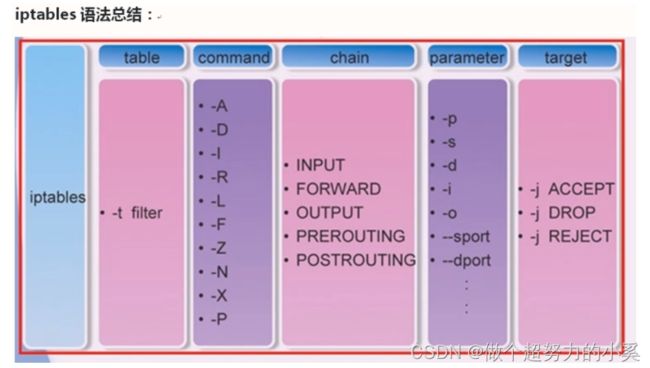

4.1、iptabels命令行配置方法

命令格式;

iptables [-t 表名] 管理选项[链名] [匹配条件] [-j 控制类型]注意事项:

-

不指定表名时,默认指filter表

-

不指定链名时,默认指表内的所有链

-

除法设置链的默认策略,否则必须指定匹配条件

-

控制类型使用大写字母,其余均为小写

常用的控制类型

| 类型 | 解释 |

|---|---|

| ACCEPT | 允许数据包通过 |

| DROP | 直接丢弃数据包通过,不给出任何回应信息 |

| REJECT | 拒绝数据包通过,会给数据发送端一个响应信息 |

| SNAT | 修改数据包的源地址 |

| DNAT | 修改数据包的目的地址 |

| MASQUERADE | 伪装成一个非固定公网IP地址 |

| LOG | 在/var/log/messages文件中记录日志信息,然后 |

常用的管理选项

| 选项 | 解释 |

|---|---|

| -A | 在指定链的末尾追加(--append)一条新的规则 |

| -I | 在指定链的开头插入(--insert)一条新的规则,未指定序号时默认作为第一条规则 |

| -R | 修改,替换(--replace)指定链中的某一条规则, |

| -P | 设置指定链的默认策略(--policy), |

| -D | 删除(--delete)指定链中的某一条规则,可指定规则序号或具体内容 |

| -F | 情空(--fliush)指定链中的所有规则,若链若未指定链名,则清空表中所有链 |

| -L | 列出(--list)指定链中所有的规则,若未指定链名,则列出表中的所有链 |

| -n | 使用数字形式(--numeric)显示输出和结果,如显示IP地址而不是主机名 |

| -v | 显示详细信息,包括每条规则的匹配包数量和匹配字节数 |

| --line-numbers | 查看规则时,显示规则的序号 |

[root@localhost ~]# iptables -L -n 默认查看filter表

[root@localhost ~]# iptables -t filter -L -n -t指定表

-------------------------------------------------4.2、规则的匹配

1、通用匹配

可直接使用,不依赖于其他条件或扩展,包括网络协议、IP地址、网络接口等条件

-

协议匹配:-p 协议名 (tcp\udp\imcp)

-

地址匹配:-s 源地址 、 -d 目标地址 #可以是IP、网段、域名、空(任何地址)

-

接口匹配:-i 入站网卡 -o 出站网卡

2、隐含匹配

要求以特定的协议匹配作为前提,包括端口、TCP标记、ICMP类型等条件

端口匹配:--sport源端口、--dport目的端口

##可以是个别端口、端口范围

-

--sport 1000 匹配源端口是1000的数据包

-

--sport 1000:3000 匹配源端口是1000-3000的数据包

-

--sport :3000 匹配源端口是3000及以下的数据包

-

--sport 1000: 匹配源端口是1000及以上的数据包

注意:--sport和--dport必须配合-p<协议类型>使用

3、显示匹配

要求以“-m 扩展模块”的形式明确指出类型,包括多端口、MAC地址、IP范围、数据包状态等条件

多端口匹配:-m multiport --sport 源端口列表

-m multiport --dport 目的端口列表

IP范围匹配:-m iprange --src-range IP范围

5、SNAT与NAT

SNAT源地址转换

-

数据包从内网发送到公网时,SNAT会把数据包的源IP由私网IP转换成公网IP

-

当响应的数据包从公网发送到内外时,会把数据包的目的IP由公网IP转换为私网IP

DNAT目标地址转换

-

修改数据包的目的地址

1、准备工作

服务端7-7 VMNet1 内网 192.168.80.20

----------------------------------------------

systmectl stop firewalld

systemctl disable firewalld

setenfence 0

VMNet1 内网

vim /etc/sysconfig/network-scripts/ifcfg-ens33

IPADDR=192.168.80.20

GATEWAY=192.168.80.12

#DNS

systemctl restart networi

---------------------------------------------

客户端7-8 VMNet2 外网 12.0.0.200

systmectl stop firewalld

systemctl disable firewalld

setenfence 0

VMNet2 外网

vim /etc/sysconfig/network-scripts/ifcfg-ens33

IPADDR=12.0.0.200

GATEWAY=12.0.0.254

#DNS

systemctl restart network

-------------------------------------------

网关服务器 7-2 192.168.80.12 12.0.0.254

加网卡 VMNet1 VMNet2 外网 都是仅主机模式

vim /etc/sysconfig/network-scripts/ifcfg-ens33

IPADDR=192.168.80.12

#GATEWAY

#DNS

vim /etc/sysconfig/network-scripts/ifcfg-ens36

#UUID

IPADDR=12.0.0.254

#GATEWAY

#DNS

systemctl restart network2、验证工作

-----------------------------------------------

网关服务器 7-2 192.168.80.12 12.0.0.254

-----------------------------------------------

vim /etc/sysctl.conf 打开IP转换功能

net.ipv4.ip_forward=1

sysctl -p

----------------------------------------------

服务端7-7 VMNet1 内网 192.168.80.20

----------------------------------------------

yum install -y httpd

systemctl start httpd

cd /var/www/html

echo 'this is second test web!' > index.html (三机去火花浏览器验证)

---------------------------------------------3、转发功能

网关服务器 7-2 192.168.80.12 12.0.0.254

-------------------------------------------------------

iptables -nL

iptables -nL -t nat

iptables -F &&iptables -F -t nat 删表

iptables -t nat -A POSTROUTING -s 192.168.80.0/24 -o ens36 -j SNAT --to 12.0.0.254

iptables -t nat -A PREROUTING -i ens36 -d 12.0.0.254 -p tcp --dport 8080 -j DNAT --to 192.168.80.20:80

systemctl restart httpd