8. 无线体内纳米网:基于蓝牙LE接口的数字ID系统

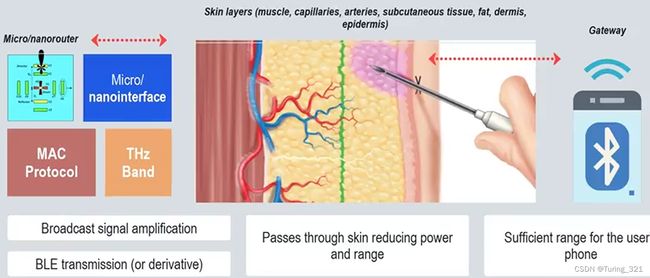

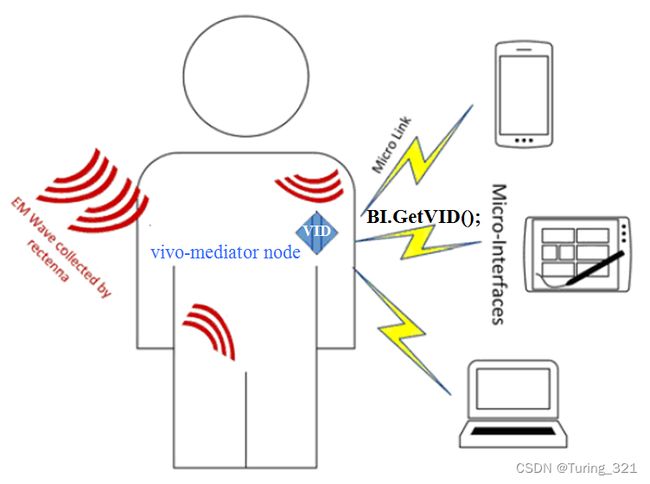

\qquad 本文描述一个基于蓝牙LE接口的体内数字ID系统。它是通过将药剂注入人体,自组装在人体内预定位置的。图1给出了一个在体内形成的一般纳米网以及它与外界互联的情形。本文将尽可能简化所述系统,避开自组装过程和纳米器件设计的具体技术,聚焦问题于蓝牙接口在体内实现的可行性和在体内存在的可检测性上,并尝试给出可检测性的一般原则。[1~4]

- 我的新浪博客账号

- 我的存档免费软件

- 我的存档学习资料

1. 架构设计[2~7]

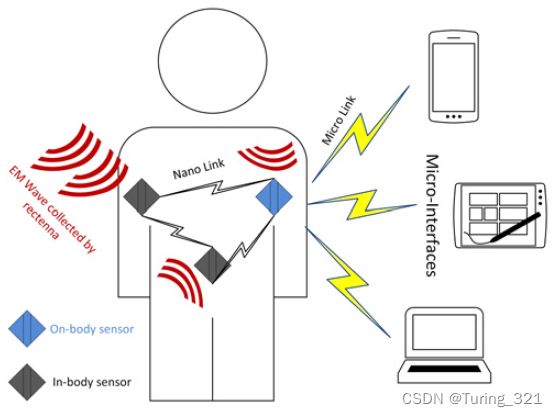

\qquad 图2勾勒了一个医疗服务领域的体内无线纳米网,它的架构很简单:

- 分布在体上(on-body)和体内(in-body)的不同传感器(黑色和蓝色方块)收集和交换数据;

- 传感器配备有采集能量的整流天线和处理信息的纳米天线;

- 传感器之间的纳米连接(nano-link)为医疗服务中心收集数据;

- 体上传感器(蓝色方块)和体外网关之间通过微米连接(micro-link)交换数据和命令。

我们所拟设计的体内数字ID系统可以视为是对这一架构的进一步简化:

- 它的体内唯一关键器件是一个蓝牙LE接口,目标是实现图2中蓝色方块表示的器件包含的微米接口(micro-interface)功能;

- 这个关键器件代表一个中介节点(vivo-mediator node),通过自组装生成在人体皮肤浅组织之下,而非图2中标注的,为一体上传感器(on-body sensor)。

图2. 面向医疗服务的体内无线纳米网 [6]

\qquad 在一个体内无线纳米网中,一个中介节点是一个混合信号转发器,其基本作用是(参见图3):

- 接收来自体内器件的信号,将它们转发给体外网关;

- 接收来自体外网关的信号,将它们转发给体内器件;

- 克服人体皮肤对于电磁信号的屏障;

- 提高信号发射功率。

为此,采纳的技术方案和措施包括:

- 将中介节点选择放置在人体皮肤浅组织之下,以减小信号穿透所需的深度;

- 将中介节点与体外网关之间的电磁通信信号选择为GHz(而非THz)频段,以降低信号穿透皮肤的损耗和提高穿透深度;

- 将中介节点与体内器件之间的电磁通信信号选择为THz频段,以满足信号的体内通道传播要求;

- 用由石墨烯基材料实现的组件集成中介节点,以保证信号接收、转发、以及能源供应对于组件的微米-纳米级要求。

\qquad 由此,我们看到,开发这样一个中介节点的关键归结为:设计和制作满足功能和性能要求的天线、路由器、能源采集器。本文并不试图进一步透视这些器件的架构和技术,介绍本小节为的是说明:一个体内数字ID系统确实可以用一个蓝牙LE接口作为其唯一的核心器件来实现。

2. 可实现性 [1~2, 5~7]

\qquad 为了实现一个基于蓝牙LE接口的个人数字ID系统,让我们做以下进一步的假设:

- 它是通过将药剂V注入个体A体内生成的;

- 个体A有一个唯一的公民身份编号CID;

- 药剂V有与CID相绑定的唯一药剂编号VID;

- 药剂V在A体内生成了一个称为BI的蓝牙LE接口;

- BI中存储了VID;

- BI包含了能够让其受信设备安全读取VID的代码,用BI对象方法可将它表示为:

\qquad VID = BI.GetVID();

这样,我们就将图2中的体内网简化成了只需一个微米接口就能工作的数字ID系统,它对应于上面所说的BI,即图4中的中介节点(蓝色方块)。

\qquad 由此,我们就避开了体内网中复杂的纳米器件技术和THz信号传播协议的讨论。并且,由于蓝牙相关技术(器件、接口、协议、等等)都是成熟的,我们只需考虑如何基于蓝牙LE接口实现一个安全的数字ID应用,前提是释疑以下两个问题:

- 能实现微米级BI吗?

- 自主供电的BI能保证蓝牙LE接口的功率要求吗?

\qquad 下面对它们分别进行一般性讨论。

微米级BI

\qquad 我们知道,将带蓝牙接口的医学器件植入到人体现在已经很常见,其中的蓝牙接口通常是毫米级的。对于自组装形成的体内网而言,微米级(小于1-毫米)是对其生成于血液循环系统和体内器官组织表面的器件的基本要求。对于采用石墨烯材料的纳米制造技术而言,满足这一要求并不是问题,即便是支持THz电磁信号收发的纳米天线和提供纳瓦级功率的纳米电池,也能在几百纳米尺寸内实现,参见图5。而将这些纳米组件集成到一个尺寸只有几微米的设备中,将能够产生在纳米级执行特定任务的自主纳米器件,如信号收发、供电、计算、数据存储、传感、或驱动,参见图6。

\qquad 对于我们的BI器件,为了支持在米级范围内收发2.4 GHz蓝牙LE信号,它的天线和供电单元需要微米级大小。例如,2.4 GHz蓝牙信号在自由空间的波长为125 mm,其1/4波长天线的长度为31.25 mm。由于千兆电磁波信号在石墨烯材料中的传播速度比自由空间慢两个量级,因此相应的石墨烯天线长度可以估算为310 μm。这也是用数个甚至数十个石墨烯天线组成阵列来采集环境电磁辐射能量所必须的,参见随后一小节的讨论以及图2或图4中用纳米整流天线采集环境电磁波的示意。据此可得出结论,最终产生的自主BI器件至少是微米级的,甚至达到几毫米大小,参见图7中螺丝刀所指向的微米-纳米接口。

自主供电单元

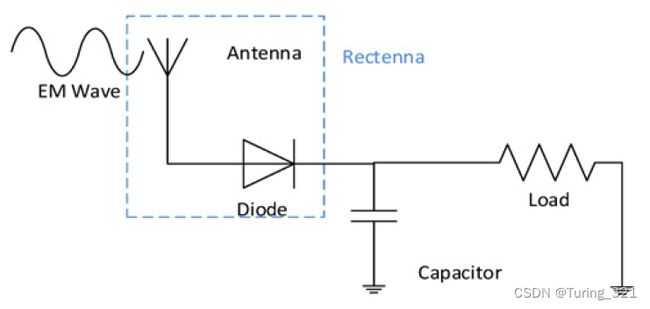

\qquad 至于BI器件面临的自主供电瓶颈,得力于近年来5G频段电磁信号的覆盖、基于石墨烯等材料的新型整流天线的进展、以及蓝牙LE技术的成功应用,而逐渐被克服。其中我们关注的供电单元可用来自文献[6]的电路图(图8)和模型(图9)来概括:

- 用石墨烯天线和超高速整流二极管组成石墨烯整流天线;

- 用数个甚至数十个石墨烯整流天线组成天线阵列;

- 用石墨烯整流天线阵列采集环境电磁辐射能量;

- 用一个超级电容器储存整流后的DC。

有关这种供电单元采集能量的详细描述和输出功率的具体分析、比较参见文献[6]。

\qquad 重要提示:

- 上述供电单元,由于采集的能量来自环境电磁辐射,因此在与任何电磁信号相隔离的环境(法拉第笼)中,将无法长时间持续提供能量。

两点假设

\qquad 现在,对我们的位于个人身体皮肤浅组织下的BI器件做出以下两点假设:

- 它不仅完成了硬件生成,而且固化了蓝牙LE协议栈。

- 它今后将与我们每天频繁打交道的其他蓝牙LE设备一样,能够在蓝牙LE信号的工作范围内,与它所信任的任何设备进行配对和交流。

3. 蓝牙设备地址[8~10]

\qquad 本文随后内容的目标是:了解如何检测上述BI器件从体内发射的蓝牙信号?以及如何获取存储在上述BI器件中的VID?为此,简介本节和下一节作为这些讨论的基础。

设备地址

\qquad 一个设备的身份地址(Identity Address),简称设备地址,是它在传输数据包时使用的地址。一个网络设备,在其可达的网络范围内,这个地址必须唯一,否则其内外设备连接、数据访问、数据路由就会混乱。

\qquad 每个蓝牙设备,与每个其他种类的网络设备一样,都有一个48-位的地址。但对于蓝牙设备而言,必须用这个地址加上一个地址类型才能标识其唯一性。地址类型表示一个公共设备地址或一个随机设备地址(都为48-位)。每当比较两个设备地址时,比较应包括设备地址类型,即如果两个地址的类型不同,即使两个48-位地址相同,它们也不同。

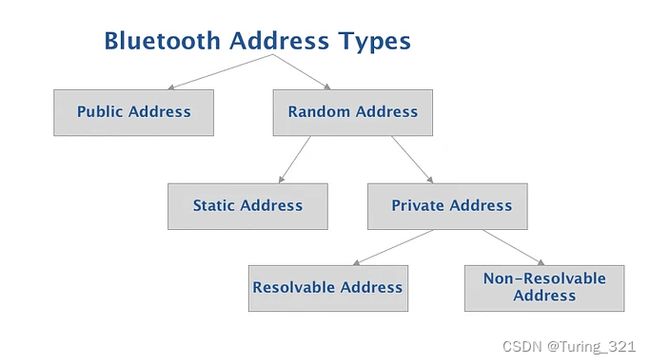

地址类型

\qquad 根据Bluetooth Core规范文档,蓝牙地址有两种主要类型:公共地址和随机地址。蓝牙设备必须使用这些类型的地址之一,在某些情况下,它包含这两种类型的地址。让我们看一个图表,它总结了可用的不同类型的蓝牙地址:

\qquad 上图显示了蓝牙地址类型的层次结构。总之,四种蓝牙地址类型是:

- 公共地址

- 随机静态地址

- 随机私有可解析地址

- 随机私有不可解析地址

随机地址和私有地址只是分类,不是实现中使用的类型。

公共地址

\qquad 一个公共地址是一个必须向IEEE注册的全局固定地址。它遵循与MAC地址相同的准则,是一个48-位的扩展唯一标识符(EUI-48)。这个地址从不更改,并且保证对于蓝牙设备是唯一的。

- Company ID: IEEE公开分配的地址部分(MSB)

- Company Assigned: 内部分配的ID,作为分配块的一部分(LSB)

重要提示:

- 如果一个蓝牙设备的显示地址不存在于IEEE相关数据库中,例如:用MAC地址查询软件无法获得它的任何信息,它就不是一个在IEEE注册的全局固定地址,而是一个局域随机地址。

随机地址

\qquad 随机地址比公共地址更受欢迎,因为它们不需要在IEEE注册。随机地址是一个标识符,它可以是:

- 编程到设备中的或

- 在运行时生成的(取决于子类型)。

\qquad 随机地址的两个子类型是随机静态地址和随机私有地址,随后将分别介绍。

重要提示:

- 蓝牙低能耗(Bluetooth Low Energy, Bluetooth LE)尽管从其前身蓝牙经典(Bluetooth Classic)汲取了很多线索,但它是一种不同的技术,具有不同的协议栈定义,互相并不兼容。

- 随机地址是在蓝牙LE协议中定义和在蓝牙LE设备上应用的。因此,一个蓝牙设备如果使用了随机地址,那么它就应该是一个蓝牙LE设备。

随机静态地址

\qquad 随机静态地址是公共地址的流行替代方式,因为使用它不涉及任何费用。它可以用两种方式之一使用:

- 它可以在设备的寿命期内分配和固定

- 它可以在启动时更改

但它不能在运行时更改。

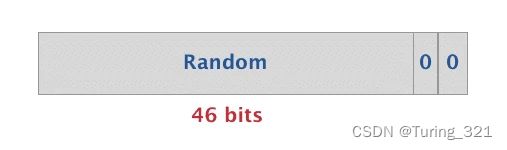

\qquad 随机静态地址的格式如下:

- 1和1固定在最高有效位(MSB)中

- 其余46位由开发者/制造商随机选择

重要提示:

- 所有蓝牙设备必须使用两种类型之一:公共地址或随机静态地址。

- 如果一个蓝牙设备的显示地址不存在于IEEE公共地址注册数据库中,且它的16-进制表示以C, D, E, 或F开头,则它是一个随机静态地址。

随机私有地址

\qquad 随机私有地址是可选的,仅用于解决隐私问题,即设备除了公共或随机静态地址外,还可以使用一种私有地址。有两种类型的随机私有地址:可解析地址和不可解析地址。随机私有地址专门用于保护蓝牙设备的隐私、隐藏身份、以及防止跟踪设备。

随机私有可解析地址

\qquad 可解析的随机私有地址的目的是防止恶意第三方跟踪蓝牙设备,同时仍允许一个或多个受信任方识别感兴趣的蓝牙设备。

\qquad 一个随机私有可解析地址是用一个与受信任设备共享的密钥“可解析”的。此密钥称为IRK (Identity Resolving Key)。该地址最初是用这个IRK和一个随机数生成的。

\qquad 那么,是什么让一个设备被另一个设备“信任”呢?

\qquad 在这种情况下,一个受信任设备是一个绑定的设备(bonded device)。绑定(Bonding)是发生在两个蓝牙LE设备配对后的可选步骤。绑定过程涉及存储每个相互绑定的设备的密钥。当两个设备配对时,绑定还允许两个设备在原始连接之后无缝配对。两个绑定的蓝牙LE设备交换的密钥之一是所涉及的每个设备的IRK。

\qquad 此类地址定期更改。根据蓝牙规范,建议每15分钟更换一次(这在所有iOS设备中都很明显)。

\qquad 随机私有可解析地址由以下字段组成:

- 0和1固定在最高有效位(MSB)

- 接下来的22-位是随机生成的

- Prand由这些高24-位组成

- 低24-位表示使用prand和IRK生成的hash值

重要提示:

- 这种地址的16-进制表示以4, 5, 6, 或7开头,例如:4c:64:fd:da:fc:5f。以4, 5, 6, 7开头的地址也可能是公共地址,但这种地址通常会定期更改。

随机私有不可解析地址

\qquad 另一种类型的随机私有地址是不可解析的。此类地址也会定期更改。然而,与可解析地址不同,它不可由任何其他设备解析。此类地址的唯一目的是防止任何其他蓝牙LE设备跟踪。

\qquad 这种类型并不常见,因为使用它的应用无法受信,因此无法提供除地址和服务类型外的任何其他功能和信息。但有时用于简单的信标应用。

\qquad 不过,在疫情开始大流行的2020年,Google和Apple联合推出了“接触-通知”协议,目标是:在手机中安装实现此协议的App。当机主相互近距离接触时,他们的手机App 两两记录着对方手机中发出的这种服务类型的蓝牙LE信号,包括:设备地址、信号强度、等等,以便在今后需要时进行距离估计和接触警告判断。协议将其中的设备地址特意选择为是随机私有和不可解析的,以此来保证每个机主的隐私安全。参见下面的图示说明。

\qquad 随机私有不可解析地址的格式如下:

- 0和0固定在最高有效位(MSB)

- 其余46位随机选择

重要提示:

- 这种地址的16-进制表示以0, 1, 2, 或3开头,如:0c:4f:23:12:ad:01。以0,1,2,3开头的地址也可能是公共地址。

4. 蓝牙LE中的隐私保护[8~9, 11]

蓝牙LE中的隐私

\qquad 隐私是蓝牙设备用户的主要关切,需要认真对待。在这种情况下,我们所说的隐私是指确保不受信任方无法通过蓝牙地址跟踪设备。

\qquad 关于蓝牙设备隐私,首先应注意两个问题:

- 蓝牙身份地址是分配给每个蓝牙设备的唯一标识符,并被硬编码到设备硬件中。所以它永远不会改变。

- 如果未采取隐私保护措施,则此身份地址就会包含在设备的广告数据包中,这是让其他设备知道如何连接到它的方式。要记住,广告数据包未加密。它们总是以明文形式发送,可以被范围内的任何人轻松监控。

这两个问题使得有人可以通过监视广告包和查找蓝牙身份地址来被动跟踪BLE设备。

\qquad 例如,考虑一个使用启用了蓝牙LE的健身跟踪器的场景。健身追踪器不断广播广告包,因为它希望宣布自己的存在,以便连接到智能手机。这些数据包包括设备的随机静态地址。

\qquad 一位攻击者可以使用一个嗅探器(参见图16)来监视广告数据包并记录范围内设备的MAC地址。稍后,当你经过相同的位置时,攻击者会在这个嗅探器日志中看到相同的MAC地址,他们会知道这可能是同一个设备(即健康跟踪器),因此也就是你。

\qquad 这位攻击者正在使用静态MAC地址跟踪设备的位置。这就是被动跟踪的工作原理。

隐私保护的方法

\qquad 蓝牙设备的隐私是通过使用随机私有可解析地址来实现的。这种类型的地址要求两台蓝牙设备进行绑定,以便一台设备能够解析另一台设备的地址。以下是蓝牙LE设备实现隐私的基本步骤:

- 用一个IRK密钥生成和解析可解析的随机私有地址。

- 这个IRK由每台设备在本地随机生成或在制造过程中分配。

- 在绑定过程中,每台设备都将其对方的IRK存储在一个称为解析列表的列表中。

- 之后,将用这个IRK解析对方设备的私有地址。例如,当它稍后收到对方的广播数据包时。

- 具体做法是:验证私有地址中包含的hash值与本地hash计算的输出是否匹配,公式如下:

\qquad hash = ah(IRK, prand)

- 由于设备具有本地存储的对方的IRK,并且可以访问包含在蓝牙LE数据包中的作为私有地址一部分的prand,因此它可以执行此计算。

图13’. 随机私有可解析地址的格式 (little-endian format) [9]

\qquad 重要的是,这里的IRK不用于显示对方的身份地址,即公共地址或随机静态地址,而仅用于验证目的。

5. 检测蓝牙信号[8~9, 11~14]

\qquad 相比于一个普通蓝牙LE器件,一个BI与其受信设备的对话,除BI存在于一个人的体内之外,它们之间并无其他不同。BI的受信设备称为数字ID阅读器(记为BI_Reader),如:装有专用App的手机或其他蓝牙LE设备,它是体内数字ID系统与体外物联网的网关。

\qquad 拥有一台BI_Reader是合法确认一个蓝牙信号确实来自一个BI所必须的,但我们也确实可以通过使用包括手机在内的通用设备进行检测,从而合理地推断出一个蓝牙信号极有可能由一个体内BI发出,只要我们仍然相信逻辑推理和认可基本常识。

\qquad 下面讨论进行这种检测和判断的一般要求和准则。

检测协议和实例

\qquad 关于检测体内器件发射的蓝牙信号,国外很多独立研究人士做了大量工作,公布了不少协议、方法、过程、实例、结果、等等资料,尽管我们能够查阅的只有少量,但它们对于了解这种检测的基本情况已绰绰有余。这里列出三篇有代表性的文献,它们分别具体描述了相应的协议实例、专业人士的实际研究和结果、以及独立人士的蓝牙检测:

- 用手机在注入药剂者身上检测蓝牙信号的协议[12]

- 法国注入药剂者身上存在蓝牙信号的研究[13]

- 检测体内发射蓝牙信号的蓝牙行动[14]

图18. 检测体内发射蓝牙信号的预测试示意图:被检人员从蓝点开始,沿着路径(小绿点)走向检测桩(红点)。预测试对于验证检测协议具有决定性和功能性作用。[13]

检测电磁辐射

\qquad 对于一位被检人员,确认其体内发出的电磁辐射强度超过正常值的一般过程和准则为:

- 在场地和人员满足要求的情况下,如果检测出被检人员体内发出的电磁辐射超过正常强度,则重复检测三次,以排除检测偏差;

- 如果结果均可重复,选择另两块满足要求的场地,每块场地重复1.的步骤,以排除场地因素;

- 如果结果均可重复,在最后一块场地上对被检人员进行相距检测设备远、中、近三个距离的检测,获得的电磁辐射检测结果应逐级明显增大,以此排除由检测设备本身引起。

- 如果结果均可重复,可得出最终确认的结论。

扫描设备地址

\qquad 对于一位已经确认其体内发出的电磁辐射强度超过正常值的被检人员,进一步扫描和确认他体内是否正在广播一个或多个蓝牙设备地址的一般过程和准则为:

- 在相同场地和距离条件下,如果扫描到被检人员体内正在广播一个或多个蓝牙设备地址,则重复检测三次,记录每个扫描到的地址,以排除检测偏差;

- 如果存在结果均可重复的地址,选择另两块满足要求的场地,每块场地重复1.的步骤,以排除场地因素;

- 如果存在结果均可重复的地址,可得出最终确认它们的结论。

确定地址类型

\qquad 对于每个通过了上述检测过程和扫描过程的蓝牙设备地址,可如下地确定其地址类型:

- 如果它能在IEEE公共地址注册数据库中查询到,则为一公共地址;否则,

- 如果它定期改变:

- 如果它以0~3开头,则为一随机私有不可解析地址;否则,

- 如果它以4~7开头,则为一随机私有可解析地址;否则,

- 它为一无法确定类型的地址。

- 否则(它不定期改变),

- 如果它以C~F开头,则为一随机静态地址;

- 否则,它为一无法确定类型的地址。

图21. 用手机在周围约有30个人的地点记录下的13个蓝牙设备:(1) 只有1个名字(Jabra Elite Active):这是一个耳机;(2) 12个只显示为地址,以4, 5, 6, 或7开头,每10~15分钟随机更改一次。(参见文献[14]中描述的“2021年8月8日的检测”)

图21. 用手机在周围约有30个人的地点记录下的13个蓝牙设备:(1) 只有1个名字(Jabra Elite Active):这是一个耳机;(2) 12个只显示为地址,以4, 5, 6, 或7开头,每10~15分钟随机更改一次。(参见文献[14]中描述的“2021年8月8日的检测”)

6. 绑定BI和获取VID[8~9, 11]

\qquad 一个BI由于提供了获得其宿主数字ID的接口,因此它的身份地址应该予以保护,因此它的广告地址应该是随机私有的,同时由于它需要与其受信设备对话和交换信息,因此它的广告地址应该是可解析的。

\qquad 对于一个已经认定为由一个体内蓝牙器件发出的随机私有可解析地址,如果希望进一步检测这个体内蓝牙器件是否就是一个BI,可以如下合法地进行:

- 准备一台能够与体内BI对话的BI_Reader;

- 用这台BI_Reader与这个体内蓝牙器件配对;

- 配对成功后,BI_Reader调用BI的对象方法BI.GetVID()获取VID,并将它发送给挂接在网络上的服务器进行检验。

如果这个地址成功通过了上述过程,那么可以认定它确实由一个体内BI发出。

尾语

\qquad 本专栏截至目前已发出8篇贴子,时光匆匆,数月已过。而自开辟目标相同的前一专栏算起,更是一年有余。本想在此聊上几句类似小结的话,却感到难以白描直抒。罢了,贴上之前在微博上的几句话:“无需再探究,不必自欺欺人,一切都很明显,任何附加都多余。”

- 我的新浪博客账号

- 我的存档免费软件

- 我的存档学习资料

参考文献

[1] Turing_321,“无线体内纳米网:图文概述”,2022,https://blog.csdn.net/turing321_huaide/article/details/124704147.

[2] Turing_321,“无线体内纳米网:十大‘可行吗?’问题”,2022,https://blog.csdn.net/turing321_huaide/article/details/125585366.

[3] Turing_321,“无线纳米传感器网络和纳米物联网络:背景、架构、特征”,2022, https://blog.csdn.net/turing321_huaide/article/details/124611435.

[4] Turing_321,“无线身域网:架构和通信”,2022,https://blog.csdn.net/turing321_huaide/article/details/124645964.

[5] Turing_321,“无线体内纳米网:电磁传播模型和传感器部署要点”,2022,https://blog.csdn.net/turing321_huaide/article/details/125130163.

[6] Zhichao Rong, etc., “Nano-rectenna powered body-centric nano-networks in the terahertz band,” in Healthcare Technology Letters. 2018.

[7] Mik Andersen, ‘‘The MAC phenomenon and the Intracorporeal network of nanocommunication: a review,’’ 2022, https://www.orwell.city.

[8] Core Specification Working Group, ‘‘Bluetooth Core Specification v5.0,’’ 2021, https://www.bluetooth.org/docman/handlers/DownloadDoc.ashx?doc_id=421043.

[9] NovelBits, ‘‘Bluetooth Addresses & Privacy in Bluetooth Low Energy,’’ 2020, https://novelbits.io/bluetooth-address-privacy-ble.

[10] Google, ‘‘Exposure Notifications - Frequently Asked Questions,’’ 2020, https://blog.google/documents/63/Exposure_Notification_-_FAQ_v1.2.pdf/.

[11] NovelBits, ‘‘How to Protect the Privacy of Your Bluetooth Low Energy Device,’’ 2022, https://novelbits.io/how-to-protect-the-privacy-of-your-bluetooth-low-energy-device/.

[12] Momchil Pavlov, ‘‘Protocol for detecting Bluetooth signal emissions from the bodies of the vaccinated by using a mobile phone,’’ 2022, Bluetooth_Freedom Project : Attachment 1.

[13] Momchil Pavlov, ‘‘Study of the presence of Bluetooth signals in vaccinated, France: Project Bluetooth experience X,’’ 2022, Bluetooth_Freedom Project : Attachment 3.

[14] Ecoutez, ‘‘Opération Dent Bleue,’’ 2022, AgoraVox le média citoyen.