华为防火墙(nat地址转换+安全策略+HA热备)

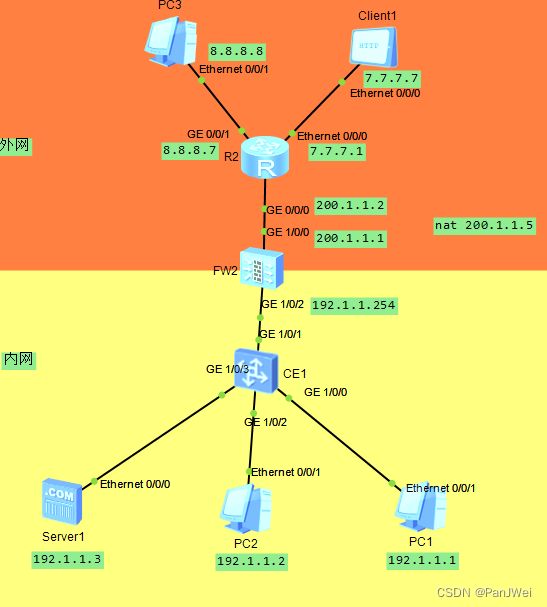

拓扑

实现需求:

1、PC1&PC2使用nat的pat模式经过防火墙做地址转换

2、PC3&Client1使用nat server模式经过防火墙做地址转换

3、Client1可以使用 ftp&http 访问 Server1

4、PC1&PC2可以使用ICMP 访问PC3

5、PC3 可以使用ICMP 访问PC1 但是访问不了PC2

6、防火墙的g1/0/2口加入trust,G1/0/0口加入dmz,在策略中体现区域

//防火墙主要配置

ip service-set 80http type object 16

service 0 protocol udp source-port 0 to 65535 destination-port 0 to 65535

# //service-manage为了测试防火墙是否正常(允许从防火墙上ping出去,由于二层互联所以使用vlanif)

interface Vlanif10

ip address 192.1.1.254 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 200.1.1.1 255.255.255.0

service-manage http permit

service-manage ping permit

#

interface GigabitEthernet1/0/2

portswitch

undo shutdown

port link-type trunk

port trunk allow-pass vlan 10

# //将端口和vlan口加入trust区域

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/2

add interface Vlanif10

# //将端口和vlan口加入dmz区域

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/0

# //使用的静态路由

ip route-static 0.0.0.0 0.0.0.0 200.1.1.2

ip route-static 192.1.1.0 255.255.255.0 Vlanif10

ip route-static 192.1.1.0 255.255.255.0 GigabitEthernet1/0/2

# //使用nat server 地址转换将外网访问内网的地址进行转换

nat server policy_pc1 protocol icmp global 200.1.1.21 inside 192.1.1.1

nat server policy_pc2 protocol icmp global 200.1.1.22 inside 192.1.1.2

nat server ntp_icmp protocol icmp global 200.1.1.80 inside 192.1.1.3

nat server ntp_http protocol tcp global 200.1.1.80 www inside 192.1.1.3 www

nat server ntp_ftp protocol tcp global 200.1.1.22 ftp inside 192.1.1.3 ftp

# //创建内网nat转换地址池

nat address-group group 0

mode pat

route enable

section 0 200.1.1.5 200.1.1.10

# //安全策略中限制原区域限制目的区域(目的地址需要限制的是nat转换后的地址)

security-policy

rule name trust-dmz_client-server

source-zone dmz

destination-zone trust

source-address 7.7.7.7 mask 255.255.255.255

destination-address 192.1.1.3 mask 255.255.255.255

service ftp

service http

action permit

rule name pc1&pc2-pc3

source-zone trust

destination-zone dmz

source-address 192.1.1.1 mask 255.255.255.255

source-address 192.1.1.2 mask 255.255.255.255

destination-address 8.8.8.8 mask 255.255.255.255

service icmp

action permit

rule name pc3-pc1

source-zone dmz

destination-zone trust

source-address 8.8.8.8 mask 255.255.255.255

destination-address 192.1.1.1 mask 255.255.255.255

service icmp

action permit

# //在防火墙上创建nat策略将地址池使用

nat-policy

rule name nat

source-zone trust

destination-zone dmz

source-address 192.1.1.0 mask 255.255.255.0

source-address-exclude range 192.1.1.2 192.1.1.2

action source-nat address-group group

# //自定义配置安全策略服务模板(本案例并未使用)

ip service-set 80http type object

service 0 protocol tcp source-port 0 to 65535 destination-port 80

service 1 protocol source-port 0 to 65535 destination-port 80

#

return

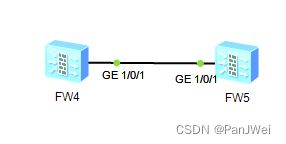

华为防火墙HA热备

将FW4与FW5做热备

FW4配置:

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

service-manage ping permit

//接口加入安全组

firewall zone name HA id 5

add interface GigabitEthernet1/0/1

//安全组中放行

security-policy

default action permit

//开启备份

hrp enable

hrp mirror config enable

hrp interface GigabitEthernet1/0/1 remote 1.1.1.2

hrp base config enable

hrp auto-sync config static-route

//同步配置(在用户视图配置)

hrp sync config

FW5配置:

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.2 255.255.255.0

service-manage ping permit

//接口加入安全组

firewall zone name HA id 5

add interface GigabitEthernet1/0/1

//安全组中放行

security-policy

default action permit

//开启备份

hrp enable

hrp mirror config enable

hrp interface GigabitEthernet1/0/1 remote 1.1.1.1

hrp base config enable

hrp auto-sync config static-route

//同步配置(在用户视图配置)运行后配置由4刷到5上

hrp sync config

防火墙nat server

global-address:服务器映射的公网地址。配置了global-address-end表示IP地址段,end-global-address必须大于起始地址global-address。

host-address :服务器映射的私网地址,即内网服务器的真实地址。配置了host-address-end表示IP地址段,host-address-end必须大于起始地址host-address。如果配置了global-address-end,也需要配置host-address-end,私网地址与公网地址将一一对应进行地址映射,建议个数配置为一样,如果有多出的地址,则多出部分无效;如果配置了global-port-end,也需要配置host-address-end,私网地址与公网地址的多个公网端口对应进行地址映射,建议个数配置为一样,如果有多出的地址,则多出部分无效。

protocol:承载的协议类型或者协议号,TCP、UDP、SCTP和ICMP协议可以用协议类型表示。只有配置了该参数后才能配置global-port、global-port-end、host-port和host-port-end参数。配置该参数后,公网端口和私网端口必须同时配置。

zone:配置基于域的内部服务器的映射表。

-instance:VPN实例的名称。此VPN实例名是手动创建的实例名,不是在虚拟系统下创建的VPN实例名。

no-reverse:表示不创建反向server map,如果不配置就表示正反向server map都创建。

NAT Server如果配置了no-reverse表示不创建反向server map,如果不配置就表示正反向server map都创建,此时做了映射的这台服务器去上外网的时候默认就会转换为NAT Server的这个公网地址去上外网,导致出现了设备在没有匹配到源NAT也能NAT

interface-type interface-number:表示FW的接口类型和接口号,用来指定具体的接口。

unr-route:表示下发UNR路由,防止路由环路(黑洞路由)。与nat-disable同时配置时,不影响unr-route表项的创建。

虚拟指令

vsys enable 用来开启虚拟系统功能。

缺省情况下,虚拟系统功能处于关闭状态。

配置影响:开启虚拟系统功能之后,才能创建和管理虚拟系统。Web界面才会出现虚拟系统相关的菜单。

注意事项:关闭虚拟系统功能之前,需要先删除所有已创建的虚拟系统。您可以使用display vsys命令查看已创建的虚拟系统,再使用undo vsys name vsys-name命令删除已创建的虚拟系统。

vsys name vsys-name [ vsys-id ] 创建虚拟系统,并进入虚拟系统的管理视图。

Eudemon200E-G8:1~99

Eudemon200E-G85:1~99

Eudemon1000E-G1/ G15/G25:1~199

Eudemon1000E-G35/G55:1~499

Eudemon1000E-G3:1~499

Eudemon1000E-G5:1~499

Eudemon1000E-G8:1~999

Eudemon1000E-G12/G16:1~999

FW上可以创建的虚拟系统的数量受License限制。如果当前已经创建的虚拟系统个数已达到License的上限,则不能再继续创建新的虚拟系统。

assign interface命令用来为虚拟系统分配接口。

注意事项:接口分配给虚拟系统或取消分配时,接口下的配置(如IP地址、IPSec策略)会被清除。将接口分配给虚拟系统之前请务必仔细确认,以免误操作导致业务中断。