DJ2-5 DNS:Internet 的目录服务

目录

1. DNS 简介

2. DNS 服务器提供的功能

3. 分布式、层次数据库

4. DNS 查询方法

5. DNS 缓存和权威 DNS 服务器记录更新

6. DNS 记录

7. DNS 报文

8. 在 DNS 数据库中插入记录

9. DNS 攻击

1. DNS 简介

名称:Domain Name System

DNS 是:

1)一个由分层的 DNS 服务器实现的分布式数据库;

2)一个使得主机能够查询分布式数据库的应用层协议。

DNS 协议运行在 UDP 之上,使用 53 号端口。

2. DNS 服务器提供的功能

1)能进行主机名到 IP 地址的转换

2)支持使用主机别名

一个主机可以有一个规范主机名和多个主机别名。

3)支持邮件服务器使用别名

如:允许一个公司的邮件服务器和 Web 服务器使用相同的主机名。

4)能进行负载分配

DNS 能在冗余的服务器之间进行负载分配。在服务器集群中,每台服务器都有着不同的 IP 地址,而这些 IP 地址都与同一个规范主机名相联系。当客户对这个规范主机名发出一个 DNS 请求时,DNS 服务器在每次回答中循环使用这些 IP 地址 —— 轮询。

3. 分布式、层次数据库

Q:为什么不使用集中式 DNS?

即,Internet 上只使用一个 DNS 服务器,该服务器包含所有的映射。客户将所有查询直接发往单一的 DNS 服务器,该 DNS 服务器直接对所有的查询客户做出响应。

但存在的问题包括:

- 单点故障:只要该 DNS 服务器崩溃,就会导致全球网络瘫痪!

- 巨大访问量:不得不处理所有的 DNS 查询。

- 远距离的集中式数据库:远距离导致严重的时延。

- 维护:不得不为解决每个新主机的添加而频繁更新。

因此,DNS 采用了分布式的设计方案。

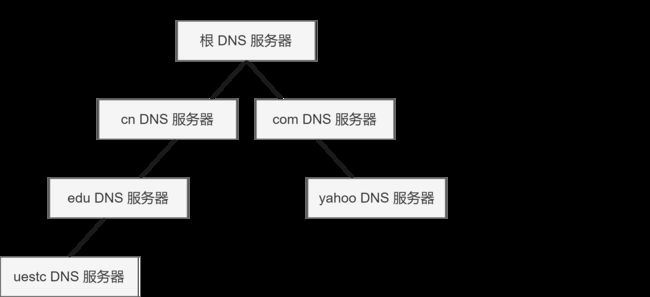

分布式、层次数据库

1)根 DNS 服务器

功能:根 DNS 服务器提供 TLD 服务器的 IP 地址。

全球有 13 台真正的根 DNS 服务器,它们的名字为:

A.root-servers.net 198.41.0.4 美国

B.root-servers.net 192.228.79.201 美国(另支持IPv6)

C.root-servers.net 192.33.4.12 法国

D.root-servers.net 128.8.10.90 美国

E.root-servers.net 192.203.230.10 美国

F.root-servers.net 192.5.5.241 美国(另支持IPv6)

G.root-servers.net 192.112.36.4 美国

H.root-servers.net 128.63.2.53 美国(另支持IPv6)

I.root-servers.net 192.36.148.17 瑞典

J.root-servers.net 192.58.128.30 美国

K.root-servers.net 193.0.14.129 英国(另支持IPv6)

L.root-servers.net 198.32.64.12 美国

M.root-servers.net 202.12.27.33 日本(另支持IPv6) 其余的根 DNS 服务器都是上面 13 台根 DNS 服务器的镜像。

总共1092 台根 DNS 服务器(截止:2020 年 3 月12 日)

2)顶级域(TLD)DNS 服务器

功能:顶级域(TLD)DNS 服务器提供权威 DNS 服务器的 IP 地址。

TLD DNS 服务器负责:

- 顶级域名,如:com,org,net,edu 等

- 所有国家的顶级域名:uk, fr,cn,jp 等

负责维护 TLD DNS 服务器的公司:

- Network solutions 公司维护 com 顶级域的 TLD 服务器

- Educause 公司维护 edu 顶级域的 TLD 服务器

3)权威 DNS 服务器

功能:保存 DNS 记录,DNS 记录能将主机名映射为 IP 地址。

在 Internet 上具有公共可访问主机的每个组织机构必须提供公共可访问的 DNS 记录,这些记录将这些主机的名字映射为 IP 地址。一个组织机构的权威 DNS 服务器负责保存这些 DNS 记录。

多数大学和大公司实现并维护它们自己的基本权威 DNS 服务器和辅助权威 DNS 服务器。

plus. 本地 DNS 服务器

类似于 Web 缓存器。

严格来说,一个本地 DNS 服务器并不属于上述层次结构,也无法在本地 DNS 服务器上注册域名。但它对上述层次结构是至关重要的。

每个 ISP 都有一台本地 DNS 服务器,也叫默认服务器。当主机发出 DNS 请求时,该请求被发往本地 DNS 服务器,它起着代理的作用,并将该请求转发到上述层次结构中。

4. DNS 查询方法

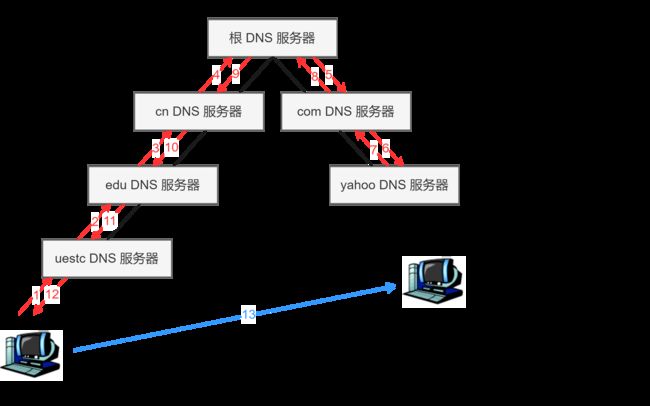

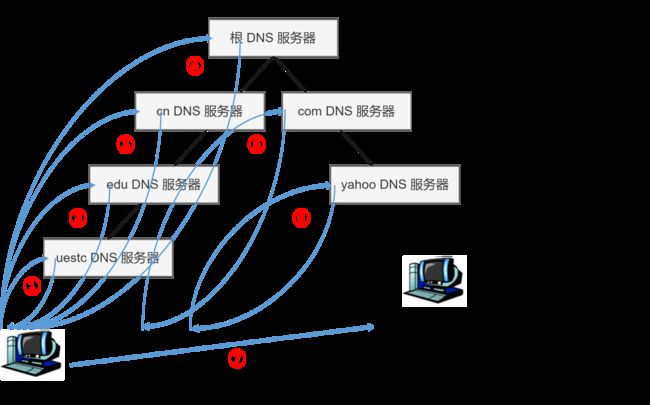

1)递归查询

- 层层上报:只要这一层没有,就再请求上一层。

- 域名解析的负担转交给被查询的 DNS 服务器。

- uestc DNS 服务器帮我的主机继续请求上一层,我的主机不用再请求了。

2)迭代查询

- 甩锅式查询:“我不知道它的名字,但是你可以问 XX 服务器”

- 被查询的 DNS 服务器回复可以被查询的 DNS 服务器的 IP 地址。

- uestc DNS 服务器告诉我可以去找 edu DNS 服务器。

plus. 实际情况

我的主机到 uestc DNS 服务器的查询是递归的,其余的查询是迭代的。即,我把请求扔给 uestc DNS 服务器,它帮我挨个挨个地去问 www.yahoo.com 的 IP 地址,问到以后就把 IP 地址传给我的主机。感动了呜呜呜

5. DNS 缓存和权威 DNS 服务器记录更新

1)当 DNS 服务器接收一个 DNS 映射时,它将该映射缓存到本地存储器中。

- 服务器在一定时间后将丢弃缓存的信息

- 本地 DNS 服务器可以缓存 TLD 服务器的 IP 地址

- 因此,根 DNS 服务器不会被经常访问

2)权威 DNS 服务器记录更新:IETF 动态更新/通报机制 [RFC 2136]

6. DNS 记录

RR(resource record,资源记录)提供了主机名到 IP 地址的映射,并被存储在 DNS 服务器中。

RR格式: (name, value, type, ttl)

ttl: time-to-live, 是该记录的生存时间| type | A | CNAME | NS | MX |

|---|---|---|---|---|

| name | 规范主机名 | 主机别名 | 域名 | 邮件服务器的主机别名 |

| value | IP 地址 | 规范主机名 | 相应权威 DNS 服务器的主机名 | 邮件服务器的规范主机名 |

| 备注 | 主机别名->规范主机名->IP | 域名->权威 DNS 服务器->规范主机名->IP |

举例

1)权威 DNS 服务器会包含一条用于该主机名的类型 A 记录;

2)非权威 DNS 服务器将包含一条类型 NS 记录,该记录的 name 为包含该主机名的域名;它还包含了一条类型 A 记录,该记录提供了在 NS 记录的 value 中的 DNS 服务器的 IP 地址。

yahoo DNS: (www.yahoo.com, IPwyc, A)

com DNS: (yahoo.com, yahoo DNS, NS)

(yahoo DNS, IPydns, A)7. DNS 报文

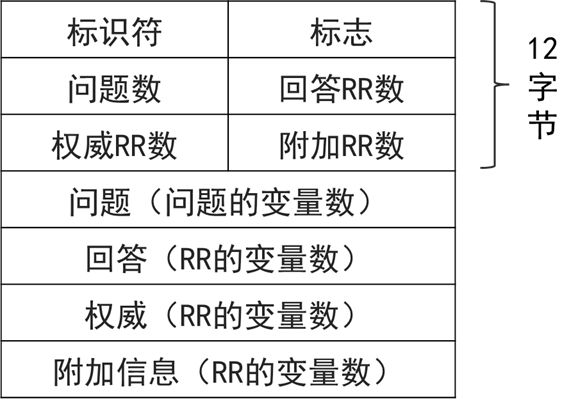

只有两种报文:查询报文和应答报文,且具有同样的报文格式。

报文头部

1)标识符:16位,查询报文和应答报文使用相同的标识符

2)标志:由若干个标志构成,分别标识不同的功能

- 查询/应答-0/ 1

- 查询希望是/非递归查询-1/0

- 应答可/否获得递归查询-1/0

- 应答是/否来自权威名字服务器-1/0

8. 在 DNS 数据库中插入记录

假定我刚刚创建一个称为 “矮子王” 的令人兴奋的创业公司。

1)在注册登记机构注册域名 izone.com

我需要提供自己的基本权威 DNS 服务器和辅助权威 DNS 服务器的名字和 IP 地址。该注册登记机构将下列两条资源记录插入注册机构的 DNS 系统中:

(izone.com, dns1.izone.com, NS)

(dns1.izone.com, 212.212.212.1, A)注册机构将这些 RR 插入到所有的 TLD com 服务器中。

2)输入 Web 服务器的 RR

如果我想建立一个网站,则可以将网址 www.izone.com 以类型 A 的方式记录到我的权威 DNS 服务器 dns1.izone.com 中。

(www.izone.com, 212.212.0.1, A)3)输入邮件服务器的 RR

如果我想建立一个邮件服务器,则可以将 mail.izone.com 以类型 MX 的方式记录到我的权威 DNS 服务器 dns1.izone.com 中。

(izone.com, mail.izone.com, MX)9. DNS 攻击

1)利用 DNS 实现 DDoS 攻击

伪造客户地址向大量 DNS 服务器发出请求,导致客户无法访问 DNS 服务器进行域名解析。

2)重定向攻击:中间人攻击、DNS 中毒攻击(发送虚假域名解析结果给 DNS 服务器)

如:客户想要登录交通银行官网,其 DNS 请求被黑客截获,黑客返回一个虚假域名解析结果给客户。客户按虚假域名解析结果进入一个网站,该网站与交通银行官网长得一模一样。客户察觉不到任何问题,并且将会在该网站输入自己的银行账户和密码。