计算机网络——网络安全(湖科大 教书匠)

网络安全

网络安全分为 安全威胁 安全服务 安全机制

安全威胁

被动攻击:攻击者通过窃听手段仅观察和分析网络中传输数据流中的敏感消息,而不对其进行干扰

主动攻击

- 中断:中断他人的网络通信

- 篡改:篡改网络中传送的协议数据单元

- 伪造:伪造协议数据单元再网络中传送

- 恶意程序:只讲了类别,无详细介绍

- 拒绝服务

拒绝服务(DoS)

向因特网上的某个服务器发送大量恶意请求,使服务器繁忙,从而拒绝其他主机的正常请求

分布式拒绝服务(DDoS)

控制因特网上成百上千主机,使他们成为僵尸主机,让僵尸主机对某个服务器发起大量恶意请求,使得服务器瘫痪,使得服务器拒绝其他主机的正常请求

伪造的源mac地址数量巨大,交换机的转发表被填满,使得交换机无法正常工作

安全威胁 总结:

对于被动攻击 ,不涉及对数据的更改,很难被发现。

对付被动攻击主要采用各种数据加密技术进行预防,而不是主动检测。

对于主动攻击 ,主动攻击容易检测。对付主动攻击除要采取数据加密技术,访问控制技术等预防措施,还需要采取各种检测技术及时发现并阻止攻击,同时还要对攻击源进行追踪,并利用法律手段对其进行打击。

为了防止上述各种安全威胁,一个安全的计算机网络应设法提供相应的安全服务。

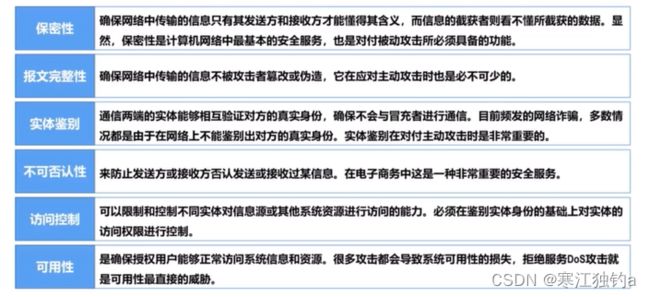

安全服务

密码学相关基本概念

如果一个密码体制不能在一定时间内被可以使用的计算资源破解,则这一密码体制成为计算上是安全的。

一般情况下,通过使用长的密钥可以有效增加破解密文的难度,但同时也使得加密方和解密方的计算量增大。

对称密钥密码体制:加密密钥与解密密钥相同的密码体制

数据加密标准DES

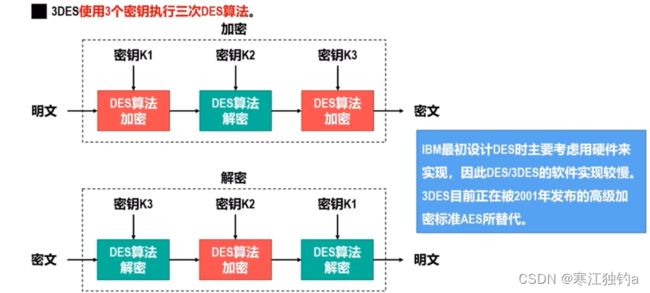

三重Des

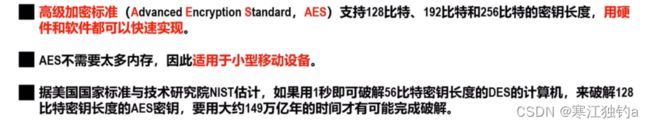

**高级加密标准AES**

公钥密码体制

在对称密钥密码体制中,加解密上方要共享同一个密钥,做到这一点较为麻烦,使用公钥密码体制较为方便

![]()

显然采用公钥密码体制更易解决密钥分发的问题

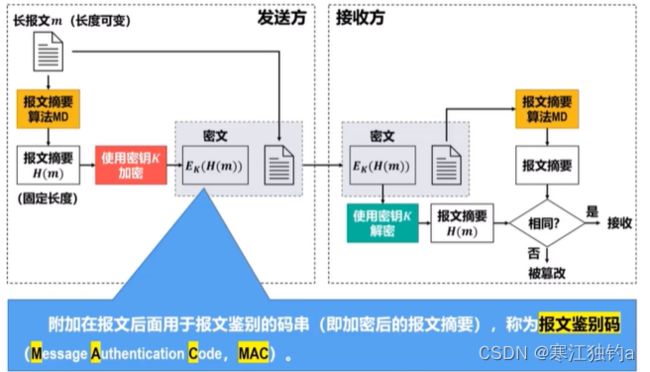

报文完整性与鉴别

密钥k仅在通信双方之间共享,没有第三方能用伪造报文产生出使用密钥k加密的伪造报文摘要

密码散列函数

最有名的报文摘要算法(或称密码散列函数或散列算法)有安全散列算法1(SHA-1) 和 MD5(已被前者替代)

散列报文鉴别码

数字签名

为什么第一步 还没加密就解密?这里的解密只是为了将报文转化成某种不可读的密文,此时的运算并非想将报文m加密,而是为了数字签名。

具有保密性的数字签名

在上面的过程中,知道发送方A的任何人,可查阅手册得到A的公钥,再截获带有数字签名的报文m后即可还原出报文m(不保密)

就是套了一层公钥密码体制

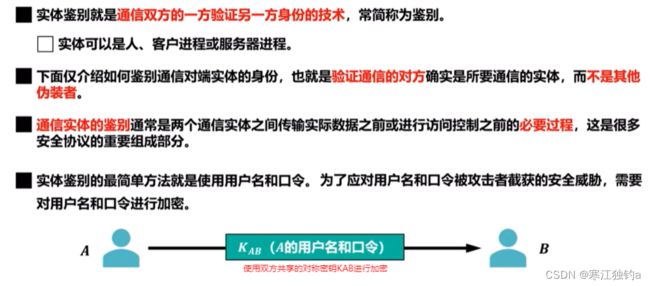

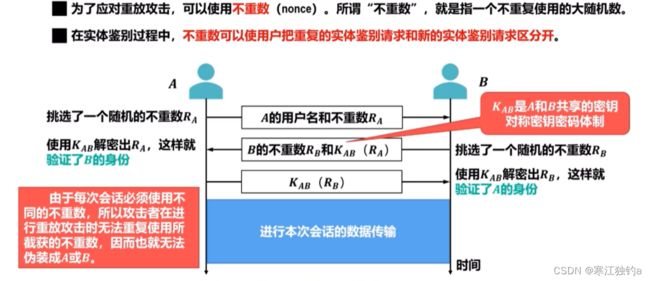

实体鉴别

这里实质就是双方给对方互相发加密过的不重数,由于密钥只有他们之间有,所以给对方发回正确的解密后的不重数即可鉴别对方身份。

对于不重数的补充理解:A在发送报文给多个用户前,与多个用户进行实体鉴别,每个实体在实体鉴别时都用不同的不重数,而此时若出现了相同的不重数,则一定出现了重放攻击。

本质是通信双方互相发送用自己私钥加密后的不重数,若能用对方公钥解开,则可鉴别对方身份。

使用公钥密码体制在实现实体鉴别时,仍有收到攻击的可能

A->C 代表A->B的消息被C截获,C->A则代表C截获B->A的信息并将该信息转发给A,让A和B认为他们在正常通信。

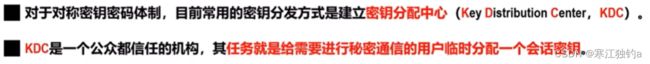

密钥分发

- 对称密钥的分发

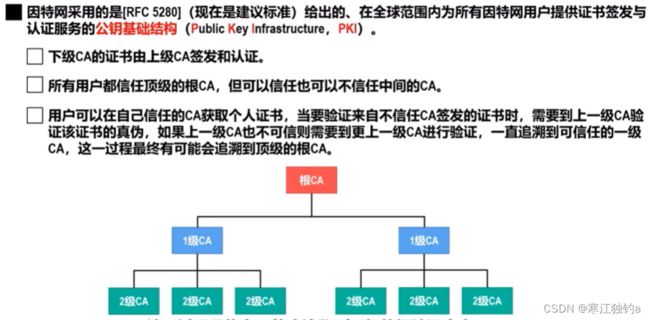

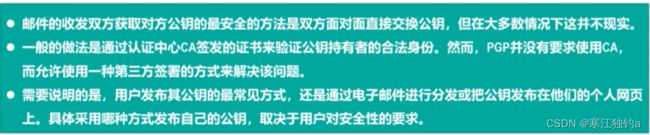

- 公钥的分发

需要一个值得信赖的机构将公钥与其对应的实体(人或机器)进行绑定。这种机构被称为认证中心(Certification Authority, CA),一般由政府出资建立。

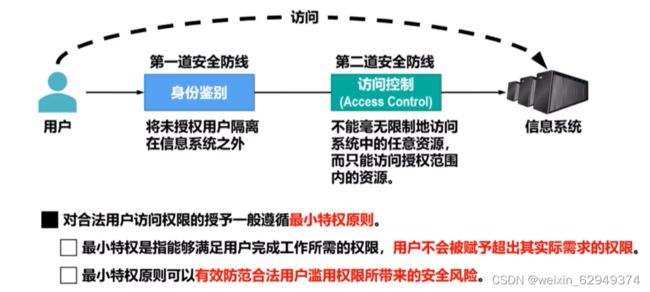

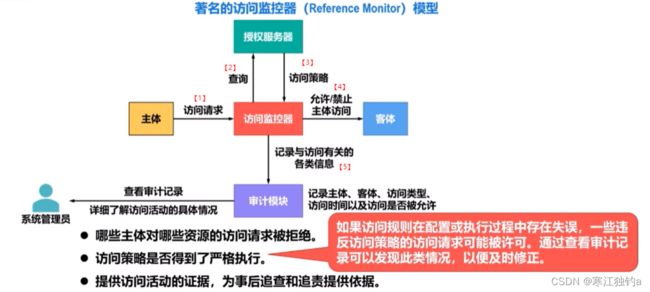

访问控制

三类典型的访问控制策略

- 自主访问控制策略(Discretionary Access Control , DAC)

自主访问控制策略的最大特点时“自主”,也就是资源的拥有者对资源的访问策略具有决策性,因此是一种限制比较弱的访问控制策略,这种访问控制策略给用户带来灵活性的同时,也带来了安全隐患。

- 强制访问控制策略(Mandatory Access Control, MAC)

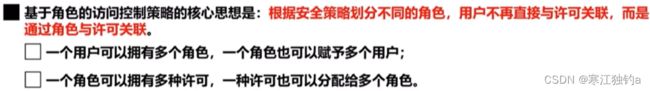

- 基于角色的访问控制策略(Role Based Access Control,RBAC)

网络体系各层所采取的安全措施

物理层的安全实例

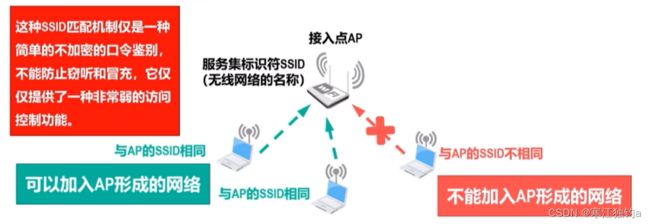

数据链路层安全实例

- SSID匹配机制

- MAC地址过滤机制

- 有线等效保密WEP机制

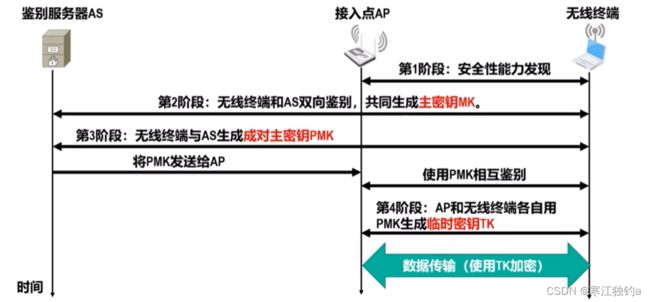

802.11i的安全框架

将AS从AP分离出来的目的在于可使一台AS服务于多台AP,集中在一台AS中处理鉴别和接入

第一阶段:AP会向其覆盖范围信号内的无线终端通告其所能提供的鉴别和加密方式,各无线终端收到后,可请求所期望的鉴别和加密方式。尽管该阶段无线终端已与AP交换了报文,但此阶段无线终端还没被鉴别,也没有获得用于数据通信的加密密钥。

网际层的安全实例

IPSec协议族概述

安全关联

在路由器之间建立安全关联

在主机和路由器之间建立安全关联

IP安全数据报的格式

在隧道方式下,构造安全数据报的过程

在隧道方式下,接受方处理IP安全数据报的过程

IPSec的其他构建

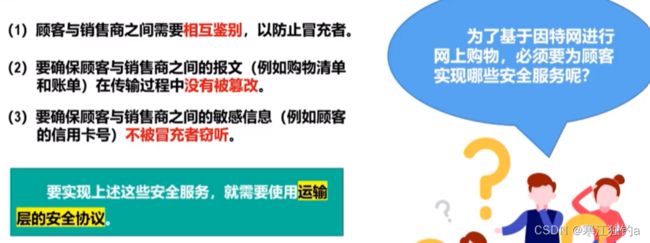

运输层安全实例

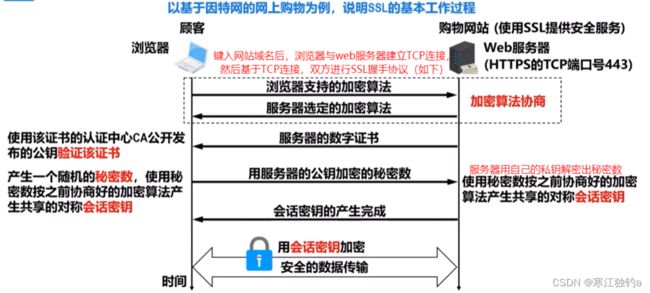

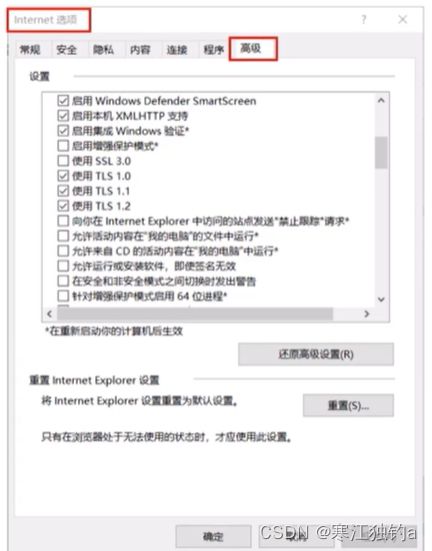

现在很多浏览器都使用了SSL和TSL

配置IE浏览器的internet选项(直接搜索internet选项即可)

为了简单起见,后面的SSL/TSL 简单表示为SSL

SSL基本工作过程

应用层安全实例

邮件发送方的PGP处理过程

邮件接收方的PGP处理过程

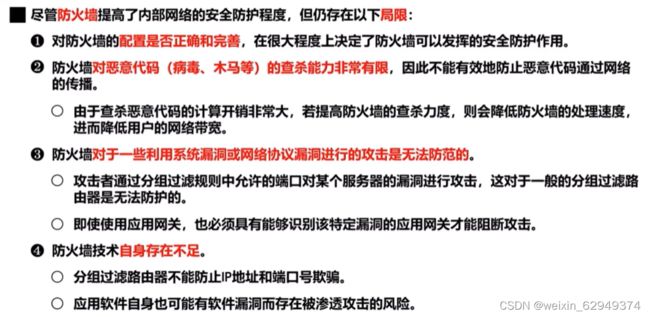

防火墙访问控制与入侵检测系统

防火墙

实现防火墙技术的设备

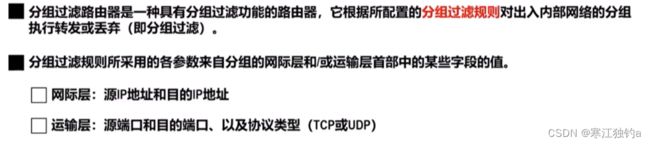

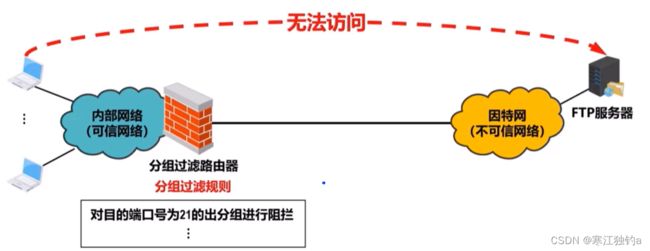

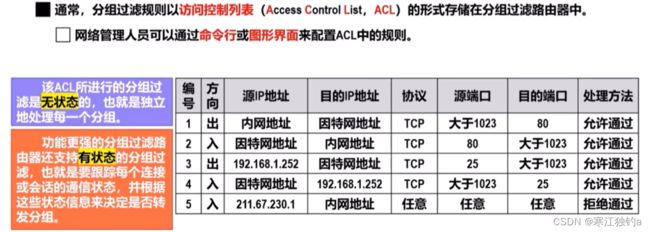

- 分组过滤路由器

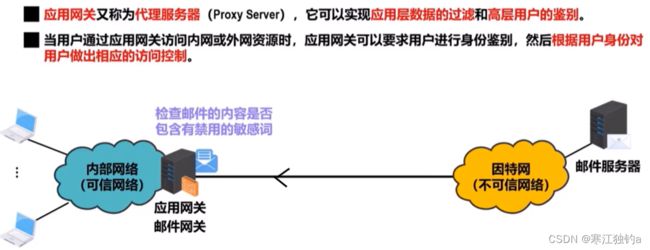

- 应用网关

分组过滤路由器和应用网关通常结合在一起使用

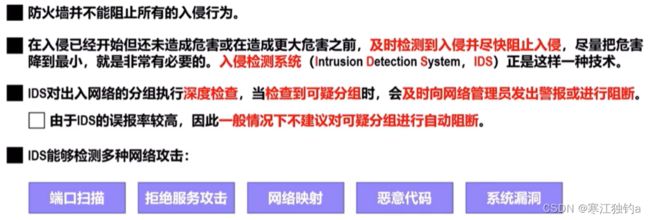

入侵检测系统

衡量入侵检测系统的依据

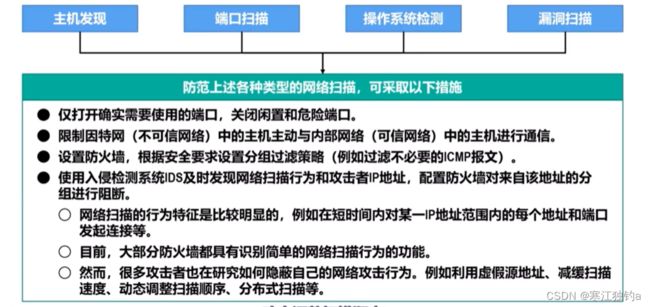

常见的网络攻击及其防范

网络扫描

主机发现

补充:也可配置防火墙不允许通过ICMP查询报文

针对防火墙对ICMP查询报文的阻断情况,攻击者可向目标用户发送首部有错误的IP数据报如下所示

端口扫描

操作系统检测

漏洞扫描

网络监听

分组嗅探器

交换机毒化攻击

转发表被填满,导致真正需要保存的MAC地址被更新淘汰,此时B向C发送正常的单播帧,经过交换机时,找不到该单播帧的目的MAC地址,不得不广播该单播帧,此时网络中的攻击者(网卡被配置为混杂方式)会收到并接受该单播帧。综上,攻击者主机中的分组嗅探器就能监听到网络中其它主机的通信了。

ARP欺骗

这会造成A给B发送分组,会错误地将分组发给C,C收到后再转发给B,B给A发送分组也同理,这样,A和B的通信被C完全监听,而A和B却不知道C的存在,这种攻击也被称作 中间人攻击 。

如果网络中所有主机都被攻击者进行了ARP欺骗,则攻击者就可将自己伪装成路由器,从而监听到网络中的所有通信,这给网络安全造成极大危害。

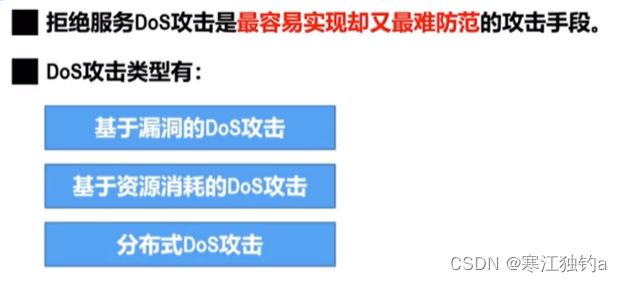

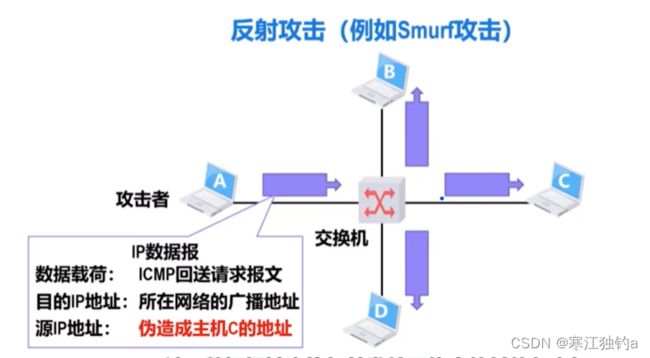

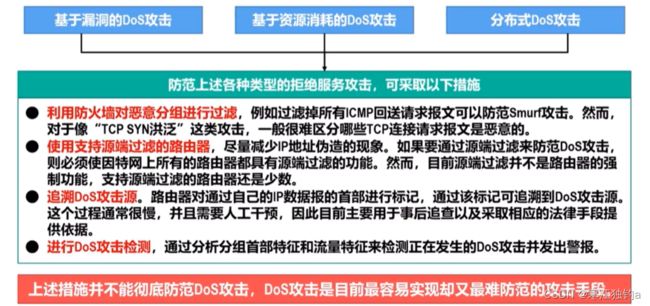

拒绝服务攻击

这将导致网络中的其他各主机成为反射结点 ,将封装有ICMP回送回答报文的IP数据报作为相应都发往目标主机C,导致目标主机崩溃,还可能导致网络拥塞。网络中的主机越多,这种放大效果越好

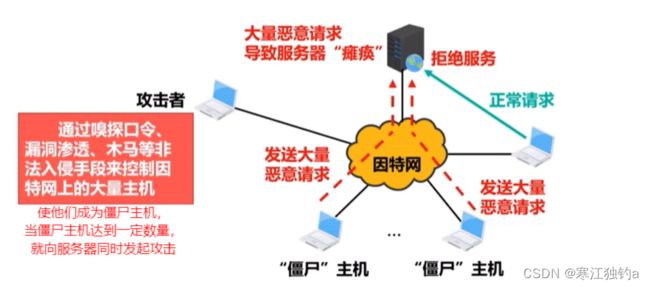

- 分布式DoS攻击

上述DoS攻击中仅靠一个攻击源很难达到效果,可以使用分布式DoS攻击来实现大量攻击源同时发起攻击。