php代码审计【24】齐博CMS xss 漏洞漏洞

一、以前安装过,我这先验证下漏洞

注册普通账号权限:

进入到会员中心的短消息:

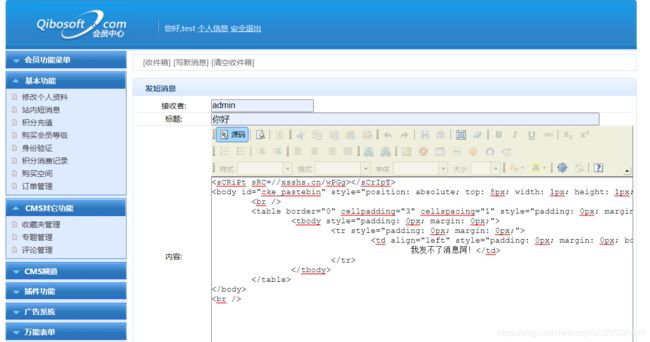

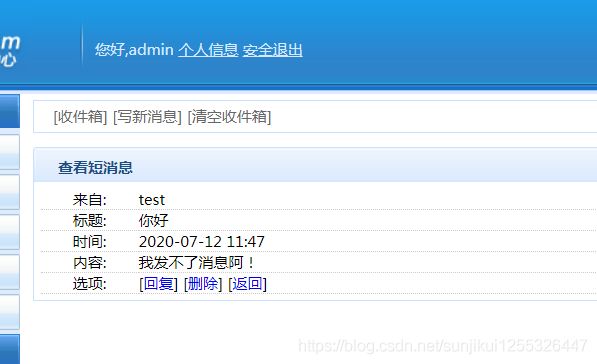

这里给管理员发送短消息:

直接实际测试:

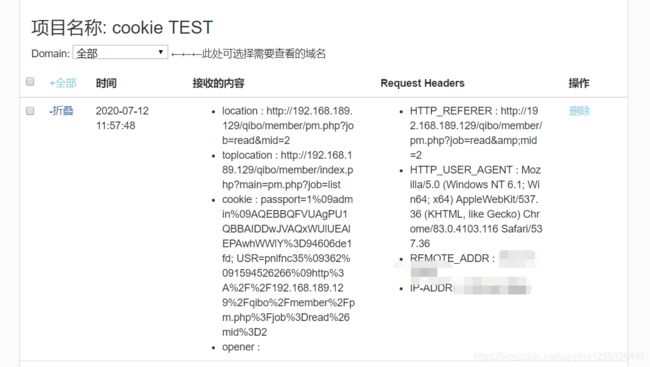

我们后台已经拿到cookie了

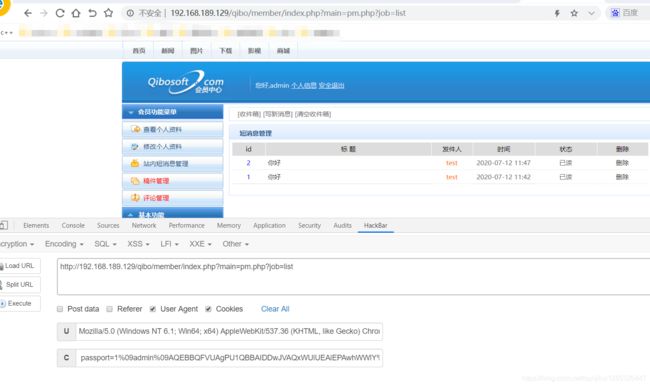

利用获取的cooKie成功登录admin账户:

二、好了分析源码:

elseif($job=='send')

{

if($step==2)

{

$rsdb=$userDB->get_passport($touser,'name');

if(!$rsdb)

{

showerr("当前用户不存在");

}

if(!$title){

showerr("标题不能为空");

}

if(strlen($array[title])>100){

showerr("标题太长了!");

}

$array[touid]=$rsdb[uid];

$array[fromuid]=$lfjuid;

$array[fromer]=$lfjid;

$array[title]=filtrate($title);

//针对火狐浏览器做的处理

$postdb[content] = str_replace("=\\\"../$webdb[updir]/","=\\\"$webdb[www_url]/$webdb[updir]/",$postdb[content]);

$postdb[content] = preg_replace('/javascript/i','java script',$postdb[content]);

$postdb[content] = preg_replace('/",$message);

}else{

$message = preg_replace("/(\[iframe\])(\S+?)(\[\/iframe\])/is","Iframe Close: \\2",$message);

}

//此处位置不可调换

if (strpos($message,"[quote]") !== false && strpos($message,"[/quote]") !== false){

$message=preg_replace("/\[quote\](.+?)\[\/quote\]/eis","qoute('\\1')",$message);

}

}

}//1

if(is_array($code_htm)){

krsort($code_htm);

foreach($code_htm as $key1=>$codehtm){

foreach($codehtm as $key=>$value){

$message=str_replace("[\tbbs_code_$key\t]",$value,$message);

}

}

}

return $message;

}