基于某高校的园区网络综合实验(eNSP)

园区综合实验

构造网络拓扑图

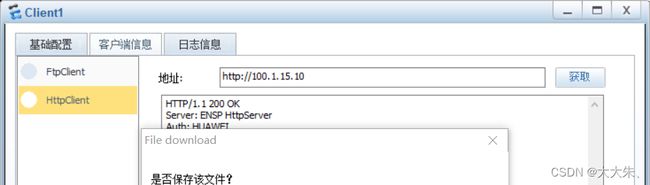

1、首先配置sw1和sw2、sw3的vlan.

Sw1(允许vlan10通过)

Sw2(允许vlan10 20通过)

Sw3(允许vlan10 20通过)

![]()

2、配置fw3和fw4、sw4的vlan

Sw4

Fw3、Fw4

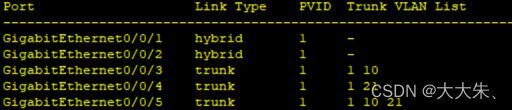

3、在sw1、sw2、sw3、sw5上配置stp

[sw1]stp region-configuration

[sw1-mst-region]region-name simp

[sw1-mst-region]instance 1 vlan 10 21

[sw1-mst-region]active region-configuration

在四个交换机上是一样的配置

配置sw2为主根桥sw3为备份根桥

[sw2]stp instance 1 root primary

[sw3]stp instance 1 root secondary

此时sw1和sw5的g0/0/2接口都是阻塞状态,此时证明生成树的配置是没有问题的。

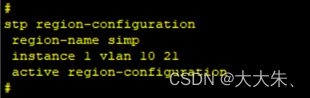

4、创建fw3和fw4的虚拟防火墙、并划分安全区域

[fw3]vsys enable

[fw3]vsys name xz

[fw3-vsys-xz]assign vlan 11

[fw3-vsys-xz]assign resource-class r0

[fw3]vsys name zj

[fw3-vsys-zj]assign vlan 12

[fw3-vsys-zj]assign resource-class r0

[fw3]vsys name sc

[fw3-vsys-sc]assign vlan 13

[fw3-vsys-sc]assign resource-class r0

[fw3]vsys name yf

[fw3-vsys-yf]assign vlan 14

[fw3-vsys-yf]assign resource-class r0

划分安全区域

Trust

Untrust

5、配置交换机sw2和sw3的vrrp

在sw2上创建虚拟接口

[sw2]interface Vlanif 10

[sw2-Vlanif10]ip address 192.168.10.252 24

[sw2]interface Vlanif 21

[sw2-Vlanif21]ip address 192.168.21.252 24

![]()

在sw3上创建虚拟接口

[sw3]interface Vlanif 10

[sw3-Vlanif10]ip address 192.168.10.253 24

[sw3]interface Vlanif 21

[sw3-Vlanif21]ip address 192.168.21.253 24

![]()

[sw2]interface Vlanif 10

[sw2-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw2-Vlanif10]vrrp vrid 10 priority 150

[sw3]interface Vlanif 10

[sw3-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw2]interface Vlanif 21

[sw2-Vlanif21]vrrp vrid 21 virtual-ip 192.168.21.254

[sw2-Vlanif21]vrrp vrid 21 priority 150

[sw3]interface Vlanif 21

[sw3-Vlanif21]vrrp vrid 21 virtual-ip 192.168.21.254

给dhcp服务的g0/0/0接口配置IP地址

[dhcp-server]interface GigabitEthernet 0/0/0

[dhcp-server-GigabitEthernet0/0/0]ip address 192.168.21.1 24

6、配置dhcp中继服务

[sw2]dhcp enable

[sw2]interface Vlanif 10

[sw2-Vlanif10]dhcp select relay

[sw2-Vlanif10]dhcp relay server-ip 192.168.21.1

[sw3]dhcp enable

[sw3]interface Vlanif 10

[sw3-Vlanif10]dhcp select relay

[sw3-Vlanif10]dhcp relay server-ip 192.168.21.1

![]()

配置一条前往DHCP网关的默认路由

[dhcp-server]ip route-static 0.0.0.0 0.0.0.0 192.168.21.254

[dhcp-server]dhcp enable #开启dhcp服务

[dhcp-server]ip pool vlan10 #地址池

[dhcp-server-ip-pool-vlan10]network 192.168.10.0 mask 24 #宣告的地址段

[dhcp-server-ip-pool-vlan10]gateway-list 192.168.10.254 #网关

[dhcp-server-ip-pool-vlan10]dns-list 8.8.8.8 #子网掩码

[dhcp-server-ip-pool-vlan10]lease day 2 #有效期

[dhcp-server-ip-pool-vlan10]excluded-ip-address 192.168.10.200 192.168.10.253 #保留的地址

[dhcp-server]interface GigabitEthernet 0/0/0

[dhcp-server-GigabitEthernet0/0/0]dhcp select global #在接口下调用地址池

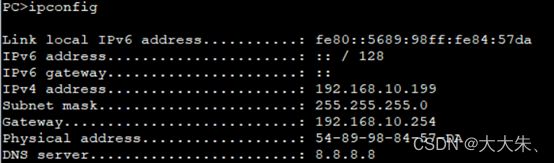

此时pc1和pc2启用dhcp,显示已经分配了IP地址。

[dhcp-server]dis ip pool name vlan10 used (此时显示已经用掉了2个地址)

7、配置防火墙的双机热备和负载均衡

Fw3配置四个部门的接口网关

Fw4配置四个部门的接口网关

配置fw3和fw4的心跳接口

[fw3]interface GigabitEthernet 1/0/2

[fw3-GigabitEthernet1/0/2]ip address 172.16.10.33 24

[fw4]interface GigabitEthernet 1/0/2

[fw4-GigabitEthernet1/0/2]ip address 172.16.10.44 24

将心跳接口加入安全区域dmz

[fw3]firewall zone dmz

[fw3-zone-dmz]add interface GigabitEthernet 1/0/2

[fw4]firewall zone dmz

[fw4-zone-dmz]add interface GigabitEthernet 1/0/2

将四个部门的vlanif接口加入trust区域

[fw3]switch vsys xz

[fw3-xz]firewall zone trust

[fw3-xz-zone-trust]add interface Vlanif11

[fw3]switch vsys zj

[fw3-zj]firewall zone trust

[fw3-zj-zone-trust]add interface Vlanif12

[fw3]switch vsys sc

[fw3-sc]firewall zone trust

[fw3-sc-zone-trust]add interface Vlanif13

[fw3]switch vsys yf

[fw3-yf]firewall zone trust

[fw3-yf-zone-trust]add interface Vlanif14

配置fw3和fw4网关的主备,vlanif11、12在fw3上是主,vlanif13、14在fw4上是主网关

[fw3]interface Vlanif 11

[fw3-Vlanif11]vrrp vrid 11 virtual-ip 192.168.11.254 active

[fw3]interface Vlanif 12

[fw3-Vlanif12]vrrp vrid 12 virtual-ip 192.168.12.254 active

[fw3]interface Vlanif 13

[fw3-Vlanif13]vrrp vrid 13 virtual-ip 192.168.13.254 standby

[fw3]interface Vlanif 14

[fw3-Vlanif14]vrrp vrid 14 virtual-ip 192.168.14.254 standby

[fw4]interface Vlanif 11

[fw4-Vlanif11]vrrp vrid 11 virtual-ip 192.168.11.254 standby

[fw4]interface Vlanif 12

[fw4-Vlanif12]vrrp vrid 12 virtual-ip 192.168.12.254 standby

[fw4]interface Vlanif 13

[fw4-Vlanif13]vrrp vrid 13 virtual-ip 192.168.13.254 active

[fw4]interface Vlanif 14

[fw4-Vlanif14]vrrp vrid 14 virtual-ip 192.168.14.254 active

在防火墙3和4上开启双机热备服务

[fw3]hrp load balance device #开启防火墙的双机热备

[fw3]hrp mirror session enable #开启防火墙的会话快速备份

[fw4]hrp load balance device

[fw4]hrp mirror session enable

配置fw3和fw4上启用心跳线

[fw3]hrp interface GigabitEthernet 1/0/2 remote 172.16.10.44

[fw4]hrp interface GigabitEthernet 1/0/2 remote 172.16.10.33

启用hrp服务

[fw3]hrp enable

[fw4]hrp enable

查看vlanif的主备状态

HRP_M[fw3]dis hrp state verbose

HRP_S[fw4]dis hrp state verbose

8、配置fw接口的IP地址

[sw2]vlan batch 30 31

配置g0/0/1和g0/0/2接口为access

![]()

[sw2]interface Vlanif 30

[sw2-Vlanif30]ip address 172.16.30.22 24

[sw2]interface Vlanif 31

[sw2-Vlanif31]ip address 172.16.31.22 24

![]()

配置r2和r3的网关

[r2]interface GigabitEthernet 0/0/2

[r2-GigabitEthernet0/0/2]ip address 172.16.30.2 24

[r3]int GigabitEthernet 0/0/2

[r3-GigabitEthernet0/0/2]ip address 172.16.31.3 24

此时测试r2和r3都可以ping通sw2

[sw3]vlan batch 32 33

配置g0/0/1和g0/0/2接口为access

[sw3]interface Vlanif 32

[sw3-Vlanif32]ip address 172.16.32.33 24

[sw3]interface Vlanif 33

[sw3-Vlanif33]ip address 172.16.33.33 24

![]()

配置r2和r3的网关

[r2]interface GigabitEthernet 2/0/0

[r2-GigabitEthernet2/0/0]ip address 172.16.32.2 24

[r3]interface GigabitEthernet 2/0/0

[r3-GigabitEthernet2/0/0]ip address 172.16.33.3 24

此时测试r2和r3都可以ping通sw3

配置fw3上行接口的IP地址并且开启ping服务

![]()

划分接口安全区域

HRP_M[fw3]firewall zone untrust

HRP_M[fw3-zone-untrust]add interface GigabitEthernet 1/0/0 (+B)

HRP_M[fw3-zone-untrust]add interface GigabitEthernet 1/0/1 (+B)

配置r2和r3的关于fw3上行接口的网关

[r2]interface GigabitEthernet 2/0/1

[r2-GigabitEthernet2/0/1]ip address 172.16.13.2 24

[r3]interface GigabitEthernet 2/0/1

[r3-GigabitEthernet2/0/1]ip address 172.16.23.3 24

配置fw4上行接口的IP地址,并且开启ping服务

![]()

划分接口安全区域(此时已经由fw3同步过来了,不用配置)

配置r2和r3的关于fw4上行接口的网关

[r2]interface GigabitEthernet 2/0/2

[r2-GigabitEthernet2/0/2]ip address 172.16.14.2 24

[r3]interface GigabitEthernet 2/0/2

[r3-GigabitEthernet2/0/2]ip address 172.16.24.3 24

配置fw2的接口IP地址

[fw2]interface GigabitEthernet 1/0/2

[fw2-GigabitEthernet1/0/2]ip address 192.168.20.254 24

[fw2]interface GigabitEthernet 1/0/1

[fw2-GigabitEthernet1/0/1]ip address 172.16.22.22 24

[fw2-GigabitEthernet1/0/1]service-manage ping permit

[fw2]interface GigabitEthernet 1/0/0

[fw2-GigabitEthernet1/0/0]ip address 172.16.12.22 24

[fw2-GigabitEthernet1/0/0]service-manage ping permit

![]()

划分安全区域

![]()

配置r2和r3的关于fw2上行接口的网关

[r2]interface GigabitEthernet 2/0/3

[r2-GigabitEthernet2/0/3]ip address 172.16.12.2 24

[r3]interface GigabitEthernet 2/0/3

[r3-GigabitEthernet2/0/3]ip address 172.16.22.3 24

配置fw1的接口IP地址,并且开启ping服务

![]()

划分接口的安全区域

配置r2和r3上关于fw1的下行接口网关

[r2]interface GigabitEthernet0/0/1

[r2-GigabitEthernet0/0/1]ip address 172.16.11.2 24

[r3]interface GigabitEthernet 0/0/1

[r3-GigabitEthernet0/0/1]ip address 172.16.21.3 24

提示:此时如果不知道这个设备上接口是与哪个设备的哪个接口相连?可以开启lldp服务

在r2上和sw2上开启lldp服务

[sw2]lldp enable

[r2]lldp enable

![]()

此时就可以看到sw2的g0/0/1接口与r2的g0/0/2接口相连。

9、规划ospf区域

![]()

配置路由器r1和r2的ospf

[r2]ospf 1 router-id 2.2.2.2

[r2-ospf-1]area 0

[r2-ospf-1-area-0.0.0.0]network 0.0.0.0 255.255.255.255

[r3]ospf 1 router-id 3.3.3.3

[r3-ospf-1]area 0

[r3-ospf-1-area-0.0.0.0]network 0.0.0.0 255.255.255.255

配置fw1的ospf

[fw1]ospf 1 router-id 111.1.1.1

[fw1-ospf-1]area 0

[fw1-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.255.255

配置fw2的ospf

[fw2]ospf 1 router-id 122.1.1.1

[fw2-ospf-1]area 0

[fw2-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.255.255

[fw2-ospf-1]area 1

[fw2-ospf-1-area-0.0.0.1]network 192.168.20.0 0.0.0.255

配置sw2的ospf

[sw2]ospf 1 router-id 22.1.1.1

[sw2-ospf-1]area 0

[sw2-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.255.255

[sw2-ospf-1]area 2

[sw2-ospf-1-area-0.0.0.2]network 192.168.10.0 0.0.0.255

配置sw3的ospf

[sw3]ospf 1 router-id 33.1.1.1

[sw3-ospf-1]area 0

[sw3-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.255.255

[sw3-ospf-1]area 2

[sw3-ospf-1-area-0.0.0.2]network 192.168.10.0 0.0.0.255

配置fw3的ospf

HRP_M[fw3]ospf 1 router-id 133.1.1.1

HRP_M[fw3-ospf-1]area 0

HRP_M[fw3-ospf-1-area-0.0.0.0]network 172.16.13.0 0.0.0.255

HRP_M[fw3-ospf-1-area-0.0.0.0]network 172.16.23.0 0.0.0.255

配置fw4的ospf

HRP_S[fw4]ospf 1 router-id 144.1.1.1

HRP_S[fw4-ospf-1]area 0

HRP_S[fw4-ospf-1-area-0.0.0.0]network 172.16.14.0 0.0.0.255

HRP_S[fw4-ospf-1-area-0.0.0.0]network 172.16.24.0 0.0.0.255

10、配置fw3和fw4的静态路由然后宣告进ospf里

同步fw3的配置去往fw4

HRP_M

配置fw3的静态路由

HRP_M[fw3]ip route-static 192.168.11.0 24 -instance xz

HRP_M[fw3]ip route-static 192.168.12.0 24 -instance zj

HRP_M[fw3]ip route-static 192.168.13.0 24 -instance sc

HRP_M[fw3]ip route-static 192.168.14.0 24 -instance yf

把fw3的静态路由同步至fw4

HRP_M[fw3]hrp auto-sync config static-route (+B) #开启静态路由的同步

HRP_M

HRP_S[fw4]dis ip routing-table protocol static #查看静态路由

此时fw3的静态路由的配置也已经同步至fw4(包括安全区域也同步了)

HRP_M[fw3]undo hrp auto-sync config static-route (+B) #关闭fw3的静态路由同步的功能

在fw3和fw4上配置将静态路由引入ospf中

HRP_M[fw3-ospf-1]import-route static

HRP_S[fw4-ospf-1]import-route static

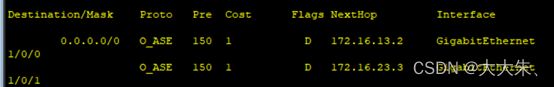

此时fw1上已经学到了来自四个部门的静态路由(由fw3和fw4同步而来)

在运营商的边界配置一条前往内网的默认路由

[fw1]ospf

[fw1-ospf-1]default-route-advertise always

此时在防火墙fw3和fw4上就可以看到默认路由了。

10、构造运营商ISP1和ISP2

规划fw1和r4、r5、client1、server4、5的IP地址

构造iCloud1为fw1和fw2提供图形话界面

在服务区增加服务器server3

配置fw1接口的IP地址

在fw1的g0/0/0接口配置开启http服务

在fw1的g0/0/0接口配置开启http服务

规划fw1的g1/0/2和1/0/3的安全区域

配置r4的接口IP

配置r5的接口IP

配置r6的接口IP

配置服务器server4、5的IP地址的网关

配置r4的动态路由

[r4]ospf 1 router-id 4.4.4.4

[r4-ospf-1]area 0

[r4-ospf-1-area-0.0.0.0]network 100.1.0.0 0.0.255.255

[r5]ospf 1 router-id 5.5.5.5

[r5-ospf-1]area 0

[r5-ospf-1-area-0.0.0.0]network 100.1.0.0 0.0.255.255

[r6]ospf 1 router-id 6.6.6.6

[r6-ospf-1]area 0

[r6-ospf-1-area-0.0.0.0]network 100.1.0.0 0.0.255.255

此时r4、r5、r6和server4、5,client1都可以互通了

在server4、5上开启http服务

在fw1上配置两条等价路由(只有两条以上的等价路由才能配置全局选路)

[fw1]ip route-static 0.0.0.0 0.0.0.0 100.1.14.4

[fw1]ip route-static 0.0.0.0 0.0.0.0 100.1.15.5

在fw1上图形化界面创建全局选路

此时ISP1:ISP2的权重值为1:2

健康检查

![]()

保证市场部和总经办走ISP1的话就要在fw1上配置策略路由

在fw1上配置nat策略,不允许研发部门访问internet的话,就反选地址。

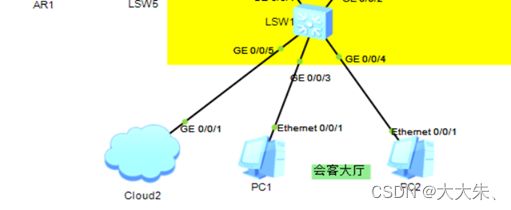

11、配置访客区访问网络时启用用户认证,所以在sw1上添加一个iCloud2以便虚拟机接入访问(接口为vmnet1)。

配置sw1的g0/0/5接口的vlan为access

创建认证用户

创建认证策略

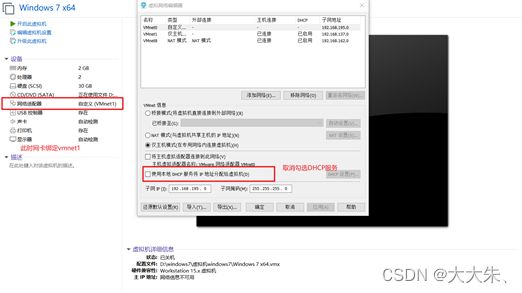

配置虚拟机,绑定vmnet1网卡,因为会客厅的IP地址都是都DHCP-server统一分配的,所以虚拟机的IP地址需要由DHCP服务器分配,需要关闭虚拟机本身的DHCP服务。

此时可以看到虚拟机也已经分配了IP地址为192.168.10.197

在fw1上配置安全策略

[fw1-policy-security]rule name to-it

[fw1-policy-security-rule-to-it]source-zone trust

[fw1-policy-security-rule-to-it]destination-zone isp1 isp2

[fw1-policy-security-rule-to-it]source-address-exclude address-set yanfa

[fw1-policy-security-rule-to-it]action permit

[fw1-policy-security]rule name ranzheng

[fw1-policy-security-rule-ranzheng]source-zone trust

[fw1-policy-security-rule-ranzheng]destination-zone local

[fw1-policy-security-rule-ranzheng]service tcp

[fw1-policy-security-rule-ranzheng]action permit

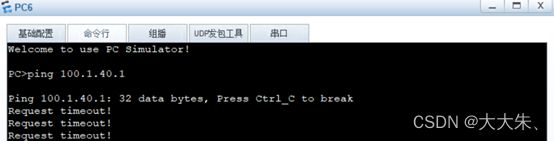

此时在虚拟机上ping服务器server4是无法访问的(因为此时还没有做认证)

此时登录guest001的用户

此时在访问100.1.40.1显示已经访问成功了,在进行ping测试也可以ping通。

查看防火墙的fw1的会话表(发现访问的是isp1流量走的是ISP2 )

访问100.1.50.1server5(流量走的就是isp2)

此时在防火墙上对象-用户-在线用户可以看到guest001用户在线状态

配置带宽管理-创建带宽通道

satff的最大带宽是50m最大连接数2000

vistor最大带宽是30最大连接数是1000

基于用户的最大带宽是300k最大连接数是10

P2p的最大带宽为30m

创建带宽策略(for-satff和for-vistor的配置一样引用各自的带宽通道)

P2p的应用限制对p2p的视频类的软件进行限流

在fw3上配置安全策略

HRP_M[fw3]security-policy (+B)

HRP_M[fw3-policy-security]rule name to-it (+B)

HRP_M[fw3-policy-security-rule-to-it]source-zone trust (+B)

HRP_M[fw3-policy-security-rule-to-it]destination-zone untrust (+B)

HRP_M[fw3-policy-security-rule-to-it]service dns (+B)

HRP_M[fw3-policy-security-rule-to-it]service ftp (+B)

HRP_M[fw3-policy-security-rule-to-it]service http (+B)

HRP_M[fw3-policy-security-rule-to-it]service icmp (+B)

HRP_M[fw3-policy-security-rule-to-it]action permit (+B)

切换到虚拟系统配置总经办和市场部的安全策略(总经办和市场部配置一样)

HRP_M[fw3]switch vsys zj

HRP_M[fw3-zj]security-policy (+B)

HRP_M[fw3-zj-policy-security]rule name to-any (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]source-zone trust (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]destination-zone untrust (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]service http (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]service ftp (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]service icmp (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]service dns (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]action permit (+B)

HRP_M[fw3-zj]interface Vlanif12

HRP_M[fw3-zj-Vlanif12]service-manage ping permit (+B)

HRP_M[fw3]switch vsys sc

HRP_M[fw3-sc]security-policy (+B)

HRP_M[fw3-sc-policy-security]rule name to-any (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]source-zone trust (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]destination-zone untrust (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]service http (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]service dns (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]service ftp (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]service icmp (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]action permit (+B)

HRP_M[fw3-sc]interface Vlanif13

HRP_M[fw3-sc-Vlanif13]service-manage ping permit (+B) #开启ping服务

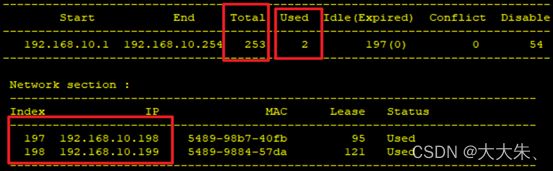

此时查看一下fw3的vrrp

Fw4

在fw3的虚拟系统里配置默认路由

HRP_M[fw3-xz]ip route-static 0.0.0.0 0.0.0.0 public

HRP_M[fw3-zj]ip route-static 0.0.0.0 0.0.0.0 public

HRP_M[fw3-sc]ip route-static 0.0.0.0 0.0.0.0 public

HRP_M[fw3-yf]ip route-static 0.0.0.0 0.0.0.0 public

HRP_M[fw3-yf]hrp auto-sync config static-route

HRP_M

此时fw4上已经出现了静态路由

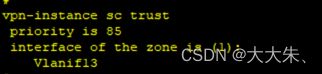

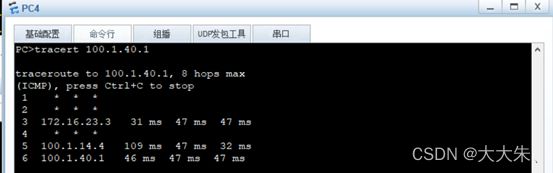

此时pc4、pc5可以访问server4了

![]()

此时可以看到pc4和pc5前往server4的路径都是走的ISP1,也就验证了市场部和总经办要选择ISP1进行流量的转发。

此时在对fw3的总经办的虚拟系统进行安全策略的配置

HRP_M[fw3]switch vsys xz

HRP_M[fw3-xz]security-policy (+B)

HRP_M[fw3-xz-policy-security]rule name to-any (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]source-zone trust (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]destination-zone untrust (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]service http (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]service ftp (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]service icmp (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]service dns (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]action permit (+B)

HRP_M[fw3-xz]interface Vlanif11

HRP_M[fw3-xz-Vlanif12]service-manage ping permit (+B)

此时行政部也可以访问server4了

此时pc3流量走的依然是ISP1

此时虚拟机的流量走的是ISP2

此时也就验证了链路权重负载分担ISP1和ISP2的比值为1:2

切换至fw3的虚拟系统研发部门开启ping服务

HRP_M[fw3]switch vsys yf

HRP_M[fw3-yf]interface Vlanif14

HRP_M[fw3-yf-Vlanif14]service-manage ping permit (+B)

此时验证了研发部门是不能访问internet的

12、web的服务配置

配置server1-3的IP地址网关,开启http服务。

在fw1上的g0/0/0接口配置IP(192.168.162.22)地址便于使用图形化管理,开启http服务

策略-创建实服务器组加权-开启健康检查-端口为80-新建三个实服务器列表IP、端口、权重

新建虚拟服务-虚拟服务器的地址(144.1.1.1)-端口http-关联是服务器组

创建安全策略-源目安全区域any-dmz-源目地址any-虚拟地址(144.1.1.1/32)-服务是http

把144.1.1.1这个路由宣告出去

[fw2]ip route-static 144.1.1.1 32 NULL 0 #配置一个静态路由

[fw2]ospf

[fw2-ospf-1]import-route static #把这个静态路由宣告进ospf

此时已经可以在其他防火墙上看到这个静态路由(fw3)

![]()

此时在虚拟机上访问144.1.1.1显示可以成功访问

此时在防火墙上查看会话表(使用ctrl+F5强制刷新页面来重新访问144.1.1.1)

此时可以看到访问三个服务器的比值为3:2:1验证了加权轮询比值为3:2:1

注释:此时因为dhcp服务器给虚拟机分配IP地址,所以物理机上会出现一个多余的静态路由会导致网络变得卡顿,网页打不开。

在物理机上使用C:\Users\朱博文>route print

此时会有两条默认路由,一条会干扰网络,所以在物理机的vmnet1中将IPv4地址改为静态。

此时再在物理机上看的话就剩一条默认路由了,上网卡顿的问题就已经解决了。

在研发部门添加一台client2隶属于研发部门配置为access接口,vlan是14.

在fw3上配置虚拟系统研发部门的安全策略

HRP_M[fw3]switch vsys yf

HRP_M[fw3-yf]security-policy (+B)

HRP_M[fw3-yf-policy-security]rule name out (+B)

HRP_M[fw3-yf-policy-security-rule-out]source-zone trust (+B)

HRP_M[fw3-yf-policy-security-rule-out]destination-zone untrust (+B)

HRP_M[fw3-yf-policy-security-rule-out]service icmp (+B)

HRP_M[fw3-yf-policy-security-rule-out]service http (+B)

HRP_M[fw3-yf-policy-security-rule-out]action permit (+B)

此时在client2上访问虚拟服务器(可以成功访问)

注释:144.1.1.1这个地址并不是私网地址,以后配置的时候尽量选择私网地址,因为不确定以后会不会用到或者访问这个144.1.1.1公网地址。

配置nat-server服务

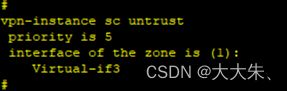

让外网client1访问http服务

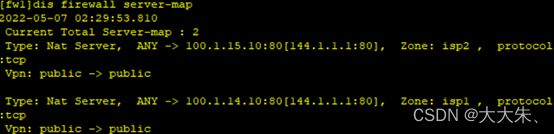

[fw1]nat server isp1_http zone isp1 protocol tcp global 100.1.14.10 80 inside 144.1.1.1 80 no-reverse

[fw1]nat server isp2_http zone isp2 protocol tcp global 100.1.15.10 80 inside 144.1.1.1 80 no-reverse

[fw1]dis firewall server-map

在fw1上配置安全策略放行外网访问http服务的流量

[fw1]security-policy

[fw1-policy-security]rule name to-http

[fw1-policy-security-rule-to-http]source-zone isp1 isp2

[fw1-policy-security-rule-to-http]destination-zone trust

[fw1-policy-security-rule-to-http]destination-address 144.1.1.1 32

[fw1-policy-security-rule-to-http]service http

[fw1-policy-security-rule-to-http]action permit

此时外网可以访问http服务了

实现除了访客部门以外,其他部门可以访问ftp服务出于安全考虑并且端口号更改为8821

配置server服务器的ftp服务(在fw2、3、4上都要配置)

在防火墙fw2上配置安全策略,开启aspf服务(因为ftp是一个双向的服务)开启端口映射

[fw2]security-policy

[fw2-policy-security]rule name to-ftp

[fw2-policy-security-rule-to-ftp]source-zone untrust

[fw2-policy-security-rule-to-ftp]destination-zone dmz

[fw2-policy-security-rule-to-ftp]source-address-exclude 192.168.10.0 24

[fw2-policy-security-rule-to-ftp]destination-address 192.168.20.3 32

[fw2-policy-security-rule-to-ftp]service ftp

[fw2-policy-security-rule-to-ftp]action permit

开启aspf

[fw2]firewall detect ftp

开启端口映射

[fw2]acl 2000

[fw2-acl-basic-2000]rule permit source 192.168.20.3 0

[fw2]port-mapping FTP port 8821 acl 2000

#把IP地址是192.168.20.3端口号为8821的流量识别为ftp流量

此时来到防火墙fw3和fw4配置安全策略(根系统和虚拟系统都已经放行了ftp服务)和aspf(根系统已配置)此时只需要配置端口识别

根系统

HRP_M[fw3]acl 2000 (+B)

HRP_M[fw3-acl-basic-2000]rule permit source 192.168.20.3 0 (+B)

HRP_M[fw3]port-mapping FTP port 8821 acl 2000 (+B)

虚拟系统

HRP_M[fw3]switch vsys xz

HRP_M[fw3-xz]acl 2001 (+B)

HRP_M[fw3-xz-acl-basic-2001]rule permit source 192.168.20.3 0 (+B)

HRP_M[fw3-xz]port-mapping FTP port 8821 acl 2001 (+B)

此时在行政部门添加一台client3(配置为access放行vlan11)方便访问ftp服务器

因为此时已经更改了ftp的端口号,所以安全策略里放行的ftp服务就不能使用了,所以需要关闭根系统和虚拟系统的安全测类ftp服务,放行指定端口号8821的服务

根系统

HRP_M[fw3-policy-security-rule-to-it]undo service ftp (+B)

HRP_M[fw3-policy-security-rule-to-it]service protocol tcp destination-port 8821 (+B)

虚拟系统

HRP_M[fw3-xz-policy-security-rule-to-any]undo service ftp (+B)

HRP_M[fw3-xz-policy-security-rule-to-any]service protocol tcp destination-port 8821 (+B)

在fw2上也更改

[fw2-policy-security-rule-to-ftp]undo service ftp

[fw2-policy-security-rule-to-ftp]service protocol tcp destination-port 8821

此时已经可以登录进ftp服务器了

此时总经办需要访问ftp服务器的话就需要在虚拟系统上把安全策略的ftp服务关掉,并且指定一个8821端口并且开启aspf服务之后,配置端口识别。

HRP_M[fw3-zj]firewall detect ftp (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]undo service ftp (+B)

HRP_M[fw3-zj-policy-security-rule-to-any]service protocol tcp destination-port 8821 (+B)

HRP_M[fw3-zj]acl 2002 (+B)

HRP_M[fw3-zj-acl-basic-2002]rule permit source 192.168.20.3 0 (+B)

HRP_M[fw3-zj]port-mapping FTP port 8821 acl 2002 (+B)

此时添加一台client4加入到总经办(配置为access,放行vlan12)

配置市场部

HRP_M[fw3-sc]firewall detect ftp (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]undo service ftp (+B)

HRP_M[fw3-sc-policy-security-rule-to-any]service protocol tcp destination-port 8821 (+B)

HRP_M[fw3-sc]acl 2003 (+B)

HRP_M[fw3-sc-acl-basic-2003]rule permit source 192.168.20.3 0 (+B)

HRP_M[fw3-sc]port-mapping FTP port 8821 acl 2003 (+B)

添加一台client5加入到市场部(配置为access,放行vlan13)

配置研发部门

HRP_M[fw3-yf-policy-security-rule-out]service protocol tcp destination-port 8821 (+B)

HRP_M[fw3-yf]firewall detect ftp (+B)

HRP_M[fw3-yf]acl 2004 (+B)

HRP_M[fw3-yf-acl-basic-2004]rule permit source 192.168.20.3 0 (+B)

HRP_M[fw3-yf]port-mapping FTP port 8821 acl 2004 (+B)

此时四个部门都可以访问http服务和ftp服务。

五、安全设计

创建用户(在防火墙fw3下切换至虚拟系统创建用户)

HRP_M[fw3]switch vsys xz

HRP_M[fw3-xz] aaa (+B)

HRP_M[fw3-xz-aaa]manager-user user01@@xz (+B)

HRP_M[fw3-xz-aaa-manager-user-user01@@xz]service-type web (+B)

HRP_M[fw3-xz-aaa-manager-user-user01@@xz]password cipher huawei@123 (+B)

HRP_M[fw3-xz-aaa]bind manager-user user01@@xz role system-admin (+B)

HRP_M[fw3]switch vsys zj

HRP_M[fw3-zj]aaa (+B)

HRP_M[fw3-zj-aaa]manager-user user02@@zj (+B)

HRP_M[fw3-zj-aaa-manager-user-user02@@zj]service-type web (+B)

HRP_M[fw3-zj-aaa-manager-user-user02@@zj]password cipher huawei@123 (+B)

HRP_M[fw3-zj-aaa]bind manager-user user02@@zj role system-admin (+B)

HRP_M[fw3]switch vsys sc

HRP_M[fw3-sc]aaa (+B)

HRP_M[fw3-sc-aaa]manager-user user03@@sc (+B)

HRP_M[fw3-sc-aaa-manager-user-user03@@sc]service-type web (+B)

HRP_M[fw3-sc-aaa-manager-user-user03@@sc]password cipher huawei@123 (+B)

HRP_M[fw3-sc-aaa]bind manager-user user03@@sc role system-admin (+B)

HRP_M[fw3]switch vsys yf

HRP_M[fw3-yf]aaa (+B)

HRP_M[fw3-yf-aaa]manager-user user04@@yf (+B)

HRP_M[fw3-yf-aaa-manager-user-user04@@yf]service-type web (+B)

HRP_M[fw3-yf-aaa-manager-user-user04@@yf]password cipher huawei@123 (+B)

HRP_M[fw3-yf-aaa]bind manager-user user04@@yf role system-admin (+B)

此时使用这四个账号就可以登录管理页面了。

研发部门只能访问数据中心的ftp服务(切换至fw3虚拟系统下关闭安全策略的http服务)

HRP_M[fw3-yf-policy-security-rule-out]undo service http (+B)

HRP_M[fw3-yf-policy-security-rule-out]undo service icmp (+B) #关闭ping

因为上面已经对ftp进行的端口映射配置所以可以访问ftp服务.

访客区仅仅能访问internet,因为其他区域已经配置了防护墙所以不需要在配置了,如果想更加严谨的话,就需要在sw2、3上配置acl。

要求总经办可以访问市场部门和行政部门,行政部门和市场部门也可以相互访问,但是都不能主动访问总经办。

此时总经办已经有出去的安全策略,需要在市场部和行政部配置进入流量的安全策略。

HRP_M[fw3-xz]security-policy (+B)

HRP_M[fw3-xz-policy-security]rule name inbound (+B)

HRP_M[fw3-xz-policy-security-rule-inbound]source-zone untrust (+B)

HRP_M[fw3-xz-policy-security-rule-inbound]destination-zone trust (+B)

HRP_M[fw3-xz-policy-security-rule-inbound]source-address 192.168.12.0 24 (+B)

HRP_M[fw3-xz-policy-security-rule-inbound]source-address 192.168.13.0 24 (+B)

HRP_M[fw3-xz-policy-security-rule-inbound]action permit (+B)

HRP_M[fw3-sc]security-policy (+B)

HRP_M[fw3-sc-policy-security]rule name inbound (+B)

HRP_M[fw3-sc-policy-security-rule-inbound]source-zone untrust (+B)

HRP_M[fw3-sc-policy-security-rule-inbound]destination-zone trust (+B)

HRP_M[fw3-sc-policy-security-rule-inbound]source-address 192.168.12.0 24 (+B)

HRP_M[fw3-sc-policy-security-rule-inbound]source-address 192.168.11.0 24 (+B)

HRP_M[fw3-sc-policy-security-rule-inbound]action permit (+B)

此时行政部市场部均不能访问总经办

此时总经办可以访问市场部和行政部

此时市场部和行政部可以相互的访问。

访客区

此时访客区只能访问http服务,和internet并且需要等验证登录以后才能访问,不能访问ftp,不能访问任何一个部门。

六、运营商设计

开启外网的服务器server4、5的http服务,并且开启dns服务,域名为www.simp.com IP地址为fw1的nat-server映射到公网的IP地址。(100.1.14.10/100.1.15.10)

之前DHCP服务器分配到会客大厅的dns是8.8.8.8,这里需要修改为外网服务器4、5的dns。

[dhcp-server]ip pool vlan10

[dhcp-server-ip-pool-vlan10]undo dns-list 8.8.8.8

[dhcp-server-ip-pool-vlan10]dns-list 100.1.40.1 100.1.50.1

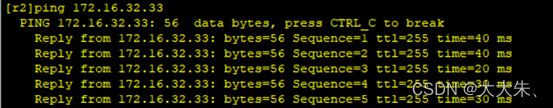

![]()

使用ipconfig/all命令查看,此时会客厅的pc都已经更改了dns

此时配置完client1的dns(100.1.50.1)以后外网客户端是可以访问外网服务器的。

[fw1]policy-based-route

[fw1-policy-pbr]rule name sc-zj

[fw1-policy-pbr-rule-sc-zj]service icmp

1、在上面的要求中时市场部和总经办只能从ISP1走流量(这里限制一下只针对icmp流量)

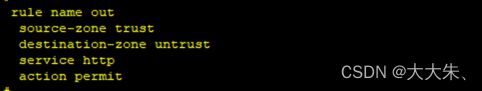

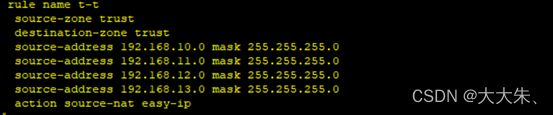

2、配置双向nat策略

[fw1]nat-policy

[fw1-policy-nat]rule name t-t

[fw1-policy-nat-rule-t-t]source-zone trust

[fw1-policy-nat-rule-t-t]destination-zone trust

[fw1-policy-nat-rule-t-t]source-address 192.168.10.0 24

[fw1-policy-nat-rule-t-t]source-address 192.168.11.0 24

[fw1-policy-nat-rule-t-t]source-address 192.168.12.0 24

[fw1-policy-nat-rule-t-t]source-address 192.168.13.0 24

[fw1-policy-nat-rule-t-t]action source-nat easy-ip

3、把外网访问服务器的nat-server服务的安全区域给关掉

[fw1]undo nat server name isp1_http

[fw1]undo nat server name isp2_http

[fw1]nat server isp1_http protocol tcp global 100.1.14.10 80 inside 144.1.1.1 80 no-reverse

[fw1]nat server isp2_http protocol tcp global 100.1.15.10 80 inside 144.1.1.1 80 no-reverse

(配置各个部门的client的dns,dns为100.1.40.1/100.1.50.1 就是isp1和isp2)此时各个部门都可以访问外网的http服务了

此时会客厅的也可以使用域名来访问外网的http服务了

禁止跨运营商解析,需要配置dns透明代理

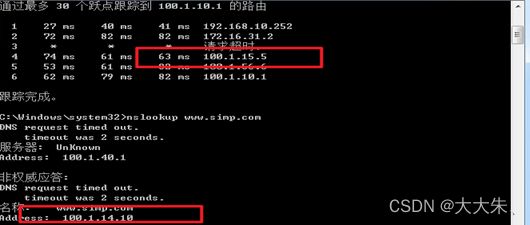

Tracert www.simp.com查看win7访问的路径, nslookup www.simp.com域名解析

此时运营商走的时isp2但是解析出来的地址确实isp1

此时行政部们的流量走的ISP1但是流量解析为ISP2的地址(依然是跨运营商)

在fw1上配置dns透明代理

[fw1]dns-traansparent-policy

[fw1-policy-dns]dns sever bind interface GigabitEthernet1/0/2 perferred 100.1.40.1 health-check enable

[fw1-policy-dns]dns sever bind interface GigabitEthernet1/0/3 perferred 100.1.50.1 health-check enable

[fw1]ip adress-set dns_proxy type object #配置dns代理地址组

[fw1-object-address-set-dns_proxy]address 192.168.10.0 mask 24

[fw1-object-address-set-dns_proxy]address 192.168.11.0 mask 24

[fw1-object-address-set-dns_proxy]address 192.168.12.0 mask 24

[fw1-object-address-set-dns_proxy]address 192.168.13.0 mask 24

[fw1]dns-transparent-policy

[fw1-policy-dns]rule name dns_policy

[fw1-policy-dns-rulr-dns_policy]source-address address-set dns_proxy

[fw1-policy-dns-rulr-dns_policy]action tpdns

[fw1-policy-dns]dns transparent-proxy enable

此时再跟踪win7的流量发现走的时ISP2,同时解析的地址为ISP2

此时再跟踪解析行政部门的流量走的ISP1,同时解析的地址为ISP1