BUUCTF Misc杂项前十二道题的思路和感悟

title: BUUCTF Misc

date: 2021年8月18日 17点27分

tags: MISC

categories: MISC

1、BUUCTF 签到题

直接告诉了flag。

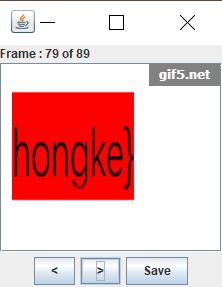

2、BUUCTF 第二道题(Stegsolve)

下载附件之后,得到一个gif动图。

使用Stegsolve打开。

使用gif动图工具,

然后一张一张的向后翻,

得到flag{he11ohongke}

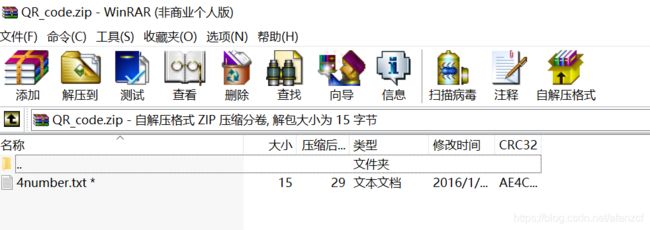

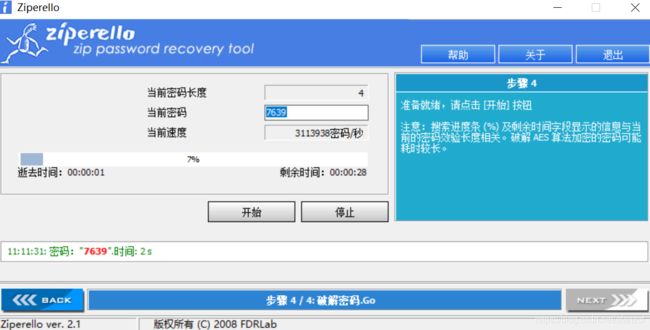

3、BUUCTF 二维码(QR Research、Ziperrllo、winhex)

下载附件之后是一个zip压缩包。

解压之后得到了一个png的二维码图片。

利用QR Research工具,扫描得到了一个不是flag的信息。

发现问题并不简单,根据之前攻防世界misc几道题的经验,应该是有东西藏在图片里面,直接拖到winhex打开。

发现里面有一个txt文件。

猜想应该是涉及到了分离工具foremost。

但是电脑没装kali,于是把后缀改为zip试试。

居然打开了,但是可以看到这个txt需要密码,根据它文件名的提示,我们知道这是一个4位数的密码,于是用Ziperrllo暴力破解密码。

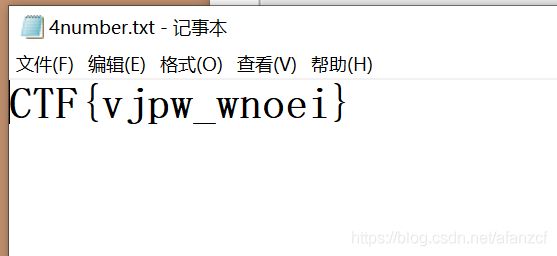

得到密码7639,然后打开txt,得到flag。

flag{vjpw_wnoei}

4、BUUCTF N种方法解决(base64转图片、直接网址打开)

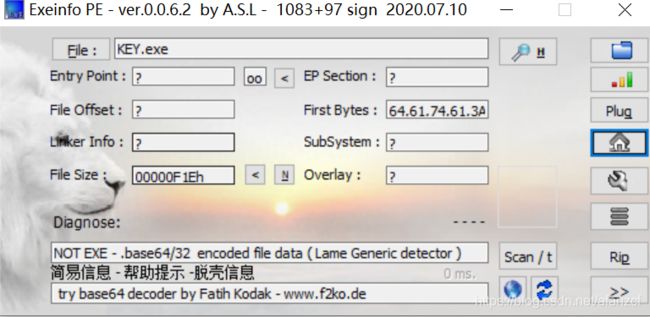

下载题目附件之后,得到了一个exe文件,准备打开这个exe,却发现打不开。用PE查一下。

发现并不是exe文件,用winhex打开。

发现并不简单,类似于base64,但是又有图片。想到了base64转图片。

用notepad打开文件。

![]()

全选复制。

(1)直接拉到网站打开

扫描二维码,得到flag。

(2)在线base64转图片

base64图片在线转换工具 - 站长工具 (chinaz.com)

扫描二维码,得到flag

KEY{dca57f966e4e4e31fd5b15417da63269}

5、你竟然赶我走(winhex、Stegsolve)

(1)自己靠运气解出(解法一winhex)

下载附件之后,一个压缩包,解压之后,打开一张图片,并没有什么消息。用winhex打开。

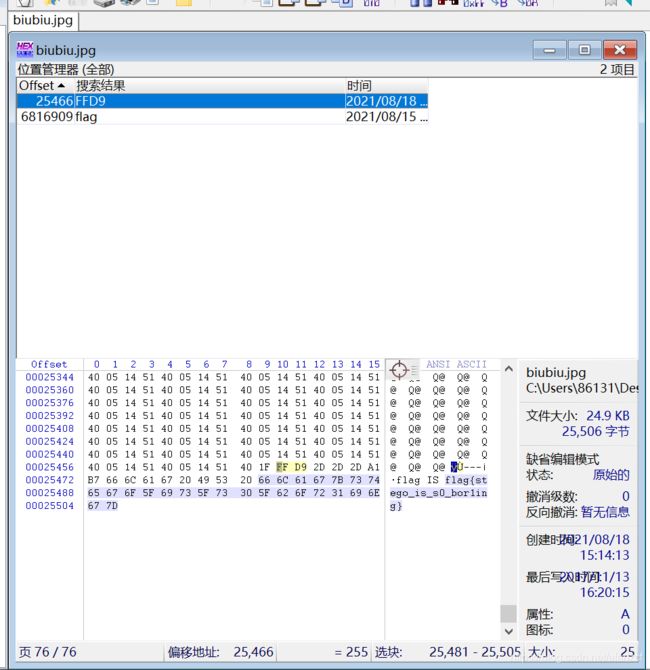

看到一个FFD8,jpg的一个文件头,我本来想找一下jpg的文件尾,FFD9的,就直接拉到最后。

发现了flag?复制到,BUUCTF,对了。。。

flag{stego_is_s0_bor1ing}

这里直接winhex里面十六进制搜索FFD9,也能出来

(2)解法二(Stegsolve)

用Stegsolve打开图片,

然后用这个打开。

得到flag。

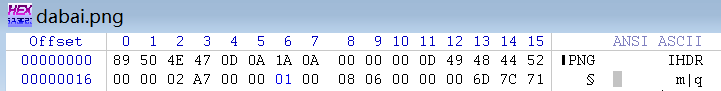

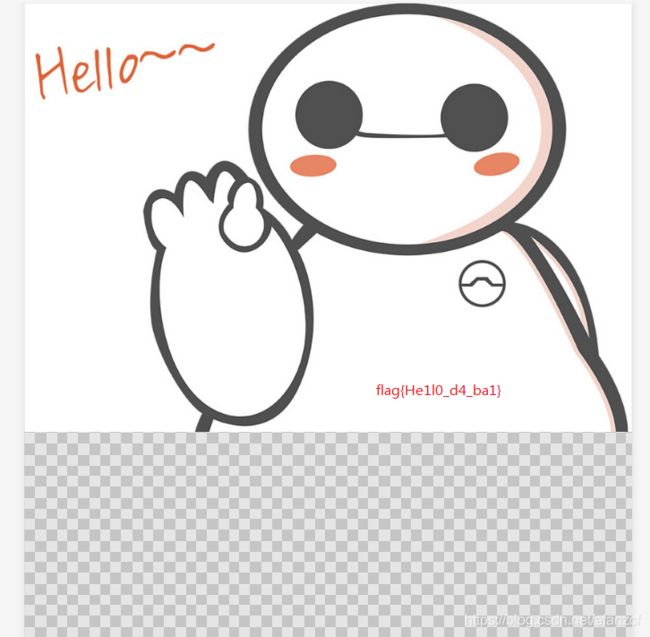

6、大白(winhex修改图片的高度)

首先看到图片,便知道,这可能是一道修改图片高度的题目。

打开文件一看,果然如此。

可以看出图片,还有一大截没有露出来。拖入winhex中。

第一行是文件头,第二行的前四个字节是图片的宽度,后面的四个字节是图片的高度。

将01改为A7.保存更新之后,得到falg

flag{He1l0_d4_ba1}

7、基础破解(ARCHPR、base64解密)

从题目看来,应该是要暴力破解了,且密码是4位数字。

打开ARCHPR,暴力破解。

得到解压密码,2563.

给的txt,一看就是base64了,直接解密。

Base64 在线编码解码 | Base64 加密解密 - Base64.us

得到flag。

flag{70354300a5100ba78068805661b93a5c}

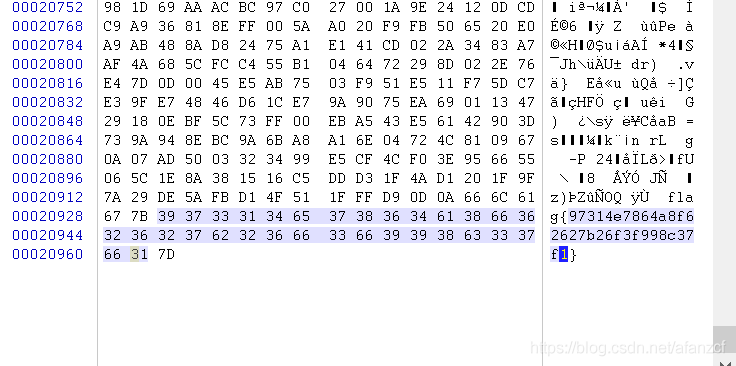

8、BUUCTF misc第八题(winhex、Stegsolve)

下载之后,又是一个jpg,同5、你竟然赶我走的解法一样。

(1)winhex直接拖到尾

(2)Stegsolve

flag{9 7314e7864a8f6262 7b26f3f998c37f1}

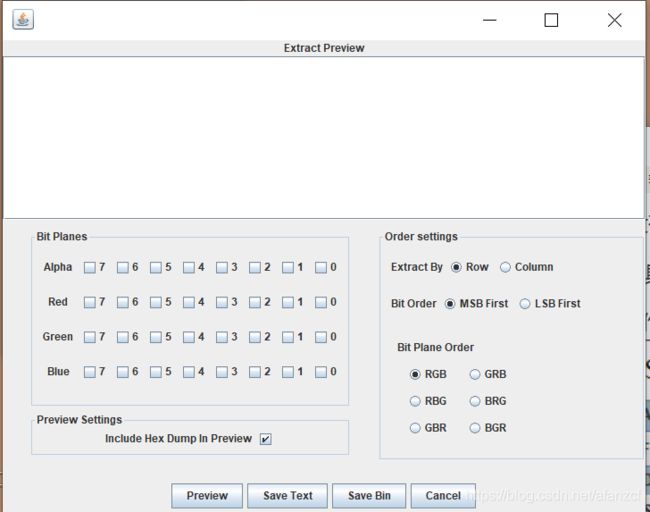

9、BUUCTF 第九题LSB(Stegsolve、QR Research)

下载附件之后,打开是一个png图片,拿到图片之后,打开winhex,发现文件头89504E47,正确,文件尾,AE426082,正确。而且没有在winhex中直接发现flag。于是用Stegsolve打开,查看文件信息,也没有发现flag。

然后怀疑是不是把图片的宽和高修改了,于是在winhex中,找到第二行,修改宽和高,保存之后,直接图片打不开了。。。

常规的图片题,如今方法都失败了,也没有查到在图片里面有其他文件。

用了Stegsolve的分离图片功能,但是我是一个一个勾选的,且没有注意分离出来的信息。

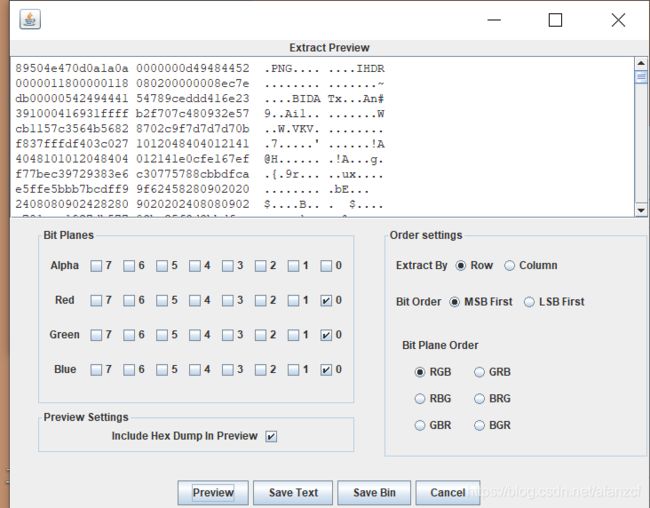

借鉴了一下wp,发现自己在Stegsolve工具上漏了一个功能。

DATA分离的那个(这里本来有一张图的,但是审核多次不通过,说我政治的问题,想不明白)

打开之后,发现有几个颜色通道。

三个都选了之后,Preview,拖到最上面,发现了有一个信息是png。也就是说,隐藏着一张图片了。

直接保存为xxx.png。然后打开,发现是一张二维码图片。

用QR Research扫一下,就得到了flag。

flag{1sb_i4_s0_Ea4y}

10、文件中的秘密(Stegsolve、winhex)

(1)方法一(Stegsolve)

直接打开文件之后,发现是一张jpeg的图片。话不多说,直接用Stegsolve打开图片。

在查看图片具体信息的中间的位置,发现了flag。复制出来之后,将中间的.删去。

得到flag。

flag{870c5a72806115cb5439345d8b014396}

(2)方法二(winhex)

直接winhex里面文本搜索flag。得到flag。

11、wireshark(wireshark)

下载附件之后,是一个pcapng文件,用wireshark打开。

由于目前做这种流量包的题,我就一种方法,搜索字符串。

所以直接搜索字符串flag。

直接查找到flag。

可以看到,email = flag,password = ffb7567a1d4f4abdffdb54e022f8facd

我们就得到了

flag{ffb7567a1d4f4abdffdb54e022f8facd}

12、rar(ARCHPR)

首先看到提示信息。

提示的太明显了。秘密是四位的纯数字,那么直接暴力破解。

压缩包秘密,8975得到

解压。直接就是flag.txt。打开就是flag

flag{1773c5da790bd3caff38e3decd180eb7}

总结

花了一个上午和下午的时间,做完了这十二道题,随着在攻防世界 新手练习区Misc的经验积累,以及自己对很多工具的了解之后,做这十二道题,倒也是比较轻松了。从这十二道题来说,大部分题目是跟图片有关的,

(1)跟图片有关,那么两个工具,

一个是winhex,一个是Stegsolve,首先问winhex看看,图片里面有没有被隐写其他的文件,然后如果感觉图片的宽高被改写,那么使用winhex直接改写,还有就是有的题目,直接将flag写在了图片中,在winhex中直接搜索flag即可,或者使用Stegsolve的查看信息功能,查看也行。

(2)如果是跟rar,zip有关,

根据题目告诉的密码提示,直接使用工具暴力破解密码即可,虽然现在大部分密码还是四位数的简单密码,但是至少在脑海中,也是要有这个思路才行。

(3)还有一个题倒是需要使用wireshark工具,

但是也还算是简单题目,直接搜索字符串flag就行,之前在攻防世界遇到一个wireshark的题目,是在搜索flag之后,查找到了其他几个文件,比如xxx.txt,xxx.jpg,这时候就需要先使用foremost先分离文件之后,再解题了。

这是目前我所遇到的Misc题目的一些思路,随着自己的做题,后面遇到的题目和脑洞也会越来越大,继续加油啊。