HCIE-Security Day18:防火墙用户管理(一)上网用户+本地认证(portal认证)

用户

访问网络资源的主体,表示是谁在访问。是网络访问行为的重要标识。

用户认证背景

无关应用影响网络带宽(迅雷电驴)

内部泄密违法行为难以溯源

web威胁

无关活动影响工作效率(追剧游戏)

企业互联网接入

目的

提高策略易用性:可以基于用户进行策略的可视化制定

实现对用户网络访问行为的追踪审计:可以基于用户进行威胁、流量的报表查看和统计分析

解决IP地址动态变化带来的策略控制问题,即以不变的用户应对变化的IP地址。

本质:实现IP和用户的分离,从而IP不等于用户

用户分类

fw上的用户根据接入网络时的位置,分为上网用户和接入用户。

上网用户

内部网络中访问网络资源的主体,比如企业总部的内部员工,上网用户可以直接通过fw访问网络资源。接入用户指的是外部网络中访问网络资源的主体,比如企业的分支机构和出差员工

接入用户

需要通过ssl vqn、 vqn、ipsec vqn或者pppoe方式接入到fw,然后才能访问企业总部的网络资源。

管理员用户

通过telnet、ssh、web、ftp等协议或者通过console接口访问设备并对设备进行配置或者操作的用户。

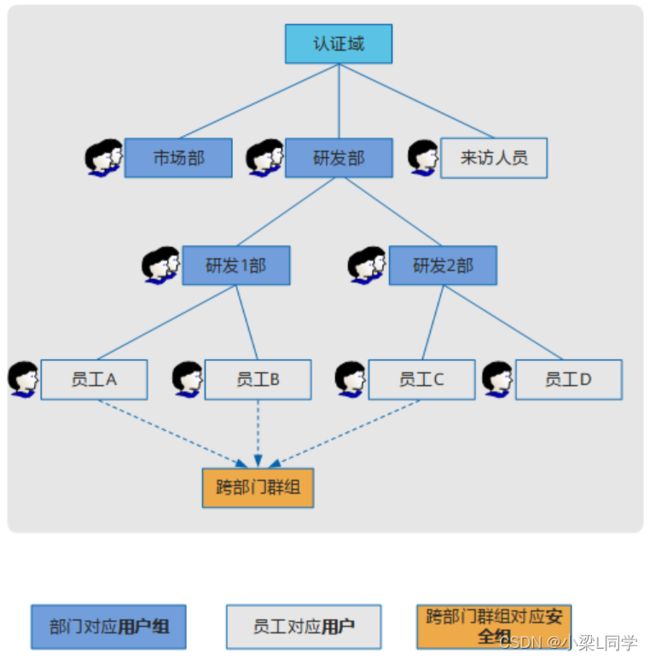

组织结构管理

系统默认有一个缺省的认证域

每个用户组可以包括多个用户和用户组

每个用户组只能属于一个父用户组

每个用户至少属于一个用户组,也可以属于多个用户组

认证域:用户组织结构的容器

用户组/用户:用户按照树形结构组织,用户隶属于组(部门),管理员可以根据企业的组织结构来创建部门和用户

安全组:横向组织结构的跨部门群组,当需要基于部门以外的维度对用户进行管理可以创建跨部门的安全组。

用户创建,必须写名称和密码,其他都是可选的。

认证

用户认证是一种身份验证机制,通过认证可以验证访问者的身份,同时可以获取用户和IP地址的对应关系。用户认证是基于用户配置策略的基础。

认证目的

将网络流量的ip地址标识为用户,为网络行为控制和网络权限分配提供了基于用户的管理维度,实现精细化管理。如基于用户进行策略的可视化制定,提高策略的易用性。基于用户进行威胁,流量的报表查看和统计分析,实现对用户网络访问行为的审计。解决了ip地址动态变化带来的策略控制问题,即以不变的用户应对变化的ip地址。

ip不等于用户、端口不等于应用,传统防火墙基于ip/端口的五元组访问控制策略已经不能有效的应对现阶段网络环境的巨大变化。

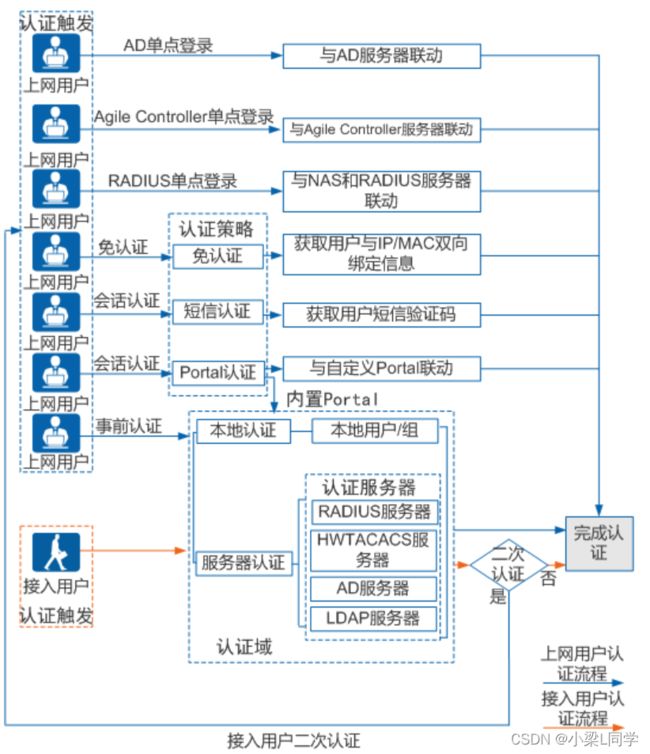

认证分类

上网用户单点登录

用户只要通过了其他认证系统的认证就相当于通过了FW的认证。用户认证通过后FW可以获知用户和IP的对应关系,从而基于用户进行策略管理。

此种方式适用于部署防火墙用户认证功能之前已经部署认证系统的场景。

认证方式:

- AD单点登录:用户登录AD域,由AD服务器进行认证。

- Agile Controller单点登录:用户由华为公司的Agile Controller系统(Policy Center或Agile Controller)进行认证。

- RADIUS单点登录:用户接入NAS设备,NAS设备转发认证请求到RADIUS服务器进行认证。

上网用户Portal认证

Portal认证是指由FW或第三方服务器提供Portal认证页面对用户进行认证。

FW内置Portal认证**

FW提供内置Portal认证页面(缺省为https://接口IP地址:8887)对用户进行认证。FW可转发认证请求至本地用户数据库、认证服务器。

此种方式适用于通过FW对用户进行认证的场景。

认证方式:

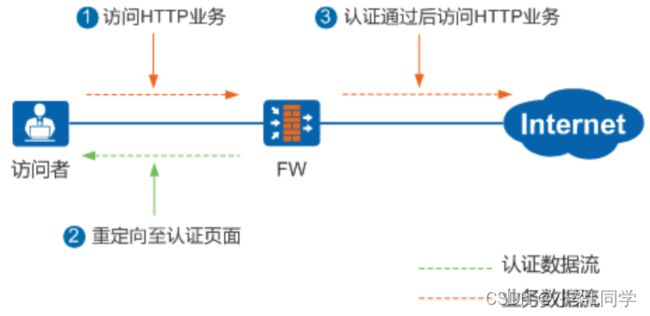

- 会话认证:当用户访问HTTP业务时,FW向用户推送认证页面,触发身份认证。

- 如果实际网络环境中访问者只使用单一的HTTP业务访问网络资源,建议使用会话认证方式来触发FW上的认证。会话认证是指访问者不主动进行身份认证,先进行HTTP业务访问,在访问过程中进行认证。认证通过后,再进行业务访问。目前FW只支持向目的端口为80的HTTP业务访问推送认证页面,其余业务报文包括通过端口映射(port-mapping)功能识别出的HTTP报文,均会被FW丢弃。

- 事前认证:当用户访问非HTTP业务时,只能主动访问认证页面进行身份认证。

自定义Portal认证

FW还支持自定义Portal认证,即FW与自定义Portal联动对用户进行认证。

目前存在两种类型的自定义Portal认证。分别是fw参与认证和fw不参与认证。

方式1:ac单点登录(fw不参与用户认证)

方式2:fw参与用户认证

采用这两种类型的自定义Portal认证时,企业需要单独部署外部Portal服务器,例如,都可以部署Agile Controller作为Portal服务器。Agile Controller可以作为外部Portal服务器对用户进行认证。用户访问HTTP业务时,FW向用户推送自定义Portal认证页面,触发身份认证。

上网用户免认证

对于企业的高级管理者,他们希望可以简化操作过程,不输入用户名和密码就可以完成认证并访问网络资源,同时对安全要求又更加严格。此种情况下,这类访问者可以使用免认证的方式来触发FW上的认证。

免认证与不需要认证有差别,免认证是指用户无需输入用户名、密码,但是FW可以获取用户和IP对应关系,从而基于用户进行策略管理。

将本地用户名与IP、MAC或IP-MAC进行双向绑定,FW通过识别IP/MAC和用户的双向绑定关系,确定访问者的身份。进行免认证的访问者只能使用特定的IP/MAC地址来访问网络资源。

上网用户短信认证

FW通过短信验证码对用户进行认证。用户在FW提供的短信认证Portal页面中获取短信验证码,输入后通过认证。用户通过认证后作为临时用户在FW上线。

认证方式:

- 会话认证:当用户访问HTTP业务时,FW向用户推送认证页面,触发身份认证。

- 事前认证:当用户访问非HTTP业务时,只能主动访问认证页面进行身份认证。

接入用户认证

PN接入用户接入过程中FW对用户进行认证。如果期望接入认证成功后、访问资源前再次进行认证,可以配置二次认证。

认证方式:

本地认证、服务器认证。

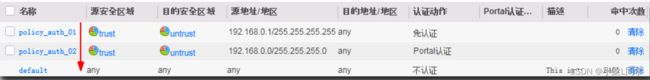

认证策略

认证策略用于决定FW需要对哪些数据流进行认证,匹配认证策略的数据流必须经过FW的身份认证才能通过。

缺省情况下,FW不对经过自身的数据流进行认证,需要通过认证策略选出需要进行认证的数据流。如果经过FW的流量匹配了认证策略将触发如下动作:

- 会话认证:访问者访问HTTP业务时,如果数据流匹配了认证策略,FW会推送认证页面要求访问者进行认证。

- 事前认证:访问者访问非HTTP业务时必须主动访问认证页面进行认证,否则匹配认证策略的业务数据流访问将被FW禁止。

- 免认证:访问者访问业务时,如果匹配了免认证的认证策略,则无需输入用户名、密码直接访问网络资源。FW根据用户与IP/MAC地址的绑定关系来识别用户。

- 单点登录:单点登录用户上线不受认证策略控制,但是用户业务流量必须匹配认证策略才能基于用户进行策略管控。

组成信息

认证策略是多个认证策略规则的集合,认证策略决定是否对一条流量进行认证。

认证策略规则由条件和动作组成,条件指的是FW匹配报文的依据,包括:

-

源安全区域

-

目的安全区域

-

源地址/地区

-

目的地址/地区

动作指的是FW对匹配到的数据流采取的处理方式,包括:

-

Portal认证

对符合条件的数据流进行Portal认证。

-

短信认证

对符合条件的数据流进行短信认证,要求用户输入短信验证码。

-

免认证

对符合条件的数据流进行免认证,FW通过其他手段识别用户身份。主要应用于以下情况:

- 对于企业的高级管理者来说,一方面他们希望省略认证过程;另一方面,他们可以访问机密数据,对安全要求又更加严格。为此,管理员可将这类用户与IP/MAC地址双向绑定,对这类数据流进行免认证,但是要求其只能使用指定的IP或者MAC地址访问网络资源。FW通过用户与IP/MAC地址的绑定关系来识别该数据流所属的用户。

- 在AD/Agile Controller/RADIUS单点登录的场景中,FW已经从其他认证系统中获取到用户信息,对单点登录用户的业务流量进行免认证。

-

不认证

对符合条件的数据流不进行认证,主要应用于以下情况:

- 不需要经过FW认证的数据流,例如内网之间互访的数据流。

- 在AD/Agile Controller/RADIUS单点登录的场景中,如果待认证的访问者与认证服务器之间交互的数据流经过FW,则要求不对这类数据流进行认证。

-

匿名认证

匹配顺序

FW匹配报文时总是在多条认证策略规则之间进行,从上往下进行匹配,当数据流的属性和某条规则的所有条件匹配时,认为匹配该条规则成功,就不会再匹配后续的规则。如果所有规则都没有匹配到,则按照缺省认证策略进行处理。

FW上存在一条缺省的认证策略,所有匹配条件均为任意(any),动作为不认证。

认证流程分类

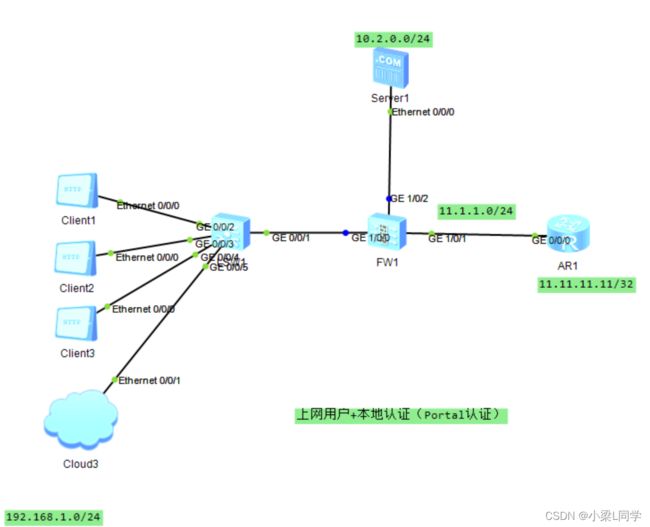

实验一:上网用户+本地认证(portal认证)

需求和拓扑

某企业在网络边界处部署了FW作为出口网关,连接内部网络与Internet。

企业内部网络中的访问者角色包括研发部员工、市场部员工和来访客户,这些人员均动态获取IP地址。

企业的网络管理员希望利用FW提供的用户管理与认证机制,将内部网络中的IP地址识别为用户,为实现基于用户的网络行为控制和网络权限分配提供基础。具体需求如下:

- 在FW上存储用户和部门的信息,体现公司的组织结构,供策略引用。

- 研发部员工和市场部员工访问网络资源之前必须通过FW的认证。

- 对于来访客户,访问网络资源之前必须通过FW的认证,并且只能使用特定的用户Guest来进行认证。

- 访问者使用会话认证的方式来触发认证过程,即访问者使用IE浏览器访问某个Web页面,FW会将IE浏览器重定向到认证页面。认证通过后,IE浏览器的界面会自动跳转到先前访问的Web页面。

操作步骤

1、配置接口ip地址和安全区域

2、配置静态路由

3、创建用户组和用户

3.1 创建研发部员工对应的组和用户

[FW] user-manage group /default/research

[FW-usergroup-/default/research] quit

[FW] user-manage user user_0001

[FW-localuser-user_0001] alias Tom

[FW-localuser-user_0001] parent-group /default/research

[FW-localuser-user_0001] password Admin@123

[FW-localuser-user_0001] undo multi-ip online enable

[FW-localuser-user_0001] quit3.2 创建市场部员工对应的组和用户

[FW] user-manage group /default/marketing

[FW-usergroup-/default/marketing] quit

[FW] user-manage user user_0002

[FW-localuser-user_0002] alias Jack

[FW-localuser-user_0002] parent-group /default/marketing

[FW-localuser-user_0002] password Admin@123

[FW-localuser-user_0002] undo multi-ip online enable

[FW-localuser-user_0002] quit3.3 创建来访客户对应的用户

[FW] user-manage user guest

[FW-localuser-user_guest] parent-group /default

[FW-localuser-user_guest] password Admin@123

[FW-localuser-user_guest] quit4、设置用户认证通过后自动跳转到先前访问的web页面

[FW] user-manage redirect5、配置认证策略

[FW] auth-policy

[FW-policy-auth] rule name policy_auth_01

[FW-policy-auth-rule-policy_auth_01] source-zone trust

[FW-policy-auth-rule-policy_auth_01] source-address 192.168.1.0 24

[FW-policy-auth-rule-policy_auth_01] action auth

[FW-policy-auth-rule-policy_auth_01] quit

[FW-policy-auth] quit6、配置认证域

[FW] aaa

[FW-aaa] domain default

[FW-aaa-domain-default] service-type internetaccess

[FW-aaa-domain-default] quit

[FW-aaa] quit7、配置安全区域

7.1 配置允许用户访问认证页面的安全策略

[FW] security-policy

[FW-policy-security] rule name policy_sec_01

[FW-policy-security-rule-policy_sec_01] source-zone trust

[FW-policy-security-rule-policy_sec_01] destination-zone local

[FW-policy-security-rule-policy_sec_01] service protocol tcp destination-port 8887

[FW-policy-security-rule-policy_sec_01] action permit

[FW-policy-security-rule-policy_sec_01] quit7.2 配置用户访问外网的安全策略

[FW-policy-security] rule name policy_sec_02

[FW-policy-security-rule-policy_sec_02] source-zone trust

[FW-policy-security-rule-policy_sec_02] destination-zone untrust

[FW-policy-security-rule-policy_sec_02] action permit

[FW-policy-security-rule-policy_sec_02] quit7.3 配置用户访问dmz区的安全策略

[FW-policy-security] rule name policy_sec_03

[FW-policy-security-rule-policy_sec_03] source-zone trust

[FW-policy-security-rule-policy_sec_03] destination-zone dmz

[FW-policy-security-rule-policy_sec_03] action permit

[FW-policy-security-rule-policy_sec_03] quit

[FW-policy-security] quit验证和分析

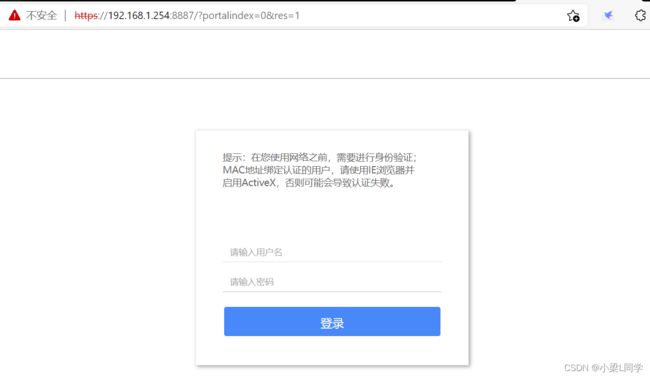

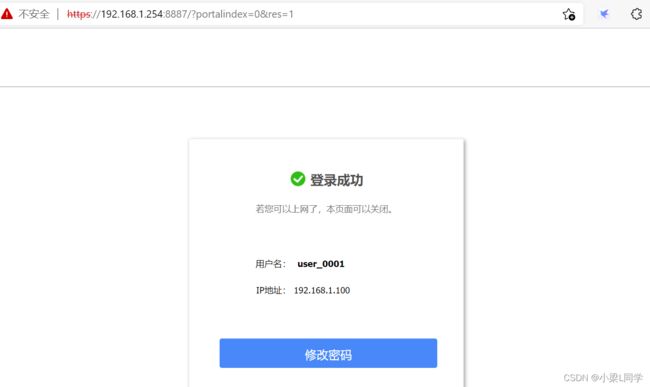

通过桥接到192.168.1.0/24段的物理终端,访问dmz区的服务器,就会自动跳转到认证页面。

然后就可以看到正确的页面。

在fw上检查在线用户

dis user-manage online-user verbose

2022-02-22 11:43:37.550

Current Total Number: 1

--------------------------------------------------------------------------------

IP Address: 192.168.1.100

Login Time: 2022-02-22 11:41:19 Online Time: 00:02:18

State: Active TTL: 00:30:00 Left Time: 00:27:42

Access Type: local

Authentication Mode: Password (Local)

Access Device Type: unknown

Downlink Packets: 0 Bytes: 0 Uplink Packets: 0 Bytes: 0

Downlink Rate: 0 Kbps Uplink Rate: 0 Kbps

Build ID: 0

User Name: user_0001 Parent User Group: /default/research

--------------------------------------------------------------------------------